Comments 194

Не очень понятно, электрическое напряжение между чем и чем он измерял?

В цепь питания замка (он питается от батарей, которые находятся в свободном доступе снаружи сейфа) последовательно с батареей устанавливается низкоомный резистор, на этом резисторе измеряется уровень напряжения, который в свою очередь пропорционален потребляемому устройством току (U=IR).

Проще говоря, он измерял ток потребления схемы при помощи шунта.

Слышал (не знаю правда ли), похожий способ применяли для прослушки GSM, когда возникала слабая паразитная амплитудная модуляция из-за колебания питания на старых аппаратах при работе разговорного динамика.

Слышал (не знаю правда ли), похожий способ применяли для прослушки GSM, когда возникала слабая паразитная амплитудная модуляция из-за колебания питания на старых аппаратах при работе разговорного динамика.

SIM карты предыдущего поколения так взламывали и клонировали, новые защищены.

Тоже анализом тока? Не знал.

… оригинальный метод быстрого взлома SIM-карт тоже был найден. Предельно кратко его суть заключается в том, что при обращении к SIM-карте активность внутреннего процессора, а, следовательно, и ток, потребляемый им через соответствующие контакты карты от внешнего источника питания, оказываются различными в случаях, когда задаваемый код полностью не соответствует требуемому или частично совпадает с ним. Таким образом, контролируя ток, потребляемый SIM-картой в процессе работы, ее взлом методом подбора номеров оказывается возможным выполнить значительно быстрее.

Он измерял ток, потребляемый замком. Хотя вот эта фраза в тексте — " так что замок позволяет постоянно измерять напряжение" какая-то корявая и непонятно вообще к чему относящаяся.

Я так понял, что замок позволяет иметь доступ к контактам, на которые выведено скомпрометированное напряжение. Если бы батарейки были внутри, контакты защищены RC цепочками, по питанию стоял конденсатор, замок бы «не позволял измерять напряжение».

Если бы батарейки были внутри...… то с сейфом можно было бы попрощаться, так как когда-никогда они сядут, и вскрывать придётся механически.

Добавить функцию подзаряда, при котором запрещён опрос и, соответственно, открытие.

Батарейка, однако, обладает внутренним сопротивлением, его же можно использовать в качестве шунта… чуть сложнее чем с непосредственным доступом но не невозможно. Да и много других бесконтактных методов есть получить доступ к динамике потребляемого тока схемой, они только немного сложнее но ничуть не хуже.

Судя по документации к замку, батарейка у него снаружи с легким доступом :)

Даже у замков имеющих батарейку внутри, наружу выведены контакты для аварийного питания. Потребление тока при этом не замерить, то вот напряжение — вполне можно.

Достаточно повесить на контакты внешнего питание диод и ничего замерить не получится

Да развязка диодами там наверняка есть, чтобы внешний источник питания не начал заряжать батарейку, которую заряжать нельзя — это не аккумулятор. Но эти диоды не защитят от измерения потребялемого тока амперметром, включённым последовательно с внешним источником.

Если внешний источник будет иметь чуть выше напряжение, то диод откроется для внешнего источника и будет закрыт для внутреннего.

Я написал по поводу именно этих замков, как обстоят дела у других — не знаю, не интересовался :) Но в моем дешевом китайском сейфике с батарейками внутри ля аварийного открытия есть замочная скважина. Хотя его, судя по роликам в Ютубе, можно вскрыть вообще голыми руками :)

Тогда в ход пошёл бы бесконтактный способ. Попробуйте поднести к работающему калькулятору или любой другой электронике ДВ-СВ приёмник(важная составляющая в данном случае — это именно магнитная а не электрическая антенна). Конечно приёмник будет реагировать и на другие внутренние сигналы, но чувствую что в данном случае наводки от цепей питания будут максимальны. Впрочем, если сканирование клавиатуры программное… то это ещё один источник информации о внутренних процессах.

Когда в цепи питания увеличивается ток, на шунтирующем сопротивлении, соответственно, увеличивается падение напряжения

В электронных замках сейфов элементы питания устанавливаются снаружи (вы же не хотите однажды увидеть свой закрытый сейф с севшими батарейками?). Соответственно вам доступны контакты + и -, на которых можно измерять падение напряжения.

Хотя казалось бы, если запереть основную батарею внутри сейфа, а наружу вывести клеммы для подзарядки, работа которой не будет связана с работой управляющей схемы замка — взломостойкость замка повысится многократно, нет?)

Эти усложнения ни к чему, достаточно просто добавить в схему три детальки. Конструкторы просто не подумали про такой способ взлома и всё.

Готов поспорить что их мотивация изначально и строилась на том что усложнять ни к чему) У меня на дверях к примеру есть автономные замки электронные — так у них элементы питания спрятаны с внутренней стороны, а с улицы есть аварийные клеммы — это удобно и безопасно. Представляю сколько бы было доверия к замкам на наружную дверь, если бы батарейки так же с улицы висели)

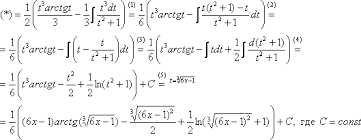

> В электронной схеме замка последовательно с источником питания (батарейкой) включался резистор, с которого снималось напряжение, >пропорциональное току потребления замка, так что замок позволяет постоянно измерять напряжение.

Ссылкой ниже дано видео https://geektimes.ru/post/279304/#comment_9490778

Точно не видно, но, возможно, это штатный способ подключить внешний источник питания, если сел внутренний аккумулятор.

Ссылкой ниже дано видео https://geektimes.ru/post/279304/#comment_9490778

Точно не видно, но, возможно, это штатный способ подключить внешний источник питания, если сел внутренний аккумулятор.

Вот про это речь?

EEVblog #771 — Electronic Safe Lock Powerline Attack Part 2

https://www.youtube.com/watch?v=mdnHHNeesPE

EEVblog #771 — Electronic Safe Lock Powerline Attack Part 2

https://www.youtube.com/watch?v=mdnHHNeesPE

А клавиатура с тонким пластиком над кнопками — это вообще безопасно? Через год активного использования она может выглядеть совсем по-другому.

картинка

Ну, сейфом не так часто пользуются…

А причем тут безопасность? Эстетический вид со временем снижается, и то можно заменить пластик при желании.

Безопасность наоборот повышается, посторонний не поймет куда нажимать кнопки :)

Безопасность наоборот повышается, посторонний не поймет куда нажимать кнопки :)

свойтсво износа в той или иной степени имеют любые кнопки. на многих подъездных кодовых замках комбинацию видно невооруженным глазом, ибо кнопки (металл, а не краска) заметно стерты.

Когда первый раз увидел подобный механизм, эта же мысль пришла в голову. Но, в результате использования, оказалось что там хороший пластик, который не изнашивается и, что важно, не пачкается. Кроме того, он выполнен без щелей, так что возле кнопок грязь тоже не скапливается.

Интересно, производитель сообщит об уязвимости всем покупателям? Будет ли какая-то компенсация (скидка на новый)? В общем, что обычно делают производители в таких ситуациях?

А он и не должен особо ничего делать. Одно дело обнаружить уязвимость, другое дело, её каким-то образом попытаться эксплуатировать. И вот тут уже начинается совсем нетривиальная задача.

Предположим удастся каким-то образом вставить устройство в отсек для батареек (скажем так — заменив одну батарейку на аккумулятор и подогнав напряжение до необходимого) а вместо второй батарейки вставить схему, которая будет проводить замеры. Хотя если в статье идет речь о колебаниях напряжения при сверке битов, то напряжение питания должно быть так хорошо стабилизировано, что любая внешняя или внутренняя помеха может внести ошибку в определении.

В любом случае, без физического вскрытия замка/клавиатуры проводить брутфорс не представляется возможным.

Вообщем потенциальная дыра есть, но как по мне её эксплуатация вряд ли реальна.

Предположим удастся каким-то образом вставить устройство в отсек для батареек (скажем так — заменив одну батарейку на аккумулятор и подогнав напряжение до необходимого) а вместо второй батарейки вставить схему, которая будет проводить замеры. Хотя если в статье идет речь о колебаниях напряжения при сверке битов, то напряжение питания должно быть так хорошо стабилизировано, что любая внешняя или внутренняя помеха может внести ошибку в определении.

В любом случае, без физического вскрытия замка/клавиатуры проводить брутфорс не представляется возможным.

Вообщем потенциальная дыра есть, но как по мне её эксплуатация вряд ли реальна.

Шеф уехал по делам на пару-тройку часов, спокойно подходишь к его сейфу, подключаешь между батарейкой и сейфом измеритель и в течении 30-120 минут определяешь код :)

Безопасность — она комплексная. Должна где-то висеть скрытая камера наблюдения.

Камера в кабинете шефа — сама по себе дыра в безопасности. И не факт, что меньшая…

Зачем в кабинете? Перед входом в кабинет, чтобы было видно всех входящих.

Кстати, эти сейфы не ведут логи ввода паролей с указанием времени ввода?

Кстати, эти сейфы не ведут логи ввода паролей с указанием времени ввода?

думаю существуют ситуации, когда уже не важно кто взял содержимое сейфа.

Эксплуатация до безобразия проста:

в батарейный отсек между батареей и пружинкой вставляется двусторонняя вставка, на ней добавочный резистор, с которого и снимается потребляемый ток.

Дальше это все подключается к цифровому осциллографу с памятью и поочередно нажимаются все 10 цифр на клавиатуре.

Дальше анализируется лог, сняты осциллографом, та цифра на которой потребление тока отличается (больше или наоборот меньше) или длительность периода потребления тока больше или задержка после нажатия до начала активного потребление больше — та цифра одна из комбинации.

Дальше все то же самое для остальных 4-5 цифр кода.

Даже учитывая блокировку на несколько минут после неправильно введенной комбинации — получаем, что например за несколько вечеров — подставная уборщица в вечернее время вскроет сейф директора фирмы.

в батарейный отсек между батареей и пружинкой вставляется двусторонняя вставка, на ней добавочный резистор, с которого и снимается потребляемый ток.

Дальше это все подключается к цифровому осциллографу с памятью и поочередно нажимаются все 10 цифр на клавиатуре.

Дальше анализируется лог, сняты осциллографом, та цифра на которой потребление тока отличается (больше или наоборот меньше) или длительность периода потребления тока больше или задержка после нажатия до начала активного потребление больше — та цифра одна из комбинации.

Дальше все то же самое для остальных 4-5 цифр кода.

Даже учитывая блокировку на несколько минут после неправильно введенной комбинации — получаем, что например за несколько вечеров — подставная уборщица в вечернее время вскроет сейф директора фирмы.

Тем более для такой атаки можно соорудить девайс на какой-нибудь ардуине, которая будет детектить цифру и выводить на дисплей. Подоткнул и тыкаешь кнопки, глядя, как распознаются правильные.

за несколько вечеров

За один неполный вечер :) В коде 6 цифр, блокировка на 10 минут после 5 неправильных вводов, значит на каждую цифру кода будет одна блокировка в худшем случае (если начинать перебор с 0 и все цифры кода больше 4) — 60 минут на блокировки плюс 30-40 минут на подключение и процесс нажатия кнопок :)

Все это хорошо, если бы не одно НО:

С первым замком:

В статье крайне мало информации чтоб понять как именно определять в какой позиции мы угадали цифру, а в какой нет, а тут (второй замок):

Как засекать время от нажатия механической кнопки до всплеска?

Мне кажется, что тут все сильно приукрашено и нужна еще какая-либо дополнительная электроника или вмешательство помимо замера напряжения питания.

С первым замком:

Когда входящее значение кодовой комбинации сверяется с памятью замка, то напряжение колеблется в зависимости от значения каждого бита в памяти. Взлом оказался на удивление простым.

В статье крайне мало информации чтоб понять как именно определять в какой позиции мы угадали цифру, а в какой нет, а тут (второй замок):

когда система сверяет введённый код со значением в памяти, присутствует задержка 28 микросекунд до скачка напряжения, если введённый код был правильным

Как засекать время от нажатия механической кнопки до всплеска?

Мне кажется, что тут все сильно приукрашено и нужна еще какая-либо дополнительная электроника или вмешательство помимо замера напряжения питания.

как именно определять в какой позиции мы угадали цифру, а в какой нет

С первым замком все просто, угадывать по одной цифре не нужно. Как я понял из оригинальной статьи, замок сверяет введенную цифру кода с сохраненной в памяти побитно и совпадение или отличие очередного бита вызывает разный отклик в потреблении. Таким образом, введя любой неправильный код можно засечь какие биты в введенных цифрах правильные, а какие нет. И соответственно вычислить правильный код.

Как засекать время от нажатия механической кнопки до всплеска?

Может быть нажатие кнопки тоже вызывает какой-то небольшой скачок потребления. А может быть при начале обработки нажатия кнопки появляется активность в потреблении и меряется время между началом активности и каким-то особым скачком внутри него :)

1) Обычно перед тем как что то ломать — долго готовятся, никто не мешает купить такой же сейф и попробовать алгоритм подбора дома.

2) Мембранная накладка на клавиатуру, регистрирующая нажатие, механический нажиматель, стетоскоп (ловить сигнал щелчка клавиши), способов много — нужно только правильно их применить.

3) Естественно с одним только мультиметром вы не вскроете сейф, здесь нужен как минимум осциллограф, чтобы видеть процесс изменения напряжения во время нажатий клавиш. А в идеале — своя железка, которая делает это автоматически по заданному алгоритму (но это не отменяет необходимости один раз вскрыть подобный сейф вручную, чтобы понять что измерять и как).

2) Мембранная накладка на клавиатуру, регистрирующая нажатие, механический нажиматель, стетоскоп (ловить сигнал щелчка клавиши), способов много — нужно только правильно их применить.

3) Естественно с одним только мультиметром вы не вскроете сейф, здесь нужен как минимум осциллограф, чтобы видеть процесс изменения напряжения во время нажатий клавиш. А в идеале — своя железка, которая делает это автоматически по заданному алгоритму (но это не отменяет необходимости один раз вскрыть подобный сейф вручную, чтобы понять что измерять и как).

Поверь, люди, которые покупают такие сейфы, хотят знать, что их содержимое в безопасности и любая информация о том что сейф небезопасен, даже если она относится к разряду теории (хотя тут все вроде вполне реально применимо на практике) подействует на них как красная тряпка на быка… к тому же фактор «понтов» пропадает и возникает новый — «а у меня сейф не и тех, которые это… ну как его… ну, которые там, этим… ну, батарейкой взламывают, а самый крутой, невскрываемый», так что сейф заменят сразу как узнают про данный способ… еще и предъявят С.Цареву

если так ковыряться, то можно и электромагнитные излучения слушать через провода… впрочем это всё удивляет, как некачественно сделано питание (фильтры) таких серьёзных вещей

Да без разницы, что там можно услышать — дыра есть дыра, и неважно, как красив сейф снаружи, если главную функцию не выполняет.

А качественный фильтр тут не спасет. Если импеданс источника питания выше чем у фильтра, то весь импульсный характер тока будет сказываться на форме напряжения у источника.

RC цепочка с постоянной времени 280 мс, ослабит импульс длительностью 28 мкс (вроде упоминали в статье) в 10 000 раз, сделав его меньше чем шумы осцилографа, радиопомехи и ниже чувствительности АЦП осциллографа.

Тем более можно поставить 2 RC цепочки. Это решения без какой-либо активной электроники.

По хорошему бы в процессор добавить алгоритм «зашумляющий» питание, случайно создавая импульсы больше собственного потребления.

Тем более можно поставить 2 RC цепочки. Это решения без какой-либо активной электроники.

По хорошему бы в процессор добавить алгоритм «зашумляющий» питание, случайно создавая импульсы больше собственного потребления.

там можно польностью программными методами избавиться от любых подобных уязвимостей.

нужно просто хешировать вводимый код и сравнивать с хешем в памяти.

всё. и никаких сайд эффектов позволяющих вычленить отдельные цифры из кода.

нужно просто хешировать вводимый код и сравнивать с хешем в памяти.

всё. и никаких сайд эффектов позволяющих вычленить отдельные цифры из кода.

сколько у нас специалистов, а фирма с 150 летним стажем докатилась до такого уровня :D

Просто в фирме люди работают за зарплату, а на хабре людям любопытно разобраться. По сути идет описание детской болезни, которую специалисты по безопасности должны предусмотреть заранее. Но им не интересно делать своего работодателя еще богаче.

это нормально. они 150 лет делали железные ящики с железными замками и залезли в новую область. мне больше непонятно как эта фишка проявилась только через 23 года после выхода замка.

мне больше непонятно как эта фишка проявилась только через 23 года после выхода замка.Физический взлом явление очень редкое (по сравнению с взломами в IT), возможно, этими сейфами занимаются три с половиной медвежатника во всём мире.

У «нас» это на планете специалистов? Один нашелся на 8 миллиардов, и то, через сколько лет. Про него и статья. В комментариях уже обсуждают очевидное, по готовым данным взлома.

Интересно, катушка и конденсатор на входе стабилизатора напряжения решат эту проблему?

Просто RC-цепочка на цифровую часть уже решит.

Может не совсем правильно вас понял, но ставить резистор последовательно в цепь питания цифровой части не совсем правильно. Тут же анализ тока по питанию был?

можно использовать своеобразный брутфорс: изменять только одну цифру в коде, оставляя остальные неизменными, — и измерять задержку, пока мы не определим, что угадали эту цифру. Так одна за другой мы определяем все шесть цифр.

В некоторых фильмах показывают именно этот способ взлома сейфа. Только они слушают, а не измеряют.

Каждый раз, когда вижу на сейфе контакты для внешнего питания, задумываюсь о защитной цепи.

Ведь, если подать заведомо большое напряжение — то можно сжечь всю начинку. И тогда сейф больше не откроется.

Доступ к содержимому не получишь, но подляну можно устроить.

Ведь, если подать заведомо большое напряжение — то можно сжечь всю начинку. И тогда сейф больше не откроется.

Доступ к содержимому не получишь, но подляну можно устроить.

От таких подлян защиту в замок сложно встроить — если нормальным шокером приложиться к контактам, то никакая полупроводниковая защита не спасет :)

Да, ладно! Грозоразрядники давно придуманы и неспроста.

Не уверен, что миниатюрный газоразрядник спасет :)

Насчёт газоразрядников, не знаю, а современные грозоразрядники не содержат колб с газом, сами весьма малы и расчитаны на куда бОльшие нагрузки, чем могут выдать шокеры. Ну, там, килоамперы тока в импульсе.

Эээ… А как может работать маленький ГРОЗОразрядник без мощного заземления? Куда он энергию разряда отводит?

А где вы взяли, что он работает без заземления? Разумеется, с заземлением, при его использовании по прямому назначению. А вот при его использовании в качестве защиты от шокера заземление не обязательно. Российский боевой шокер спецподразделений имеет мощность 20Вт. Гражданский раза в три меньше. Расчитаны на нагрузку — сопротивление кожи — порядка килоома. Это не бог весть что вообще. Возможно, и просто неонка помощнее спасёт.

Обычно сопротивление сухой кожи около 50-70кОм, бывает и больше 100кОм.

Шокеру как бы это без разницы, потому что при разряде в 100 киловольт, энергия импульса ограничена самим шокером, а не сопротивлением — иначе он мог бы «вогнать» в человека хоть 200 киловатт (кстати, есть шокеры с напряжением более мегавольта).

А для сейфа можно сделать мощный генератор Маркса.

Шокеру как бы это без разницы, потому что при разряде в 100 киловольт, энергия импульса ограничена самим шокером, а не сопротивлением — иначе он мог бы «вогнать» в человека хоть 200 киловатт (кстати, есть шокеры с напряжением более мегавольта).

А для сейфа можно сделать мощный генератор Маркса.

Беру я шокер и одним электродом прикладываю к контакту питания на сейфе. Каким макаром грозоразрядник без заземления спасет электронику сейфа в этом случае?

Насчет грозоразрядника не знаю, но подавляющее большинство бытовой электроники защищено от статических разрядов (ESD). А там напряжение может доходить до десяток киловольт. http://chipenable.ru/index.php/how-connection/item/97-zaschita-mikroshem-ot-esd-i-perenapryazheniy.html

Не разъемов, а входов :) Ну и статика — это для электроники совсем не то же, что шокер.

Почему не то же? Это почти то же самое: напряжения одного порядка, разница только в энергии и продолжительности импульса. А любой TVS-диод легко выдержит импульсную энергию в десятки, сотни, а то и тысячи ватт. http://www.compel.ru/lib/ne/2015/1/9-podrazdelenie-zashhityi-tvs-diodyi-ot-bourns/

Принцип работы простой: при превышении напряжения диод открывается и контакты «замыкаются» и вся энергия импульса идет не в чувствительную микросхему, а в нагрев TVS.

Принцип работы простой: при превышении напряжения диод открывается и контакты «замыкаются» и вся энергия импульса идет не в чувствительную микросхему, а в нагрев TVS.

Почему не то же?

Потому что энергии шокер выделяет на несколько порядков больше, чем сильный статический разряд.

Вы со сколько-нибудь большими антеннами в предгрозовой атмосфере дел не имели. Ссобирает море энергии и лупит искрами, пробивая десяток сантиметров запросто. А порядок мощности шокера я же написал — совсем не секретная информация.

Вы-то написали, но это не совсем верная информация. Потому как вы путаете мощность шокера и мощность импульса. 20 ватт могут означать как один импульс длинной в секунду, так и один длинной в 0.01 сек с перерывом в 0.9 сек, но с током в 10 раз больше, что критично для esd-диодов, которые жестко ограничены максимальным током.

Кстати, по той же причине на шокерах и дефибрилляторах указывают энергию импульса.

Кстати, по той же причине на шокерах и дефибрилляторах указывают энергию импульса.

Еще раз хочу напомнить о заземлении, без которого защита антенного входа от разрядов смысла не имеет.

Ещё раз хочу напомнить, что для протекания по цепи тока, цепь должна быть замкнута. В случае металлического кубика с двумя контактами вы сможете с помощью высокого напряжения спровоцировать протекание тока либо через контакты и какие-то внутренние элементы схемы (защищается разрядником между контактами, чтобы его пробило первым), либо между элементами схемы и корпусом — защищается ещё двумя разрядниками с каждого контакта на корпус. Я не вижу других путей возможного протекания тока. Заземлять нужно только если возможен путь тока с элемента схемы на эту самую землю. В данном случае, чтобы попасть на «землю», ток должен сначала пройти через корпус. А этот путь мы уже рассмотрели.

Мы сейчас говорим про напряжение в несколько десятков/сотен киловольт. Для него даже воздух, текстолит, пластик, стекло — вполне себе проводящая цепь, а любой проводник в пределах досягаемости разряда — цель, к которой он будет стремиться. От неосторожных электриков остаются только угольки при ошибках в работе с высоковольтными линиями, хотя никакой замкнутой цепи там нет.

Мы сейчас говорим про напряжение в несколько десятков/сотен киловольт

Достаточно поставить упомянутый разрядник, как от этих киловольт останутся считанные десятки вольт.

Куда он их разрядит в сейфе? Высокое подано на ОДИН контакт, только на один, без второго полюса высоковольтного источника :)

Высокое подано на ОДИН контакт, только на один, без второго полюса высоковольтного источника :)

Значит второй — корпус. Совсем без второго быть не может, ток всё-таки по замкнутой цепи течёт.

Если вы имеете ввиду электрическую ёмкость сейфа как физического тела, на заряд которого тоже может пройти импульс тока, то масса корпуса гораздо больше массы электронной начинки, и заряд стчёт туда через разрядник. Разности потенциалов (критичной) на элементах схемы не будет.

На самом деле защититься от шокера очень просто, если такая задача стоит.

масса корпуса гораздо больше массы электронной начинки, и заряд стчёт туда через разрядник

Большая часть уйдет в корпус, верно, но оставшегося хватит для электроники :)

но оставшегося хватит для электроники :)Оставшегося чего? Для электроники важна разность потенциалов между элементами схемы, которой не допустит разрядник и другие элементы защиты.

Оставшегося потенциала. Разрядник будет уводить потенциал на корпус, но емкость корпуса не бесконечна, а его саморазряд не мгновенен :)

Так это уже будет проблема потенциала корпуса, а разность потенциалов, которыми запитана схема будет небольшой. И если на входе схемы стоит конденсатор — он будет эти высокочастотные разряды замыкать ещё получше медленного разрядника(он кстати в отличие от супрессора срабатывает за считанные милисекунды, по крайней мере разрядник в модеме однажды не спас того от повреждений а спасли только несколько уровней защиты стабилитронами)

Какая разница какое напряжение? Ток течёт по замкнутой цепи. Я не знаю с чего вы решили, что шокер действует благодаря магии. Отнюдь нет. Открывайте учебник, начинайте с закона Ома. Потом можно читать ПУЭ. Цепь должна быть всегда. У шокера ДВА электрода. Если бы дело было в магии у него был бы один электрод.

Тогда возьмите строчный трансформатор и приложите его высоковольтный вывод к контактам в разъеме Вашего телефона. По закону Ома и Вашей логике ток не должен течь, так что с телефоном ничего не случится, верно же?

Если предусмотреть вышеописанные меры защиты, то да, ничего не случится. В незащищённом телефоне — зависит от обстоятельств. Там потенциально есть цепь. Не, ну правда, почитайте уже хоть что-нибудь, кроме какой-то уж совсем мракобосовской мифологии о стремлении разряда шокера к любому металлу.

Смотрите хоть сюда: https://youtu.be/fbSZLL1pVGQ

Видите? И веролёт не падает от сгоревшей электроники (несмотря на полуметровый искровой разряд). И камера на башке у чувака нё сгорает. Чудо, ага? Ни как нет. Обычная физика. Учите её, она — рулез!

ЗЫ не так давно был на семинаре, связанном с электробезопасностью регионального эксплуатанта магистральных сетей. Они в качестве наглядного пособия приносили весьма поджаренную спецовку работника, попавшего под дугу. Впечатляет. Но работник, как они уверяли, остался жив (спецовка сработала как тот разрядник). С другой стороны показали фотки обугленного трупа рыбака, удившего под лэп дорогим углепластиковым удилищем, которое приблизил случайно к проводам на расстояние меньшее расстояния пробоя…

Правда, поинтересуйтесь реальностью, а детсадовскими страшилками. Реальность куда интереснее.

Смотрите хоть сюда: https://youtu.be/fbSZLL1pVGQ

Видите? И веролёт не падает от сгоревшей электроники (несмотря на полуметровый искровой разряд). И камера на башке у чувака нё сгорает. Чудо, ага? Ни как нет. Обычная физика. Учите её, она — рулез!

ЗЫ не так давно был на семинаре, связанном с электробезопасностью регионального эксплуатанта магистральных сетей. Они в качестве наглядного пособия приносили весьма поджаренную спецовку работника, попавшего под дугу. Впечатляет. Но работник, как они уверяли, остался жив (спецовка сработала как тот разрядник). С другой стороны показали фотки обугленного трупа рыбака, удившего под лэп дорогим углепластиковым удилищем, которое приблизил случайно к проводам на расстояние меньшее расстояния пробоя…

Правда, поинтересуйтесь реальностью, а детсадовскими страшилками. Реальность куда интереснее.

По закону Ома ток не должен течь

Емкостная связь там с землей, несколько пикофарад, что достаточно при высокой частоте и напряжении. Куда потекут токи, зависит от экранировки и защиты. Ток в строчнике не такой и большой, миллиамперы какие-то.

В строчном трансформаторе ток переменный, ещё и высокой частоты. Емкостной связи хватает для возникновения тока. Элементарный конденсатор в цепи питания зашунтирует этот ток и сведёт на нет всё напряжение строчного трансформатора — оно всё упадёт на активном сопротивлении обмотки и ёмкости связи(через которую впоследствии пойдёт дуга).

Ну и по какой цепи у вас ток потечёт в таком случае? Шокер — это не магический артефакт, он по стандартным законам работает. Определяете путь тока, ставите туда разрядник. А по одному электроду «в никуда» ток не течёт.

А вы поднесите электрод от источника высокого напряжения к изолированному жалу отвертки и посмотрите с каким удовольствием разряд шьет через воздух на него. Потом подсоедините к середине жала разрядник без заземления. Вы теперь спокойно можете взяться рукой за жало отвертки за разрядником и Вас не ударит током?

От того, что вы зарядите этот конденсатор ничего не выгорит. Сам по себе заряд абсолютно безопасен. Пока цепь разомкнута, разумеется. Можете почитать ПУЭ про обслуживание высоковольтных линий под напряжением. А потом поискать в сети ролики как это происходит в действительности. Представьте, персонал лезет на провода линий в сотни киловольт. И даже камеры с собой берёт, чтобы сэлфи снимать.

Грозоразрядник ограничит напряжение между контактами питания — а больше электронике и не нужно! Он просто замкнёт цепь шокера, и весь разряд уйдёт в шокер. Даже если заземлить сейф, это не изменит ситуации — в землю НИЧЕГО НЕ УЙДЁТ т.к. ток будет только в цепи шокера а не шокер-земля.

Заземление в случае защиты от грозы нужно чтобы защититься от наводимого напряжения между входом и землёй, а на наш сейф действует напряжение между двумя входами которое и ограничивает разрядник.

Заземление в случае защиты от грозы нужно чтобы защититься от наводимого напряжения между входом и землёй, а на наш сейф действует напряжение между двумя входами которое и ограничивает разрядник.

Между какими контактами, если разряд подается только на ОДИН контакт? Он будет стремиться к любому металлу в пределах досягаемости — корпус сейфа, соседние дорожки, полигоны и т.п.

Очевидно, что контактами питания. Электронике важна только разность потенциалов а не абсолютный потенциал.

разряд будет стремиться замкнуть цепь. Но куда? Он конечно найдёт путь… Но тут работает физика. 20Вт мощность разряда, напряжение 50000 вольт, какой ток? 400мкА! Этого едва хватит даже для работы схемы… остальное напряжение уйдёт на дугу. Даже если ток будет больше, его резкое изменение зашунтируется конденсатором и ток беспрепятственно пройдёт мимо электроники на второй контакт, может даже этим замкнёт цепь. Напряжение на конденсаторе будет расти, дальше в работу вступит стабилитрон/супрессор/разрядник и весь лишний ток будет проходить мимо чувствительной электроники через защитные элементы.

Ток будет впрочем даже если изолировать контакты супрессора — только он будет кратковременным, зарядит корпус сейфа до 50000 вольт, но разность потенциалов меду двумя выводами входа не превысит допустимого и дальше ток сможет идти только с корпуса в шокер и за счёт коронного разряда рассеиваться в воздухе. Кстати, в таком случае будет ещё и рентгеновское излучение… напряжение будет способствовать.

разряд будет стремиться замкнуть цепь. Но куда? Он конечно найдёт путь… Но тут работает физика. 20Вт мощность разряда, напряжение 50000 вольт, какой ток? 400мкА! Этого едва хватит даже для работы схемы… остальное напряжение уйдёт на дугу. Даже если ток будет больше, его резкое изменение зашунтируется конденсатором и ток беспрепятственно пройдёт мимо электроники на второй контакт, может даже этим замкнёт цепь. Напряжение на конденсаторе будет расти, дальше в работу вступит стабилитрон/супрессор/разрядник и весь лишний ток будет проходить мимо чувствительной электроники через защитные элементы.

Ток будет впрочем даже если изолировать контакты супрессора — только он будет кратковременным, зарядит корпус сейфа до 50000 вольт, но разность потенциалов меду двумя выводами входа не превысит допустимого и дальше ток сможет идти только с корпуса в шокер и за счёт коронного разряда рассеиваться в воздухе. Кстати, в таком случае будет ещё и рентгеновское излучение… напряжение будет способствовать.

Не говорите такие сложные слова — конденсаторы, суппресоры. видите же, человек оперирует какими понятиями, — «разряд стремится к любому металлу». Сразу хочется продолжить подобно старым алхимическим трактатам, — «поскольку имеет с ними сродство, несомненно, божественной природы» ;)

Между какими контактами, если разряд подается только на ОДИН контакт?

Ответственные устройства сертифицируют в лабораториях примерно таким же способом. Даже 1 контакт не нужен, при мощном разряде рядом на всех проводниках наводятся существенные напряжения, хоть в киловольт на сантиметр. В защите есть свои особенности, но ничего сложного, провода экранировать и защищать разрядниками/резисторами длинные линии, правильно разводить землю и т.п.

Сейф защитить проще, он железный. Проблема когда устройство имеет ограничение по весу, в 50 грамм например, можно фольгой обернуть, но это уже не то, сопротивление выше, при сотне ампер будет опасная разность потенциалов, за миллисекунды всё пожгет или вызовет перезагрузку процессора (иногда это недопустимо).

Ветка началась с того, что достаточно грозоразрядника, установленного в миниатюрном металлическом корпусе замка, с чем я и не согласился.

Слишком мало информации, иногда разрядника хватит, иногда нет. Зависит от энергии разряда и чувствительности схемы. Покажет только тестирование, чего тут делать не будут явно.

В далеком детстве собирал 150 киловольтный генератор.Схема электронной зажигалки из журнала «Радио» и строчный трансформатор, такой желтоватый, монолитный.Разряд был около 5 см., пробивал насквозь оконное стекло (отверстий замечено не было).Можно было спокойно браться рукой, а из другой шел разряд (ток мизерный), в темноте на кончиках пальцев было видно свечение.Так вот… при воздействии им на любую электронику через некоторое время она выходила из строя.Начиная от КТ315 и 155ЛА3 кончая калькуляторами. Эксперементировал по разному, но никакая защита от земли (подвешивал на леске ) не спасала, все выходило из строя.

Нужно было замкнуть ножки между собой, простая надежная защита.

Оно выходило из строя за счёт пробоя полупроводников высоким наведённым обратным напряжением. Зашунтируй переходы обратно включённым диодом и детали будут жить. Ток был маленький, поэтому выходило из строя не сразу.

Кстати, не било током только за счёт скин-эффекта из-за высокой частоты генерируемого напряжения. И да, 5 сантиметров это не более 50кВ боюсь это предельное напряжение для изоляции строчника, 100кВ он уже не выдержит — скорей всего произойдёт внутренний пробой и межвитковое замыкание.

Кстати, не било током только за счёт скин-эффекта из-за высокой частоты генерируемого напряжения. И да, 5 сантиметров это не более 50кВ боюсь это предельное напряжение для изоляции строчника, 100кВ он уже не выдержит — скорей всего произойдёт внутренний пробой и межвитковое замыкание.

Могу ошибаться конечно (давно было), измеряли длину разряда, из соотношения 1 мм=3 киловольта, ну и получалось 5 см — 150 киловольт. Строчник пробивало через какое-то время, но 3 см было даже на пробитом. Строчник был монолитный, из желтоватого материала (каким умножители залиты). Штук 7 точно угробил… А тиристоров КУ202Н не пересчитать…

Не знаю как вы там измеряли… но в воздухе пробой происходит при 1кВ на миллиметр.

Строчный трансформатор даёт киловольта 2..5 всего, потом оно умножается умножителем до 24кВ и идёт на кинескоп. Ясное дело изоляция там рассчитана на такое напряжение и выдержать может кратковременно 50кВ но с течением времени диэлектрик поляризуется и пробивное напряжение падает — происходит пробой и приехали. т.е. 50кВ строчник выдерживает очень ограниченное время.

Против диэлектрика играют следующие факторы: Величина напряжения, скорость изменения напряжения(частота), температура. Чем выше тем хуже.

Строчный трансформатор даёт киловольта 2..5 всего, потом оно умножается умножителем до 24кВ и идёт на кинескоп. Ясное дело изоляция там рассчитана на такое напряжение и выдержать может кратковременно 50кВ но с течением времени диэлектрик поляризуется и пробивное напряжение падает — происходит пробой и приехали. т.е. 50кВ строчник выдерживает очень ограниченное время.

Против диэлектрика играют следующие факторы: Величина напряжения, скорость изменения напряжения(частота), температура. Чем выше тем хуже.

Вики говорит что https://ru.wikipedia.org/wiki/%D0%98%D1%81%D0%BA%D1%80%D0%BE%D0%B2%D0%BE%D0%B9_%D1%80%D0%B0%D0%B7%D1%80%D1%8F%D0%B4 я прав) в воздухе 1 мм 3 киловольта. И строчник был не обычный, монолитный, одна катушка, 2 вывода. К сожалению не нашел фото, но это был не такой, как по запросу в гугле «строчник фото».И возможно ошибаюсь, но из-за высокой частоты они относительно долго жили.

Ссылка не вставилась полностью, искать в Вики «Искровой разряд».

Блин, всю жизнь было 1Кв/мм а тут такая засада.

Они, строчники, все монолитные особенно в высоковольтной части. Главное их отличие — встроен или не встроен умножитель. С умножителем они бахают так что могут и убить разрядом на номинальной мощности, а без умножителя — скин-эффект и лёгкое покалывание.

В советских телевизорах умножители делали отдельно и на диодах Д1006 у которых номинальное напряжение 6000В, а значит на выходе с трансформатора не могло быть больше 5000В. Вот такой трансформатор давал разряд на 5мм.

Кстати на википедии почему-то ни слова про влажность воздуха, вероятно 3кВ/мм это для сухого воздуха.

Они, строчники, все монолитные особенно в высоковольтной части. Главное их отличие — встроен или не встроен умножитель. С умножителем они бахают так что могут и убить разрядом на номинальной мощности, а без умножителя — скин-эффект и лёгкое покалывание.

В советских телевизорах умножители делали отдельно и на диодах Д1006 у которых номинальное напряжение 6000В, а значит на выходе с трансформатора не могло быть больше 5000В. Вот такой трансформатор давал разряд на 5мм.

Кстати на википедии почему-то ни слова про влажность воздуха, вероятно 3кВ/мм это для сухого воздуха.

Поставьте сейф в тумбочку, закройте тумбочку замком от почтового ящика. Проблема решена. Та же история что с клеем и мусором в механических замках.

При чем тут работа неизвестно, скажем, мне Сергея Царева, и надежность замков? От того, что иные статьи Ализара порой содержат в себе самую малость, знаете ли, перегиба, он же не идет искать другую работу?

Отличное начало для поста, в общем ))

Отличное начало для поста, в общем ))

del

А у товарища EEVblog не получилось так:

присутствует задержка 28 микросекунд

А каким образом осуществлялась синхронизация между нажатием на кнопку и измерительным прибором?

Кнопки то механические, а 28 микросекунд это очень мало для механики. Думаю, что если даже одновременно на все кнопки нажать (механически), то разброс по сигналам от самих кнопок куда больше 28 микросекунд будет.

может на ней диод светится или пищит, или то же напряжение проседает по-другому

На осциллографе настраивается Триггер на скачок тока(напряжения), далее можно посмотреть что было перед этим скачком. Заставка на видео выше как раз это показывает: триггер настроен на скачок вверх, а дядька тычет пальцем в проседание вниз, которое было перед скачком.

Господа! А возможно ли замерить импульсы не подключаясь к цепи, и желательно удалённо?

Вы не подумайте ничего плохого… я исключительно интереса ради и познания для.

Вы не подумайте ничего плохого… я исключительно интереса ради и познания для.

если доступ к проводу — гуглить «измерение тока датчиком Холла». если подальше — как уже писали — антенна и приемник. но отражено будет только изменение тока, а не его наличие. с кучей помех естественно. шансы как у перехвата данных с беспроводной клавиатуры на 2.4ГГц. вроде и возможно, но учитывая степень загруженности этого диапазона — шансы минимальны

Короче, как сделать такой замок взломостойким — подсказываю. Электронный блок тщательно экранируем, ставим дроссели, проходные конденсаторы, чтобы ни одна наводка от контроллера наружу не вылезла. От батареек и разъёмов для внешнего питания отказываемся. Ставим генератор с ручкой, и эта ручка — единственное, что торчит наружу (кроме клавиши). От генератора, помимо экранированного электронного блока замка, запитываем штук десять неэкранированных ардуин, вычисляющих всякую бессмыслицу. И парочку коллекторных двигателей. Чтобы клавиши замка изнашивались равномерно, в прошивке замка алгоритм ввода кода меняем на такой: секунд десять нажимать на все кнопки подряд, после чего набрать правильный код.

Если торчит ручка генератора — то нужно ставить дисковый номеронабиратель как у старых телефонов, на нем не видно какая кнопка нажималась чаще.

Заодно и старые заводы по производству полевых телефонов и номеронабирателей к ним восстановим.

Такое вот импортозамещение…

PS Это был сарказм если что.

Заодно и старые заводы по производству полевых телефонов и номеронабирателей к ним восстановим.

Такое вот импортозамещение…

PS Это был сарказм если что.

то нужно ставить дисковый номеронабиратель как у старых телефонов, на нем не видно какая кнопка нажималась чаще.

в таком номеронабирателе будет виден диапазон цифр больше двойки которые реже или вообще не встречаются в комбинации

Дисковый не пойдёт. Злоумышленник сможет пронаблюдать, какой код набирает владалец сейфа, не подглядывая, а подслушивая.

Камера в сейфе. Владалец пишет код на бумажке, показывает камере, одновременно крутя ручку генератора, OCR распознаёт, сейф открывается, бумажку на кусочки и в урну. Никаких следов неравномерного износа чего-либо.

Камера в сейфе. Владалец пишет код на бумажке, показывает камере, одновременно крутя ручку генератора, OCR распознаёт, сейф открывается, бумажку на кусочки и в урну. Никаких следов неравномерного износа чего-либо.

от кнопок с цифрами нужно просто избавится:

оставить три кнопки "+" / "-" / «enter»

1. замок показывает случайную цифру, кнопками выставляется нужная, нажимается «enter»

2. цикл повторяется пока не будут введены все цифры кода

оставить три кнопки "+" / "-" / «enter»

1. замок показывает случайную цифру, кнопками выставляется нужная, нажимается «enter»

2. цикл повторяется пока не будут введены все цифры кода

Сенсорный экран (телефонный) не так уж и дорог, чтобы заморачиваться.

Делать код как в армии:

Устанавливаешь на замке код 10, который знаешь только ты

подходишь к сейфу, нажимаешь кнопку «enter»

он тебе пишет на дисплее: 3

ты вводишь 7

дверь открывается

Устанавливаешь на замке код 10, который знаешь только ты

подходишь к сейфу, нажимаешь кнопку «enter»

он тебе пишет на дисплее: 3

ты вводишь 7

дверь открывается

после чего набрать правильный код.

Злоумышленник увидит последние нажатые кнопки тепловизором. Тут была про это статья.

Это если набирать только нужные цифры. И злоумышленник с тепловизором подскочит прямо сразу за вами, пока след не остыл. Впрочем, применение тепловизора поднимает стоимость взлома… и довольно ощутимо. Прикрыть рукой все кнопки секунд на 10, и они окажутся засвечены, потом не разберёшь какие нажаты.

Не нужно пытаться защититься от подобных уязвимостей на уровне железа — нужно устранить их программно:

с введенной комбинации вычисляется хеш и сравнивается с хешем в памяти.

Всё.

Можете сколь угодно долго замерять напряжения, токи, задержки, ЭМ излучения,… — ничего это уже не даст.

с введенной комбинации вычисляется хеш и сравнивается с хешем в памяти.

Всё.

Можете сколь угодно долго замерять напряжения, токи, задержки, ЭМ излучения,… — ничего это уже не даст.

Ну медвежатник тоже может знать способ вычисления хэша и время сравнения введённого с тем что в памяти.

Например

for(int x=0;x<hash_length;x++) {

if(hash1[x] != hash2[x]) return false;

}

return true;

или

strcmpn(hash1,hash2,hash_length)

сработают одинаково и если мы знаем что допустим хэш 16 символов и вычисляется 16 милисекунд,

то по скачку тока можно определить на каком по счете символе хэша «нерастуха».

Ну хорошо, код такой

int key = 1;

for(int x=0;x<hash_length;x++) {

if(hash1[x] != hash2[x]) key--;

}

return key;

здесь всё работает линейно независимо от данных.

НО при таком раскладе я бы начал смотреть в сторону высокочувствительных анализаторов спектра,

ведь контроллер по сути нелинейный генератор радиочастоты, его ноги антенны,

остаётся выяснить сигнатуры излучения замка и приз наш :)

Кстати за счёт ЭМИ как раз и можно выяснить алгоритм генерации хэша.

Например

for(int x=0;x<hash_length;x++) {

if(hash1[x] != hash2[x]) return false;

}

return true;

или

strcmpn(hash1,hash2,hash_length)

сработают одинаково и если мы знаем что допустим хэш 16 символов и вычисляется 16 милисекунд,

то по скачку тока можно определить на каком по счете символе хэша «нерастуха».

Ну хорошо, код такой

int key = 1;

for(int x=0;x<hash_length;x++) {

if(hash1[x] != hash2[x]) key--;

}

return key;

здесь всё работает линейно независимо от данных.

НО при таком раскладе я бы начал смотреть в сторону высокочувствительных анализаторов спектра,

ведь контроллер по сути нелинейный генератор радиочастоты, его ноги антенны,

остаётся выяснить сигнатуры излучения замка и приз наш :)

Кстати за счёт ЭМИ как раз и можно выяснить алгоритм генерации хэша.

правильный хеш должен максимально и равномерно меняться при изменении любого символа исходного слова.

а эти самые ЭМИ будут в лучшем случае сравнимы с шумовой полкой.

а эти самые ЭМИ будут в лучшем случае сравнимы с шумовой полкой.

Можно добавить вычисление случайных чисел, тогда полезные вычисления затеряются среди них

типа цикла

if a>b then a=random(10)

else b=random(10)

просто дополнение, даже код основной программы править не придется.

типа цикла

if a>b then a=random(10)

else b=random(10)

просто дополнение, даже код основной программы править не придется.

Можно на время проверки включать генератор белого шума на сравнительно мощную нагрузку :) Правда, это дополнительный расход энергии…

Время проверки примерно 1 микросекунда. Это нужно очень энергию ценить, чтобы экономить на ней в таком количестве ))

Это только отодвинет требования к оборудованию для съёма данных. Генератор белого шума отстраивается статистическим методом. После фильтрации получим сигнал с характерными фронтами переключения логических блоков и строгими таймингами. Встроенное ядро процессора чтоли тактировать от генератора шума?

Использовав быстрый АЦП на 24 бита даже генератор белого шума на сотню ватт не поможет. Всего лишь сделает с него эквивалент 10-12-битного АЦП.

И вообще при безграмотной программе и схемотехнике чипа это всё не поможет — взлом всеравно останется возможным. Некоторые подобные чипы ломали анализом потребляемого тока вплоть до восстановления последовательности выполняемых инструкций внутренним ядром и содержимого регистров. Т.е. даже чисто алгоритмическое зашумление не поможет а только удорожит взлом.

Использовав быстрый АЦП на 24 бита даже генератор белого шума на сотню ватт не поможет. Всего лишь сделает с него эквивалент 10-12-битного АЦП.

И вообще при безграмотной программе и схемотехнике чипа это всё не поможет — взлом всеравно останется возможным. Некоторые подобные чипы ломали анализом потребляемого тока вплоть до восстановления последовательности выполняемых инструкций внутренним ядром и содержимого регистров. Т.е. даже чисто алгоритмическое зашумление не поможет а только удорожит взлом.

Это только отодвинет требования к оборудованию для съёма данных.

Я и не утверждал, что это абсолютная панацея :) Но обычным осциллографом его уже не взломать.

вы утверждаете, что возможно дистанционно (из вне CPU) определить значение A при известном B, когда CPU выполняет операцию навроде такой?

if (A == B)

{

open_lock();

}

if (A == B)

{

open_lock();

}

Это, кажется, была какая-то реализация алгоритма KeeLoq. Ядро чипа было известное, и над ним можно было ставить эксперименты параллельно с оригинальным. Исходное состояние было известно, по потреблению тока чипом определяли сколько ячеек переключилось и где большая часть из них — легко предсказуемы, а состояние других регистров вычислялось путём многократного прогона программы с разными данными и анализом результата. В итоге был вычислен закрытый ключ алгоритма.

Сейфы не делают не взламываемыми, их делают устойчивыми к взлому на n минут. То есть если условный сейф надо 2 часа сверлить, то надо сделать чтоб охрана проходила мимо не реже скажем полутора часов. Та же ситуация и с электронным, не надо делать его не взламываемым, достаточно сделать это очень дорогим или очень долгим, а лучше и то и другое вместе. Тогда взламывать его будут только на каких нибудь соревнованиях, а не реальной жизни.

Использовав быстрый АЦП на 24 бита даже генератор белого шума на сотню ватт не поможет. Всего лишь сделает с него эквивалент 10-12-битного АЦП.

Разрядность АЦП значения не имеет. В шуме сигнал не различим. Большая разрядность АЦП даст просто случайные числа на выходе. В некоторых случаях можно считать полезный сигнал, но в случае когда известно что искать (синусоида известной частоты) и ограниченная мощность шума.

Некоторые подобные чипы ломали анализом потребляемого тока вплоть до восстановления последовательности выполняемых инструкций

Нужно подсоединятся напрямую к микроконтроллеру, убрав все конденсаторы по питанию, для снижения постороннего шума и максимально чистого сигнала от контроллера.

вы похоже не уловили суть метода:

допустим в качестве хеширующей ф-и используется crc32, результатом её работы является 32х битное число (unsigned long).

когда владелец задал код доступа, его хеш запоминается.

когда злоумышленник вводит код он так же целиком без каких либо проверок хешируется crc32.

на выходе получается число, которое за одну операцию сравнивается с хешем от верного кода.

в таком случае перебор кодов можно осуществлять только полным брутфорсом всех комбинаций, вычленить верные цифры входящие в код невозможно.

никакой анализ суперчувствительными приборами не даст эффекта.

знание алгоритма хеширующей функции так же ничего не даст (кроме осознания невозможности обхода защиты).

допустим в качестве хеширующей ф-и используется crc32, результатом её работы является 32х битное число (unsigned long).

когда владелец задал код доступа, его хеш запоминается.

когда злоумышленник вводит код он так же целиком без каких либо проверок хешируется crc32.

на выходе получается число, которое за одну операцию сравнивается с хешем от верного кода.

в таком случае перебор кодов можно осуществлять только полным брутфорсом всех комбинаций, вычленить верные цифры входящие в код невозможно.

никакой анализ суперчувствительными приборами не даст эффекта.

знание алгоритма хеширующей функции так же ничего не даст (кроме осознания невозможности обхода защиты).

Эээ, Вы точно знаете как процессорная техника работает?

Дело в том что в коде вы указываете сравнить байты хэшей лежащих в ячейках RAM, а по факту микроконтроллер загружает данные из этих ячеек в регистры ALU и там уже за один такт производит сравнение.

Assembler знаете? Там это всё разжевано до самых косточек.

Так вот размер этих регистров очень невелик, а потому придётся делать сравнение хэшей в несколько заходов(если регистр 1 байт, а crc32 это 4 байта, соответственно 4 захода), о чём выше уже говорилось.

никакой анализ суперчувствительными приборами не даст эффекта. — да с чего такая увереность? тут была статья, как с шума вентилятора на процессоре уменьшали количество комбинаций ключа, который этот процессор сгенерировал, а тут какой-то вшивый сейф.

Дело в том что в коде вы указываете сравнить байты хэшей лежащих в ячейках RAM, а по факту микроконтроллер загружает данные из этих ячеек в регистры ALU и там уже за один такт производит сравнение.

Assembler знаете? Там это всё разжевано до самых косточек.

Так вот размер этих регистров очень невелик, а потому придётся делать сравнение хэшей в несколько заходов(если регистр 1 байт, а crc32 это 4 байта, соответственно 4 захода), о чём выше уже говорилось.

никакой анализ суперчувствительными приборами не даст эффекта. — да с чего такая увереность? тут была статья, как с шума вентилятора на процессоре уменьшали количество комбинаций ключа, который этот процессор сгенерировал, а тут какой-то вшивый сейф.

> сравнить байты хэшей лежащих в ячейках RAM

Почему вы считаете, что хеш секретного кода (ключа) нельзя постоянно хранить в одном из регистров?

> Так вот размер этих регистров очень невелик

Почему вы считаете, что в микроконтроллере не может быть 32х битных регистров?

> тут была статья, как с шума вентилятора на процессоре уменьшали количество комбинаций ключа

Вы вероятно спутали с этой статьей «Сколько информации можно передать через вентилятор CPU».

«Эээ, Вы точно знаете как процессорная техника работает?»

Почему вы считаете, что хеш секретного кода (ключа) нельзя постоянно хранить в одном из регистров?

> Так вот размер этих регистров очень невелик

Почему вы считаете, что в микроконтроллере не может быть 32х битных регистров?

> тут была статья, как с шума вентилятора на процессоре уменьшали количество комбинаций ключа

Вы вероятно спутали с этой статьей «Сколько информации можно передать через вентилятор CPU».

«Эээ, Вы точно знаете как процессорная техника работает?»

Согласен, хеш секретного кода (ключа) можно постоянно хранить в одном из регистров

Согласен, в микроконтроллере может быть 32х битные регистры.

НО тогда это не центовая атмега, а уже что-то вроде Cortex, наверное — вот здесь я вообше не спец: у какой серии контроллеров какие основные параметры. Но если я прав на счёт Cortex, тогда как быть с батарейками? Сажать сейф на 220В и LiIon батареи на пару недель?

Да, она самая

Согласен, в микроконтроллере может быть 32х битные регистры.

НО тогда это не центовая атмега, а уже что-то вроде Cortex, наверное — вот здесь я вообше не спец: у какой серии контроллеров какие основные параметры. Но если я прав на счёт Cortex, тогда как быть с батарейками? Сажать сейф на 220В и LiIon батареи на пару недель?

Да, она самая

Параметры у 32-битных микроконтроллеров хорошие, менее 1 микроампера в спящем режиме, саморазряд батарей больше будет.

открою вам глаза. нынешние бюджетные 32 битные контроллеры стоят дешевле «центовой меги».

Пфф… размотают алгоритм пошагово. Кроме того CRC32 даёт СЛИШКОМ много коллизий чтобы его использовать для сколь-нибудь удачной криптографии. даже пресловутый MD-5 и тот расковыряли и он не пригоден для этих целей.

п.с. операция сравнения на ВСЕХ процессорных ядрах это арифметическая операция вычитания, поэтому таки можно добраться до момента сравнения, определить результат а на большом кластере в течении секунд-минут подобрать любую коллизию.

п.с. операция сравнения на ВСЕХ процессорных ядрах это арифметическая операция вычитания, поэтому таки можно добраться до момента сравнения, определить результат а на большом кластере в течении секунд-минут подобрать любую коллизию.

алгоритм известен, его не нужно «разматывать».

суть в том, что сравнение происходит не для каждой введенной цифры, а целиком, для всего кода.

что сводит уязвимость на нет.

про «криптографию» тут и речи не идет.

> операция сравнения на ВСЕХ процессорных ядрах это арифметическая операция вычитания

mov eax, deadh

xor eax, beefh

jnz…

суть в том, что сравнение происходит не для каждой введенной цифры, а целиком, для всего кода.

что сводит уязвимость на нет.

про «криптографию» тут и речи не идет.

> операция сравнения на ВСЕХ процессорных ядрах это арифметическая операция вычитания

mov eax, deadh

xor eax, beefh

jnz…

что значит слишком много коллизий? клавиатура имеет 12 клавиш. 12^6 комбинаций занимают 22 бита. что влезает в 32бита и сравнивается за один подход. если пойти проще — 1 символ влезает в 4 бита, соответственно обычным сдвигом каждого символа на 4 бита мы получаем результат длиной 24 бита, которые дадут нам возмжность провести все операции за 1 команду и даже останется 8 бит для какой нибудь соли. хорошая хэш-функция обеспечивает минимум коллизий и вероятность соответствия нескольких паролей длиной меньше чем длина релузьтата хэш-функции минимальна.

И где эта хорошая хеш-функция? Её досихпор ищут… минимум даёт но всёравно они есть. Впрочем речь шла изначально о CRC32. Достаточно найти только первую коллизию.

К тому же, окончательное сравнение это тоже процедура вычитания(XOR — это тоже процедура вычитания только без поразрядного переноса!) и может быть отловлена по колебанию потребления.

К тому же, окончательное сравнение это тоже процедура вычитания(XOR — это тоже процедура вычитания только без поразрядного переноса!) и может быть отловлена по колебанию потребления.

del

Sign up to leave a comment.

Взлом дорогих сейфов без следов. Измеряем напряжение на электронных замках