Comments 263

Первое, что сделал бы знающий человек — отжал бы Reset на железке

P. S. Походу, я тоже был жертвой этой атаки: примерно неделю назад отключился свет, но не от перепада напряжения (предохранитель стоит), а от его пропажи.

Аппаратный ресет далеко не всегда доступен. Это раз.

Оператор может «ресетнуть» только свой терминал, после чего оператор просто потеряет соединение с системой управления, в то время, как взломщики там уже вовсю «резвятся» по известным им данным для соединения (в статье вроде есть про получение доступа именно к самой системе управления, а не просто к терминалам операторов).

Оператор может «ресетнуть» только свой терминал, после чего оператор просто потеряет соединение с системой управления, в то время, как взломщики там уже вовсю «резвятся» по известным им данным для соединения (в статье вроде есть про получение доступа именно к самой системе управления, а не просто к терминалам операторов).

> Оператор может «ресетнуть» только свой терминал, после чего оператор просто потеряет соединение с системой управления, в то время, как взломщики там уже вовсю «резвятся»

Ну, судя по

> На экране возникло диалоговое окно с требованием подтвердить операцию, а оператор ошарашенно смотрел, как курсор скользнул в это окно и нажал кнопку подтверждения.

взломщики зашли по RDP на машину оператора, и с неё творили беззаконие. Если б он перед «нажатием (хакером) кнопки подтверждения» резетнул бы свою машину, там бы всё и закончилось.

Ну, судя по

> На экране возникло диалоговое окно с требованием подтвердить операцию, а оператор ошарашенно смотрел, как курсор скользнул в это окно и нажал кнопку подтверждения.

взломщики зашли по RDP на машину оператора, и с неё творили беззаконие. Если б он перед «нажатием (хакером) кнопки подтверждения» резетнул бы свою машину, там бы всё и закончилось.

> Оттуда взяли учётные данные сотрудников, в том числе пароли от VPN-сервисов, которые использовались работниками в удалённом режиме для доступа в систему SCADA.

Учитывая это, можно предположить, что оператор ресетом перекрыл бы только один способ атаки, в то время как злоумышленники спокойно лазили бы по SCADA с других машин.

Учитывая это, можно предположить, что оператор ресетом перекрыл бы только один способ атаки, в то время как злоумышленники спокойно лазили бы по SCADA с других машин.

Господи, ну что мне, правда всё-всё разъяснять надо? После отрубания своей машины нужно быстренько метнуться по залу и повыдёргивать сетевые (в смысле локальной сети, а лучше и питающей тоже) кабеля из остальных машин, и резко звонить безопасникам. А если щёлкать клювом, произойдёт то, что, собственно, и произошло. Так или иначе, «ошалело смотреть на происходящее» — самый идиотский вариант действий из возможных.

> быстренько метнуться по залу и повыдёргивать сетевые (в смысле локальной сети, а лучше и питающей тоже) кабеля из остальных машин

В данном конкретном контексте это тоже, что и «ресетнуть». Все это предотвращение локального вторжения. Нужно, но в данном конкретном случае недостаточно.

> и резко звонить безопасникам

А вот это уже ближе к теме.

И если в зале больше одного человека, то лучше с самого начала одного послать этим заниматься — звонить безопасникам.

А еще, если есть возможность, то также резко позвонить «кому надо», чтобы максимально быстро отдали необходимые распоряжения по переводу управляемого объекта на «ручной режим».

В данном конкретном контексте это тоже, что и «ресетнуть». Все это предотвращение локального вторжения. Нужно, но в данном конкретном случае недостаточно.

> и резко звонить безопасникам

А вот это уже ближе к теме.

И если в зале больше одного человека, то лучше с самого начала одного послать этим заниматься — звонить безопасникам.

А еще, если есть возможность, то также резко позвонить «кому надо», чтобы максимально быстро отдали необходимые распоряжения по переводу управляемого объекта на «ручной режим».

Короче, я так понимаю, мы с Вами полностью согласны в моей оценке действий сотрудников — «Д, Б!»: надо было не «ошарашенно смотреть, как курсор скользнул в это окно», а *немедленно* предпринимать действия по купированию возникшей ситуации.

Естественно.

Для этого должны организовываться соответствующие тренировки персонала. Они просто были не готовы к такому повороту событий, и просто не знали что делать. Простое обесточивание аппаратуры, особенно причастной к системам управления может быть чревато еще большей аварией чем то что произошло, при этом обвинят именно оператора т.к. его действия привели к аварии а потом доказывай что было какое-то вторжение.

Это если вообще была предусмотрена такая ситуация инструкцией.

Это если вообще была предусмотрена такая ситуация инструкцией.

Никакая инструкция не нужна — такая ситуация просто не должна была возникнуть в принципе.

Ибо нефиг в инете лазить и lines грузить на ответственных терминалах. Всё должно быть жёстко ограничено по функционалу, сеть — сугубо локальная. Для левых задач типа email и google отдельный терминал (если оно вообще надо).

Ибо нефиг в инете лазить и lines грузить на ответственных терминалах. Всё должно быть жёстко ограничено по функционалу, сеть — сугубо локальная. Для левых задач типа email и google отдельный терминал (если оно вообще надо).

Как в случае и с Чернобылем тренировок не было поскольку до этого подобного не случалось

Не надо путать домашний ПК / мегасервер с АСУшной инфраструктурой.

В некоторых АСУТП отключение всех станций приводит к аварийной остановке контроллеров управления с вероятной отработкой аварийных алгоритмов( обесточить всех от греха подальше)

В «приличных конторах» все «системники» закрыты в терминалах с замками( на фото на уровне колен). Так что много оператор сможет ресетов нажать и кабелей подергать ???

В некоторых АСУТП отключение всех станций приводит к аварийной остановке контроллеров управления с вероятной отработкой аварийных алгоритмов( обесточить всех от греха подальше)

В «приличных конторах» все «системники» закрыты в терминалах с замками( на фото на уровне колен). Так что много оператор сможет ресетов нажать и кабелей подергать ???

Ну, по-моему, отключение по аварийному алгоритму всё одно лучше отключения по причине «хакеры пустили генератор вразнос, и ротор разлетелся на запчасти». (Оператор же не может прямо так сразу сказать, что там хакер пытается сделать...)

А аварийное выключение системника (если СИЛЬНО припрёт) в случае недоступность кнопки «вкл/выкл» и розетки можно произвести, скажем, закоротив +5В (из USB кабеля мыши или клавы) на землю — долбанул изо всей силы мышь об пол, чтобы пластик разлетелся; вырвал концы кабеля из печатной платы, зубами зачистил и скрутил их все вместе — сработала защита блока питания компа по КЗ, система отрубилась.

(Помнится, писали, что авария на Фукушиме произошла оттого, что аварийные генераторы подвезли, а насосы подключить не смогли, потому что не было переходника с одного кабеля на другой, а отрубить нпеодходящие разъёмы от кабелей пожарным топором, зачистить кабели им же до жил и сделать скрутку никто не догадался. В обоих случаях мы говорим о ситуациях, когда не до красоты или безопасности — надо, чтобы любой ценой сработало.)

(Помнится, писали, что авария на Фукушиме произошла оттого, что аварийные генераторы подвезли, а насосы подключить не смогли, потому что не было переходника с одного кабеля на другой, а отрубить нпеодходящие разъёмы от кабелей пожарным топором, зачистить кабели им же до жил и сделать скрутку никто не догадался. В обоих случаях мы говорим о ситуациях, когда не до красоты или безопасности — надо, чтобы любой ценой сработало.)

Закорачивание 5В в USB может привести только к срабатыванию токовой защиты на данном порту, но никак ни к отключению БП по перегрузке.

И кстати оператор( если он homo sapience) никогда не будет делать таких резких действий, что бы потом не стать соучастником террористов( т.к. изначально он не в чем не виноват, а вот после самодеятельности...)

И кстати оператор( если он homo sapience) никогда не будет делать таких резких действий, что бы потом не стать соучастником террористов( т.к. изначально он не в чем не виноват, а вот после самодеятельности...)

Тут есть некоторые "но": диспетчера действуют по строгим инструкциям. От их действий на компьютере могут пострадать люди на подстанциях и т.п.

Ни в одной инструкции нет такого пункта, как нажать ресет или выдернуть сетевой кабель. Такое просто не предусмотрено. А за самодеятельность он рискует не только потерять работу, но и получить срок.

И ещё один момент — диспетчера они не специалисты по компьютерам. Так что журналистское "ошалело смотреть на происходящее", скорее всего означает, что когда увидили странное поведение курсора, то насторожились, когда он начал осуществлять переключения — не на шутку взволновались и стали звонить местным системным администраторам. Вот это вот всё могло занять до 5-10 минут.

PS: безопасники они вообще не при делах. В том энерго, где я работаю, допустим, безопасностью вообще занимается айти отдел. Ну т.е., как безопасностью, антивирусы поставить, интернет кое-как настроить. Именно безопасность, это дело десятое.

Ни в одной инструкции нет такого пункта, как нажать ресет или выдернуть сетевой кабель. Такое просто не предусмотрено. А за самодеятельность он рискует не только потерять работу, но и получить срок.

И ещё один момент — диспетчера они не специалисты по компьютерам. Так что журналистское "ошалело смотреть на происходящее", скорее всего означает, что когда увидили странное поведение курсора, то насторожились, когда он начал осуществлять переключения — не на шутку взволновались и стали звонить местным системным администраторам. Вот это вот всё могло занять до 5-10 минут.

PS: безопасники они вообще не при делах. В том энерго, где я работаю, допустим, безопасностью вообще занимается айти отдел. Ну т.е., как безопасностью, антивирусы поставить, интернет кое-как настроить. Именно безопасность, это дело десятое.

> журналистское «ошалело смотреть на происходящее», скорее всего означает, что когда увидили странное поведение курсора, то насторожились,

Сразу вспомнилось:

«Штирлиц и Кэт шли по улице. Вдруг раздался выстрел, и Кэт упала. Штирлиц насторожился.»

Сразу вспомнилось:

«Штирлиц и Кэт шли по улице. Вдруг раздался выстрел, и Кэт упала. Штирлиц насторожился.»

> От их действий на компьютере могут пострадать люди на подстанциях и т.п.

Случилось как-то бывать на энергетическом объекте (не энергосеть района, конечно, а так, городской электротранспорт), там в то время как раз внедряли новую систему управления.

Так у них было железное правило: если человек работает на объекте, то объект без вопросов переводится на ручное управление, как раз для того, чтобы оператор не натворил «шаловливыми ручками».

И у оператора в инструкциях был среди прочего пункт про перезагрузку терминала, с которого производилось управление, если управление становилось невозможным (что при мне один раз и произошло).

Случилось как-то бывать на энергетическом объекте (не энергосеть района, конечно, а так, городской электротранспорт), там в то время как раз внедряли новую систему управления.

Так у них было железное правило: если человек работает на объекте, то объект без вопросов переводится на ручное управление, как раз для того, чтобы оператор не натворил «шаловливыми ручками».

И у оператора в инструкциях был среди прочего пункт про перезагрузку терминала, с которого производилось управление, если управление становилось невозможным (что при мне один раз и произошло).

Так у них было железное правило: если человек работает на объекте, то объект без вопросов переводится на ручное управление, как раз для того, чтобы оператор не натворил «шаловливыми ручками».

Это правило — это основное, о чем говорится в ПТЭЭП, МПОТ и ещё в десятке инструкций по включению/переключению/отключению вводных аппаратов и автоматов отходящих линий. Грубо говоря, это таблички «Не включать. Работают люди.» и «Работа на линии».

И вообще, непонятна ситуация с дистанционных выключением автоматов: у автоматов в ячейках (закрывающихся на круговой ключ) на моих подстанциях есть специальная «шпилька», идущая к ручке управления на лицевой стороне панели. У этой самой ручки есть специальные отверстия, в которые при повороте ручки и включении автомата, можно засунуть обычный навесной замочек и закрыть на ключ. Автоматы самые обычные. Конструкция ячеек и панелей тоже самая типовая. Да, на отходящих автоматах и у вводного автомата есть такие функции удаленного управления, но если ручка «закрыта на замок», то ни в ручную (без ключа от замочка просто физически нельзя ручку повернуть на выкл/вкл), ни уж тем более по интернету — не открыть. Я не думаю, что у тех ячеек, которые стояли на украинских подстанциях был советские рубильники 30-х годов, в которых нет такой защитной функции.

Это правило — это основное, о чем говорится в ПТЭЭП, МПОТ и ещё в десятке инструкций по включению/переключению/отключению вводных аппаратов и автоматов отходящих линий. Грубо говоря, это таблички «Не включать. Работают люди.» и «Работа на линии».

И вообще, непонятна ситуация с дистанционных выключением автоматов: у автоматов в ячейках (закрывающихся на круговой ключ) на моих подстанциях есть специальная «шпилька», идущая к ручке управления на лицевой стороне панели. У этой самой ручки есть специальные отверстия, в которые при повороте ручки и включении автомата, можно засунуть обычный навесной замочек и закрыть на ключ. Автоматы самые обычные. Конструкция ячеек и панелей тоже самая типовая. Да, на отходящих автоматах и у вводного автомата есть такие функции удаленного управления, но если ручка «закрыта на замок», то ни в ручную (без ключа от замочка просто физически нельзя ручку повернуть на выкл/вкл), ни уж тем более по интернету — не открыть. Я не думаю, что у тех ячеек, которые стояли на украинских подстанциях был советские рубильники 30-х годов, в которых нет такой защитной функции.

В том энерго, где я работаю, допустим, безопасностью вообще занимается айти отдел. Ну т.е., как безопасностью, антивирусы поставить, интернет кое-как настроить.

А вот скажите, зачем на этих машинах интернет? Почему нельзя обойтись ведомственной сетью?

На компьютерах, с которых идёт управление подстанциями интернета нет. По сути на компьютере ничего, кроме программы управления не запущено. С другой стороны знаю точно (у нас так, как оно в Ивано-Франковске, утверждать не возьмусь), что часть данных программа получала через обычный 2g или 3g мобильный интернет — при отключении определённых подстанций выключались мобильные станции, с них запитанные и терялась связь с подстанцией. Включить её можно было обратно только через звонок на место. :)

На компьютерах, с которых идёт управление подстанциями интернета нет.

Это радует.

часть данных программа получала через обычный 2g или 3g мобильный интернет

Ну, если 3G модем подключается в VPN (по договору с оператором связи) — это ещё куда ни шло. Хотя оператор — слабое звено. Или если нормальное шифрование организовано между подстанций и арм-ом. А ещё лучше и то, и другое.

Вы среднестатистического оператора видели? Поверьте, он будет "ошалело смотреть на происходящее", а звонить будет когда уже что-нибудь вырубится.

Бегать по залу и провода выдергивать конечно можно. Только боюсь результата не будет. SDADA сервера находятся в другом зале/здании/городе. Адреса/пароли/явки у злоумышленников. И доступ к объектам уже получен (фирмварь на контроллерах поменяли).

Показательные выступления с ползающим по экрану мышиным курсором всего лишь мэсседж "вас поломали, не сомневайтесь"

Показательные выступления с ползающим по экрану мышиным курсором всего лишь мэсседж "вас поломали, не сомневайтесь"

На ОС Windows заход по RDP блокирует сеанс локального пользователя. Он не будет видеть рабочий стол, а только окно ввода пароля. На серверных Windows сеанс RDP будет проходить в фоновом режиме, диспетчер бы ничего не заметил.

Чесно скажу, что не сразу понял о чем Вы. Скажу, что не понаслышке знаю, что много из диспетчеров даже не знают о ее соществовании (я о кнопке «ресет»), так как в компьютерах разбираются, мягко выражаясь, слабо.

"2. Reset (практически всегда) приводит к выдаче аварийной ситуации подсистемы (поэтому очень часто отсутствует)."

Т.е. перезагрузка рабочей машины диспетчера — это аварийная ситуация?

Т.е. перезагрузка рабочей машины диспетчера — это аварийная ситуация?

> 2. Reset (практически всегда) приводит к выдаче аварийной ситуации подсистемы (поэтому очень часто отсутствует).

Представляю себе, какие ужасы творятся в энергосистеме каждый Patch Tuesday (с учётом любви винды перезагружаться для установки патчей, когда её левая пятка захочет).

Представляю себе, какие ужасы творятся в энергосистеме каждый Patch Tuesday (с учётом любви винды перезагружаться для установки патчей, когда её левая пятка захочет).

2. Reset (практически всегда) приводит к выдаче аварийной ситуации подсистемы (поэтому очень часто отсутствует).

Вы говорите про АРМ диспетчера?

Возможно речь о том, что доступность АРМ мониторится, и его пропадение из сети повод для создания аварийной заявки соответствующей службой.

А зачем в телемеханике такие параметры? 1мс? 500мс?

Кто там в таком realtime будет реагировать на события? Оператор что-ли?

Кто там в таком realtime будет реагировать на события? Оператор что-ли?

так ТМ, РЗА, РАС — разные системы. В ТМ 1с если ничего не путаю?

Что-то стрёмная какая-то схема.

Ну а отвалился телеканал — и как произойдет отключение аварийного участка?

Или если "может подождать", тогда и к телемеханике повышенные требования предъявлять бессмысленно.

А смешивание функций систем — это бомба замедленного действия.

Вон, у нас на одном объекте "заложили" тоже горе-проектировщики: убрали локальную автоматику, а её функции возложили на АРМы.

В итоге когда отказала телемеханика — спохватились только тогда, когда вода, которую никто не откачивал, появилась на пути (в метро это было).

Ну а отвалился телеканал — и как произойдет отключение аварийного участка?

Или если "может подождать", тогда и к телемеханике повышенные требования предъявлять бессмысленно.

А смешивание функций систем — это бомба замедленного действия.

Вон, у нас на одном объекте "заложили" тоже горе-проектировщики: убрали локальную автоматику, а её функции возложили на АРМы.

В итоге когда отказала телемеханика — спохватились только тогда, когда вода, которую никто не откачивал, появилась на пути (в метро это было).

Так это локальная автоматика делает.

Причём тут телемеханика?

Причём тут телемеханика?

Ну вот не должно быть "вышестоящих защит", в моём понимании.

Или, скажем так, не должно быть защит, требующих какого-то определённого времени реакции.

Или, скажем так, не должно быть защит, требующих какого-то определённого времени реакции.

Не должно быть программируемых микроконтроллеров, как я ниже писал мнение к.т.н. В.И.Гуревича. «Похоронившего» тучи микросхем intel flash памяти через 15 лет, при их обещанном сроке службы 100 лет. В микропроцессорных устр-вах защиты подстанций.

Там оптимальны электромагнитные реле, дискретные тиристоры, транзисторы, интегральные компараторы максимум.

Но «школота» заминусовала.

Там оптимальны электромагнитные реле, дискретные тиристоры, транзисторы, интегральные компараторы максимум.

Но «школота» заминусовала.

В.Гуревич — эксперт международной электротехнической комиссии по релейной защите.

Его любимые швейцарские реле 1930-х годов до сих пор исправны и выдержат непрямой удар молнии. Или залп электромагнитного оружия (Красуха 1Л269 например).

А «школота» с ардуинщиками допрограммируется до того, что «первый залетевший дятел разрушит цивилизацию».

Поэтому у меня строится автономная система электроснабжения дома с 12-ю вольтами без ШИМ управлений и ВЧ излучений (радиомаяков для самонаводящихся ракет воздух-земля) :)

Его любимые швейцарские реле 1930-х годов до сих пор исправны и выдержат непрямой удар молнии. Или залп электромагнитного оружия (Красуха 1Л269 например).

А «школота» с ардуинщиками допрограммируется до того, что «первый залетевший дятел разрушит цивилизацию».

Поэтому у меня строится автономная система электроснабжения дома с 12-ю вольтами без ШИМ управлений и ВЧ излучений (радиомаяков для самонаводящихся ракет воздух-земля) :)

Есть сферы жизнедеятельности, где нужно не как проще, а как надежней и постараться многократно запас сделать. Современные микросхемы становятся все менее надежными, по мере уменьшения техпроцесса. многократыне ошибки (в процессе проектирования, микрокодов, програмированния) надежности никак не добавляют. Да удобно, но уровень безопасности снижается. К примеру старое механическое УЗО срабатывает от батарейки, новое с электронным управлением требует допуски по напряжению когда оно работает иначе оно не работает. Удобно, дешевле, но надежность снижена.

Ну, вообще-то, где не нужна сложная и изменяющаяся логика, не нужны какие-то информационные функции — наворачивать ПЛК действительно не имеет смысла и даже вредно.

Как минимум потому что обслуживающему персоналу диагностировать "черный ящик" сложнее, чем посмотреть на состояние десятка реле и выяснить по схеме кто кого включает-отключает.

А в ПЛК и програмёры-то, которые его делали, могут долго ковыряться, выясняя какого рожна ему не хватает.

Как минимум потому что обслуживающему персоналу диагностировать "черный ящик" сложнее, чем посмотреть на состояние десятка реле и выяснить по схеме кто кого включает-отключает.

А в ПЛК и програмёры-то, которые его делали, могут долго ковыряться, выясняя какого рожна ему не хватает.

Под ПЛК я имею ввиду любые программируемые модули, работающие непосредственно с объектом управления, которые теоретически могут быть заменены РКСом (раз уж у нас прошла такая песня).

Так вот обычный электромеханик дядя Вася значительно быстрее выяснит "что не так" по состояниям релюшек (даже если для этого придется воспользоваться мультиметром), чем — ждать программиста, который потом столько же времени будет ковыряться в программе.

Так вот обычный электромеханик дядя Вася значительно быстрее выяснит "что не так" по состояниям релюшек (даже если для этого придется воспользоваться мультиметром), чем — ждать программиста, который потом столько же времени будет ковыряться в программе.

Вместо дяди Вани можно обойтись кем угодно почти. А во программист? Да еще если нет связи ибо отключили электричество? программист будет всех сотни км ездить и сколько суток на это уйдет?

В какой-то мере да, но фактор риска для программируемых критических участков многократно возрастает. Это тяжел овсе учесть, местами скорее всего и не возможно.

Тьма специальностей и просто родов занятий людей, где даже слова такого — программирование, — знать не надо.

Программирование должны знать программисты, в какой-то мере :)

Ну и то, чем ты не занимаешься — считай не знаешь. Так что или уж ты программируешь или не знаешь и не умеешь программировать.

А так — "в какой-то мере", когда-то видел как преподаватель на доске мелом программировал и считать, что можно лезть в программируемую систему с настроением " там разберёмся " — это большое заблуждение.

Программирование должны знать программисты, в какой-то мере :)

Ну и то, чем ты не занимаешься — считай не знаешь. Так что или уж ты программируешь или не знаешь и не умеешь программировать.

А так — "в какой-то мере", когда-то видел как преподаватель на доске мелом программировал и считать, что можно лезть в программируемую систему с настроением " там разберёмся " — это большое заблуждение.

Да какое там "на пенсии". У нас на всех объектах есть обслуживающий персонал из местных специалистов. Иначе мы бы просто зашились обслуживая все свои системы от Дальнего востока до Прибалтики.

И вот эти специалисты гораздо лучше ковыряются в релюшках, чем в контроллерах.

И поэтому где не нужна навороченная логика: ну насос например включать/отключать по двум уровнями — там должен быть релейный ящик со схемой во внутреннем кармане и любой электромеханик, который даже первый день работает — разберётся в 2 минуты, вместо того чтобы ждать когда же с другого конца страны прилетит программист из компании, сопровождающей систему.

Справедливости ради конечно надо сказать, что и ПЛК после нормальной пусконаладки каждый день по вине ПО из строя не выходят, но и аппаратные проблемы в микроэлектронике выловить гораздо сложнее, чем в РКС, где, грубо говоря, всё видно невооруженным или слабо вооружённым глазом и мозгом :)

И вот эти специалисты гораздо лучше ковыряются в релюшках, чем в контроллерах.

И поэтому где не нужна навороченная логика: ну насос например включать/отключать по двум уровнями — там должен быть релейный ящик со схемой во внутреннем кармане и любой электромеханик, который даже первый день работает — разберётся в 2 минуты, вместо того чтобы ждать когда же с другого конца страны прилетит программист из компании, сопровождающей систему.

Справедливости ради конечно надо сказать, что и ПЛК после нормальной пусконаладки каждый день по вине ПО из строя не выходят, но и аппаратные проблемы в микроэлектронике выловить гораздо сложнее, чем в РКС, где, грубо говоря, всё видно невооруженным или слабо вооружённым глазом и мозгом :)

Ну и как вы программно диагностируете частичный отказ электролитич. конденсатора на плате?

Или оптрона на цифровом входе. Который включается, только если напряжение в линии свыше 350кВ.

Или оптрона на цифровом входе. Который включается, только если напряжение в линии свыше 350кВ.

Без вышестоящих защит тоже нельзя. селективная реакция требует уже два уровня как минимум.

Первое, что сделала бы супер-квалифицированная команда хакеров, блестяще подготовившая операцию по нескольким направлениям (вплоть до перегрузки колл-центра) — подчистила бы логи (или отключила бы их нафиг, перенаправила куда-нибудь в /dev/null, оставила скрипт очистки… да мало ли что можно сделать, имея доступ, достаточный для перепрошивки аппаратуры). Здесь это сделано не было, так что «команда хакеров» оказалась одновременно супер-профи и банальными ламерами. Странно, да?

Второе. «Мышка гуляла по рабочему столу и клацала по кнопкам» (лень выдёргивать точную цитату — сути это не меняет). При обычном подключении по rdp локальная сессия отключается и оператор не видит «гуляния мышки». Через «удалённый помощник»? Может быть. Кто создал приглашение? Понятно: хакеры сами для себя. То есть доступ к АРМ таки был практически полный. Ну или какой-нибудь vnc или radmin поставлен. Но зачем, имея такой доступ, что-то там по экрану елозить? Не проще ли добраться до структуры данных скады (наверняка инженерная станция тоже либо постоянно в сети, либо появлялась там во время «подготовки атаки», и тоже взломана) и закидывать данные непосредственно куда надо, чтобы местные операторы вообще нифига не понимали. Или скопировать скаду на удалённый компьютер и рулить извне — тогда тоже никакой курсор никуда не победит.

Это так, навскидку по мелочи, если детально в этот «шедевр» не вчитываться. Детский лепет.

Второе. «Мышка гуляла по рабочему столу и клацала по кнопкам» (лень выдёргивать точную цитату — сути это не меняет). При обычном подключении по rdp локальная сессия отключается и оператор не видит «гуляния мышки». Через «удалённый помощник»? Может быть. Кто создал приглашение? Понятно: хакеры сами для себя. То есть доступ к АРМ таки был практически полный. Ну или какой-нибудь vnc или radmin поставлен. Но зачем, имея такой доступ, что-то там по экрану елозить? Не проще ли добраться до структуры данных скады (наверняка инженерная станция тоже либо постоянно в сети, либо появлялась там во время «подготовки атаки», и тоже взломана) и закидывать данные непосредственно куда надо, чтобы местные операторы вообще нифига не понимали. Или скопировать скаду на удалённый компьютер и рулить извне — тогда тоже никакой курсор никуда не победит.

Это так, навскидку по мелочи, если детально в этот «шедевр» не вчитываться. Детский лепет.

На вору и шапка горит :) А чего сразу россияне? Есть ещё украинцы, есть татары… Правда там методы другие — обрубают железо, но не суть. Думаю, всё же вряд ли тут политический подтекст, иначе интереснее было бы экспорт рубануть — резонанс "обширнее".

Больше похоже на то, что скоро будет объявлен тендер на систему безопасности в энергосетях. Ищите мотив.

ИМХО, конечно, ну и давайте не о политике 0:)

Больше похоже на то, что скоро будет объявлен тендер на систему безопасности в энергосетях. Ищите мотив.

ИМХО, конечно, ну и давайте не о политике 0:)

Мне кажется, атака (по описанию в статье) была слишком уж лёгкой по своим последствиям… Если бы была задача нанести реальный экономический ущерб и устроить долгий блэкаут, то ещё как минимум взорвали бы десяток опор ЛЭП где-нибудь в полях. Плюс побольше крупных ТПшек, питающих крупные микрорайоны городов. Так что, полагаю, это была либо тренировка, либо предупреждение, либо (что вряд ли) просто кучка опытных хакеров решила поглумиться.

Начнем с того что ЛЭП подрывали уже, только на донбасе. Так же подрывали Ж/Д пути на достаточно большой неоккупированной части территории страны. Сейчас таких «туристов» успешно ловят на гарячем чуть ли не каждую неделю и это тысячи километров путей, а если так то и ЛЭП защищают надежно. Так что на тренировку это не похоже.

<зануда>

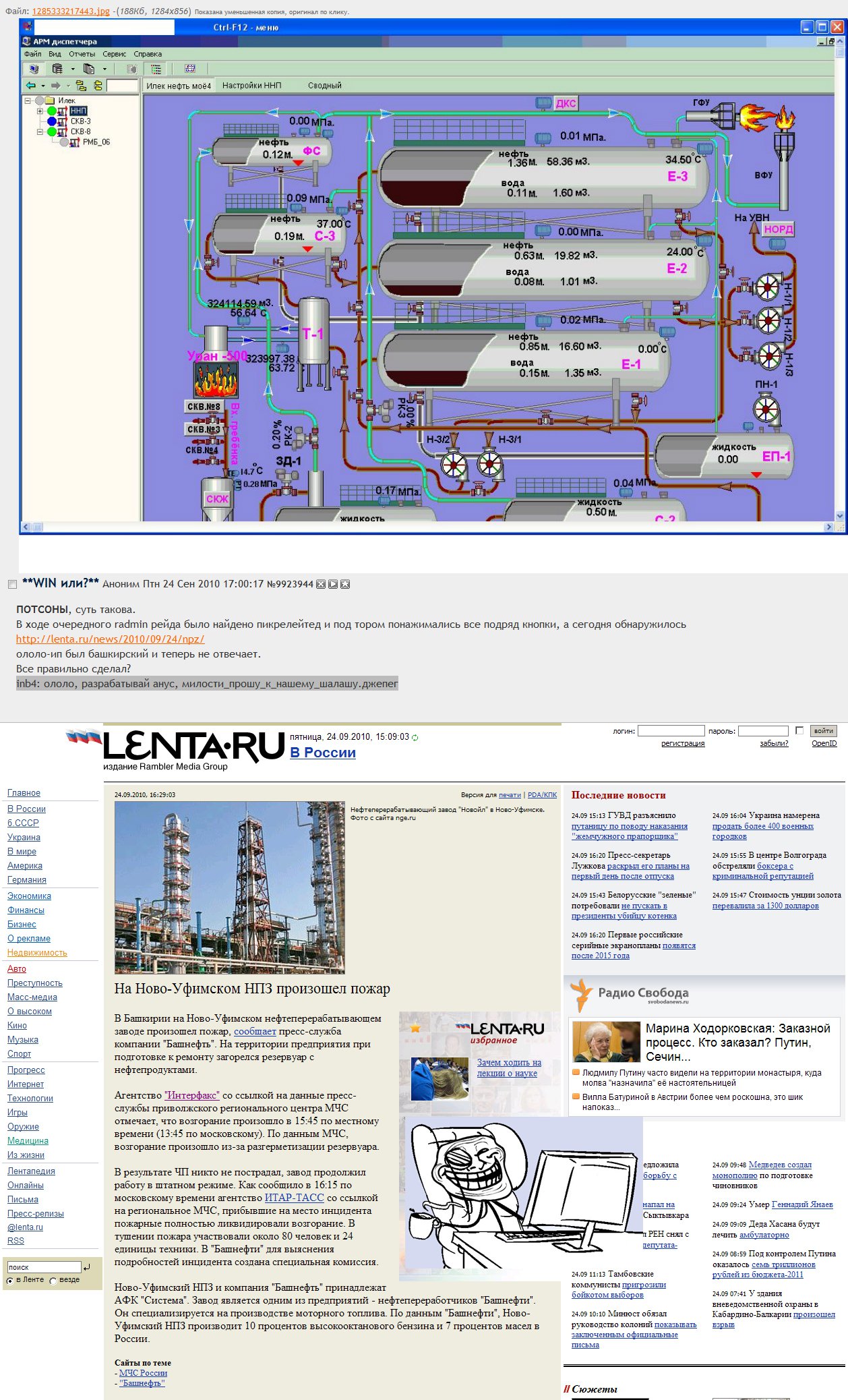

В ленте говорится про резервуары нпз, а на форуме картинка установки по обезвоживанию нефти, причём с явно не рабочими параметрами (63 градуса после печки явно не процесс работы и даже на аварию не тянет) а судя по упоминанию скважин она вообще где-то в районе нефтепромысла)

</зануда>

В ленте говорится про резервуары нпз, а на форуме картинка установки по обезвоживанию нефти, причём с явно не рабочими параметрами (63 градуса после печки явно не процесс работы и даже на аварию не тянет) а судя по упоминанию скважин она вообще где-то в районе нефтепромысла)

</зануда>

А это вообще нормально, что внутренняя сеть, из которой можно управлять электростанцией подключена к интернету?

Надо же во время работы гиктаймс читать )

Скажем подругому: и внутренняя сеть, и интернет — используют одни и те же каналы связи. Это практикуется во многих корпорациях, и уровень защиты очень зависит от квалификации админов и понимания серьезности вопроса руководством. Не так давно к примеру в одной конторе был инцидент с активацией вирусного кода, поступившего через эл. почту — что поделать, человеческий фактор везде ненадежное звено. Зловред был не простой. Сначала размножился, захватил компы и сетевые ресурсы, потом только дал о себе знать. Из-за изначально грамотного и серьезного подхода к распределению прав доступа, да и к безопасности в целом — ареал атаки локализован рамками отдела, не затронув другие подразделения. Рабочие станции были перезалиты, из бэкапов с ленты подняты тысячи испорченных вирусом пользовательских файлов. В целом устранение последствий заняло несколько часов, результирующие убытки незначительны. При других условиях, попади этот код в менее защищенную систему — были бы кранты полные.

Им бы логично связь over токонесущие провода запилить.

Такая связь существует с 1960-х. Скорости там 33,6К. Потому сейчас на новых линиях тащат оптику.

Так можно оборудование проапгрейдить (если это их чему-то научит).

Можно будет даже показания квартирных счетчиков удаленно считывать в перспективе.

PS хотя подключиться к такой «линии передачи данных» довольно просто

Можно будет даже показания квартирных счетчиков удаленно считывать в перспективе.

PS хотя подключиться к такой «линии передачи данных» довольно просто

Неужели скорости 33,6К не хватает? Там же не картинки передаются.

Вот именно, что это ни по каким стандартам не нормально, от слова совсем, нельзя и точка. Вообще больше похоже на заметание следов действий неквалифицированного персонала, или обиженного работника. И в любом случае идиота (объясню почему), а уж тем более "российский след" — полная чепуха. Отрубать больницы от электросети, что бы кому то отомстить, что за глупость? И тем более бегающий курсор по экрану — это совсем уж не серьёзно (голливудское кино какое-то). А по поводу России, на минуточку, электросети Украины, России и почти всего СНГ, единое целое, очень сложно что то сломать в одном месте, что бы не аукнулось в другом.

Удивительно, но украинские системы управления лучше защищены от подобного нападения, чем американские, поскольку хорошо отделены файрволами от бизнес-сетей. Но даже такой защиты оказалось недостаточно, поскольку сотрудники удалённо авторизуются в сети SCADA (Supervisory Control and Data Acquisition), откуда происходит управление электрическими подсистемами. При этом отсутствует двухфакторная аутентификация, так что зная учётные данные оператора злоумышленники могут взять на себя управление системами управления электрическими подстанциями.По такой логике что получается, если бы операторы работали в SCADA без авторизации — безопасность была бы еще выше? :)

Если SCADA доступна снаружи, не важно по паролю или без него — я бы не назвал сети «хорошо отделеными файрволами».

Он [курсор мыши] самостоятельно двинулся в направлении другого выключателя, и текущая сессия авторизации в панели управления неожиданно прервалась. Оператор попытался спешно залогиниться обратно, но его пароль уже не действовал: злоумышленники поменяли его. Ему оставалось только беспомощно смотреть на экран, где неизвестные нажимали на один за другим выключатели подстанций, прекратив работу около 30 из них.Тут вообще что-то непонятное. Как у злоумышленника и оператора могли оказаться разные сессии авторизации — если злоумышленник управлял курсором мыши того компьютера, за которым сидел оператор?

Скорее всего больше одной сессии нельзя (дабы в двое один вентиль не вертеть в разные стороны), а сама программа не принимает команды с консоли, так что пришлось установить аммуу и тыкать мышкой.

Но как в таком случае хакер продолжил "тыкать мышкой" на глазах оператора — если у оператора прервалась сессия авторизации?

Прочитал внимательнее описание процесса. Действительно, как-то не сходится.

Теоретически возможны следующие объяснения с понижением вероятности их достоверности.

1. Журналисты что-то напутали.

2. Оператор что-то напутал в объяснениях (от волнения или сознательно).

3. Автор перевода что-то напутал.

4. Почти фантастическая, но тем не менее: авторизация и управление выполняются с того самого компьютера, на котором «заморозилась», а потом, после вылета из сессии, «разморозилась» мышка, а злоумышленники просто сменили пароль, оборвали старую сессию на компьютере оператора и организовали новую уже на своем.

Просто же наблюдать за процессом «нажатия рубильников» (а в тексте не написано, что атакующие продолжали это делать мышкой оператора) можно было и без авторизации (что само по себе странно и очень плохо, ибо доступ без авторизации даже на «только посмотреть» для столь серьезных систем… должен быть хотя бы аккаунт на «только посмотреть»).

Могу придумать еще варианты, но они совсем уж фантастические. :)

Теоретически возможны следующие объяснения с понижением вероятности их достоверности.

1. Журналисты что-то напутали.

2. Оператор что-то напутал в объяснениях (от волнения или сознательно).

3. Автор перевода что-то напутал.

4. Почти фантастическая, но тем не менее: авторизация и управление выполняются с того самого компьютера, на котором «заморозилась», а потом, после вылета из сессии, «разморозилась» мышка, а злоумышленники просто сменили пароль, оборвали старую сессию на компьютере оператора и организовали новую уже на своем.

Просто же наблюдать за процессом «нажатия рубильников» (а в тексте не написано, что атакующие продолжали это делать мышкой оператора) можно было и без авторизации (что само по себе странно и очень плохо, ибо доступ без авторизации даже на «только посмотреть» для столь серьезных систем… должен быть хотя бы аккаунт на «только посмотреть»).

Могу придумать еще варианты, но они совсем уж фантастические. :)

Как уточнение любой из первых трех версий.

Вылет из сессии произошел уже после того, как все «рубильники» были «нажаты». Оператор попытался войти, чтобы включить все обратно, а не тут то было, пароль-то сменили.

А подправить последовательность событий могли, например, журналисты для вящего драматизму.

Вылет из сессии произошел уже после того, как все «рубильники» были «нажаты». Оператор попытался войти, чтобы включить все обратно, а не тут то было, пароль-то сменили.

А подправить последовательность событий могли, например, журналисты для вящего драматизму.

Автор перевода слегка напутал, а в оригинале журналист выразился излишне цветисто.

All he could do was stare helplessly at his screen while the ghosts in the machine clicked open one breaker after another, eventually taking about 30 substations offline.

Ему оставалось только беспомощно смотреть на экран,гдепока неизвестные призраки внутри его компьютера нажимали на один за другим выключатели подстанций, прекратив работу около 30 из них.

Он смотрел уже на пустой экран.

All he could do was stare helplessly at his screen while the ghosts in the machine clicked open one breaker after another, eventually taking about 30 substations offline.

Ему оставалось только беспомощно смотреть на экран,

Он смотрел уже на пустой экран.

Кликать может только мышь, значит оператор видел как мышь ходила по экрану и кликала на переключатели. Но это конечно фантазия журналиста или того кто ему рассказал эту сказку. Больше похоже на халатность и придумывание отмазки про хакеров.

В английском языке «to click» = «щёлкать»; «to click open» = «размыкаться (со щелчком)», то есть не мышка кликала, а «ghosts in the machine clicked open one breaker after another» = «захватившие контроль над машиной неизвестные размыкали один размыкатель (breaker) за другим», соответственно тут ни слова о том, как именно отдавались команды — мышкой или не мышкой. Короче, наикривейший перевод.

ok, исправил, спасибо!

Открываем оксфордский словарь и смотрим значение слова click

http://www.oxfordlearnersdictionaries.com/definition/english/click_1

из всех значений в данном случае подходит только второе.

в контексте размыкателей же используются глаголы to switch или to turn off.

поэтому призраки именно кликали мышкой, а не выключали размыкатели. Тем более в компьютере в котором призраки это делали (ghosts in the machine) размыкателей нет, Зато курсор мышки который кликает очень даже есть.

http://www.oxfordlearnersdictionaries.com/definition/english/click_1

из всех значений в данном случае подходит только второе.

в контексте размыкателей же используются глаголы to switch или to turn off.

поэтому призраки именно кликали мышкой, а не выключали размыкатели. Тем более в компьютере в котором призраки это делали (ghosts in the machine) размыкателей нет, Зато курсор мышки который кликает очень даже есть.

хотя чето туплю

Уважаемый, я вижу — Вы на английском разговариваете со словарём, так вот: немедленно прекратите разговаривать с книгой — иначе и дальше будете переводить «naked conductor runs under the carriage» как «голый кондуктор бежит под вагоном». А я уже 15 лет ежедневно разговариваю с живыми людьми — там такие нюансы вылезают, которых Вам ни один словарь не расскажет. Ну, знаете, вида «сегодня бревно на спутнике макаку чешет.»

Это не объясняет противоречия в числе сессий.

Ну представьте работаете вы работаете и тут вас из сессии выкидывает — подозрительно!

Как меня может выкинуть из сессии, если злоумышленник, который двигает по моему экрану мой курсор мыши — продолжает реализовывать свои злоумышления?

Читайте всю цепочку комментариев, а не только последрий. (Ту часть где по поводу ammyy написано)

Я-то читаю все комментарии, но картинка все равно не складывается.

И в амми и в тимвьювере можно отключить отображение происходящего прокладке между монитором и креслом, очевидно речь об этом, но журналисты как всегда не в теме

Ему оставалось только беспомощно смотреть на экран, где неизвестные нажимали на один за другим выключатели подстанций, прекратив работу около 30 из них.Из этого фрагмента следует, что отображение ему не отключали.

Да, изначально не отключили, потом видимо отключили и именно этот момент журналисты назвали "выкинуло из сессии".

Хронология в статье приводится прямо противоположная. Перечитайте, пожалуйста, процитированный мною изначально фрагмент полностью, а не кусками.

Там совсем все печально. Сказано о завершении сессии в некоей панели управления, в которую он попытался обратно залогиниться. Но как минимум мышка его уже не слушала.

Это перевод, да еще и Ализара. Надо смотреть оригинал.

Это перевод, да еще и Ализара. Надо смотреть оригинал.

Скорее всего злоумышленники тестировали сразу несколько каналов атаки и в данном случае устроили удаленное управление непосредственно на терминале оператора, заодно заблокировав ему мышь и клавиатуру.

Но что в таком случае означают слова "Оператор попытался спешно залогиниться обратно, но его пароль уже не действовал: злоумышленники поменяли его"? Он это пытался сделать при заблокированных клавиатуре и мыши?

> и текущая сессия авторизации в панели управления неожиданно прервалась.

Возможно, что сразу после этого ему и управление вернули.

Впрочем, как вариант, оператор мог просто сначала впасть в ступор, а уже потом, описывая происшествие, прикрывать свое бездействие, ссылаясь на то, что мышь ему не подчинялась.

Возможно, что сразу после этого ему и управление вернули.

Впрочем, как вариант, оператор мог просто сначала впасть в ступор, а уже потом, описывая происшествие, прикрывать свое бездействие, ссылаясь на то, что мышь ему не подчинялась.

А что сложного в организации спама на телефонные номера? В самом простом случае (рассуждаю, как я бы решил эту задачу) скайп + какой-нибудь автокликер, раз за разом набирающий номер. По 1-2 виртуальной машине с этим комплектом на каждый телефонный номер, который надо заспамить. Коллекторы вон блокируют же работу больниц, так, что телефоны становятся бесполезными, ни туда, ни сюда позвонить.

Как вариант подать кучу объявлений о предложении каких-нибудь актуальных товаров задешево. Телефоны заспамятся на некоторое время.

Перевод без ссылки на оригинал — это не "браво", это стыд.

Хинт — для статей-переводов на ГТ есть отдельное специально для этого предназначенное поле с указанием автора оригинала и ссылки на него (под статьей после тегов).

Включая данный случай: Автор Kim Zetter, оригинал опубликован на http://www.wired.com/2016/03/inside-cunning-unprecedented-hack-ukraines-power-grid/

Включая данный случай: Автор Kim Zetter, оригинал опубликован на http://www.wired.com/2016/03/inside-cunning-unprecedented-hack-ukraines-power-grid/

На момент написания моего комментария статья не была оформлена как перевод. Ализар сделал это позже.

Здесь невозможно изменить тип статьи после публикации, если изначально указал "Перевод" или "Публикация", уже не поменяешь.

Возможно, это банальная месть людей, которые живут в Крыму?

В АСУТП с безопастностью все очень нехорошо. Надежда лишь на то, что промышленная сеть обычно развязана от общей, но к части оборудования обычно нужен удаленный доступ, через который осуществляется поддержка сторонними компаниями/разработчиками. А это, во многих случаях, банальный team viewer.

В АСУТП с безопастностью все очень нехорошо. Надежда лишь на то, что промышленная сеть обычно развязана от общей, но к части оборудования обычно нужен удаленный доступ, через который осуществляется поддержка сторонними компаниями/разработчиками. А это, во многих случаях, банальный team viewer.

А может это банальная халатность, и не профессионализм сотрудников? Удаленный доступ для поддержки сторонними компаниями и разработчиками,

для объектов от работы которых зависят жизни людей?

Кроме слов Лаврова (дб) сказать тут наверно нечего.

для объектов от работы которых зависят жизни людей?

Кроме слов Лаврова (дб) сказать тут наверно нечего.

Ну дык, распил и откат — это не чисто российское изобретение.

Тут (https://habrahabr.ru/post/273249/) вот рассказывают, как заглянуть на дачу к президенту…

Тут (https://habrahabr.ru/post/273249/) вот рассказывают, как заглянуть на дачу к президенту…

Я не говорю, что это действительно так на АЭС. К сожалению, со спец. софтом на АЭС я не сталкивался, но в обычном АСУТП, таком как решения от Siemens Simatic, Schneider Electric Modicon, GE Fanuc, Mitsubishi Electric, Festo, Овен и т.д. сетевая безопасность не является приоритетом, увы. Обмен возможен только по стандартному протоколу и попав в сеть можно в ней делать что угодно, зная протокол. Никогда не встречал Profinet secure или подобного, чтобы трафик между контроллерами был зашифрован и возможна аутентификация/авторизация между устройствами. То есть, злоумышленнику достаточно попасть внутрисеть и, например, по modbus/tcp дать команду устройству.

На АЭС эти сети разделены физически, попасть в сеть управления можно только с управляющего компьютера. Впрочем, на АЭС высокие технологии пока применяют только для управления вторичными устройствами и мониторинга. Для управления используются железные контроллеры и по сигналам с пульта, никаких компьютеров.

Точно, никаких компьютеров с выходом во внешнюю сеть или SCADA на БЩУ, по крайней мере российских, АЭС нет. ПК для офисных задач, внутренней почты не в счет.

В продолжение темы как организованы эти системы.

Попалось описание SCADA-система InTouch на Новосибирской ТЭЦ-5

http://www.wonderware.ru/pdf/Wonderware_Success_Novosibirsk_InTouch_ru_0111.pdf

Верхний уровень ПТК, составляют технические средства, объединенные дублированной сетью Ethernet:

Попалось описание SCADA-система InTouch на Новосибирской ТЭЦ-5

http://www.wonderware.ru/pdf/Wonderware_Success_Novosibirsk_InTouch_ru_0111.pdf

Верхний уровень ПТК, составляют технические средства, объединенные дублированной сетью Ethernet:

- три операторские станции, образующих 6-мониторный АРМ машиниста;

- двухмониторная операторская станция старшего машиниста;

- операторская станция персонала, обслуживающего АСУТП;

- инженерная станция наладчиков;

- инженерная станция проектирования;

- дублированный сервер базы данных;

- дублированный сервер приложений;

- вспомогательный сервер, обслуживающий принтеры А3 и А4, выполняющий также функцию моста в общестанционную сеть;

- операторская станция лаборанта-химика, расположена в экспресс-лаборатории и связана с остальными средствами недублированной сетью Ethernet;

- рабочая станция метролога-теплотехника подключённая к недублированной общестанционной сети Ethernet;

- совмещенная рабочая станция метролога-электрика и инженера РЗА подключённая к общестанционной сети Ethernet

Жизни людей? Не думаю.

http://almih.narod.ru/lib-en/pue/_a-b-b-c.html

В любом случае, сегодня это стандартная ситуация.

https://www.shodan.io/search?query=scada

https://www.censys.io/ipv4?q=scada+energy

https://www.tofinosecurity.com/blog/project-shine-1000000-internet-connected-scada-and-ics-systems-and-counting

http://almih.narod.ru/lib-en/pue/_a-b-b-c.html

В любом случае, сегодня это стандартная ситуация.

https://www.shodan.io/search?query=scada

https://www.censys.io/ipv4?q=scada+energy

https://www.tofinosecurity.com/blog/project-shine-1000000-internet-connected-scada-and-ics-systems-and-counting

Project SHINE development started mid-2008 and began ingesting raw data in mid-April 2012. It was initiated to determine a baseline of just how many SCADA/ICS devices and software products are directly connected to the Internet. At the time we started, many people said that the answer to our question would be «very few, if any.»

To date, we have not reached a baseline (aka, «the bottom») in the total number of devices we discovered. The average number of new SCADA/ICS devices found every day is typically between 2000 and 8000. So far we have collected over 1,000,000 unique IP addresses that appear to belong to either SCADA and control systems devices or related software products.

These devices include the traditional SCADA/ICS equipment, such as RTUs, PLCs, IEDs/sensor equipment, SCADA/HMI servers, and DCS. Non-traditional SCADA/ICS devices

Зря минусуете. Может не стоит здесь искать руку Кремля и кровавой гэбни? Такое может провернуть человек с мозгами и определенным опытом. Возможно кому-то, например, человеку, который живет в Крыму, очень не понравилось сидеть в Новый год без электричества. Может он пошел в инст, который он ждал годами, может одного танка до первого воина не хватило и тут электричество и отрубило. Вот он и решил мстить тем, кто на территории Украины опоры ЛЭП подрывает. Таких недовольных в Крыму должно быть много.

Я как-раз работаю в этой области.

Никакого удаленного доступа заказчики нам не представляют и более того — мы сами этого не только не просим, но даже требуем, чтобы в оперативную сеть никаких удаленных каналов не было.

Это доставляет определенные неудобства в сопровождении: чтобы получить доступ нужно физически добраться хотя бы до какой-то точки, где можно включиться в оперативную сеть.

Зато и хацкеры не шляются, как у себя дома.

Никакого удаленного доступа заказчики нам не представляют и более того — мы сами этого не только не просим, но даже требуем, чтобы в оперативную сеть никаких удаленных каналов не было.

Это доставляет определенные неудобства в сопровождении: чтобы получить доступ нужно физически добраться хотя бы до какой-то точки, где можно включиться в оперативную сеть.

Зато и хацкеры не шляются, как у себя дома.

Все конечно нормально (сарказм). И управление энергосистемой из-под винды, и работа под админскими правами, и наличие на управляющих рабочих станциях интернета да и офиса до кучи. И еще вопрос у меня — а что любому com2ethernet контроллеру можно прошивку прям из сети апнуть? Американский отчет — просто вода, никакой инфы.

Такой статье здесь не место. Если автор хотел набросить на вентилятор, то для этого есть куча ресурсов.

Такой статье здесь не место. Если автор хотел набросить на вентилятор, то для этого есть куча ресурсов.

Очень много софта в АСУТП требуют админа на компе. Да и софт для разработки и управления довольно низкого качества. Подавляющее большинство производителей уделяют не очень много внимания на софт для разработки и управления их оборудованием. Например, недавно настраивал софт компании Взлет "ВзлетСП". И пока не стартанул его под админом отчеты не получил.

Прошивки, например, в шлюзах Moxa NPort обновляются из веб интерфейса.

Прошивки, например, в шлюзах Moxa NPort обновляются из веб интерфейса.

Боюсь спросить, у нас и на АЭС диспетчера могут в ютубе видео смотреть с пульта управления?

Не скажу за АЭС, но в НЭК Укрэнерго (оператор магистральных электрических сетей Украины) у диспетчеров телевизор в диспетчерской стоит.

Дежурил во время ЧС несколько дней в диспетчерской местного энерго.

Из того, что видел, могу сказать следующее: рабочией станции на ХР. Интернета на них нет. Правда можно флэшку подключить. Для интернетов, офисов, фильмов и игр рядом стоит отдельная машина.

На счёт работы под админом ничего сказать не могу. На рабочем столе доступно только окно программы для управления сетью.

На экране возникло диалоговое окно с требованием подтвердить операцию, а оператор ошарашенно смотрел, как курсор скользнул в это окно и нажал кнопку подтверждения.

На самом деле оно немного не так. Во-первых, не оператор, а диспетчер, но это мелочи. А во-вторых, прежде чем выполнить переключение, диспетчер должен ввести пароль. И так делается перед каждым переключением. И на сколько мне известно (сам я был в ОДС, как наблюдатель) пароли для сессии и пароли для переключения — разные.

Из того, что видел, могу сказать следующее: рабочией станции на ХР. Интернета на них нет. Правда можно флэшку подключить. Для интернетов, офисов, фильмов и игр рядом стоит отдельная машина.

На счёт работы под админом ничего сказать не могу. На рабочем столе доступно только окно программы для управления сетью.

На экране возникло диалоговое окно с требованием подтвердить операцию, а оператор ошарашенно смотрел, как курсор скользнул в это окно и нажал кнопку подтверждения.

На самом деле оно немного не так. Во-первых, не оператор, а диспетчер, но это мелочи. А во-вторых, прежде чем выполнить переключение, диспетчер должен ввести пароль. И так делается перед каждым переключением. И на сколько мне известно (сам я был в ОДС, как наблюдатель) пароли для сессии и пароли для переключения — разные.

«Прикарпатьеоблэнерго»… Я один лишнюю букву "о" тут читаю?..

Это ещё не самое нелепое сокращение, Вот пример получше www.google.ru/maps/uv?hl=ru&pb=!1s0x469630f44ec20bf5:0x6ebc6ca0f6fd272a!2m5!2m2!1i80!2i80!3m1!2i100!3m1!7e1!4shttp://www.adme.ru/zhizn-marazmy/post-neudachnyh-sovpadenij-v-reklame-655455/comments/!5z0LvQtdC90LDRjdGA0L7Qv9GA0L7QtdC60YIgLSDQn9C-0LjRgdC6INCyIEdvb2dsZQ&sa=X&ved=0ahUKEwi3iOjQ867LAhXJDZoKHWyQARcQoioIcDAQ

Не могу понять, какая из них "лишняя" и что вы прочитали?

Вы помните этот текст?

«По рзелульаттам илссеовадний одонго анлигйсокго унвиертисета, не иеемт занчнеия, в кокам пряокде рсапожолена бкувы в солве. Галвоне, чотбы преавя и пслоендяя бквуы блыи на мсете. Осатьлыне бкувы мгоут селдовтаь в плоонм бсепордяке, все-рвано ткест чтаитсея без побрелм. Пичрионй эгото ялвятеся то, что мы не чиатем кдаужю бкуву по отдльенотси, а все солво цликеом.»

Так вот, мне при чтении сокращения «Прикарпатьеоблэнерго» сочетание букв «еобл» всё время воспринимается по-другому…

«По рзелульаттам илссеовадний одонго анлигйсокго унвиертисета, не иеемт занчнеия, в кокам пряокде рсапожолена бкувы в солве. Галвоне, чотбы преавя и пслоендяя бквуы блыи на мсете. Осатьлыне бкувы мгоут селдовтаь в плоонм бсепордяке, все-рвано ткест чтаитсея без побрелм. Пичрионй эгото ялвятеся то, что мы не чиатем кдаужю бкуву по отдльенотси, а все солво цликеом.»

Так вот, мне при чтении сокращения «Прикарпатьеоблэнерго» сочетание букв «еобл» всё время воспринимается по-другому…

> во многих американских подстанциях отсутствуют резервные системы ручного управления

А за такие фокусы морду бить надо. Резервное ручное управление должно быть везде, где для этого есть хоть малейший смысл, хотя бы в опломбированном сейфе, если так страшно, что каждый встречный-поперечный что-то нажмет.

А за такие фокусы морду бить надо. Резервное ручное управление должно быть везде, где для этого есть хоть малейший смысл, хотя бы в опломбированном сейфе, если так страшно, что каждый встречный-поперечный что-то нажмет.

Как-то на сказку похоже. Еще и очень разбавленную журналистскими сравнениями. Оператор сидит не один, перед ними еще здоровенная схема области.

А учитывая общую ситуацию в энергосистеме вполне могло быть так:

Есть категории потребителей, которые отключаются при достижении определенных параметров. Поскольку "дикий капитализм" и "да я лучше знаю" на пару с любителями подзаработать далеко не редкость, то эти категории в общем-то существуют только на бумаге. Приходит к начальнику района недобизнесмен и говорит "мой ларек тут вырубается часто. Давайте сделаем так, чтобы считался категорией повыше. Буду благодарен." Сделали. Пока не было перебоев с поставками топлива все было хорошо (года с 2001 отключения практически не бывало, скорее как исключения, на них останавливаться не буду).

Наступает час Ч. Частота падает, все ждут срабатывания автоматики, а ничего не происходит. Еще и предприятие, упомянутое в статье, плевало на все предписания и жрет как не в себя. Пришлось вырубать вручную, а потом придумывать историю про вирус.

Подвариант — они сами так сделали, типа мы не при делах, хакеры все сами. Это гораздо проще, чем получить потом по голове от НЭК Укрэнерго.

В это я поверю больше. Хотя вариант отработки той же Россией из статьи или еще какой третей страной исключать на 100% нельзя, всякое бывало и может быть.

Любые совпадения в должностях и ситуациях случайны и приведены в качестве примера.

А учитывая общую ситуацию в энергосистеме вполне могло быть так:

Есть категории потребителей, которые отключаются при достижении определенных параметров. Поскольку "дикий капитализм" и "да я лучше знаю" на пару с любителями подзаработать далеко не редкость, то эти категории в общем-то существуют только на бумаге. Приходит к начальнику района недобизнесмен и говорит "мой ларек тут вырубается часто. Давайте сделаем так, чтобы считался категорией повыше. Буду благодарен." Сделали. Пока не было перебоев с поставками топлива все было хорошо (года с 2001 отключения практически не бывало, скорее как исключения, на них останавливаться не буду).

Наступает час Ч. Частота падает, все ждут срабатывания автоматики, а ничего не происходит. Еще и предприятие, упомянутое в статье, плевало на все предписания и жрет как не в себя. Пришлось вырубать вручную, а потом придумывать историю про вирус.

Подвариант — они сами так сделали, типа мы не при делах, хакеры все сами. Это гораздо проще, чем получить потом по голове от НЭК Укрэнерго.

В это я поверю больше. Хотя вариант отработки той же Россией из статьи или еще какой третей страной исключать на 100% нельзя, всякое бывало и может быть.

Любые совпадения в должностях и ситуациях случайны и приведены в качестве примера.

Эту версию можно было сколь-либо всерьез рассматривать до того момента как появилось расследование инцидента, причем сделанное не только самими сотрудниками УкрЭнерго. Да и не нужно было бы в описанном Вами сценарии отрубать электричество столь массово и столь надолго.

Сколько всего ж, блин, уже на сеть завязано… Раньше одни тупые тумблеры/лампы были. Рубильник особо не хакнуть.

Вообще удивительно: неужели в системах АСУТП не предусмотрено никакой «защиты от дурака»? Я лично держал в руках «бешеную мышь», которая при подключении к компу выдавала хаотические данные, курсор скакал по экрану, запускались приложения, в них нажимались кнопки и т.д. Но одно дело офисный комп, а другое — технологический, на электростанции, у диспетчера железной дороги, на каком-нибудь опасном производстве…

Все мыслимые и немыслимые защиты существуют, и от дураков, и от злодеев тоже. Технический прогресс слишком быстро набирает обороты, и за ним не успевают готовиться нормативы строго обязательные хотя бы для стратегически важных сфер. При таком раскладе слишком многое начинает зависеть от каждого конкретного руководителя, выделяющего бюджет на админа той или иной квалификации, и на обеспечение информационной безопасности. При том что как правило IT сфера крайне далека от его компетенции, а надзорные органы не вправе потребовать скажем заменить d-link'и на циски, сегментацию сети, определенную политику резервирования и др. меры безопасности, да и сами подчас мало чего понимают. Поэтому требования к админу и его компетенции зачастую ограничиваются на уровне обеспечить работоспособность системы, а всё остальное упускается. С другой стороны, информационная безопасность это на 9/10 предвидение, моделирование и профилактика возможных проблем — поэтому тоже зачастую недооценивается руководством, пока не случится кирдык.

Вообще существует защита от дурака. Для осуществления переключения дистпетчер должен не просто нажать ОК, но ещё и пароль ввести.

И ко всему прочему было бы весьма интересно посмотреть записи с камер наблюдения. В них можно и монитор увидить, на котором всё происходило.

И ко всему прочему было бы весьма интересно посмотреть записи с камер наблюдения. В них можно и монитор увидить, на котором всё происходило.

В них можно и монитор увидить, на котором всё происходило.

Есть такой маразм в постсовковых странах (по другому это не назвать) — информация о расположении подстанций, ЛЭП и их характеристики являются государственной тайной.

Гениальная идея была рождена в России и перенята Украиной (распоряжение было еще с времен СССР, но его как бы не обновляли и не трогали до относительно недавнего времени) в то время, когда Гугл выложил очень качественное покрытие всей Украины.

Потому монитора нам не видать, придется верить на слово.

> Есть такой маразм в постсовковых странах (по другому это не назвать) — информация о расположении подстанций, ЛЭП и их характеристики являются государственной тайной.

Это не маразм. Это действительно важная информация.

Была реальная ситуация, когда даже по частично отретушированной фотографии пульта «вероятные партнёры» © вычислили расположение и производительность завода по обогащению урана: http://promzona.org/blog/403

Это не маразм. Это действительно важная информация.

Была реальная ситуация, когда даже по частично отретушированной фотографии пульта «вероятные партнёры» © вычислили расположение и производительность завода по обогащению урана: http://promzona.org/blog/403

Думаю, имеется в виду, что кому надо — и так прекрасно найдёт, где идут ЛЭП и где стоят ТП по картам гугла. Или в крайнем случае съездит в турпоездку с фотоаппаратом. Не те это объекты, которые можно засекретить в эпоху цифровой спутниковой фотосъёмки.

Ну, от «туристов с фотоаппаратами» колючую проволоку с собаками ещё никто не отменял, а от спутниковой фотосъёмки помогают подземные сооружения и надувные танки. Так или иначе, первая парадигма безопасности — «не надо концентрироваться на *стопроцентной* непробиваемости, это невозможно; надо сконцентрироваться на том, чтобы противоборствующему агенту добыча информации обошлась дороже, чем выгода, которую он получит от добытой информации». Если за рубль можно удорожить работу противника на десять рублей — это выгодно потраченный рубль.

Найти то могут найти, но для этого нужно проделать просто огромную работу по сбору информации, причём ножками и в реале. Если это надо делать относительно быстро — активность могут заметить и пресечь всё на корню. Гуглкарты, например, бываю весьма неточны. В ответственный момент может выплыть нежданчик — ну подумаешь делов-то на карте будет смещение от реальных координат метров на 500 или данные устарели на 2 года и ЛЭП в этом месте переложили парой километров в обход а нужный узел теперь за колючкой и охраняется…

Другое дело, когда имеется актуальная документация — просто сиди себе в тепле и изучай.

Другое дело, когда имеется актуальная документация — просто сиди себе в тепле и изучай.

Это только кажется, что работа огромная. Человек 10, по "ниве" на каждые 2 человека, за месяц прекрасно объедут и задокументируют сети в пределах средней области. Сам работаю в обслуживании оптических кабелей и понимаю, что при наличии желания, времени и денег на бензин это вполне возможно сделать. И по мне так пытаться бороться с таким "шпионажем" трудно: профи всё равно не попадётся, а если начать "охоту на ведьм", начнутся посадки невинных грибников, турисов с картой, всяких велосипедистов, обновляющих и уточняющих по результатом покатушки местность в OSM или Wikimapia, и прочих безобидных людей. Мне рассказывал пожилой преподаватель в колледже, как к нему домой приехал воронок после того, как он с друзьями-студентами в (примерно) послевоенные годы сфотографировал с набережной ростовский разводной железнодорожный мост, т.к. они писали дипломы по теме строительства мостов. Если такая бессмысленная и беспощадная фигня активно начнётся опять — это будет очень печально.

Месяц времени, 10 нив, 20 человек… слишком много ресурсов задействовано будет, велик шанс прокола. Особо слабое звено — люди.

Как будто кто-то следит за всякими нивами, ездящими по разным грунтовкам около ЛЭП, и систематизирует, что они делают.

У нас на юге таких грунтовок много и все они хорошо накатанные, местные жители их активно используют.

У нас на юге таких грунтовок много и все они хорошо накатанные, местные жители их активно используют.

Да, конечно. Никто не следит. Но бывает местные очень бдительны и какая-нибудь бабка доложит участковому, а он вспомнит что в соседнем селе та же фигня была… всё это маловероятно, конечно. Да и вообще, пока ЛЭП не начнут массово взрывать никто и не почешется.

Хотя вон периодически ловят же как-то любителей разбирать опоры на металл.

Хотя вон периодически ловят же как-то любителей разбирать опоры на металл.

Это не маразм. Это действительно важная информация.

Кому она важна? Вы выходите из расчета полномасштабной войны? Так кроме постсовка такой паранойи нигде нет.

Канада, США, Польша, Германия, да что Германия, можно информацию по всей ENTSO-E нарыть вполне официально. И это только те карты, что я видел в свободном доступе (иногда за деньги).

Видите ли, есть такие люди (некоторые называют нас хакерами), у которых при взгляде на *абсолютно* любой предмет первая возникающая мысль — «могу ли я это использовать для получения преимущества, и каким образом?» Соответственно, вторая мысль (если это мой предмет) — «как я могу не допустить, чтобы мой противник не мог воспользоваться им для получения преимущества?»

Как там было у Лукьяненко?

«И когда дверь в комнате раскрылась перед входящим капитаном, я совершено непроизвольно вспомнил, что движение двери обеспечивает сервомотор с независимым от корабельной сети питанием, который можно вывести из строя выстрелом или сильным ударом в правый верхний угол комингса.»

Это очень полезное умение по жизни, даже безо всякой войны — например, делать деньги, причём с наитрепетнейшим почтением к уголовному кодексу.

Как там было у Лукьяненко?

«И когда дверь в комнате раскрылась перед входящим капитаном, я совершено непроизвольно вспомнил, что движение двери обеспечивает сервомотор с независимым от корабельной сети питанием, который можно вывести из строя выстрелом или сильным ударом в правый верхний угол комингса.»

Это очень полезное умение по жизни, даже безо всякой войны — например, делать деньги, причём с наитрепетнейшим почтением к уголовному кодексу.

«как я могу не допустить, чтобы мой противник не мог воспользоваться им для получения преимущества?»

Это просто паранойя, не льстите себе.

Как там было у Лукьяненко?

А Ремарк писал по другому. Ему я доверяю больше. Там нет несознательного, там долгий и определенный процесс поиска, т.е. человек полностью переключается на эту задачу. Отсюда ваше:

есть такие люди (некоторые называют нас хакерами), у которых при взгляде на *абсолютно* любой предмет первая возникающая мысль

больше напоминает рассуждения вандала.

> Это просто паранойя, не льстите себе.

Это почти как в том анекдоте про обезьяну, моющую в реке банан. Считаете ли Вы это паранойей, не считаете ли — мне глубоко ультрафиолетово, а вот я свой миллион-другой баксов с этого имею.

> больше напоминает рассуждения вандала.

Вандал от милиционера отличается тем, что вандал по таким позывам действует, а милиционер — приходит туда, куда, как он чувствует, придёт вандал, и его арестовывает.

Это почти как в том анекдоте про обезьяну, моющую в реке банан. Считаете ли Вы это паранойей, не считаете ли — мне глубоко ультрафиолетово, а вот я свой миллион-другой баксов с этого имею.

> больше напоминает рассуждения вандала.

Вандал от милиционера отличается тем, что вандал по таким позывам действует, а милиционер — приходит туда, куда, как он чувствует, придёт вандал, и его арестовывает.

а вот я свой миллион-другой баксов с этого имею

Налоги небось не платите. Никуда не уходите, за вами выехали.

Это почти как в том анекдоте про обезьяну, моющую в реке банан. Считаете ли Вы это паранойей, не считаете ли — мне глубоко ультрафиолетово, а вот я свой миллион-другой баксов с этого имею.

Это типичная совковая паранойя. Есть два подхода:

Первый, совковый — везде враги, нужно усложнить процедуру для все, чтобы даже законопослушному требовалось приложить массу усилий для в общем-то предусмотренного законом действия.

Второй, нормальный — процедуры простые, для мошенников-преступников просто раздолье. Но тут логика в том, что число нарушающих закон настолько незначительно, что не нужно ограничивать свободы большинства.

Вандал от милиционера отличается тем, что вандал по таким позывам действует, а милиционер — приходит туда, куда, как он чувствует, придёт вандал, и его арестовывает.

Еще один совковый подход (отчетность пополнить, план ведь). Может все же профилактика лучше?

P.S.Просто подумалось по вашим рассуждениям. Вы мне сейчас напоминаете анекдот "девушку из деревни вывести можно, а вот деревню из девушки — нет".

Вообще существует защита от дурака. Для осуществления переключения дистпетчер должен не просто нажать ОК, но ещё и пароль ввести.

Есть вероятность, что в случае ЧС оператор/диспетчер, для избежания непоправимого, просто не успеет произвести необходимые действия, если для каждого из них нужно будет вводить пароль, да ещё и соответствующий средним требованиям сложности.

Есть вероятность, что в случае ЧС оператор/диспетчер, для избежания непоправимого, просто не успеет произвести необходимые действия, если для каждого из них нужно будет вводить пароль, да ещё и соответствующий средним требованиям сложности.

Пароли — 4-6 символов из букв и/или цифр.

А на счёт срочности: дежурил во время ЧС (не на западе Украине, в другой местности) в местном энерго. Был свидетелем ситуации, когда вдруг из ниоткуда был превышен лимит почти на 50МВт (при текущем лимите в 90-100), когда обрубилась свясь с подстанциями, менялась частота, когда был наоборот огромный недобор лимита, даже пожар на подстанции был. Но вот чего я не видел, так это что бы диспетчера что-то делали чисто на реакции.

Времени на нажатие кнопки и ввода пароля находилось всегда и с лихвой.

А на счёт срочности: дежурил во время ЧС (не на западе Украине, в другой местности) в местном энерго. Был свидетелем ситуации, когда вдруг из ниоткуда был превышен лимит почти на 50МВт (при текущем лимите в 90-100), когда обрубилась свясь с подстанциями, менялась частота, когда был наоборот огромный недобор лимита, даже пожар на подстанции был. Но вот чего я не видел, так это что бы диспетчера что-то делали чисто на реакции.

Времени на нажатие кнопки и ввода пароля находилось всегда и с лихвой.

Существует конечно. Но есть грань, за которой защита начинает мешать выполнять работу.

И к сожалению, взламывали-то не дураки. Добрались до доверенной зоны, а там уже никаких защит.

Так если защиты городить, можно дойти до того что переключатель физически нельзя будет перекинуть пока не введёшь пароль на панели из книги одноразовых паролей и не назовёшь кодовое слово текущей смены вслух три раза.

И к сожалению, взламывали-то не дураки. Добрались до доверенной зоны, а там уже никаких защит.

Так если защиты городить, можно дойти до того что переключатель физически нельзя будет перекинуть пока не введёшь пароль на панели из книги одноразовых паролей и не назовёшь кодовое слово текущей смены вслух три раза.

Интересная статейка… Однако результат такой атаки не слишком велик. SCADA — это самый верхний уровень автоматизации. Оно в основном собирает данные о работе, неполадках и позволяет ограниченно управлять компонентами системы в ручном режиме. Штатное выключение сегментов при помощи этого возможно. Что собственно и случилось. Как мелкая пакость такая атака может сработать. Привести к серьезным последствиям скорее всего нет. Народ просто срочно вызвали на работу. Автоматические выключатели привели в нужное положение вручную. И в течение часа максимум двух устранили проблему. Хотя трюк с прошивкой конверторов интерфейса это круто. А что они кстати с ней сделали? Как изменили? Или они просто их сломали перезаписав неверную прошивку. Или просто настройки неверные вписали, чтоб доступ к оборудованию нарушить?

Судя по оригиналу просто сломали залив левую прошивку и сделав невозможным дальнейшее удаленное управление. Чем значительно затянули сроки ликвидации последствий — на такие объекты нужно было физически выезжать: для замены конверторов или их перепрошивки в аварийном режиме через какой-нибудь отладочный разъем если таковые там присутствуют.

Я не знаю как такие проекты реализуются в Украине, но в тех проектах по энергетике, в России в которых я участвовал лично выход из стоя SCADA не является препятствием для функционирования системы электроснабжения. Да, многие операции придется делать вручную, но в целом все будет работать нормально. Конверторы интерфейса это скорее всего американские MOXA. Прошиваются они по веб интерфейсу, типа как бытовой роутер, а вот обратно, если прошивка залита «неудачно» прошить их целая отдельная история, хотя тоже возможно не критично.

Я честно говоря в шоке, от системы безопасности на энергосетях, интересно это особенность Украинских энергосетей или у нас в России по такому же принципу сделано?

Почему SCADA отделена от корпоративной сети файерволом? Зачем их вообще связали?

Не безопасней ли разнести их физически, чтобы доступ к SCADA имели только сотрудники сидящие за компьютерами SCADA, но никак не менеджеры из корпоративной сети?

Цитата — "пароли от VPN-сервисов, которые использовались работниками в удалённом режиме для доступа в систему SCADA"

А зачем в SCADA вообще нужен удаленный доступ? Если уж нужна связь так она должна осуществляться исключительно внутри сети SCADA, и не по паролям, а по ключам. Что это за VPN сервера доступные из корпоративной сети?

Цитата- "Сначала они изменили конфигурацию источников бесперебойного питания (UPS), которые обеспечивали резервное питание"

Разве ввод резерва должен осуществляться не тупой автоматикой контролирующей напряжение в сети? Зачем его конфигурировать из системы?

Нет напряжение — вводим резерв, простейшая автоматика которая используется везде.

Ну и непонятно зачем в SCADA не просто удаленный доступ, а удаленный рабочий стол? Это уж вообще ни в какие ворота.

А сама статья довольно неприятная своей политизированностью. Вроде прямо никто не говорит, но намеки на Россию в каждом абзаце.

Я конечно понимаю что это перевод, но выглядит как заказная статья в стиле — вылей на конкурента ушат грязи. Зачем это на IT ресурсе?

Почему SCADA отделена от корпоративной сети файерволом? Зачем их вообще связали?

Не безопасней ли разнести их физически, чтобы доступ к SCADA имели только сотрудники сидящие за компьютерами SCADA, но никак не менеджеры из корпоративной сети?

Цитата — "пароли от VPN-сервисов, которые использовались работниками в удалённом режиме для доступа в систему SCADA"

А зачем в SCADA вообще нужен удаленный доступ? Если уж нужна связь так она должна осуществляться исключительно внутри сети SCADA, и не по паролям, а по ключам. Что это за VPN сервера доступные из корпоративной сети?

Цитата- "Сначала они изменили конфигурацию источников бесперебойного питания (UPS), которые обеспечивали резервное питание"

Разве ввод резерва должен осуществляться не тупой автоматикой контролирующей напряжение в сети? Зачем его конфигурировать из системы?

Нет напряжение — вводим резерв, простейшая автоматика которая используется везде.

Ну и непонятно зачем в SCADA не просто удаленный доступ, а удаленный рабочий стол? Это уж вообще ни в какие ворота.

А сама статья довольно неприятная своей политизированностью. Вроде прямо никто не говорит, но намеки на Россию в каждом абзаце.

Я конечно понимаю что это перевод, но выглядит как заказная статья в стиле — вылей на конкурента ушат грязи. Зачем это на IT ресурсе?

Да скорее всего все устроено почти точно так же. Теоретически удаленный доступ к SCADA может понадобится для разработчиков в ходе пусконаладочных работ системы. По окончанию которых всю эту халяву надо было конечно закрывать. Совсем отделить промышленную сеть от корпоративной сети и интернета не получится, т.к. экономические и статические данные об объемах производства(и пр.) из систем SCADA должны передаваться уже в систему ERP. А для сбора данных в центральную диспетчерскую с нескольких объектов придется использовать Интернет. В данном конкретном случае вина за инцидент лежит исключительно на IT-отделе. Сеть нужно было строить так, чтоб отделить промышленную сеть от всех прочих, по возможности минимизировать точки соприкосновения с любыми внешними сетями.

для конвертеров serial-to-Ethernet

Почти 100% уверен, что это какие-то модели Moxa Nport rs-422/485 в ethernet

Если бы они в своём расследовании упомянули, что ИБП были фирмы APC, а логин-пароль к ним были по дефолу apc:apc, а serial2ethernet модуль был с паролем admin:admin или вообще без авторизации, а доступ в локальную сеть получили через радмин-рулетку, а ключи от впн лежали на рабочем столе той же машины, то наверное не такая уж и захватывающая история получилась.

Но увы, хакерами теперь принято прикрывать задницу в любой непонятной ситуации. Того и гляди, скоро по РенТВ начнут выходить сюжеты в духе: авария на ЧАЭС — дело рук хакеров.

Но увы, хакерами теперь принято прикрывать задницу в любой непонятной ситуации. Того и гляди, скоро по РенТВ начнут выходить сюжеты в духе: авария на ЧАЭС — дело рук хакеров.

Когда у нас запускали линию с тремя рабочими станциями на WinCC, немецкий программист сказал — «No Internet, no games. Virus!!!». Оборудование отключено от внешних сетей. Безопасней инженера на такси вызвать.

Зачем России бы такой ерундой заниматься? Опять какие-то бездоказательные намёки. Журналистика с культурой не совместимы?

А так, конечно, пугает уязвимость современной инфраструктуры. Неприятный прецедент.

А так, конечно, пугает уязвимость современной инфраструктуры. Неприятный прецедент.

Реклама BlackEnergy3 ??

business.kaspersky.ru/blackenergy-2-horoshij-nabor-dlya-durnyh-del/2465

www.sentinelone.com/wp-content/uploads/2016/01/BlackEnergy3_WP_012716_1c.pdf

www.f-secure.com/documents/996508/1030745/blackenergy_whitepaper.pdf

securelist.com/blog/research/67353/be2-custom-plugins-router-abuse-and-target-profiles

BlackEnergy2 victims are widely distributed geographically. We identified BlackEnergy2 targets and victims in the following countries starting in late 2013. There are likely more victims.

Russia

Ukraine

Poland

Lithuania

Belarus

Azerbaijan

Kyrgyzstan

Kazakhstan

Iran

Israel

Turkey

Libya

Kuwait

Taiwan

Vietnam

India

Croatia

Germany

Belgium

Sweden

Victim profiles point to an expansive interest in ICS:

power generation site owners

power facilities construction

power generation operators