14 марта 2017 года Microsoft выпустила важное обновление безопасности MS17-010, устраняющее серьезную уязвимость Windows. Все, абсолютно все пользователи ОС проявили сознательность, прочитали инструкцию «Лаборатории Касперского» и быстро обновили систему. 12 мая по всему миру были зафиксированы активные попытки распространения червя-вымогателя WannaCry. Практически везде они оказались безуспешны. Сейчас WannaCry вспоминают лишь на тренингах по безопасности для новых сотрудников, в качестве иллюстративного материала.

Увы, но подобных примеров гораздо больше, чем хотелось бы. Недавнее международное исследование «Лаборатории Касперского» — отличная тому иллюстрация. И хотя отдельные истории — готовые сюжеты для комиксов, в общем ситуация выглядит совсем не весело.

Увы, но подобных примеров гораздо больше, чем хотелось бы. Недавнее международное исследование «Лаборатории Касперского» — отличная тому иллюстрация. И хотя отдельные истории — готовые сюжеты для комиксов, в общем ситуация выглядит совсем не весело.

«...И жили они долго и счастливо...». Как бы не так. Через два месяца после основной волны обновление Windows еще не было установлено на множестве компьютеров. Через сотрудников, далеких от IT-департаментов, WannaCry до сих пор находит где поживиться: например, в феврале жертвой червя стало правительство штата Коннектикут.

Как бизнес относится к киберугрозам изнутри? Мы подробно опросили около 5000 представителей разных компаний по всему миру и решили поделиться неутешительными результатами с вами. Всего 52% опрошенных признались, что считают собственных сотрудников самым слабым звеном в IT-безопасности. Далее в тексте мы будем приводить статистику по России.

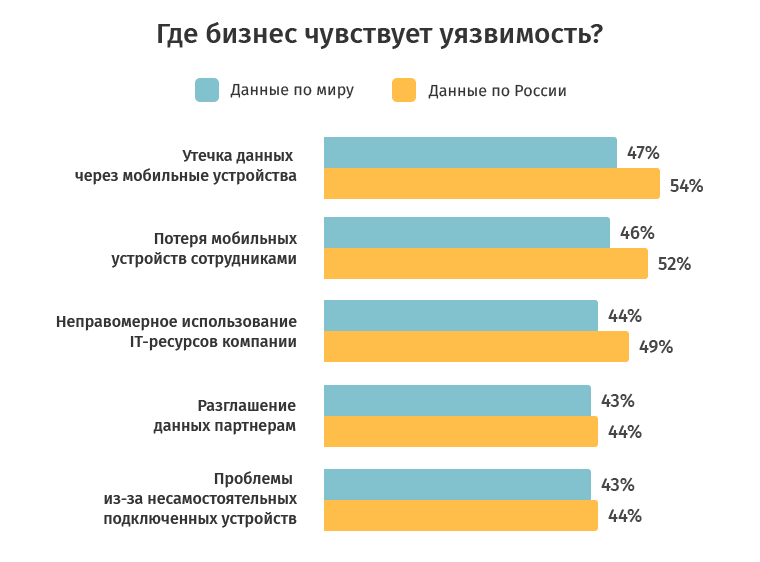

Какие сценарии, связанные с сотрудниками, наиболее опасны? 54% респондентов опасаются, что работники могут распространять конфиденциальную информацию через мобильные устройства. 52% — что личные устройства будут просто потеряны. 49% — что проблемы возникнут из-за неправомерного использования IT-ресурсов компании.

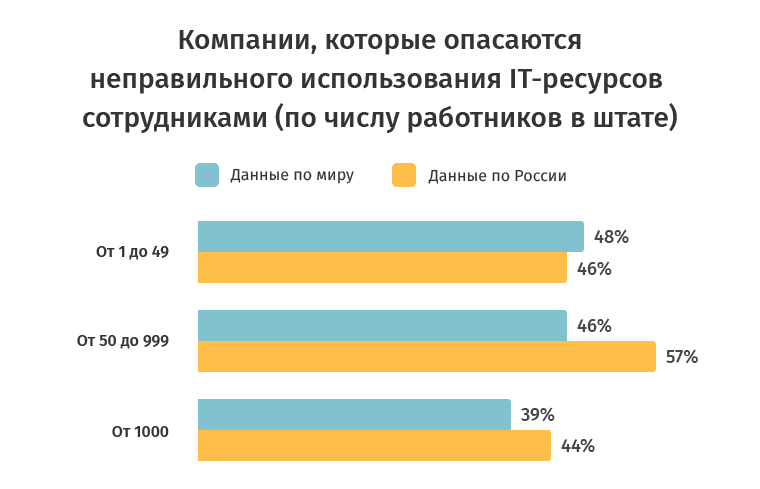

Небольшие компании, имеющие до 49 сотрудников в штате, боятся неправомерного использования своих IT-ресурсов больше, чем крупные компании, где работают более 1000 человек. Причины могут быть разные: ведется менее строгая внутренняя политика, меньше внимания уделяется тренингам по безопасности и самому вопросу ИБ в целом. В маленьких фирмах у сотрудников чаще развязаны руки при использовании корпоративных IT-сервисов. У российских компаний своя специфика — у администраторов занятость частичная, а в самых тяжелых случаях они отсутствуют вообще.

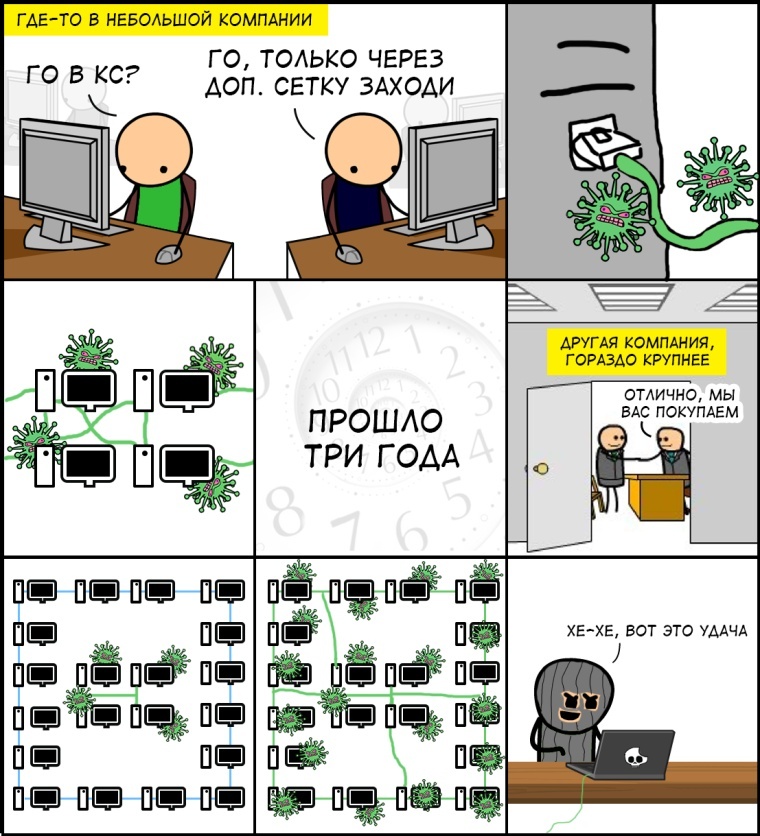

В одной компании работали сисадмины, которые параллельно с большой корпоративной сетью развернули дополнительную маленькую — для выхода в интернет напрямую, без авторизации и прокси. Использовали они ее для компьютерных игр, торрентов и другого контента. Компьютеры были захламлены и заражены, но никого это не волновало и никаких проблем не создавало. Так продолжалось несколько лет. Потом эту компанию купила другая — существенно более крупная. Началось объединение и интегрирование инфраструктуры.

В старой компании компьютеры были в ведении администраторов, отвечавших за телекоммуникационное оборудование, в том числе за подключение к интернету. В новой объединенной инфраструктуре эти компьютеры отдали людям с такой же ролью. То есть подключили их напрямую в администраторскую сеть, отвечавшую за телеком.

Можно себе представить удивление злоумышленников, которые после скучного мониторинга торрентов с игрушками вдруг увидели, как те же самые компьютеры вдруг оказываются в сердце огромной корпоративной инфраструктуры, как рядом с ними в сети появляются многочисленные серверы и базы данных. Разумеется, все, к чему удалось получить доступ, было немедленно украдено.

В феврале инцидент с использованием рабочего оборудования в личных целях произошел во Всероссийском научно-исследовательском институте экспериментальной физики (РФЯЦ-ВНИИЭФ) в Сарове. Инженеры института развернули на рабочем месте майнинг криптовалют. В итоге против сотрудников было возбуждено уголовное дело.

Как сотрудники нарушают правила безопасности

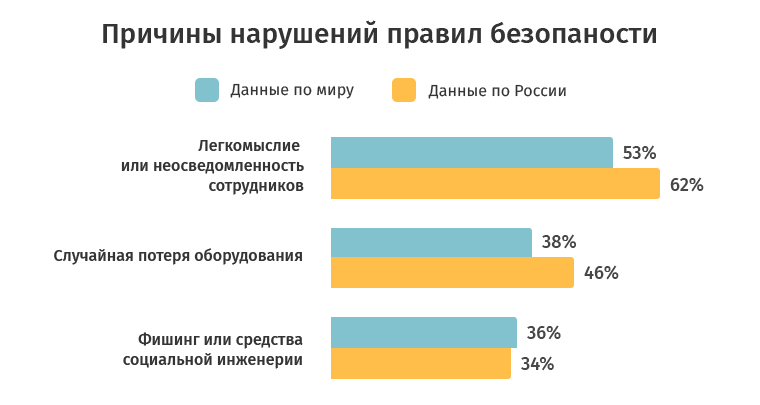

Мы расспросили представителей бизнеса подробнее. Им и правда есть о чем беспокоиться. Легкомыслие сотрудников, случайные действия, отсутствие подготовки — все это может создать опасность для корпоративных систем и данных.

Догадайтесь, какая самая распространенная причина нарушений правил безопасности, после зловредных программ? Безответственные и необученные сотрудники. В прошлом году они были в разной степени виноваты в 67% инцидентов. Если оценивать наиболее серьезные происшествия, то участие пользователей варьируется от 11% в мире до 19% в нашей стране.

Непреднамеренными действиями работников опасность не ограничивается. Некоторые из них вполне осознанно хотят нанести вред своей компании — за последний год с этим связано 24% инцидентов.

Легкомыслие работников вместе с фишингом и методами социальной инженерии чаще всего приносило успех вредоносным программам и таргетированным атакам. Их доля за прошедший год увеличилась сильнее всего.

В 2015 году сотрудники ряда организаций, в том числе Белого дома и Госдепа США, получали и распространяли среди друзей ролик со смешными обезьянками в офисной одежде. Пока пользователи смотрели видео, в их системе устанавливался загрузчик, готовый принять от удаленного сервера необходимые компоненты для проведения кибератаки. Эта угроза стала наиболее известна под именем Cozy Duke.

66% российских компаний заявили, что в минувшем году подвергались атакам вирусов и вредоносных программ — это на 16% больше, чем годом ранее. Больше половины жертв считают главной причиной проблем безответственных и необученных сотрудников. Чуть больше трети полагают, что в проблемах замешан фишинг и средства социальной инженерии.

Проанализируем таргетированные (или целевые) атаки. 36% компаний в прошедшем году стали жертвами целевых атак — это на 6% больше, чем в прошлом году. Фишинг и средства социальной инженерии были замешаны примерно в каждой четвертой из этих атак.

Доля целевых атак растет, и сотрудники принимают в этом все более активное участие — случайно или преднамеренно.

У одной крупной компании с тысячами компьютеров в сети был локальный офис. Как-то раз руководитель этого офиса ждал срочного письма с документами от контрагента. Оно никак не приходило, руководитель нервничал и в какой-то момент полез смотреть в папку для спама, не провалилось ли письмо туда по ошибке. Сверху в списке входящих как раз было какое-то письмо с инвойсом, но система не давала открыть вложение. Руководитель позвонил админам, попросил немедленно достать вложение и переправить ему. Админы пожали плечами и сделали. Оказалось, что это вредоносная программа. Данную таргетированную атаку организовали не профессионалы — рассылка была на где-то тысячу адресов. Можно предположить, как злоумышленники были удивлены, что все удалось. Они получили доступ к компьютеру с бухгалтерскими программами и активной системой ДБО, которую сразу же стали использовать для вывода денег.

Игра в прятки

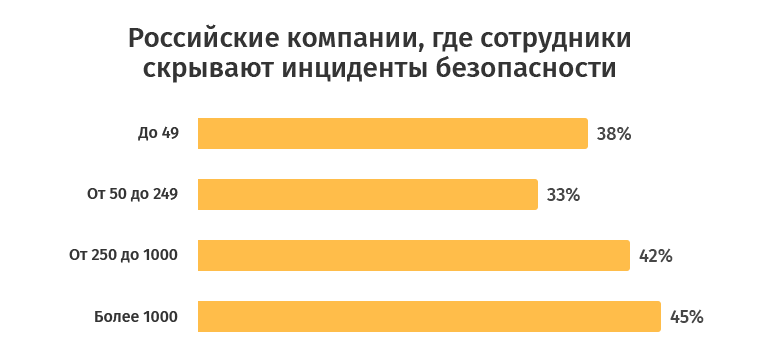

Когда происходят инциденты, связанные с безопасностью, важно чтобы сотрудники умели определить уязвимое место и снизить риск. В конце концов, если из-за них происходят атаки, то почему бы им не помочь с защитой?

На самом деле работники далеко не всегда предпринимают хоть что-нибудь в ответ на нарушения безопасности. В среднем, в 39% компаний инциденты стараются скрыть. В крупных компаниях инциденты скрывают чаще чем в мелких.

В правовом департаменте одной консалтинговой фирмы работала женщина. Она ненавидела свой старенький рабочий ноутбук. У нее всегда редактировалось сразу несколько документов, и компьютер с этим часто не справлялся. Когда возникала проблема, все ее изменения в документах не сохранялись, и она с криками бежала к айтишникам.

Однажды ей это надоело, и она принесла из дома свой ноутбук. Ей пошли навстречу, и разрешили работать через личный ноутбук с правами локального администратора.

Через несколько недель она открыла файл в одном из писем, которое явно было мошенническим. В итоге все файлы на ее ноутбуке были зашифрованы, и за восстановление криптор потребовал 300 долларов. Все личные фото, видео, а также правовые документы за последние несколько недель оказались недоступны и потенциально невосстановимы. Несколько дней сотрудница думала что делать. Возвращаться к рабочему ноутбуку не хотелось, да и потерять личные файлы вместе с месяцем работы тоже. В итоге она ничего не сказала ИТ-департаменту и сама заплатила вымогателям. Файлы были восстановлены, инцидент забыт.

Но вредоносное ПО никуда не исчезло с ноутбука сотрудницы. Выплата выкупа не очистила систему, хотя доступ к данным и был восстановлен. Спустя некоторое время криптор зашифровал общие папки с корпоративной информацией и выставил требования уже для организации. Так открылась вся история.

Ключ к успешному расследованию таргетированной атаки — ее своевременное обнаружение. Против компаний работают и хитроумные злоумышленники, и человеческий фактор, так что не стоит полагаться на внимание сотрудников и их умение опознавать инциденты. Поэтому стоит подумать о том, чтобы автоматизировать мониторинг системы.

Проблему сокрытия инцидентов надо обсуждать не только с обычными сотрудниками, но также с руководителями и HR. Если от вас что-то прячут — этому обязательно есть причина. Иногда в компании приняты строгие, но расплывчатые в формулировках правила: «Не делать то или это, иначе вы будете наказаны, если что-то пойдет как-то не так!». Такие правила только вселяют страх и заставляют людей избегать наказаний любой ценой.

Легкомысленные действия сотрудников приводят и к утечке важной информации. 40% респондентов признались, что в их компаниях такие случаи были. 13% уточнили, что была утеряна конфиденциальная информация о клиентах/сотрудниках. В 18% компаний по вине сотрудников происходила утечка платежной информации.

Как-то одно молодое и амбициозное рекламное агентство наконец-то получило приглашение в тендер от крупного заказчика, которого добивались долгие месяцы. Время и ресурсы были ограничены. Чтобы составить хорошее предложение, привлекли много фрилансеров — дизайнеров, копирайтеров. Вместе с аккаунт-менеджером и аккаунт-директором рабочая группа стала очень большой.

Для ускорения процесса решили писать предложение в Google Docs. Доступ к документу был только по ссылке, которая имелась у всех членов группы. Предложение оформили, загрузили, документ Google закрыли. После этого новый аккаунт-менеджер снова его открыл — чтобы быстро показать документ старшим коллегам и получить какие-нибудь советы. Менеджер нервничал перед презентацией заказчику и забыл о настройках приватности. В итоге документ стал доступен всем в интернете.

Что было дальше? В ночь перед дедлайном опытное агентство-конкурент наудачу провело простой поиск по Google Docs: «[название клиента] + предложение». Они нашли документ нерадивого аккаунт-менеджера и взяли оттуда несколько хороших идей. В документ также был включен бюджет работ. Чтобы выставить новичка как участника, задирающего цены, более опытное агентство в последний момент снизило свои.

В итоге молодое агентство вылетело из тендера. Расстроенный аккаунт-менеджер открыл документ, чтобы проанализировать, в чем они промахнулись, и понял — настройки приватности не были установлены! Вот так и потеряли крупного клиента из-за невнимательности сотрудника и отсутствия строгих политик приватности.

В итоге молодое агентство вылетело из тендера. Расстроенный аккаунт-менеджер открыл документ, чтобы проанализировать, в чем они промахнулись, и понял — настройки приватности не были установлены! Вот так и потеряли крупного клиента из-за невнимательности сотрудника и отсутствия строгих политик приватности.

BYOD: безответственность против мобильности

Использовать личные устройства для работы бывает очень удобно, поэтому концепция Bring-Your-Own-Device быстро набрала популярность в разных компаниях. Обратная сторона BYOD — это головная боль для самих организаций: для 17% из них BYOD вызывает опасения в связи с безопасностью.

В крупных компаниях правила использования личных устройств проработаны лучше, поэтому здесь, в основном, беспокоятся из-за разглашения корпоративной информации. Средний и малый бизнес внедряет BYOD быстрее, так что эти компании в принципе озабочены тем, как сотрудники используют собственные устройства в работе. Согласно исследованию, в целом чуть больше половины компаний волнует эта проблема.

Почему столько людей переживает из-за BYOD? Во многом потому, что в этих сценариях все зависит от ответственности сотрудников и их умения обращаться с корпоративными данными. Личные устройства теряют, крадут. Чем больше времени они проводят вне офиса, тем больше опасность для компании. В 50% опрошенных компаний утечки данных происходили из-за того, что сотрудники теряли свои устройства.

Легкомыслие сотрудников — главная причина проблем безопасности в BYOD-сценариях: 69% инцидентов. По вине третьих лиц, из-за кражи устройств происходит лишь 26%.

В 2014 году многие топ-менеджеры Sony получили письмо «от Apple» с просьбой подтвердить свой Apple ID. Каждое письмо вело на фишинговый сайт, где нужно было ввести логин и пароль. Получив данные Apple ID, злоумышленники попробовали использовать их для входа в LinkdeIn, чтобы понять место жертвы в сети Sony. Затем в сеть компании было загружена программа Wiper, с помощью которой оттуда было получено 100 ТБ закрытых данных. Впоследствии многие из них были опубликовано, что стало причиной ряда скандалов.

Sony Pictures Entertainment уже потратила $35 млн на восстановление инфраструктуры. А итоговый ущерб может оказаться гораздо больше.

Что можно сделать, чтобы собственные сотрудники компании не стали постоянной угрозой безопасности? Какие бы регламенты ни разрабатывались, всегда найдется кто-нибудь, кто будет ими пренебрегать. Необходимы сочетать прозрачные и централизованные политики безопасности с обучением персонала — чтобы сотрудники всегда знали, к чему приводят их действия.

Однажды сотрудники «Лаборатории Касперского» приехали разбираться с большим инцидентом в крупной организации. И выяснилось, что работать им практически не с чем. Логи на одних компьютерах хранились 2 часа вместо обычных 2-3 месяцев. На других компьютерах логирование вообще было отключено, так как оно тормозило старое оборудование. В компании вообще не было людей, которые когда-либо в жизни сталкивались с киберинцидентами. Всех админов, всех, кто тянул патч-корды и отвечал за безопасность сети, кто настраивал серверы и пробрасывал порты, всех уволили в ходе последней оптимизации. Карты сети и документации не было, потому что они находились на компьютере у человека, которого уволили — все данные почистили, компьютер выдали другому человеку.

Обычно наши специалисты, занимающиеся реагированием на инциденты, работают в течение ночи, чтобы в 9 утра пришли сотрудники и могли нормально работать. В данном случае компания фактически остановилась на 10 дней — столько понадобилось, чтобы убедиться, что заражения в сети больше нет и работоспособность инфраструктуры восстановлена.