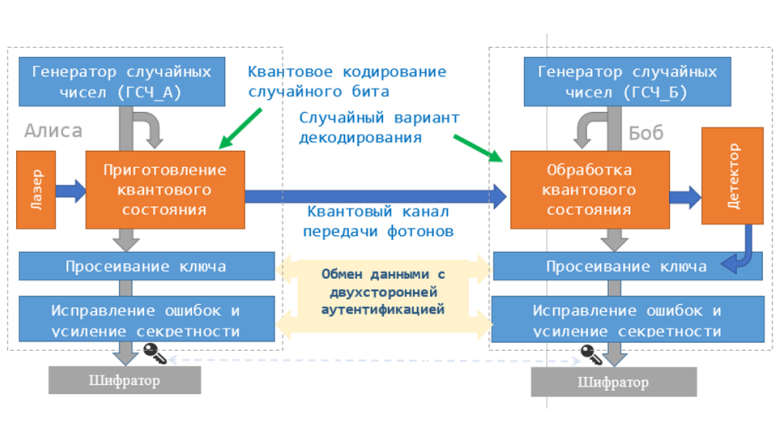

Широкополосная атака Trojan Horse на систему квантового распределения ключей

В своей статье Клим Бондарь, специалист инженерно-квантовой лаборатории ООО «СФБ Лаб», разбирает, как реализуется и чем опасна широкополосная атака Trojan Horse на систему КРК.

Автор объясняет, каким образом злоумышленник может использовать отраженный лазерный сигнал, чтобы получить сведения о состоянии квантовой системы, и показывает, какие методы защиты позволяют свести риск утечки информации к минимуму.