В обновлении MS14-060 обнаружен 0day

1 min

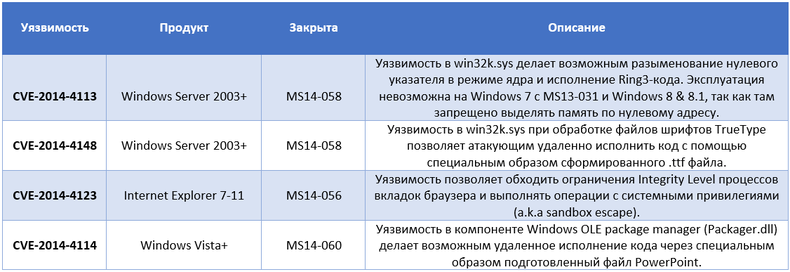

Компания Microsoft выпустила оповещение безопасности SA 3010060, в котором сообщается о новой 0day уязвимости в компоненте OLE package manager (Packager.dll) для Windows Vista+. Обновление для системной библиотеки Packager.dll вышло на прошлой неделе в рамках ежемесячного patch tuesday для закрытия другой 0day уязвимости (CVE-2014-4114), о которой мы писали здесь. В уже исправленном компоненте обнаружена уязвимость CVE-2014-6352. Эта уязвимость также как и ее предшественница уже используется атакующими для удаленного исполнения кода через специальным образом сформированный файл презентации PowerPoint со встроенным OLE-объектом.

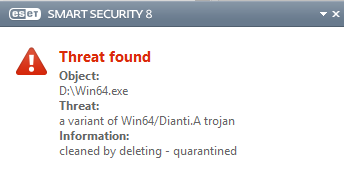

Для помощи пользователям было выпущено решение FixIt, которое можно скачать по этой ссылке. В типичном сценарии атаки с помощью этой уязвимости, атакующие отправляют вредоносный файл презентации PowerPoint на почтовый ящик пользователя. Далее эксплойт позволяет загрузить с удаленного сервера вредоносное ПО и установить его в систему. Пользователям EMET 5.0 можно добавить специальную настройку, которая позволит блокировать действия эксплойта. Кроме этого, UAC также отобразит соответствующее предупреждение о повышении прав при исполнении эксплойта.

Для помощи пользователям было выпущено решение FixIt, которое можно скачать по этой ссылке. В типичном сценарии атаки с помощью этой уязвимости, атакующие отправляют вредоносный файл презентации PowerPoint на почтовый ящик пользователя. Далее эксплойт позволяет загрузить с удаленного сервера вредоносное ПО и установить его в систему. Пользователям EMET 5.0 можно добавить специальную настройку, которая позволит блокировать действия эксплойта. Кроме этого, UAC также отобразит соответствующее предупреждение о повышении прав при исполнении эксплойта.