Я наверное не так много фичей использую, но мой rocket работает как часы

и серверная self-hosted часть и клиенты под Web/Linux/Mac/iOS

Вот совсем не сталкивался с глюками.

Хотя может это потому что мой экземпляр не особо активно используется.

Пользователей мало и в основном пишут боты.

Самый разговорчивый пользователь — Zabbix. За неделю ~5000 сообщений генерит

(из-за него лимит халявных пушей быстро исчерпывается).

Еще туда отчитываются oxidized (репозиторий конфигов сетевого железа) и gogs (легковесный github)

Кроме того очень неплохо работают самописные боты для управления сетью

Вообще меня очень увлекла идея делать сервисы к которым не нужно реализовывать интерфейс (frontend). И рокет как селфхостед решение мне очень зашел.

Но, спасибо этой статье, пойду погляжу на mattermost

RESTCONF применяю в одном проекте для изменения конфигурации в маршрутизаторах Cisco.

А вот в Juniper мне его не хватает. Там только NETCONF и какое то свое собственное REST API.

Но прочитав Вашу статью понял, что можно использовать ODL как такой прокси из RESTCONF в NETCONF. Это Интересно.

Вот было бы еще здорово в вашей лабе использовать открытые (ietf или openconfig) YANG модели и показать, что можно накрафтить один запрос и с помощью него сконфигурировать устройства разных вендоров.

А почему бы не использовать виртуальные коммутаторы от самих вендоров?

Cisco Nexus — v9000

Cisco Cloud Router — csr-1000v

Juniper QFX — vQFX10000

Их можно просто скачать и использовать.

Да они возможно тяжеловаты по используемой памяти, но при этом получите практически реальное тестируемое железо с точки зрения control/management plane

Судя по первым 3-м буквам в названии вашего продукта, он позиционируется для использования с ЦОД. Но кто сейчас catalyst в ЦОД ставит?

ИМХО Вам больше стоит на Nexus ориентироваться ну и наверное стоит включиь в roadmap Arista и Huawei.

Cisco Nexus-ы ровно так же как и Juniper-ы (любые) умеют в netconf. Причем не только по ssh в качестве транспорта, но и по https. В последнем случае данные могут быть в XML или в JSON, что сильно удобней.

Cisco называет эту фичу RESTCONF. Уже пару лет оно есть и в NXOS и в IOS-XE (так что новые каталисты тоже поддерживают хоть им и нет места в ЦОДе).

Таким образом ваш эмулируемый коммутатор Cisco превращается в простое веб-приложение отдающее json. Гораздо проще возни в SNMP.

Использовать paramiko в качестве netconf клиента не очень удобно мягко говоря.

Для этого существует ncclient. Кроме того рекомендую попробовать scrapli с драйвером scrapli_netconf.

Спасибо, этот путь я знаю. Неудобно.

Хочется просто прописать токен и тянуть графики минуя процесс авторизации.

Сейчас порылся и нашел фичереквест в их трекере: https://support.zabbix.com/browse/ZBXNEXT-562

буду очень признателен если ткнете меня носом в ссылку на конкретный метод API который так умеет.

Там конечно есть вариант вытаскивать напрямую из фронтенда, но я не справился с авторизацией на фронте. Через postman получается, а пайтоновским request-ом никак. там какие то упоротые php-session куки которые я не осилил.

С графаной тоже непросто. Напрямую графики тоже не отдает. Приходится использовать плагин на nodejs, который очень нетороплив. А у меня 50 графиков на странице. Редис немного спасает, но хочется нативного.

спасибо, интересно

к сожалению не увидел можно ли через api получать графики

извиняюсь если я тормоз и это уже было в 4-х версиях.

сам сижу на 3.4 и не очень в курсе что нового появилось с тех пор.

но этой фичи сильно мне не хватает. приходится графики строить графаной и забирать в свое вебприложение уже оттуда.

Спасибо. Интересно. Жаль что под винду.

Забавно, что совершенно случайно я ровно ту же задачу на днях автоматизировал.

Правда радикально другим способом:

chatbot --> backend(fastapi) --> batfish

Применять просто. Навешиваешь шаблон на коммутатор в заббиксе и готово.

Как настраивать коммутатор описано в главе 1. cisco

community = publice

почему опечатка? Это конфиг файл. Каждый туда вписывает свои параметры.

Конкретно public, который по умолчанию, я всегда меняю на всех своих устройствах.

Но чтоб не было разночтений поправлю.

Большое спасибо за обнаруженную багу в шаблоне. Поправил.

что касается python2 — то это все писалось довольно давно, безсистемно и на очень поверхностном уровне параллельно с изучением питона. Тем не менее оно очень стабильно работает годами поэтому нет большого смысла что-то исправлять просто ради красоты.

Сейчас я уже 3-й питон по умолчанию использую конечно.

А чем отличаются py-zabbix от pyzabbix и кто из них новей я не знаю.

Какой первый под руку попался тот и пригодился :)

Спасибо, интересно.

Но где же упомянутый в заголовке Network diagram?

можно пример именно сетевой схемы?

К примеру пусть это будет 3-4 маршрутизиатора с названиями интерфейсов, лупбеками и адресами

Я такое иногда делаю с помощью PlantUML, но мне не так много документации рисовать приходится. Поэтому разные инструменты не искал и их эффективность не сравнивал.

Зато plantuml поддерживают многие markdown движки. и даже для vscode плагин есть.

вот только что пример набросал для наглядности:

Нет, все не так. Нашел свои старые записи на этот счет:

dynamic режим сбрасывает все выученные маки при выключении порта (и в cisco так же). Таким образом этот режим бесполезен. Приходит хакер, выдергивает комп из стены, порт выключается, маки сбрасываются, хакер подключается

sticky режим прибивает мак намертво к порту. Если этот прибитый мак появляется на другом порту — ничего не происходит. Коммутатору мак известен и он не генерирует никаких событий (трапов и логов). При этом в новом порту мак не работает, потому что он прибит к старому. Переезд пользователя превращается в ад, но от хакера с новым маком поможет, да.

очистить sticky адрес непросто. Пока найдено два варианта и оба плохие.

undo port-security enable — убирает все настройки, которые потом придется восстанавливать

undo port-security mac-address sticky — переключает в dynamic режим. Если сразу вернуть sticky, то старые адреса опять залипнут. т.е. приходится действовать так: выключили, угнали мак, включили, проверили, повторили — много тупой ручной работы

Вокруг уже больше хуевеев и в перспективе булаты и маяки :)

в хуевеях, кстати, пробовал подобный портсекюрити настроить. Но его наркоманы писали. Каждый раз при отключении порта залипшие маки слетают. т.е. выдернул комп — мак слетел, вставил другой комп — новый мак выучился и стал легитимным O_o

Да как то подумали поигрались и отказались. Очень много проблем вырисовывается, причем в основном организационного характера. У нас отдельные команды для сетей для windows инфраструктуры и для ИБ. Чтоб реализовать .1х это надо всем вместе поработать, сделать, отшлифовать (выбрав кредит доверия пользователей) и потом ответственность друг на друга перекладывать если что случилось.

А возни сколько новой на простое подключение устройств?

А еще принтеры, телефоны, видеокамеры, сенсоры температуры, СКУД итп устройства которые если и поддерживают .1х то как-то по своему а такого добра у нас наверное две/трети от всех устройств.

в общем, к этому аду мы, в принципе, готовы, но пока ИБ не давит стараемся туда сильно не нырять :)

забавно, что по аналогии с гигамоном выбрали яркий цвет устройств.

хотя мне, с одной стороны erspan хватает, а с другой… мне кажется ИБ где то свернула не туда.

посмотрите на вашу картинку внимательно.

представьте что из интернета вниз к хостам прошел единственный пакет.

и в каждой точке Т пакет будет дублироваться и отправляться к вам на устройство. на одну полезную работу по доставке пакета было затрачено X наноджоулей энергии и 10X бесполезной. И что толку от всего этого мусора если кроме заголовков ничего из пакета достать не получится. Потому что TLS. А заголовки и из нетфлоу и прочих ipfix прекрасно передаются. И планету при этом нагревают в разы меньше.

А вообще мое ИМХО ИБ надо гнать поганой метлой изнутри сетей как можно дальше наружу в сторону ендпойнтов. Жаль только не всегда получается.

p.s. и поправьте картинки. название «пограничные» маршрутизаторы, как бы намекает где они должны быть расположены.

Ну наверное кому то это (шило на мыло) даже нужно и/или удобно.

Но вот обладатели умных часов с поддержкой eSim, видимо, по прежнему идут нахер

Извините не сдержался :)

Я наверное не так много фичей использую, но мой rocket работает как часы

и серверная self-hosted часть и клиенты под Web/Linux/Mac/iOS

Вот совсем не сталкивался с глюками.

Хотя может это потому что мой экземпляр не особо активно используется.

Пользователей мало и в основном пишут боты.

Самый разговорчивый пользователь — Zabbix. За неделю ~5000 сообщений генерит

(из-за него лимит халявных пушей быстро исчерпывается).

Еще туда отчитываются oxidized (репозиторий конфигов сетевого железа) и gogs (легковесный github)

Кроме того очень неплохо работают самописные боты для управления сетью

Вообще меня очень увлекла идея делать сервисы к которым не нужно реализовывать интерфейс (frontend). И рокет как селфхостед решение мне очень зашел.

Но, спасибо этой статье, пойду погляжу на mattermost

RESTCONF применяю в одном проекте для изменения конфигурации в маршрутизаторах Cisco.

А вот в Juniper мне его не хватает. Там только NETCONF и какое то свое собственное REST API.

Но прочитав Вашу статью понял, что можно использовать ODL как такой прокси из RESTCONF в NETCONF. Это Интересно.

Вот было бы еще здорово в вашей лабе использовать открытые (ietf или openconfig) YANG модели и показать, что можно накрафтить один запрос и с помощью него сконфигурировать устройства разных вендоров.

Ок мнения:

А почему бы не использовать виртуальные коммутаторы от самих вендоров?

Cisco Nexus — v9000

Cisco Cloud Router — csr-1000v

Juniper QFX — vQFX10000

Их можно просто скачать и использовать.

Да они возможно тяжеловаты по используемой памяти, но при этом получите практически реальное тестируемое железо с точки зрения control/management plane

Судя по первым 3-м буквам в названии вашего продукта, он позиционируется для использования с ЦОД. Но кто сейчас catalyst в ЦОД ставит?

ИМХО Вам больше стоит на Nexus ориентироваться ну и наверное стоит включиь в roadmap Arista и Huawei.

Cisco Nexus-ы ровно так же как и Juniper-ы (любые) умеют в netconf. Причем не только по ssh в качестве транспорта, но и по https. В последнем случае данные могут быть в XML или в JSON, что сильно удобней.

Cisco называет эту фичу RESTCONF. Уже пару лет оно есть и в NXOS и в IOS-XE (так что новые каталисты тоже поддерживают хоть им и нет места в ЦОДе).

Таким образом ваш эмулируемый коммутатор Cisco превращается в простое веб-приложение отдающее json. Гораздо проще возни в SNMP.

Использовать paramiko в качестве netconf клиента не очень удобно мягко говоря.

Для этого существует ncclient. Кроме того рекомендую попробовать scrapli с драйвером scrapli_netconf.

Спасибо, этот путь я знаю. Неудобно.

Хочется просто прописать токен и тянуть графики минуя процесс авторизации.

Сейчас порылся и нашел фичереквест в их трекере:

https://support.zabbix.com/browse/ZBXNEXT-562

10 лет конь не валялся. жаль.

буду очень признателен если ткнете меня носом в ссылку на конкретный метод API который так умеет.

Там конечно есть вариант вытаскивать напрямую из фронтенда, но я не справился с авторизацией на фронте. Через postman получается, а пайтоновским request-ом никак. там какие то упоротые php-session куки которые я не осилил.

С графаной тоже непросто. Напрямую графики тоже не отдает. Приходится использовать плагин на nodejs, который очень нетороплив. А у меня 50 графиков на странице. Редис немного спасает, но хочется нативного.

спасибо, интересно

к сожалению не увидел можно ли через api получать графики

извиняюсь если я тормоз и это уже было в 4-х версиях.

сам сижу на 3.4 и не очень в курсе что нового появилось с тех пор.

но этой фичи сильно мне не хватает. приходится графики строить графаной и забирать в свое вебприложение уже оттуда.

Огромное спасибо за Huawei

На их сайте черт ногу сломит, а гугл стабильно ведет только туда.

Здесь же все четко понятно и взлетело с первой попытки :)

Спасибо. Интересно. Жаль что под винду.

Забавно, что совершенно случайно я ровно ту же задачу на днях автоматизировал.

Правда радикально другим способом:

chatbot --> backend(fastapi) --> batfish

Переписал на python3 и pyzabbix

Применять просто. Навешиваешь шаблон на коммутатор в заббиксе и готово.

Как настраивать коммутатор описано в главе 1. cisco

community = publice

почему опечатка? Это конфиг файл. Каждый туда вписывает свои параметры.

Конкретно public, который по умолчанию, я всегда меняю на всех своих устройствах.

Но чтоб не было разночтений поправлю.

Ок на Py3 перепишу как будет время

Большое спасибо за обнаруженную багу в шаблоне. Поправил.

что касается python2 — то это все писалось довольно давно, безсистемно и на очень поверхностном уровне параллельно с изучением питона. Тем не менее оно очень стабильно работает годами поэтому нет большого смысла что-то исправлять просто ради красоты.

Сейчас я уже 3-й питон по умолчанию использую конечно.

А чем отличаются py-zabbix от pyzabbix и кто из них новей я не знаю.

Какой первый под руку попался тот и пригодился :)

p.s. С радостью приму PR

Спасибо, интересно.

Но где же упомянутый в заголовке Network diagram?

можно пример именно сетевой схемы?

К примеру пусть это будет 3-4 маршрутизиатора с названиями интерфейсов, лупбеками и адресами

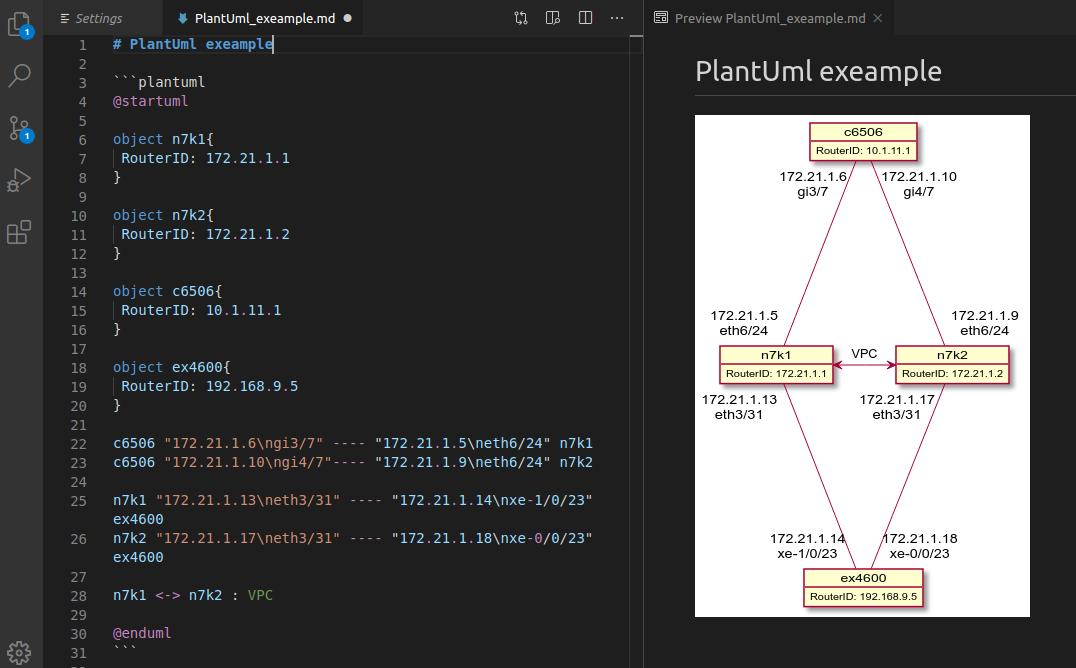

Я такое иногда делаю с помощью PlantUML, но мне не так много документации рисовать приходится. Поэтому разные инструменты не искал и их эффективность не сравнивал.

Зато plantuml поддерживают многие markdown движки. и даже для vscode плагин есть.

вот только что пример набросал для наглядности:

PlantUML упомянули же, который поверх graphviz работает

Нет, все не так. Нашел свои старые записи на этот счет:

в хуевеях, кстати, пробовал подобный портсекюрити настроить. Но его наркоманы писали. Каждый раз при отключении порта залипшие маки слетают. т.е. выдернул комп — мак слетел, вставил другой комп — новый мак выучился и стал легитимным O_o

А возни сколько новой на простое подключение устройств?

А еще принтеры, телефоны, видеокамеры, сенсоры температуры, СКУД итп устройства которые если и поддерживают .1х то как-то по своему а такого добра у нас наверное две/трети от всех устройств.

в общем, к этому аду мы, в принципе, готовы, но пока ИБ не давит стараемся туда сильно не нырять :)

хотя мне, с одной стороны erspan хватает, а с другой… мне кажется ИБ где то свернула не туда.

посмотрите на вашу картинку внимательно.

представьте что из интернета вниз к хостам прошел единственный пакет.

и в каждой точке Т пакет будет дублироваться и отправляться к вам на устройство. на одну полезную работу по доставке пакета было затрачено X наноджоулей энергии и 10X бесполезной. И что толку от всего этого мусора если кроме заголовков ничего из пакета достать не получится. Потому что TLS. А заголовки и из нетфлоу и прочих ipfix прекрасно передаются. И планету при этом нагревают в разы меньше.

А вообще мое ИМХО ИБ надо гнать поганой метлой изнутри сетей как можно дальше наружу в сторону ендпойнтов. Жаль только не всегда получается.

p.s. и поправьте картинки. название «пограничные» маршрутизаторы, как бы намекает где они должны быть расположены.

А про норнир услышал в твиторе от Кирк Байерс (автор нетмико) и в подкастах PacketPushers