Всем привет! В этой статье поговорим о том, почему важно следить за корректностью настроек Teams и как сделать его максимально безопасным. В конце статьи расскажем о решениях для аудита и управления настройками MS Teams, которые помогут реализовать концепции, описанные ниже.

Teams — это ворота в организацию. Teams тесно интегрирован с Microsoft 365 и использует различные приложения: SharePoint Online, Exchange Online, OneDrive для бизнеса и Azure Active Directory (Azure AD). Клиент конечного пользователя находится над всеми этими приложениями, обеспечивая их взаимодействие. ИТ-администраторам важно обезопасить эту точку входа в бизнес и, если необходимо, заменить амбарный замок с цепью на кое-что серьёзнее.

Teams популярен. У Microsoft Teams было около 20 миллионов активных пользователей в день в ноябре 2019 года, затем 44 миллиона четыре месяца спустя, затем 75 миллионов через шесть недель. Не будем спорить, пандемия над этим ростом тоже хорошо поработала. Быстро растущая пользовательская база генерит много ценных корпоративных данных, которые могут стать потенциальной мишенью для злоумышленников.

Teams управляет бизнесом. Организации различных размеров зависят от Teams, используя его для общения, совместной работы и собраний. Скомпрометированный Teams поставит под угрозу непрерывность бизнеса.

В этом посте мы расскажем о том, что ещё можно сделать для обеспечения безопасности Microsoft Teams, при этом не жертвуя возможностями и удобством совместной работы для конечных пользователей. Под катом все подробности.

До начала популярности облачных сервисов, компании полагались на брандмауэр, который обеспечивал защиту периметра. Администраторы запускали серверы приложений, файловые серверы, Exchange, SharePoint, Skype for Business, и все они находились за брандмауэром в корпоративном ЦОД. Ключевым элементом безопасности была конфигурация межсетевого экрана. Плохо настроил — получил успешную атаку с проникновением. Внутри периметра пользователи общались по телефону, обменивались сообщениями в чате и электронной почте, работали с документами, таблицами, презентациями и другими файлами.

С появлением облачных сервисов, вроде Microsoft Office 365, пользователи могут общаться и работать с файлами за пределами корпоративного ЦОД. Вместо того, чтобы запускать собственные серверы и брандмауэр, компании подписываются на облачные сервисы OneDrive, Exchange, SharePoint, Office 365 и Skype for Business. В этом сценарии нет брандмауэра и фокус смещается на защиту отдельных пользователей, а не периметра. Всё начинается с защиты самого важного для пользователя — его учетных данных. Надежные пароли и многофакторная аутентификация —основные минимальные требования для эффективной защиты. Также можно использовать службы облачных сервисов, которые гарантируют, что пользователи подключаются только из определенных известных мест и на предодобренных устройствах. Это получше, чем брандмауэр и простые имя пользователя с паролем.

Но безопасность Microsoft Teams обеспечивается не только этим.

Teams предназначен для четырех основных задач:

Teams объединяет общение и общий доступ к файлам, а суть безопасности Microsoft Teams заключается в обеспечении того, чтобы обмен данными и общий доступ к файлам происходили только между авторизованными пользователями, которые должны иметь доступ к разрешённым данным.

Microsoft Teams разработан с учётом требований безопасности, но, как и для входной двери в дом, необходимо использовать замки таким образом, чтобы обеспечить баланс между безопасностью и удобством использования.

Самый простой, но важный замок на входной двери — это идентификационные данные учетной записи пользователя. Одно из преимуществ всех приложений Microsoft 365, включая Teams, является то, что аутентификация пользователя происходит через Azure AD. Такие функции, как настраиваемые параметры учетной записи MFA, параметры блокировки учетной записи и поддержка единого входа для всех приложений, являются базовыми возможностями, которые превратились в очень эффективные основы безопасной идентификации пользователей. А ещё же есть более продвинутые функции управления идентификацией в Azure AD, например, доступ по условию (conditional access).

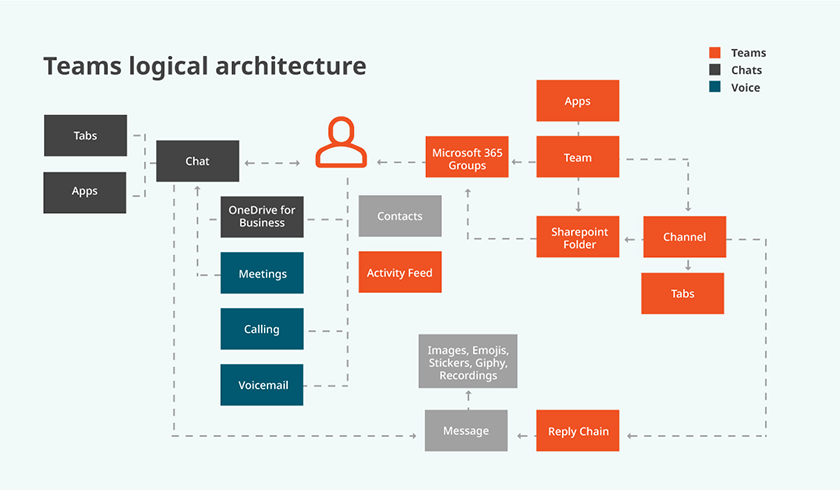

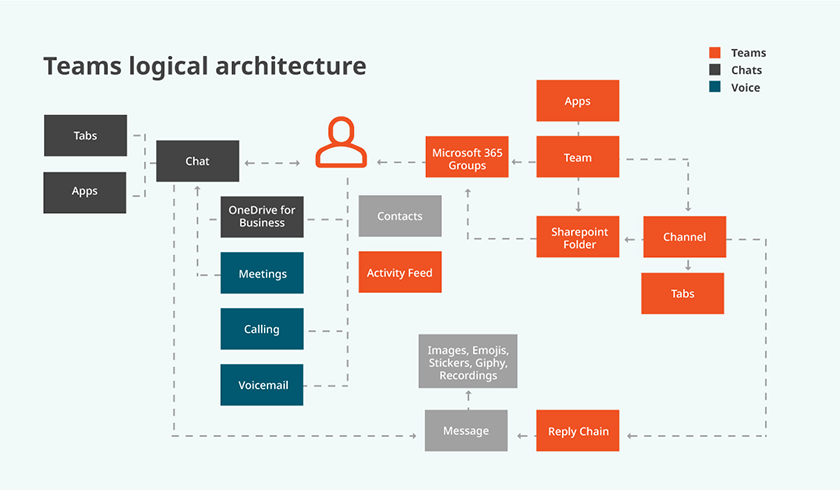

Еще одна важная опора безопасности Microsoft Teams — группы Microsoft 365. Каждая команда связана с группой Microsoft 365. Членство в этой группе определяет, кто в команде имеет доступ и к чему. На схеме архитектуры Teams ниже, доступ к совместной работе группы (чаты каналов, файлы и т. д.), выделенный оранжевым, регулируется членством в группе Microsoft 365.

Хотя это и не связано напрямую с безопасностью, соблюдение правил гигиены в рамках жизненного цикла отдельных команд (создание, пользование и истечение срока действия) уменьшит количество потенциальных точек атаки. Ниже несколько практических правил для обеспечения безопасности Teams:

Обеспение соблюдения правил. Архиважно убедиться, что у всех команд один и более владельцев. Команды без владельцев разрывают цепочку ответственности за данные и настройки безопасности для команды.

Применение политик истечения срока действия. Чем дольше команда в эксплуатации, тем больше данных она генерирует. Любая конфиденциальная информация или интеллектуальная собственность, которые хранятся в команде, представляют угрозу безопасности, особенно если группа перестаёт использоваться. Данные при этом просто хранятся там. Весь гостевой и внешний доступ остается неизменным, если вы, как администратор, не измените статус команды. Политики истечения срока действия позволяют владельцам команды продлевать сроки действия группы, если она все еще необходима.

Во многих компаниях пользователи в период пандемии общаются и работают с файлами, находясь за пределами брандмауэра. Teams позволяет работать над файлами одной организации пользователям из других организаций. Это работает двумя способами: внешний доступ и гостевой доступ.

Внешний доступ ещё называется федерацией. Если этот параметр включен, вы можете разрешить пользователям Teams из внешнего домена (например, roga-i-kopyta.ru) сотрудничать с коллегами в вашем домене (например, romashka.ru). Это полезно, когда vasya@roga-i-kopyta.ru и petya@romashka.ru должны работать друг с другом. Они также могут приглашать и других сотрудников.

По умолчанию в Teams включен внешний доступ. Это означает, что пользователи могут сотрудничать через Teams со всеми внешними доменами. У некоторых организаций может возникнуть соблазн полностью отключить внешний доступ. Может не стоит, а?

Предположим, вы хотите, чтобы ваши пользователи связывались с людьми только из определенных компаний, помимо вашей. Teams предлагает варианты для трех распространенных сценариев:

Открытая федерация. Этот параметр по умолчанию позволяет пользователям в вашей организации находить, звонить, общаться в чате и планировать встречи с пользователями из других доменов.

Разрешить определенные домены. Этот параметр ограничивает внешний доступ указанным вами доменам и блокирует доступ для всех остальных пользователей. Вы можете использовать это для доверенных партнеров, поставщиков и клиентов.

Блокировка определенных доменов. Политика разрешает внешний доступ ко всем внешним доменам, кроме перечисленных.

Гостевой пользователь Microsoft Teams — это пользователь за пределами вашей организации, которому через процесс приглашения гостя предоставляется гостевая учетная запись Azure AD в вашем домене Azure AD. Благодаря гостевому доступу вы можете предоставлять доступ людям за пределами вашей организации и управлять доступом к корпоративным данным.

На уровне организации есть два переключателя включения/выключения, которые контролируют, имеют ли гости доступ к командам через клиент Teams. Один из переключателей — это параметр клиента Microsoft Teams, который находится в Teams Admin Center. Другой переключатель находится на портале Microsoft 365 и управляет гостевым доступом к группам Office 365, используемым отдельными командами. Если оба они включены, администратор может отключить гостевой доступ для определенных команд с помощью PowerShell, отключив гостевой доступ к связанной группе Microsoft 365.

Если гостевой доступ включен на уровне организации Teams, администраторы могут дополнительно управлять возможностями гостей, как показано в Teams Admin Center:

После того, как гостевой доступ включен в группе, более тонкий тюнинг возможен на уровне команды с помощью настроек, которые владелец группы включает или отключает. Например, владелец может указать, могут ли гости редактировать или удалять сообщения в сообщениях канала. Это важная настройка, когда речь идет о постоянном общении.

Как администратор, вы должны знать, у каких команд включен гостевой доступ, а у каких нет. Полезно определить базовые параметры этой конфигурации, а особенно на случай возможного нарушения безопасности, чтобы вы всегда знали откуда ветер дует. PowerShell, Graph или стороннее решение для отчетности — хорошие инструменты для определения базовой конфигурации гостевого доступа в зависимости от потребностей организации.

В Microsoft Teams есть административные политики, которые регулируют возможности всех основных функций совместной работы. Сюда входят политики, которые регулируют чат, собрания, прямые трансляции, приложения Teams, устройства, звонки и возможность создавать частные каналы.

Администраторы могут определять глобальные политики и дополнительные специальные политики, которые применяются к конкретным лицам или группам пользователей. Наиболее детализированная политика имеет больший приоритет, поэтому политика, примененная к объекту пользователя, переопределит параметры, заданные на глобальном уровне.

Каждая глобальная политика должна быть проанализирована и обоснована потребностью в ней.

Например, глобальная политика собраний определяет, могут ли собрания записываться и храниться в облаке, а также могут ли пользователи за пределами организации управлять совместным доступом к контенту, начинать собрание без организатора и иметь права докладчика на собрании.

Эти настройки могут показаться удобными, но подумайте о внутренней встрече, на которой вы, скажем, поделитесь обновлениями продаж и планами по продуктам. Вам нужно будет тщательно контролировать, могут ли анонимные пользователи и гости за пределами организации присоединяться и просматривать общий контент и видео. Политики административного собрания, применяемые к организатору собрания, управляют этими параметрами собрания, когда пользователь создает собрание Teams:

Teams — это платформа, созданная для расширения взаимодействия людей за счет интеграции приложений и данных. Система позволяет пользователям устанавливать собственные приложения, которые затем можно интегрировать и использовать непосредственно в Teams. Магазин приложений Microsoft Teams предлагает приложения для каждой платформы/устройства, которые делятся на три типа:

Собственные приложения, предоставляемые Microsoft. Например, приложение «Сообщества» обеспечивает интеграцию с Yammer, а приложение «Планировщик» позволяет пользователям создавать командные задачи и управлять ими.

Сторонние приложения. Сторонние поставщики программного обеспечения создают приложения для интеграции своих функций с Teams. На сегодняшний день сертификация представляет собой процесс самосертификации; это означает, что Microsoft не проводит независимых исследований и не сертифицирует безопасность каждого приложения. Хотя, большинство приложений Teams в магазине Teams выглядят прозрачно в отношении того, что они делают и к каким данным они получают доступ, имейте в виду, что некоторые приложения получают доступ к пользовательским и корпоративным данным, таким как информация о почте и календаре. Другие приложения представляют собой веб-оснастки, которые выглядят как сторонние приложения, связанные с Teams, но на самом деле это разные приложения, размещенные на разных веб-сайтах. Когда делается запрос на авторизацию стороннего приложения Teams, обратите внимание на подробное описание того, что это приложение делает, и на раздел «Разрешения», в котором прямо указано, какие разрешения на данные ему потребуются.

Бизнес-приложения (Line of Business, LOB). Некоторые компании разрабатывают собственные надстройки и приложения для выполнения определенных бизнес-процессов в Teams.

По умолчанию, все приложения, предоставляемые Microsoft, сторонние и пользовательские приложения, доступны в Teams. Как и в случае с внешним доступом, может возникнуть соблазн отключить все приложения в целях безопасности и соответствия требованиям.

Однако, Microsoft позволяет сбалансировать безопасность Teams. Администраторы могут включать и отключать приложения с помощью политик приложений Teams, которые можно настроить глобально или для отдельных пользователей.

Из перечисленных выше трех типов приложений, сторонние обычно заслуживают самого пристального внимания администраторов. Приемлемый первый шаг — заблокировать все сторонние приложения и разрешить только те, которые хорошо известны предприятию или проверены сотрудником службы безопасности. Затем, когда команде требуется приложение на уровне команды, они могут запросить его при условии проверки в ИТ.

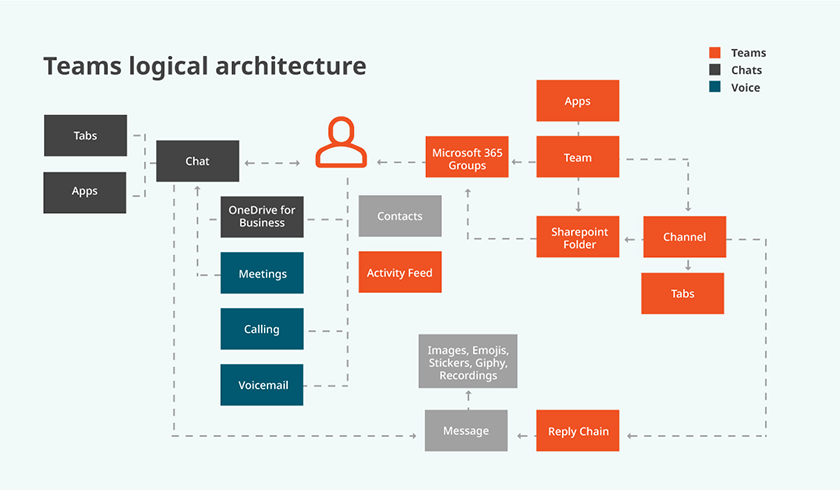

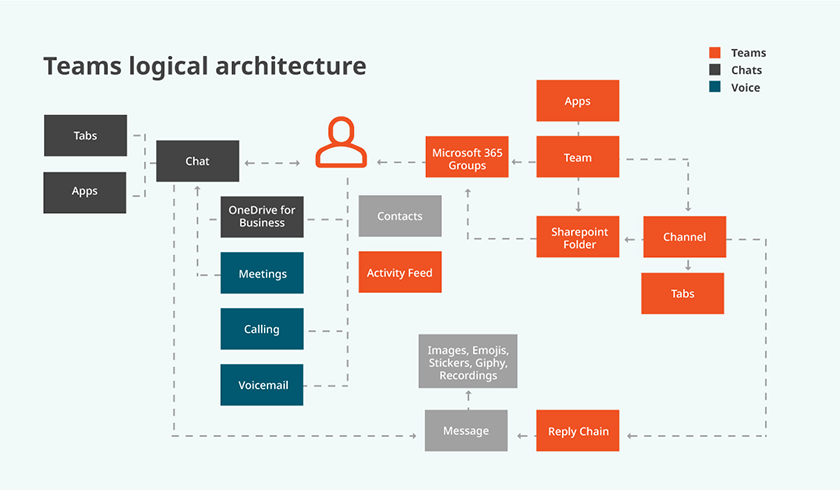

Безопасность в Microsoft Teams распространяется на хранилище файлов. Как показано на схеме ниже, каждая сущность в Teams сопоставляется с местом хранения в облаке Microsoft.

Третья строка указывает, что файлы, используемые в каналах и чатах Teams, попадают на хранение в SharePoint, а отдельные файлы чата — в OneDrive для бизнеса отправителя. Огромное преимущество безопасности с Microsoft Teams заключается в том, что он использует все встроенные средства безопасности SharePoint и OneDrive для бизнеса для защиты этих данных. Например, внешний общий доступ к данным в канале группы регулируется элементами управления внешним совместным доступом в связанном SharePoint.

Учитывайте, что Microsoft Teams позволяет пользователям также хранить контент каналов Teams в сторонних хранилищах данных, вроде Google Drive, Box и Dropbox. Эта возможность включена по умолчанию. Параметры для управления этими возможностями находятся в Teams Admin Center:

Включение или отключение стороннего хранилища должно быть частью общей стратегии безопасности корпоративных данных, но, если нет веских причин для хранения данных за пределами Microsoft 365, SharePoint и OneDrive для бизнеса будут хорошим выбором с точки зрения безопасности и управления.

Как и другие приложения Microsoft 365, административный доступ Microsoft Teams регулируется управлением доступом на основе ролей (RBAC) Azure AD. Учетные записи пользователей-администраторов имеют одну или несколько из следующих ролей администратора для конкретных команд и связанный доступ:

Важно отметить, что многие привилегированные административные роли на уровне клиента Office 365 также имеют административный доступ к службе Teams. Например, если в вашей организации есть три глобальных администратора Office 365, все они также наследуют привилегированные права к настройкам администратора команд. Управление и защита Microsoft Teams означает, что вы должны защищать и строго контролировать роль глобального администратора, особенно администратора службы Teams. Как театр начинается с вешалки, безопасность Teams начнается с Azure AD, потому что если учетная запись администратора службы Teams будет скомпрометирована, весь Teams будет скомпрометирован.

Ценность мониторинга в том, что он помогает понять, что меняется в среде, и может автоматически предупреждать об аномалиях.

Microsoft Teams, легко развернуть и начать использовать, но на этом работа администратора не заканчивается. Когда вы начинаете отслеживать активность, вы видите изменения: кто к чему имеет доступ, кто добавляет и удаляет данные и как эти данные использует. В случае инцидента, связанного с безопасностью, исторические данные мониторинга упростят расследования инцидентов.

Quest предлагает комплекс инструментов для аудита изменений и отчётности для Teams и других продуктов Microsoft:

Enterprise Reporter — инструмент отчётности, который фиксирует созданные группы в Teams, насколько активно используется та или иная группа, есть ли в группах лишние гостевые пользователи и многое другое. Контролируя создаваемые группы в Teams (а это приводит к созданию группы Office 365), вы можете отслеживать разрастание групп и не позволить им выйти из-под контроля. Далее можно применить административные механизмы защиты, чтобы разрешить только определенным пользователям создавать команды и добавлять гостей в Teams.

Примеры встроенных отчётов (в визуальном конструкторе можно сделать кастомные):

On Demand Group Management — единая консоль управления группами для Azure AD, Office 365 и гибридных сред. Инструмент позволяет управлять жизненным циклом групп, разгружает администратора за счет консоли самообслуживания для пользователей (конечно, в заранее заданных рамках), обнаруживает изменения в группах гибридных сред, проводит автоматические аттестации групп на соответствие заданным требованиям.

On Demand Recovery позволяет выполнять детальный поиск и восстановление именно того, что нужно — даже отдельных атрибутов или восстанавливать несколько пользователей, группы и членство в группах без необходимости использования сценариев PowerShell. Это позволит снизить риск потери данных из-за человеческих ошибок и сэкономить ценное время и ресурсы. Поддерживаются отчеты о различиях, в которых можно сравнить резервные копии с действующим Azure AD, чтобы идентифицировать облачных пользователей или атрибуты и точно определять конкретные изменения.

On Demand Audit отслеживает все изменения в конфигурации, пользователях, администраторах AD и Office 365, а также сохраняет журнал аудита на срок до 10 лет. С его помощью можно быстро расследовать инциденты используя оперативный поиск и интерактивную визуализацию данных.

On Demand License Management. Решение обеспечивает учёт лицензий Microsoft Office 365 и отчетности, необходимые ИТ-администраторам для эффективного использования лицензий. Это гарантирует, что компания не потратит ИТ-бюджет на большее количество лицензий, чем действительно нужно.

Полный список решений Quest для управления Microsoft Teams.

Перечисленные выше решения готовы к работе через несколько часов, поэтому при пилотном проекте результат вы увидите очень быстро. Наши специалисты проконсультируют и помогут. Если вы бы хотели попробовать решения Quest на вашей инфраструктуре или получить больше информации о продуктах, оставьте заявку заявку в форме обратной связи на нашем сайте или свяжитесь другим удобным способом.

А ещё у нас есть:

А кто это сделал? Автоматизируем аудит информационной безопасности

Что полезного можно вытащить из логов рабочей станции на базе ОС Windows

Управление доступом и формирование отчётов безопасности для окружения Microsoft в Quest Enterprise Reporter

Сравним инструменты для аудита изменений в Active Directory: Quest Change Auditor и Netwrix Auditor

Sysmon теперь может записывать содержимое буфера обмена

Включаем сбор событий о запуске подозрительных процессов в Windows и выявляем угрозы при помощи Quest InTrust

Как InTrust может помочь снизить частоту неудачных попыток авторизаций через RDP

Как снизить стоимость владения SIEM-системой и зачем нужен Central Log Management (CLM)

Выявляем атаку вируса-шифровальщика, получаем доступ к контроллеру домена и пробуем противостоять этим атакам

Группа в Facebook

Канал в Youtube

Teams — это ворота в организацию. Teams тесно интегрирован с Microsoft 365 и использует различные приложения: SharePoint Online, Exchange Online, OneDrive для бизнеса и Azure Active Directory (Azure AD). Клиент конечного пользователя находится над всеми этими приложениями, обеспечивая их взаимодействие. ИТ-администраторам важно обезопасить эту точку входа в бизнес и, если необходимо, заменить амбарный замок с цепью на кое-что серьёзнее.

Teams популярен. У Microsoft Teams было около 20 миллионов активных пользователей в день в ноябре 2019 года, затем 44 миллиона четыре месяца спустя, затем 75 миллионов через шесть недель. Не будем спорить, пандемия над этим ростом тоже хорошо поработала. Быстро растущая пользовательская база генерит много ценных корпоративных данных, которые могут стать потенциальной мишенью для злоумышленников.

Teams управляет бизнесом. Организации различных размеров зависят от Teams, используя его для общения, совместной работы и собраний. Скомпрометированный Teams поставит под угрозу непрерывность бизнеса.

В этом посте мы расскажем о том, что ещё можно сделать для обеспечения безопасности Microsoft Teams, при этом не жертвуя возможностями и удобством совместной работы для конечных пользователей. Под катом все подробности.

Безопасность в дооблачную эру

До начала популярности облачных сервисов, компании полагались на брандмауэр, который обеспечивал защиту периметра. Администраторы запускали серверы приложений, файловые серверы, Exchange, SharePoint, Skype for Business, и все они находились за брандмауэром в корпоративном ЦОД. Ключевым элементом безопасности была конфигурация межсетевого экрана. Плохо настроил — получил успешную атаку с проникновением. Внутри периметра пользователи общались по телефону, обменивались сообщениями в чате и электронной почте, работали с документами, таблицами, презентациями и другими файлами.

С появлением облачных сервисов, вроде Microsoft Office 365, пользователи могут общаться и работать с файлами за пределами корпоративного ЦОД. Вместо того, чтобы запускать собственные серверы и брандмауэр, компании подписываются на облачные сервисы OneDrive, Exchange, SharePoint, Office 365 и Skype for Business. В этом сценарии нет брандмауэра и фокус смещается на защиту отдельных пользователей, а не периметра. Всё начинается с защиты самого важного для пользователя — его учетных данных. Надежные пароли и многофакторная аутентификация —основные минимальные требования для эффективной защиты. Также можно использовать службы облачных сервисов, которые гарантируют, что пользователи подключаются только из определенных известных мест и на предодобренных устройствах. Это получше, чем брандмауэр и простые имя пользователя с паролем.

Но безопасность Microsoft Teams обеспечивается не только этим.

Безопасен ли Teams

Teams предназначен для четырех основных задач:

- Общение в чатах

- Проведение встреч

- Голосовые вызовы

- Совместная работа

Teams объединяет общение и общий доступ к файлам, а суть безопасности Microsoft Teams заключается в обеспечении того, чтобы обмен данными и общий доступ к файлам происходили только между авторизованными пользователями, которые должны иметь доступ к разрешённым данным.

Безопасен ли Microsoft Teams? Короткий ответ: «Да безопасен».

Microsoft Teams разработан с учётом требований безопасности, но, как и для входной двери в дом, необходимо использовать замки таким образом, чтобы обеспечить баланс между безопасностью и удобством использования.

Самый простой, но важный замок на входной двери — это идентификационные данные учетной записи пользователя. Одно из преимуществ всех приложений Microsoft 365, включая Teams, является то, что аутентификация пользователя происходит через Azure AD. Такие функции, как настраиваемые параметры учетной записи MFA, параметры блокировки учетной записи и поддержка единого входа для всех приложений, являются базовыми возможностями, которые превратились в очень эффективные основы безопасной идентификации пользователей. А ещё же есть более продвинутые функции управления идентификацией в Azure AD, например, доступ по условию (conditional access).

Членство в группах Microsoft 365

Еще одна важная опора безопасности Microsoft Teams — группы Microsoft 365. Каждая команда связана с группой Microsoft 365. Членство в этой группе определяет, кто в команде имеет доступ и к чему. На схеме архитектуры Teams ниже, доступ к совместной работе группы (чаты каналов, файлы и т. д.), выделенный оранжевым, регулируется членством в группе Microsoft 365.

Защита Teams

Безопасность через жизненный цикл Teams

Хотя это и не связано напрямую с безопасностью, соблюдение правил гигиены в рамках жизненного цикла отдельных команд (создание, пользование и истечение срока действия) уменьшит количество потенциальных точек атаки. Ниже несколько практических правил для обеспечения безопасности Teams:

Обеспение соблюдения правил. Архиважно убедиться, что у всех команд один и более владельцев. Команды без владельцев разрывают цепочку ответственности за данные и настройки безопасности для команды.

Применение политик истечения срока действия. Чем дольше команда в эксплуатации, тем больше данных она генерирует. Любая конфиденциальная информация или интеллектуальная собственность, которые хранятся в команде, представляют угрозу безопасности, особенно если группа перестаёт использоваться. Данные при этом просто хранятся там. Весь гостевой и внешний доступ остается неизменным, если вы, как администратор, не измените статус команды. Политики истечения срока действия позволяют владельцам команды продлевать сроки действия группы, если она все еще необходима.

Внешний доступ

Во многих компаниях пользователи в период пандемии общаются и работают с файлами, находясь за пределами брандмауэра. Teams позволяет работать над файлами одной организации пользователям из других организаций. Это работает двумя способами: внешний доступ и гостевой доступ.

Внешний доступ ещё называется федерацией. Если этот параметр включен, вы можете разрешить пользователям Teams из внешнего домена (например, roga-i-kopyta.ru) сотрудничать с коллегами в вашем домене (например, romashka.ru). Это полезно, когда vasya@roga-i-kopyta.ru и petya@romashka.ru должны работать друг с другом. Они также могут приглашать и других сотрудников.

По умолчанию в Teams включен внешний доступ. Это означает, что пользователи могут сотрудничать через Teams со всеми внешними доменами. У некоторых организаций может возникнуть соблазн полностью отключить внешний доступ. Может не стоит, а?

Предположим, вы хотите, чтобы ваши пользователи связывались с людьми только из определенных компаний, помимо вашей. Teams предлагает варианты для трех распространенных сценариев:

Открытая федерация. Этот параметр по умолчанию позволяет пользователям в вашей организации находить, звонить, общаться в чате и планировать встречи с пользователями из других доменов.

Разрешить определенные домены. Этот параметр ограничивает внешний доступ указанным вами доменам и блокирует доступ для всех остальных пользователей. Вы можете использовать это для доверенных партнеров, поставщиков и клиентов.

Блокировка определенных доменов. Политика разрешает внешний доступ ко всем внешним доменам, кроме перечисленных.

Гостевой доступ

Гостевой пользователь Microsoft Teams — это пользователь за пределами вашей организации, которому через процесс приглашения гостя предоставляется гостевая учетная запись Azure AD в вашем домене Azure AD. Благодаря гостевому доступу вы можете предоставлять доступ людям за пределами вашей организации и управлять доступом к корпоративным данным.

На уровне организации есть два переключателя включения/выключения, которые контролируют, имеют ли гости доступ к командам через клиент Teams. Один из переключателей — это параметр клиента Microsoft Teams, который находится в Teams Admin Center. Другой переключатель находится на портале Microsoft 365 и управляет гостевым доступом к группам Office 365, используемым отдельными командами. Если оба они включены, администратор может отключить гостевой доступ для определенных команд с помощью PowerShell, отключив гостевой доступ к связанной группе Microsoft 365.

Если гостевой доступ включен на уровне организации Teams, администраторы могут дополнительно управлять возможностями гостей, как показано в Teams Admin Center:

После того, как гостевой доступ включен в группе, более тонкий тюнинг возможен на уровне команды с помощью настроек, которые владелец группы включает или отключает. Например, владелец может указать, могут ли гости редактировать или удалять сообщения в сообщениях канала. Это важная настройка, когда речь идет о постоянном общении.

Как администратор, вы должны знать, у каких команд включен гостевой доступ, а у каких нет. Полезно определить базовые параметры этой конфигурации, а особенно на случай возможного нарушения безопасности, чтобы вы всегда знали откуда ветер дует. PowerShell, Graph или стороннее решение для отчетности — хорошие инструменты для определения базовой конфигурации гостевого доступа в зависимости от потребностей организации.

Защита Teams с помощью политик

В Microsoft Teams есть административные политики, которые регулируют возможности всех основных функций совместной работы. Сюда входят политики, которые регулируют чат, собрания, прямые трансляции, приложения Teams, устройства, звонки и возможность создавать частные каналы.

Администраторы могут определять глобальные политики и дополнительные специальные политики, которые применяются к конкретным лицам или группам пользователей. Наиболее детализированная политика имеет больший приоритет, поэтому политика, примененная к объекту пользователя, переопределит параметры, заданные на глобальном уровне.

Каждая глобальная политика должна быть проанализирована и обоснована потребностью в ней.

Например, глобальная политика собраний определяет, могут ли собрания записываться и храниться в облаке, а также могут ли пользователи за пределами организации управлять совместным доступом к контенту, начинать собрание без организатора и иметь права докладчика на собрании.

Эти настройки могут показаться удобными, но подумайте о внутренней встрече, на которой вы, скажем, поделитесь обновлениями продаж и планами по продуктам. Вам нужно будет тщательно контролировать, могут ли анонимные пользователи и гости за пределами организации присоединяться и просматривать общий контент и видео. Политики административного собрания, применяемые к организатору собрания, управляют этими параметрами собрания, когда пользователь создает собрание Teams:

Защита приложений Microsoft Teams

Teams — это платформа, созданная для расширения взаимодействия людей за счет интеграции приложений и данных. Система позволяет пользователям устанавливать собственные приложения, которые затем можно интегрировать и использовать непосредственно в Teams. Магазин приложений Microsoft Teams предлагает приложения для каждой платформы/устройства, которые делятся на три типа:

Собственные приложения, предоставляемые Microsoft. Например, приложение «Сообщества» обеспечивает интеграцию с Yammer, а приложение «Планировщик» позволяет пользователям создавать командные задачи и управлять ими.

Сторонние приложения. Сторонние поставщики программного обеспечения создают приложения для интеграции своих функций с Teams. На сегодняшний день сертификация представляет собой процесс самосертификации; это означает, что Microsoft не проводит независимых исследований и не сертифицирует безопасность каждого приложения. Хотя, большинство приложений Teams в магазине Teams выглядят прозрачно в отношении того, что они делают и к каким данным они получают доступ, имейте в виду, что некоторые приложения получают доступ к пользовательским и корпоративным данным, таким как информация о почте и календаре. Другие приложения представляют собой веб-оснастки, которые выглядят как сторонние приложения, связанные с Teams, но на самом деле это разные приложения, размещенные на разных веб-сайтах. Когда делается запрос на авторизацию стороннего приложения Teams, обратите внимание на подробное описание того, что это приложение делает, и на раздел «Разрешения», в котором прямо указано, какие разрешения на данные ему потребуются.

Бизнес-приложения (Line of Business, LOB). Некоторые компании разрабатывают собственные надстройки и приложения для выполнения определенных бизнес-процессов в Teams.

По умолчанию, все приложения, предоставляемые Microsoft, сторонние и пользовательские приложения, доступны в Teams. Как и в случае с внешним доступом, может возникнуть соблазн отключить все приложения в целях безопасности и соответствия требованиям.

Однако, Microsoft позволяет сбалансировать безопасность Teams. Администраторы могут включать и отключать приложения с помощью политик приложений Teams, которые можно настроить глобально или для отдельных пользователей.

Из перечисленных выше трех типов приложений, сторонние обычно заслуживают самого пристального внимания администраторов. Приемлемый первый шаг — заблокировать все сторонние приложения и разрешить только те, которые хорошо известны предприятию или проверены сотрудником службы безопасности. Затем, когда команде требуется приложение на уровне команды, они могут запросить его при условии проверки в ИТ.

Защита файлов в Microsoft Teams

Безопасность в Microsoft Teams распространяется на хранилище файлов. Как показано на схеме ниже, каждая сущность в Teams сопоставляется с местом хранения в облаке Microsoft.

Третья строка указывает, что файлы, используемые в каналах и чатах Teams, попадают на хранение в SharePoint, а отдельные файлы чата — в OneDrive для бизнеса отправителя. Огромное преимущество безопасности с Microsoft Teams заключается в том, что он использует все встроенные средства безопасности SharePoint и OneDrive для бизнеса для защиты этих данных. Например, внешний общий доступ к данным в канале группы регулируется элементами управления внешним совместным доступом в связанном SharePoint.

Учитывайте, что Microsoft Teams позволяет пользователям также хранить контент каналов Teams в сторонних хранилищах данных, вроде Google Drive, Box и Dropbox. Эта возможность включена по умолчанию. Параметры для управления этими возможностями находятся в Teams Admin Center:

Включение или отключение стороннего хранилища должно быть частью общей стратегии безопасности корпоративных данных, но, если нет веских причин для хранения данных за пределами Microsoft 365, SharePoint и OneDrive для бизнеса будут хорошим выбором с точки зрения безопасности и управления.

Управление ролями и привилегированный административный доступ к Teams

Как и другие приложения Microsoft 365, административный доступ Microsoft Teams регулируется управлением доступом на основе ролей (RBAC) Azure AD. Учетные записи пользователей-администраторов имеют одну или несколько из следующих ролей администратора для конкретных команд и связанный доступ:

- Teams Service Administrator — доступ ко всем инструментам управления, связанным с телефонией, обменом сообщениями, собраниями и самими командами, а также возможность изменять настройки, конфигурацию и политики.

- Teams Communications Administrator — доступ к инструментам управления для назначения номеров телефонов, политик голосовой связи и встреч, а также полный доступ к набору инструментов аналитики звонков.

- Teams Communications Support Engineer — доступ к средствам устранения неполадок, связанных с запросами пользователей, в Teams Admin Center и Skype для бизнеса с возможностью просмотра информации о записях вызовов для всех участников.

- Teams Communications Support Specialist — доступ к средствам устранения неполадок при звонках пользователей в Teams Admin Center и Skype для бизнеса с возможностью просмотра деталей только для определенных пользователей.

Важно отметить, что многие привилегированные административные роли на уровне клиента Office 365 также имеют административный доступ к службе Teams. Например, если в вашей организации есть три глобальных администратора Office 365, все они также наследуют привилегированные права к настройкам администратора команд. Управление и защита Microsoft Teams означает, что вы должны защищать и строго контролировать роль глобального администратора, особенно администратора службы Teams. Как театр начинается с вешалки, безопасность Teams начнается с Azure AD, потому что если учетная запись администратора службы Teams будет скомпрометирована, весь Teams будет скомпрометирован.

Почему важен мониторинг изменений в Teams

Ценность мониторинга в том, что он помогает понять, что меняется в среде, и может автоматически предупреждать об аномалиях.

Microsoft Teams, легко развернуть и начать использовать, но на этом работа администратора не заканчивается. Когда вы начинаете отслеживать активность, вы видите изменения: кто к чему имеет доступ, кто добавляет и удаляет данные и как эти данные использует. В случае инцидента, связанного с безопасностью, исторические данные мониторинга упростят расследования инцидентов.

Quest предлагает комплекс инструментов для аудита изменений и отчётности для Teams и других продуктов Microsoft:

Enterprise Reporter — инструмент отчётности, который фиксирует созданные группы в Teams, насколько активно используется та или иная группа, есть ли в группах лишние гостевые пользователи и многое другое. Контролируя создаваемые группы в Teams (а это приводит к созданию группы Office 365), вы можете отслеживать разрастание групп и не позволить им выйти из-под контроля. Далее можно применить административные механизмы защиты, чтобы разрешить только определенным пользователям создавать команды и добавлять гостей в Teams.

Примеры встроенных отчётов (в визуальном конструкторе можно сделать кастомные):

- Microsoft Teams Summary

- Microsoft Teams with Guest Members

- Microsoft Teams Setting Information

- Microsoft Teams Owners Information

- Microsoft Teams Members

- Microsoft Team Files and Folders Information

- Microsoft Team Channels Information

On Demand Group Management — единая консоль управления группами для Azure AD, Office 365 и гибридных сред. Инструмент позволяет управлять жизненным циклом групп, разгружает администратора за счет консоли самообслуживания для пользователей (конечно, в заранее заданных рамках), обнаруживает изменения в группах гибридных сред, проводит автоматические аттестации групп на соответствие заданным требованиям.

On Demand Recovery позволяет выполнять детальный поиск и восстановление именно того, что нужно — даже отдельных атрибутов или восстанавливать несколько пользователей, группы и членство в группах без необходимости использования сценариев PowerShell. Это позволит снизить риск потери данных из-за человеческих ошибок и сэкономить ценное время и ресурсы. Поддерживаются отчеты о различиях, в которых можно сравнить резервные копии с действующим Azure AD, чтобы идентифицировать облачных пользователей или атрибуты и точно определять конкретные изменения.

On Demand Audit отслеживает все изменения в конфигурации, пользователях, администраторах AD и Office 365, а также сохраняет журнал аудита на срок до 10 лет. С его помощью можно быстро расследовать инциденты используя оперативный поиск и интерактивную визуализацию данных.

On Demand License Management. Решение обеспечивает учёт лицензий Microsoft Office 365 и отчетности, необходимые ИТ-администраторам для эффективного использования лицензий. Это гарантирует, что компания не потратит ИТ-бюджет на большее количество лицензий, чем действительно нужно.

Полный список решений Quest для управления Microsoft Teams.

Перечисленные выше решения готовы к работе через несколько часов, поэтому при пилотном проекте результат вы увидите очень быстро. Наши специалисты проконсультируют и помогут. Если вы бы хотели попробовать решения Quest на вашей инфраструктуре или получить больше информации о продуктах, оставьте заявку заявку в форме обратной связи на нашем сайте или свяжитесь другим удобным способом.

А ещё у нас есть:

А кто это сделал? Автоматизируем аудит информационной безопасности

Что полезного можно вытащить из логов рабочей станции на базе ОС Windows

Управление доступом и формирование отчётов безопасности для окружения Microsoft в Quest Enterprise Reporter

Сравним инструменты для аудита изменений в Active Directory: Quest Change Auditor и Netwrix Auditor

Sysmon теперь может записывать содержимое буфера обмена

Включаем сбор событий о запуске подозрительных процессов в Windows и выявляем угрозы при помощи Quest InTrust

Как InTrust может помочь снизить частоту неудачных попыток авторизаций через RDP

Как снизить стоимость владения SIEM-системой и зачем нужен Central Log Management (CLM)

Выявляем атаку вируса-шифровальщика, получаем доступ к контроллеру домена и пробуем противостоять этим атакам

Группа в Facebook

Канал в Youtube