В Питере быть: доклады «очной ставки» NeoQUEST-2016

6 мин

7 июля в Санкт-Петербурге пройдет «очная ставка» NeoQUEST-2016 — увлекательное мероприятие для всех, кто занимается или хотел бы заниматься информационной безопасностью. Ждём всех: специалистов по информационной безопасности, разработчиков и администраторов, студентов и абитуриентов IT-специальностей, хакеров, гиков и всех-всех! Вход на NeoQUEST-2016 бесплатный, необходимо только зарегистрироваться на сайте мероприятия.

7 июля в Санкт-Петербурге пройдет «очная ставка» NeoQUEST-2016 — увлекательное мероприятие для всех, кто занимается или хотел бы заниматься информационной безопасностью. Ждём всех: специалистов по информационной безопасности, разработчиков и администраторов, студентов и абитуриентов IT-специальностей, хакеров, гиков и всех-всех! Вход на NeoQUEST-2016 бесплатный, необходимо только зарегистрироваться на сайте мероприятия.Гостей NeoQUEST-2016 ждут:

- Увлекательные доклады о самом актуальном в информационной безопасности. Поговорим об особенностях создания и обнаружении ботов в социальных сетях, обсудим, как Intel SGX и Intel MPX делают жизнь разработчиков лучше… Или хуже? Расскажем, что интересного может узнать исследователь безопасности, путешествуя из Питера в Москву и обратно. Покажем, что мы «в тренде», рассказав о проблемах безопасности умной и модной носимой электроники. Не обойдем своим вниманием мобильные антивирусы и их недостатки, изучим Intel ME и многое многое другое.

- Демонстрации атак и способов защиты от них. Покажем олдскульную атаку на Intel ME для чипсета Q35, продемонстрируем обход SSL Pinning, покажем уязвимость современных веб-браузеров к атаке «человек посередине» с использованием ключей с отозванными сертификатами, проведем атаку на «умные» часы — и это еще не всё!

- Конкурсы, призы, общение. На протяжении всего дня в Twitter будет проводиться викторина «ЕГЭ по ИБ» с разнообразными заданиями на знание информационной безопасности и на смекалку. Помимо этого, гостей ждет множество реальных конкурсов, и, конечно же, призы!

Подробно о содержимом докладов NeoQUEST-2016 — под катом!

Пока продолжается регистрация на питерскую

Пока продолжается регистрация на питерскую  Продолжаем разбирать задания online-этапа NeoQUEST-2016 и готовимся к "

Продолжаем разбирать задания online-этапа NeoQUEST-2016 и готовимся к " Уже меньше месяца осталось до «очной ставки» NeoQUEST-2016. Она пройдет в Питере 7 июля, вход традиционно свободный, нужно лишь зарегистрироваться на

Уже меньше месяца осталось до «очной ставки» NeoQUEST-2016. Она пройдет в Питере 7 июля, вход традиционно свободный, нужно лишь зарегистрироваться на  7 июля в Санкт-Петербурге пройдет «очная ставка»

7 июля в Санкт-Петербурге пройдет «очная ставка»

Основой одного из заданий online-этапа NeoQUEST-2016 стала форензика, а именно — работа со средствами восстановления предыдущего состояния разделов Windows. Профессионалы знают и часто пользуются при пентестах или расследовании инцидентов информационной безопасности возможностями данной технологии.

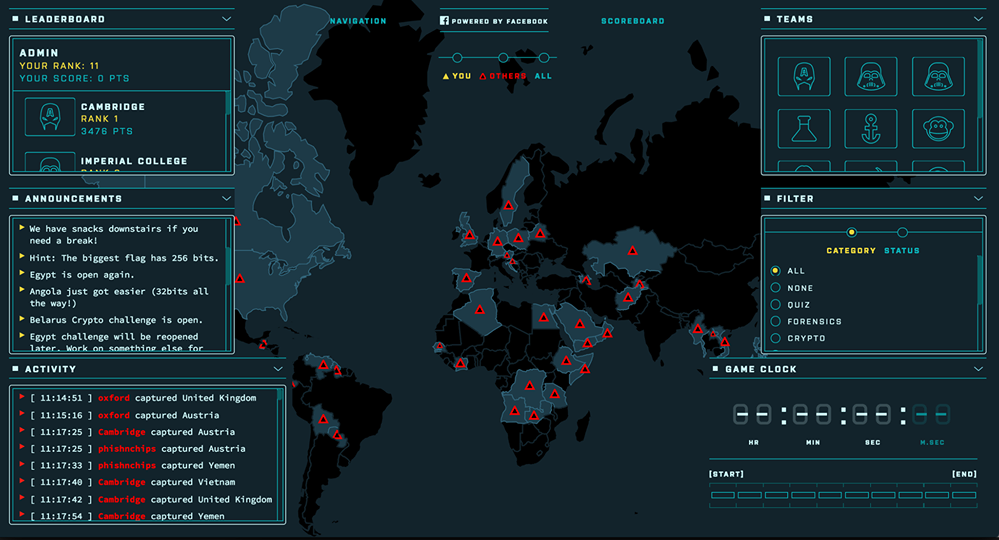

Основой одного из заданий online-этапа NeoQUEST-2016 стала форензика, а именно — работа со средствами восстановления предыдущего состояния разделов Windows. Профессионалы знают и часто пользуются при пентестах или расследовании инцидентов информационной безопасности возможностями данной технологии. С 11 по 21 марта проходил online-этап соревнования по кибербезопасности NeoQUEST-2016! В этом году команда NeoQUEST добавила «изюминок» в квест! Те, кто не участвовал, но хотел бы узнать о том, как это было, а также те, кто принял участие, но хочет освежить воспоминания — добро пожаловать под кат!

С 11 по 21 марта проходил online-этап соревнования по кибербезопасности NeoQUEST-2016! В этом году команда NeoQUEST добавила «изюминок» в квест! Те, кто не участвовал, но хотел бы узнать о том, как это было, а также те, кто принял участие, но хочет освежить воспоминания — добро пожаловать под кат! Совсем скоро, 11 марта, стартует online-этап ежегодного соревнования по кибербезопасности

Совсем скоро, 11 марта, стартует online-этап ежегодного соревнования по кибербезопасности  Отличная новость:

Отличная новость:

В этой статье мы расскажем о докладах «очной ставки» питерского NeoQUEST-2015, поделимся материалами, и заодно вспомним, как это всё было! Читателей ждут:

В этой статье мы расскажем о докладах «очной ставки» питерского NeoQUEST-2015, поделимся материалами, и заодно вспомним, как это всё было! Читателей ждут:

Уход от привычной x86 архитектуры — это всегда интересно, и в задании

Уход от привычной x86 архитектуры — это всегда интересно, и в задании  2 июля в Санкт-Петербурге пройдет NeoQUEST-2015, который объединит лучших участников мартовского hackquest и гостей, общее увлечение которых — информационная безопасность!

2 июля в Санкт-Петербурге пройдет NeoQUEST-2015, который объединит лучших участников мартовского hackquest и гостей, общее увлечение которых — информационная безопасность! Привет, Хабр! Близится лето, а вместе с ним — «очная ставка» NeoQUEST-2015.

Привет, Хабр! Близится лето, а вместе с ним — «очная ставка» NeoQUEST-2015.