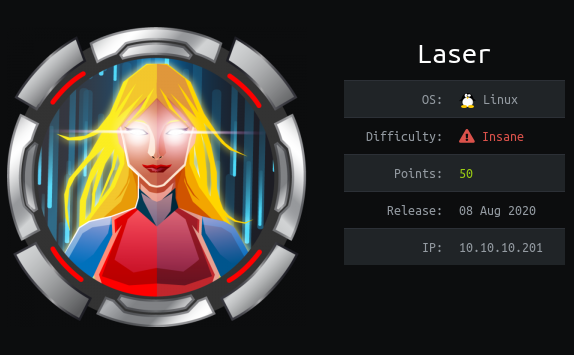

HackTheBox. Прохождение Feline. RCE через сериализацию в Java и LPE через докер сокеты

Продолжаю публикацию решений отправленных на дорешивание машин с площадки HackTheBox. Надеюсь, что это поможет хоть кому-то развиваться в области ИБ.

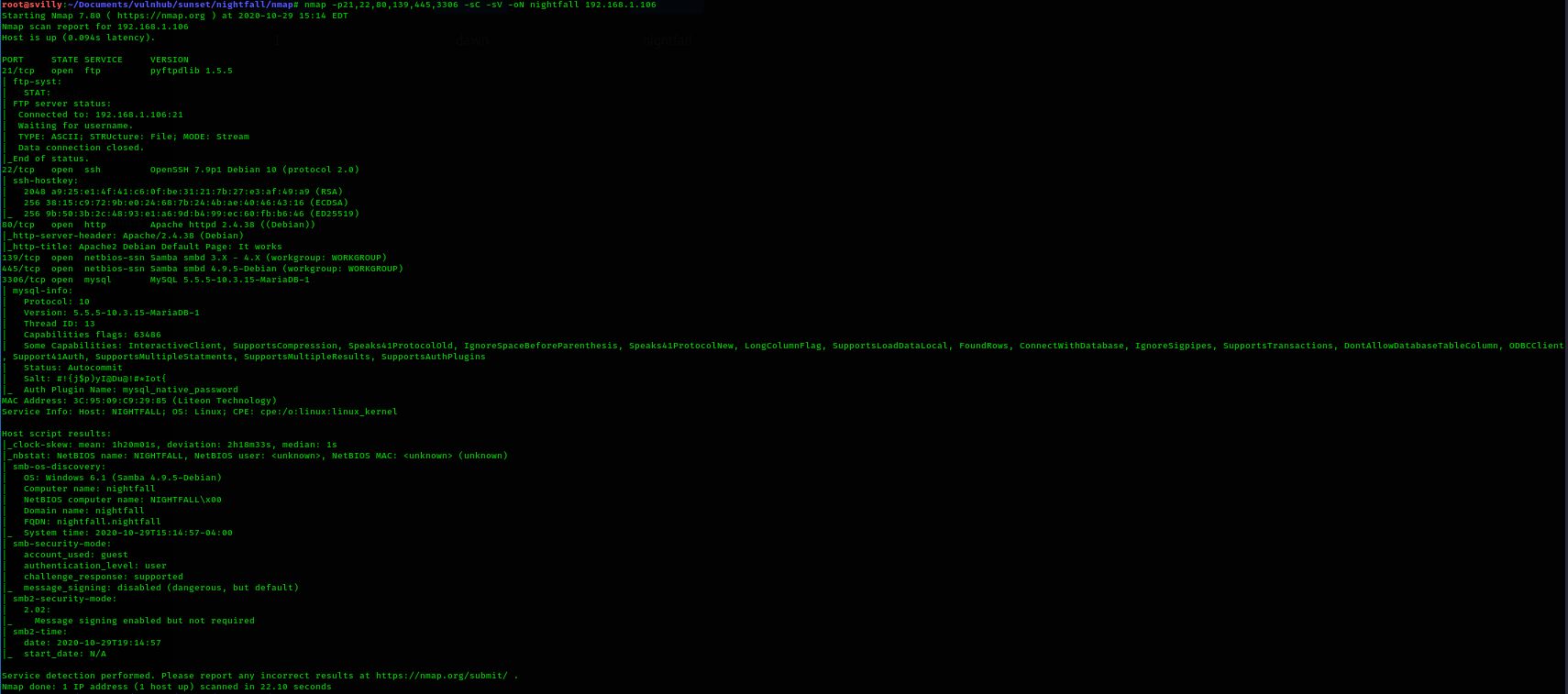

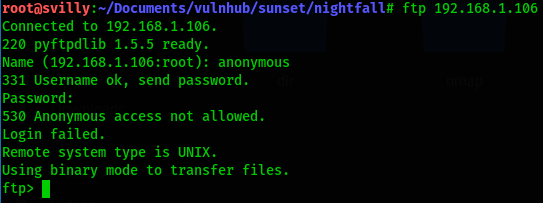

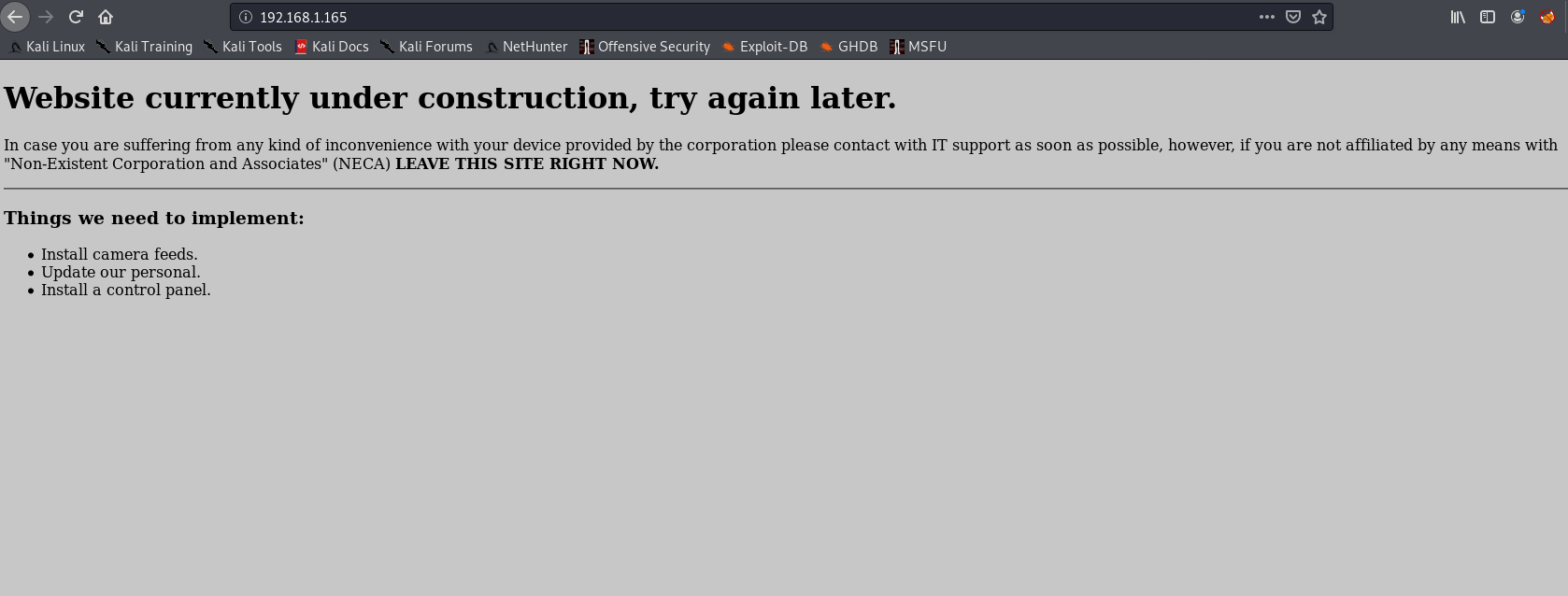

В данной статье мы получаем реверс шелл благодаря уязвимости в Apache Tomcat, проводим разведку внутри докер контейнера и повышаем привилегии, используя докер сокеты.

Подключение к лаборатории осуществляется через VPN. Рекомендуется не подключаться с рабочего компьютера или с хоста, где имеются важные для вас данные, так как Вы попадаете в частную сеть с людьми, которые что-то да умеют в области ИБ.