Пугающие эксперименты с PDF: запускаем «Арканоид» в документе

Подробнее об этом хаке и особенностях его работы можно узнать из доклада на !!con 2020 «Playing Breakout… inside a PDF!!»

Если вы его не смотрели, то попробуйте открыть файл breakout.pdf в Chrome.

Как и многие из вас, я всегда считал PDF довольно безопасным форматом: автор создаёт текст и графику, после чего он открывается в программе просмотра PDF, больше ничего не делая. Несколько лет назад я мимоходом слышал об уязвимостях Adobe Reader, но особо не задумывался о том, как они могут возникать.

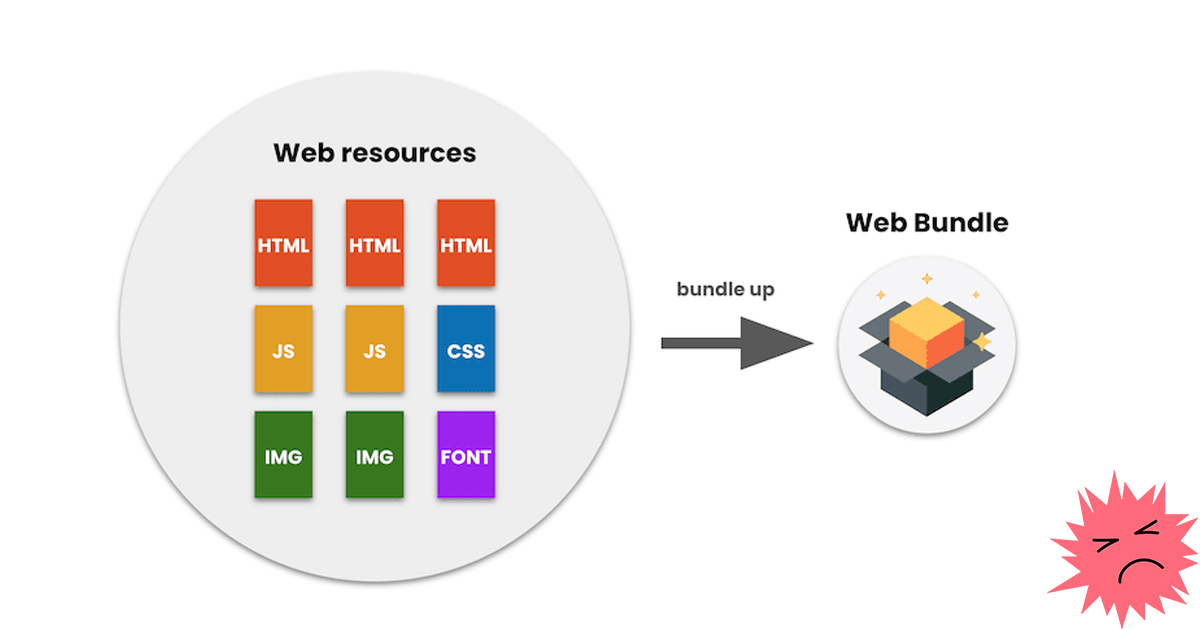

Изначально Adobe сделала PDF именно для этого, но мы уже выяснили, что сегодня это совсем не так. В 1310-страничной спецификации PDF (на самом деле довольно понятном и интересном чтиве) описывается безумное количество возможностей, в том числе:

- Встроенный Flash

- Аннотации в виде звука и видео

- Аннотации в виде 3D-объектов (!)

- Метаданные Web capture

- Произвольные математические функции (в том числе и Тьюринг-неполное подмножество PostScript)

- Формы с поддержкой Rich text, использующие подмножество XHTML и CSS

- Вложения в виде файлов и коллекций файлов

но самое интересное для нас…