Введение пост-квантового шифрования в I2P

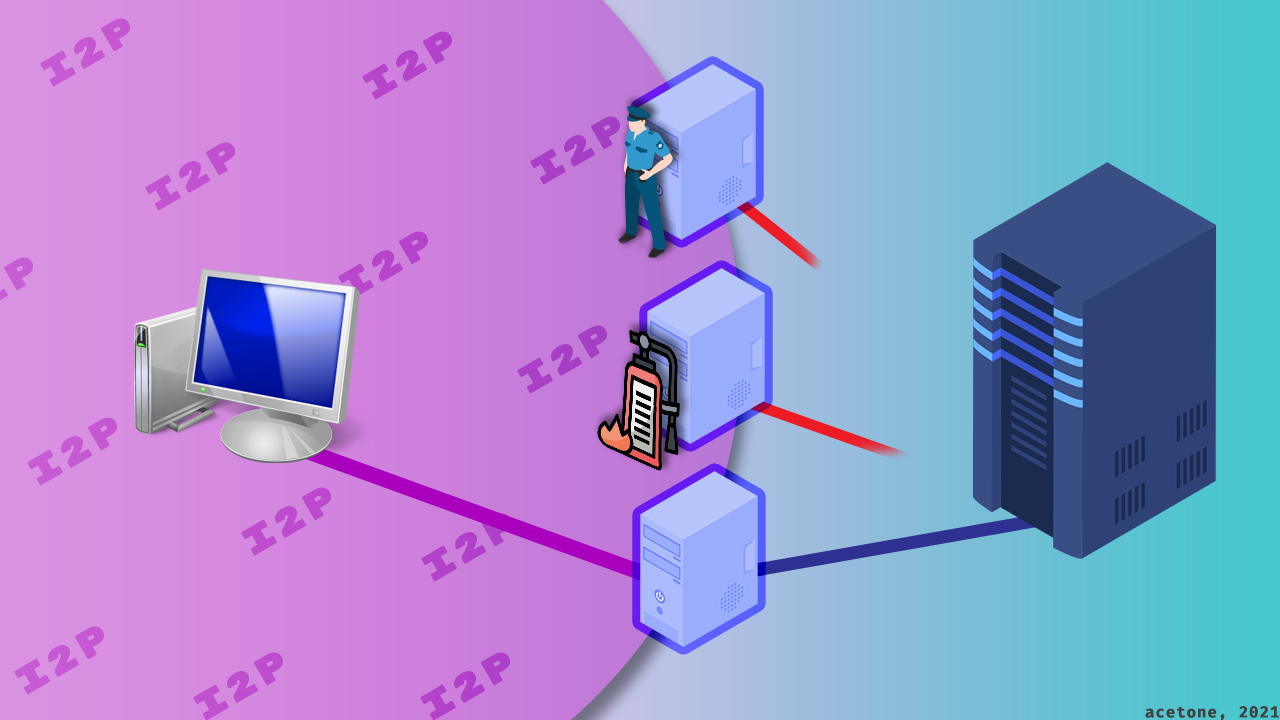

Сеть I2P (Invisible Internet Project) — один из немногих эталонов анонимности и приватности в современном интернете. В этой статье мы рассмотрим, как I2P интегрирует пост-квантовое шифрование, сохраняя обратную совместимость и обеспечивая высокий уровень безопасности с заделом на будущее.