Спам и антиспам

Боремся с непрошеными рассылками

Простой greylisting в opensmtpd

Данная статья является логическим продолжением статьи "Интеграция почтового анти-спама rspamd с opensmtpd" из-за некоторого вызова, который мне бросили, сказав, что сложно реализовать greylisting в связке opensmtpd+rspamd.

"Историй успеха" интеграции greylisting в opensmtpd я не встречал (если они существуют, то просьба написать в комментариях).

Что реализовать greylisting в моём случае сложно — я не отрицал и не собирался делать данный функционал до того, как в opensmtpd реализуют фильтры, хотя и понимал, что greylisting — одна из неплохих методик борьбы со спамом. Но брошенный вызов и желание ещё немного снизить количество спама и спать спокойно — не дали спать спокойно и заставили сделать это.

Мне удалось реализовать простой способ greylisting'а.

Интеграция почтового анти-спама rspamd с opensmtpd

В сети довольно мало информации о подобной интеграции. То, что задача решаема — свидетельствуют редкие комментарии на сайтах, но готового решения я не нашёл. Возможно, это обусловлено тем, большинство используют postfix/exim.

Цели статьи:

- Описать методику решения задачи, чтобы было проще тем, кто пойдёт по моим следам;

- Отвлечь внимание коммьюнити от старого-доброго-древнего postfix и компании.

Виртуальный офис для реальной работы

Но даже при таком подходе рано или поздно можно зайти в тупик: системы разрознены, не обновляются, не интегрируются друг с другом, исчезают с рынка и т.д. И в таких случаях инфраструктура переживает не лучшие времена, а производительность сотрудников падает, поскольку приходится возвращаться к методам работы, принятым до автоматизации. Чтобы этого избежать, виртуальный офис должен работать как часовой механизм: все сервисы-шестерёнки слажены и безотказны. Мы, как системный интегратор, смогли найти такое решение.

Когда не хочется, чтобы так

Динамический email

Любое современное антиспам-решение можно сравнить с дизельным генератором на борту космического аппарата: громоздкий неэффективный и кислород потребляющий.

Внедрение DMARC для защиты корпоративного домена от спуфинга

A Thief on the Run by Manweri

Привет, Хабр! В этом посте мы снова поговорим о проблеме подделки отправителя (или так называемом спуфинге). В последнее время такие случаи очень участились: подделывается все: письма со счетами за ЖКХ, из налоговой инспекции, банков и так далее. Решить эту проблему помогает настройка строгой DMARC-политики. Мы как почтовая служба проверяем все приходящие к нам письма на DMARC начиная с февраля 2013 года. Мы были первым в рунете почтовым сервисом, поддержавшим стандарты DMARC. Однако чтобы минимизировать число поддельных писем, этого, к сожалению, недостаточно. Главное, чтобы строгий DMARC был поддержан на стороне отправителя. Вот почему мы не устаем качать эту тему, ведем активную разъяснительную работу и всячески призываем всех включать у себя строгий DMARC.

Позитивные сдвиги уже есть: с каждым месяцем мы видим прирост числа корпоративных отправителей, прописавших DMARC, на десятки процентов. Однако безусловно, еще есть над чем работать. Практика показывает, что IT-культура находится на очень разном уровне. Кто-то слышал краем уха про DMARC, но пока не собирается его внедрять. Есть и такие, для кого факт, что в транспортных протоколах электронной почты отсутствует какая-либо проверка и защита адреса отправителя, до сих пор является настоящим откровением. Кроме того, поддержка DMARC — задача непростая. Только на первый взгляд кажется, что достаточно опубликовать запись в DNS, и не требуется никакого дополнительного софта или технических средств (подробнее в нашей статье DMARC: защитите вашу рассылку от подделок). На практике в крупной компании с многочисленными потоками электронной почты и развесистой структурой почтовых доменов все гораздо сложнее. И есть моменты, которые следует предусмотреть и продумать заранее. Именно для таких сложных случаев мы написали эту статью, постаравшись собрать в ней все нюансы.

Зачем и как переносить безопасность корпоративной электронной почты в облако. Часть 2

В первой части данной статьи мы рассказывали про основные проблемы и потребности предприятий, связанные с обеспечением безопасности электронной почты, а также общие преимущества и недостатки SaaS-решений по защите корпоративной почты. Собственно говоря, мы попытались ответить на вопрос «зачем».

Вторая часть статьи уже посвящена сугубо техническому вопросу «как»: здесь мы покажем основные шаги по предварительной настройке SaaS-решения безопасности электронной почты на примере Panda Email Protection. Осуществив предварительную настройку, уже можно будет смело переключать mx-записи домена и наслаждаться «чистой» почтой.

Прокси-сервер с помощью Tor. Основа для многопоточного парсинга

После нескольких часов безуспешных поисков, было принято решение использовать свои ресурсы!

Итак, что в итоге должно получиться:

1. VM Ubuntu/Debian 2 CPU, 2GB RAM, 8GB HDD (ну тоесть совсем не требовательная)

2. PRIVOXY для проксирования запросов (Можно взять nginx, varnish — я взял Privoxy)

3. TOR сервер

Зачем и как переносить безопасность корпоративной электронной почты в облако. Часть 1

Защита электронной почты в облаке позволяет получить целый ряд преимуществ, которые положительно влияют на эффективность работы компании, хотя до сих пор такой подход вызывает целый ряд опасений. Но так ли страшен черт как его малюют? Стоит ли и Вам присмотреться к таким возможностям?

TrickBot – новая спамовая атака на компании

2 ноября мы стали свидетелями новой спамовой кампании, в рамках которой в компании из Великобритании отправлялись электронные письма с вложенным документом Word. Каждое почтовое сообщение имело тему «Companies House – new company complaint», а вложенный вордовский документ был с названием «Complaint.doc». Когда пользователи открывали этот файл, то вот что они видели:

Как бороться с киберпреступлениями, извлекая при этом неплохую прибыль

Зло «борется» со злом или как одни преступники делают вид, что борются с другими

Ели кто помнит, в начале 2000-х была такая поговорка: «Бабло побеждает зло», которая потом превратилась в «Добро побеждает бабло». В нашей же истории «Зло побеждает добро, борясь со злом».

Онсе упон э тайм решили мы создать очередной

«Идея, конечно, классная, свежая, на рынке ничего подобного нет (если вдруг читает Шелдон Купер — sarcasm)… Но так, как тема новая, денег больших дадим только после того, как убедимся, что проект рабочий».И их понять, конечно, можно. Сколько было стартапов, которые после получения инвестиций и покупки клевых офисов с секретаршами, кофемашинами и мощными игровыми компами вдруг понимали, что их продукт почему-то никому не нужен, и глупые клиенты не выстраиваются в очередь за гениальным приложением. Заключили договор с дата центром (работа дата центра это отдельный роман на тему «как не надо строить бизнес в области телехауса», и, возможно, я даже напишу об этом позже). Закупили сервера, хранилища, «циски», купили лицензии на софт, заключили договора с апстримами, взяли в аренду у друзей 22-ю сеть и начали работать, показывая инвесторам, насколько крут бизнес в области «облаков» и прочих выдумок маркетологов. Сервера были свежие, хранилища быстрые, цены доступные и народ пошел. Все, казалось бы, хорошо. Знай, закупай новые блейд-корзины и увеличивай долю на рынке.

Сказки Ransomwhere: как часто используются спамовые кампании

Два основных вектора заражения шифровальщиками – это эксплойты и спамовые письма. В моей последней статье я показал пару примеров, которые были связаны с эксплойтами, а теперь обращаю внимание на спам, насколько он популярен.

По следам «спамера» или Oracle DB + UTL_SMTP + SSL/TLS

Ближайшие события

МСЭ нового поколения Cisco Firepower серии 4100 крупным планом

Создание писем с возможностью отписки через заголовок «List-Unsubscribe» в Яндекс и Gmail (Mail.ru — не рекомендуется)

Современные почтовые сервисы поддерживают обработку заголовка List-Unsubscribe. Если этот заголовок есть, то сервис выведет кнопку для отписки от вашей рассылки.

Почему это нельзя использовать для писем mail.ru, описано в самом конце статьи.

Это полезно и удобно. Полезность кнопки «отписаться» заключается в следующем: те, кому ваша рассылка неинтересна, нажмут «Отписаться» вместо «Это спам» с большей долей вероятности, чем если бы этой кнопки не было. В итоге довольный подписчик и чистая карма вашей рассылки и домена рассылки в целом.

Kolab Groupware (Часть 2 — Установка)

Если вы еще не знаете что такое Kolab, то вы вероятно захотите прочитать первую статью, где я делал подробный обзор на этот довольно функциональный и полностью свободной почтовый сервер с красивой веб-мордой.

На этот раз мы будем его устанавливать.

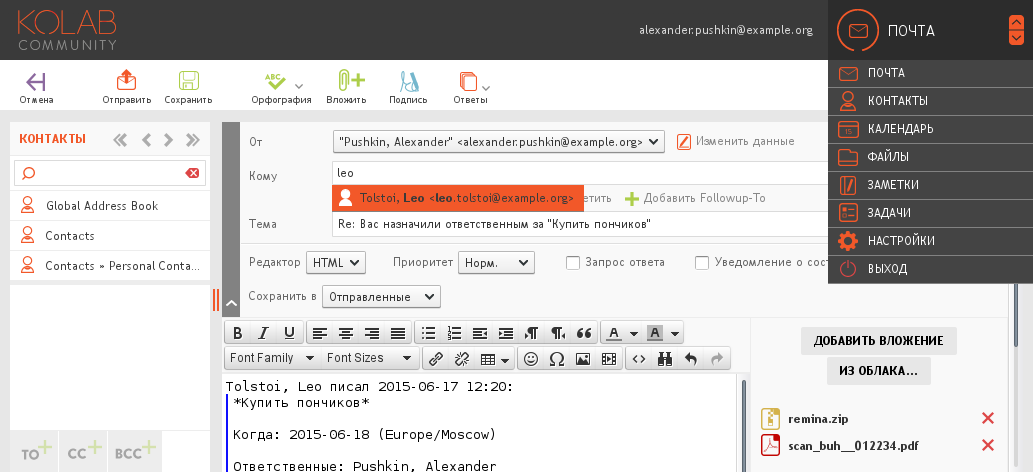

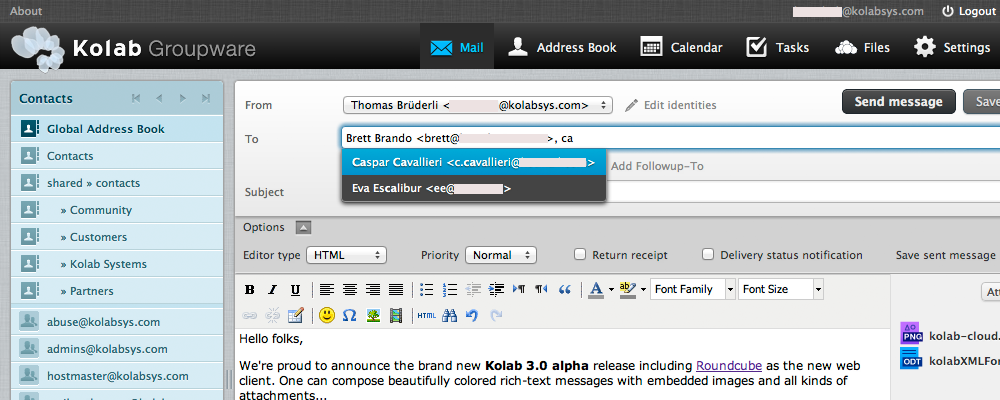

Kolab Groupware (Часть 1 — Обзор)

Привет, Хабр! Хочу рассказать тебе о довольно интересной и функциональной замене MS Exchange, полностью свободной и к тому же с красивой web-мордой. Разговор пойдет про Kolab — свободный почтовый сервер с поддержкой совместной работы, календарей, списков дел, WebDAV, ActiveSync синхронизацией и прочими плюшками, который можно использовать как для работы, так и для дома.

Осторожно, в посте много картинок...

HowTo: DMARC

Решил я настроить почту «как надо» — SPF, DKIM и попробовать настроить DMARC.

Оговорюсь сразу — я даже не пробовал разобраться с макросами и не настраивал aspf/adkim (хоть и написал о них).

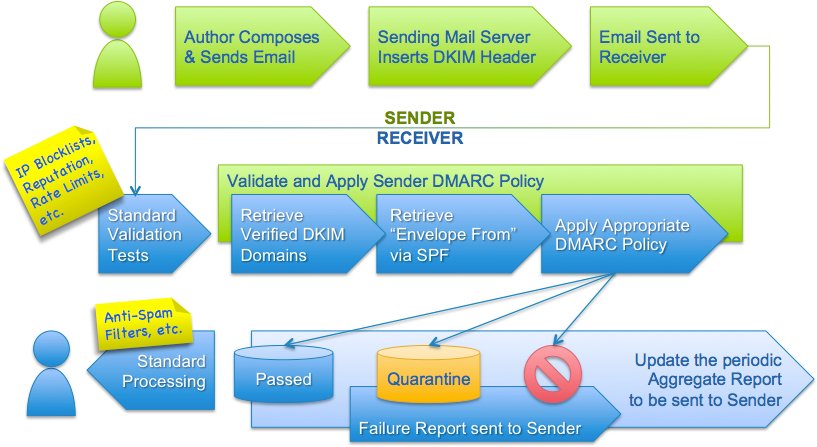

Что такое DMARC?

Описан в RFC7489.

DMARC задает политику как проверять приходящую почту в этом домене и что делать если письма не проходят аутентификацию SPF или DKIM. На картинке показано на каком этапе вступает в работу DMARC.

Обучение SpamAssassin

Среди корпоративного сектора очень актуальна проблема большого количества спам-писем. Для борьбы с данной проблемой приходится приходить к очень неоднозначным мерам. В сети достаточно информации, собрав которую воедино, можно получить неплохой спам-фильтр. В данном же случае, я постараюсь описать процесс обучения всеми известного SpamAssassin средствами сервиса Gmail. В итоге мы получим идентичное поведение самого SpamAssassin на письма, как если бы они приходили к вам на Gmail.

DKIM подпись в MS Exchange

Часто появляется проблема, когда письмо с вашего нового или малоиспользуемого домена первоначально получает метку «спам» или «нежелательная почта», и падает в соответствующую папку, где его просто не замечают. И речь идет не о рассылках, а о деловых и не очень письмах, но отправленных людьми. С такой проблемой столкнулся я.

Поиск показал, что наша конфигурация не включает в себя использование DKIM подписи, необходимость которой начинает подниматься на обязательный уровень. Но загвоздка была в том, что в качестве MTA используется MS Exchange Edge в связке c Forefront Protection, который не умеет работать с DKIM, а установка впереди другого MTA, например postfix, сулило отказом от Forefront DNS-BL, перенастройкой SSL/TLS, и дальнейшим усложнением конфигурации. И да простят меня, но, как Windows админу, мне заниматься всем этим очень не хотелось.

Начались поиски других решений, т.к. Microsoft свято верит в достаточность SPF-записи, то даже в 2013 редакции Exchange поддержки DKIM подписи нет, и в будущих дополнениях не планируется. Поначалу были найдены только платные DkimX и EmailArchitect, но далее наткнулся на бесплатный модуль Exchange DKIM Signer от Stefan “Pro” Profanter, про его использование и пойдет речь.

Вклад авторов

ifap 1657.8fedignat 476.0RationalAnswer 331.0grigoriy-melnikov 218.0mclander 207.0maxshopen 201.0exIV 197.0NavalnyTeam 174.0yard 171.0