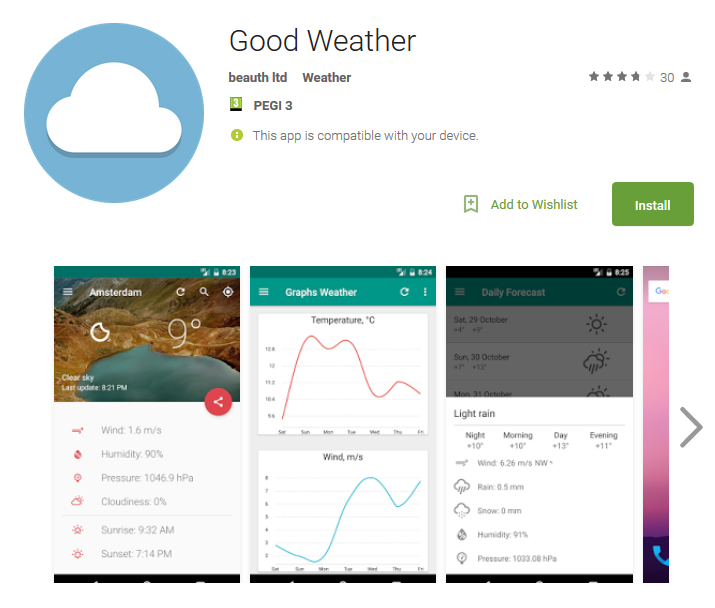

Мобильные банкеры распространялись на Google Play под видом погодных приложений

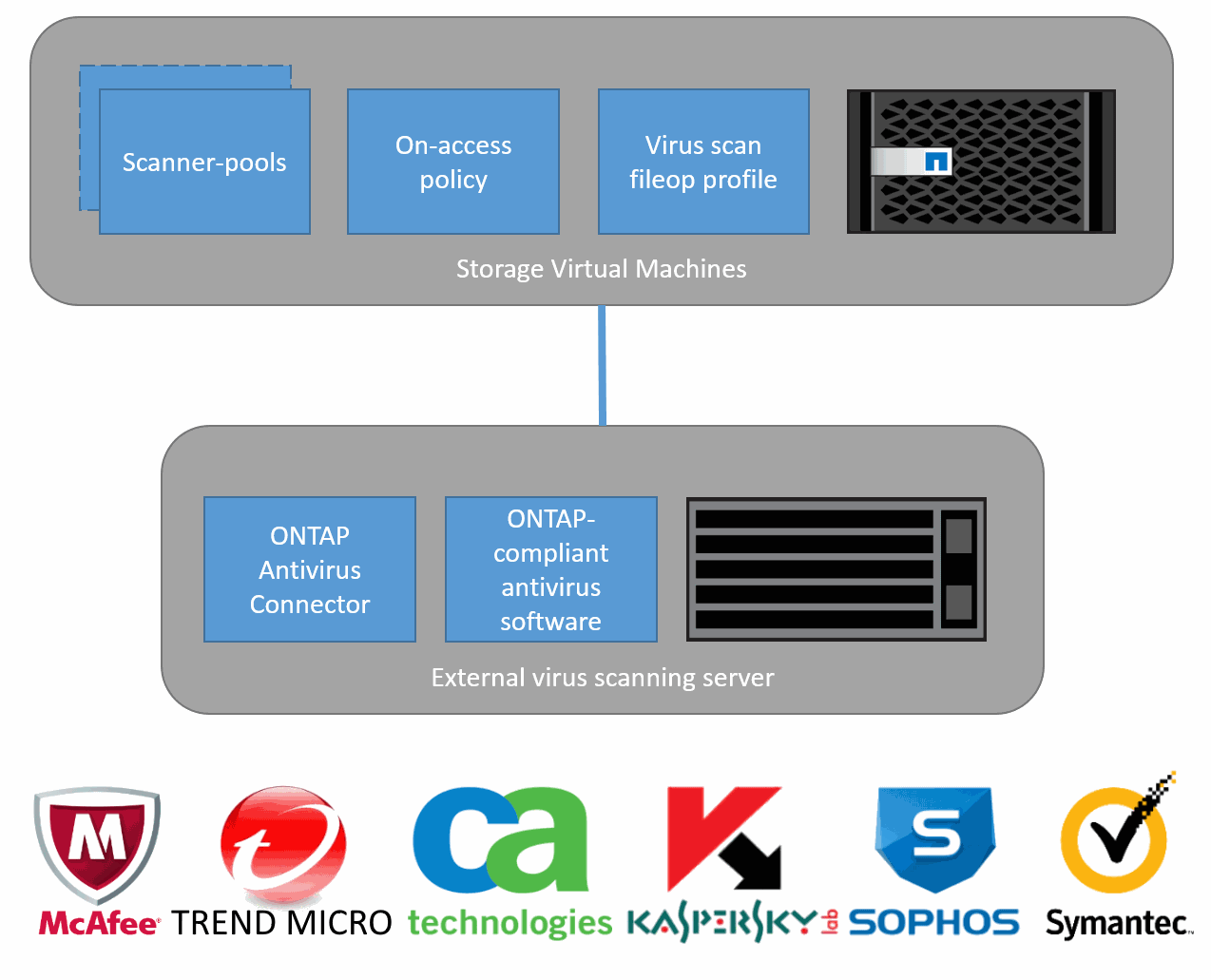

Защита компьютерных систем от вредоносного ПО

Известно несколько кибергрупп, специализирующихся на краже средств у российских компаний. Мы наблюдали атаки с применением лазеек в системах безопасности, открывающих доступ в сети целевых объектов. Получив доступ, атакующие изучают структуру сети организации и развертывают собственные инструменты для кражи средств. Классический пример этого тренда – хакерские группировки Buhtrap, Cobalt и Corkow.

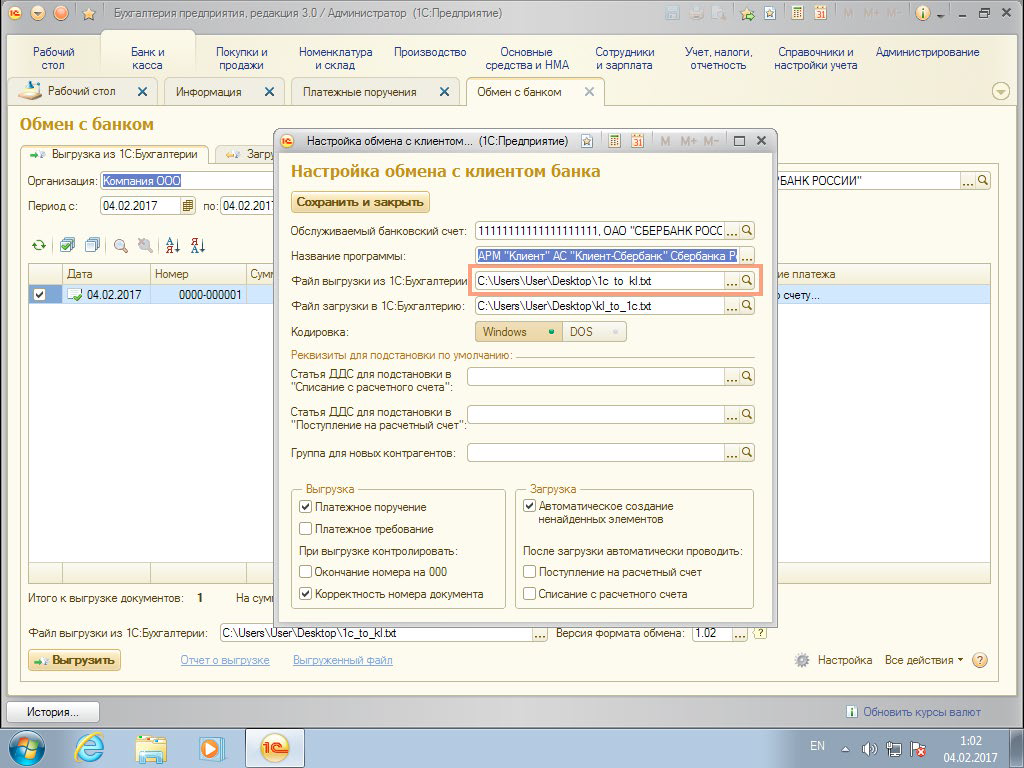

Группа RTM, которой посвящен этот отчет, является частью данного тренда. Она использует специально разработанные вредоносные программы, написанные на Delphi, которые мы рассмотрим подробнее в следующих разделах. Первые следы этих инструментов в системе телеметрии ESET обнаружены в конце 2015 года. По мере необходимости группа загружает в зараженные системы различные новые модули. Атаки нацелены на пользователей систем ДБО в России и некоторых соседних странах.

Компания Microsoft обнародовала информацию о нашумевших уязвимостях, на которые ранее указывала Google в своем посте. Злоумышленники использовали связку из двух RCE+LPE уязвимостей для удаленного исполнения кода через Flash Player и обхода sandbox в браузере с использованием win32k.sys. Уязвимость в Flash Player с идентификатором CVE-2016-7855 была закрыта Adobe обновлением APSB16-36. Обновление для win32k.sys пока не вышло, хотя уязвимость актуальна для всех поддерживаемых версий Windows.

Компания Microsoft обнародовала информацию о нашумевших уязвимостях, на которые ранее указывала Google в своем посте. Злоумышленники использовали связку из двух RCE+LPE уязвимостей для удаленного исполнения кода через Flash Player и обхода sandbox в браузере с использованием win32k.sys. Уязвимость в Flash Player с идентификатором CVE-2016-7855 была закрыта Adobe обновлением APSB16-36. Обновление для win32k.sys пока не вышло, хотя уязвимость актуальна для всех поддерживаемых версий Windows.

Недавно мы писали о масштабной DDoS-атаке, которая была организована ботнетом Mirai, состоящим из устройств т. н. Internet of Things (IoT). Кибератака была настолько мощной, что привела к сбоям в работе крупнейших интернет-сервисов. Между тем, Mirai имеет в своем арсенале всего лишь один способ компрометации роутеров — подбор стандартных паролей.

Недавно мы писали о масштабной DDoS-атаке, которая была организована ботнетом Mirai, состоящим из устройств т. н. Internet of Things (IoT). Кибератака была настолько мощной, что привела к сбоям в работе крупнейших интернет-сервисов. Между тем, Mirai имеет в своем арсенале всего лишь один способ компрометации роутеров — подбор стандартных паролей.

Вымогатели представляют из себя основную угрозу для пользователей ПК, активность которой растет с течением времени. Согласно недавнему полугодовому отчету Cisco, вымогатели доминируют на рынке вредоносных программ и являются самым прибыльным типом вредоносного ПО для злоумышленников за всю историю. О вымогателях уже было написано достаточно много и большинство людей понимает, что они из себя представляют. Вымогатели используют различные приемы для блокирования доступа к компьютеру жертвы или ее файлам, после чего требуют выкуп за восстановление к ним доступа. В последнее время мы наблюдаем существенное увеличение активности вымогателей-шифровальщиков, которые специализируются на шифровании файлов пользователя. Рассмотрим используемые ими методы шифрования.

Вымогатели представляют из себя основную угрозу для пользователей ПК, активность которой растет с течением времени. Согласно недавнему полугодовому отчету Cisco, вымогатели доминируют на рынке вредоносных программ и являются самым прибыльным типом вредоносного ПО для злоумышленников за всю историю. О вымогателях уже было написано достаточно много и большинство людей понимает, что они из себя представляют. Вымогатели используют различные приемы для блокирования доступа к компьютеру жертвы или ее файлам, после чего требуют выкуп за восстановление к ним доступа. В последнее время мы наблюдаем существенное увеличение активности вымогателей-шифровальщиков, которые специализируются на шифровании файлов пользователя. Рассмотрим используемые ими методы шифрования.