Фирма JFrog, занимающаяся безопасностью DevOps, обнаружила 17 новых вредоносных пакетов в репозитории npm (диспетчер пакетов Node.js), которые намеренно стремятся атаковать и украсть токены Discord пользователя.

Шахар Менаше, старший директор по исследованиям безопасности JFrog, и Андрей Полковниченко объяснили, что захват токена Discord фактически дает злоумышленнику полный контроль над учетной записью пользователя.

«Этот тип атаки имеет серьезные последствия при правильном выполнении, и в этом случае общедоступные хакерские инструменты сделали такую атаку достаточно простой, чтобы ее мог выполнить даже начинающий», — сказал Менаше. — «Мы рекомендуем организациям соблюдать меры предосторожности и контролировать использование npm для курирования программного обеспечения, чтобы снизить риск внедрения вредоносного кода в свои приложения».

Исследователи объяснили, что полезная нагрузка пакетов различна — от инфостилеров до бэкдоров полного удаленного доступа. Они добавили, что для пакетов используются разные тактики заражения, включая путаницу в зависимостях и троянские функции.

Пакеты были удалены из репозитория npm, и в JFrog заявили, что это произошло «прежде, чем они смогли набрать большое количество загрузок».

Компания отметила рост числа вредоносных программ, нацеленных на кражу токенов Discord, в связи с тем, что платформа в настоящее время насчитывает более 350 млн зарегистрированных пользователей.

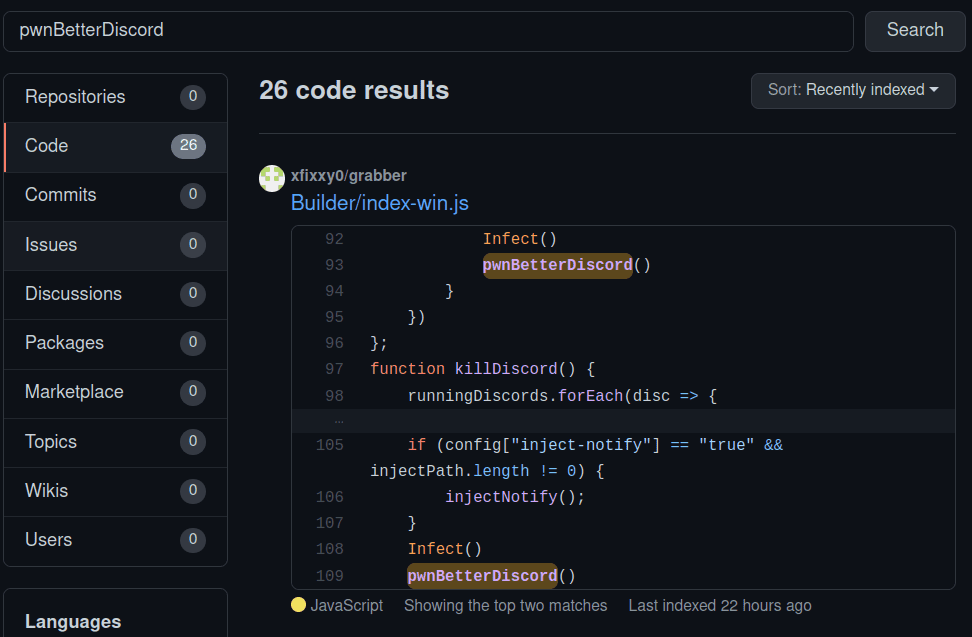

«Из-за популярности этой полезной нагрузки для атаки существует довольно много средств захвата токенов Discord, размещенных с инструкциями по сборке на GitHub. Злоумышленник может использовать один из этих шаблонов и разработать собственное вредоносное ПО без обширных навыков программирования — это означает, что любой начинающий хакер может сделать это с легкостью за считанные минуты», — пояснили исследователи.

В JFrog обнаружили «шквал вредоносного программного обеспечения, размещенного и доставленного через репозитории с открытым исходным кодом», добавив, что общедоступные репозитории, такие как PyPI и npm, стали удобным инструментом для распространения вредоносных программ.

«Сервер репозитория является надежным ресурсом, и взаимодействие с ним не вызывает подозрений у какого-либо антивируса или брандмауэра. Кроме того, простота установки с помощью инструментов автоматизации, таких как клиент npm, обеспечивает зрелый вектор атаки», — говорят они.

Джон Бамбенек, главный специалист по поиску угроз в Netenrich, подтвердил, что эксперты в течение некоторого времени видели попытки вставить вредоносный код или настроить вредоносные библиотеки в PyPI и npm.

«Автоматизация — это следующий логический шаг для злоумышленников по увеличению числа жертв», — сказал Бамбенек. — «Вредоносный код обычно хранится недолго, но если масштабировать атаку, то, скорее всего, получится добиться большого числа жертв в быстром темпе».

Ранее «Лаборатория Касперского» рассмотрела несколько сценариев кибератак, связанных с чат-сервисом Discord. Эксперты описали схему распространения вредоносных файлов, которые может свободно скачать любой обладатель ссылки. Другой сценарий демонстрирует эксплуатацию системы ботов в Discord. При этом неважно, установлен у пользователя клиент Discord или нет. В этом сценарии вредоносная программа использует чат-сервис для коммуникации.