С августа 2017 года, когда компания Cisco приобрела компанию Viptela, основной предлагаемой технологией организации распределенных корпоративных сетей стала Cisco SD-WAN. За прошедшие 3 года SD-WAN технология прошла множество изменений, как качественного, так и количественного характера. Так значительно расширились функциональные возможности и появилась поддержка на классических маршрутизаторах серий Cisco ISR 1000, ISR 4000, ASR 1000 и виртуального CSR 1000v. В то же время многие заказчики и партнеры Cisco продолжают задаваться вопросом – в чем заключаются отличия Cisco SD-WAN от уже привычных подходов на базе таких технологий, как Cisco DMVPN и Cisco Performance Routing и насколько эти отличия важны?

Здесь сразу следует сделать оговорку, что до появления SD-WAN в портфолио Cisco, DMVPN совместно с PfR составляли ключевую часть в архитектуре Cisco IWAN (Intelligent WAN), которая в свою очередь представляла собой предшественника полновесной SD-WAN технологии. При общем сходстве, как самих решаемых задач, так и способов их решения, IWAN так и не получил необходимого для SD-WAN уровня автоматизации, гибкости и масштабируемости и со временем развитие IWAN значительно снизилось. В то же время сами технологии-составляющие IWAN никуда не делись, и многие заказчики продолжают их успешно использовать в том числе на современном оборудовании. В итоге сложилась интересная ситуация – одно и то же оборудование Cisco позволяет выбрать наиболее подходящую технологию построения WAN (классическую, DMVPN+PfR или SD-WAN) в соответствии с требованиями и ожиданиями заказчиков.

Статья не предполагает подробно разбирать все особенности технологий Cisco SD-WAN и DMVPN (совместно или без Performance Routing) — для этого имеется огромное количество доступных документов и материалов. Основная задача — постараться оценить ключевые отличия этих технологий. Но все же прежде, чем перейти к обсуждению этих различий, кратко напомним о самих технологиях.

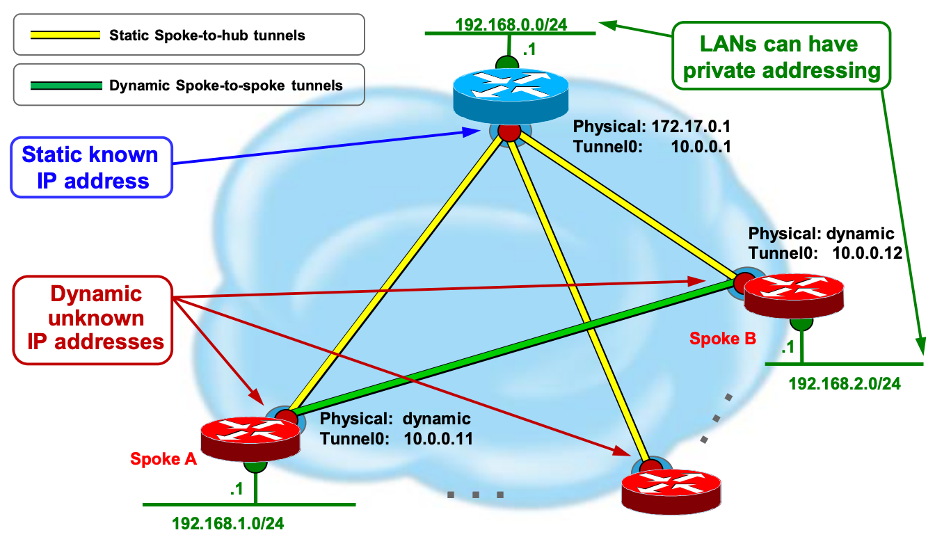

Cisco DMVPN решает задачу динамического (=масштабируемого) подключения сети удаленного филиала к сети центрального офиса предприятия при использовании произвольных типов каналов связи в том числе Интернет (= с шифрованием канала связи). Технически это реализуется созданием виртуализированной наложенной сети класса L3 VPN в режиме точка — много точка (point-to-multipoint) с логической топологией типа «Звезда» (Hub-n-Spoke). Для этого DMVPN использует комбинацию следующих технологий:

В чем основные преимущества Cisco DMVPN в сравнении с классической маршрутизацией с использованием MPLS VPN каналов?

При использовании DMVPN на межфилиальной сети остается нерешенным один крайне важный вопрос – как динамически оценить состояние каждого из DMVPN туннелей на предмет соответствия требованиям критичного для нашей организации трафика и опять же на основе такой оценки динамически принимать решение о перемаршрутизации? Дело в том, что DMVPN в этой части немногим отличается от классической маршрутизации – лучшее, что можно сделать, это настроить механизмы QoS, которые позволят приоритезировать трафик в исходящем направлении, но никак не способны учитывать состояние всего пути в тот или иной момент времени.

И что делать, если канал деградирует частично, а не полностью – как это обнаружить и оценить? DMVPN сам по себе этого не умеет. Учитывая, что каналы, связывающие филиалы, могут проходить через совершенно разных операторов связи, используя совершенно разные технологии, то это задача становится крайне нетривиальной. И вот здесь на помощь приходит технология Cisco Performance Routing, которая к тому времени уже прошла несколько стадий развития.

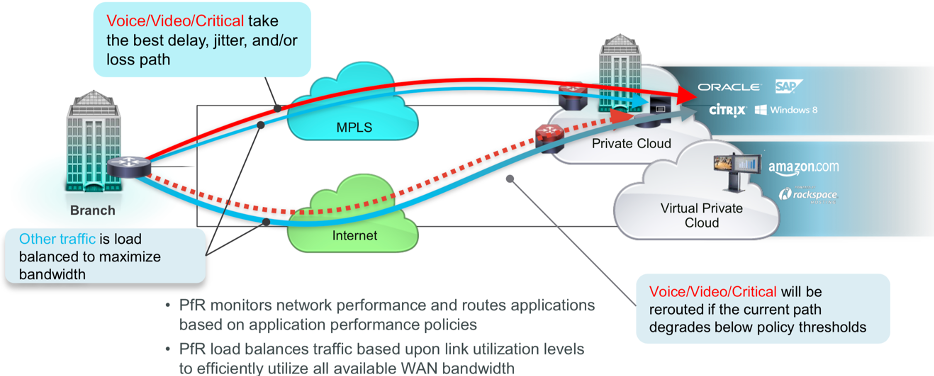

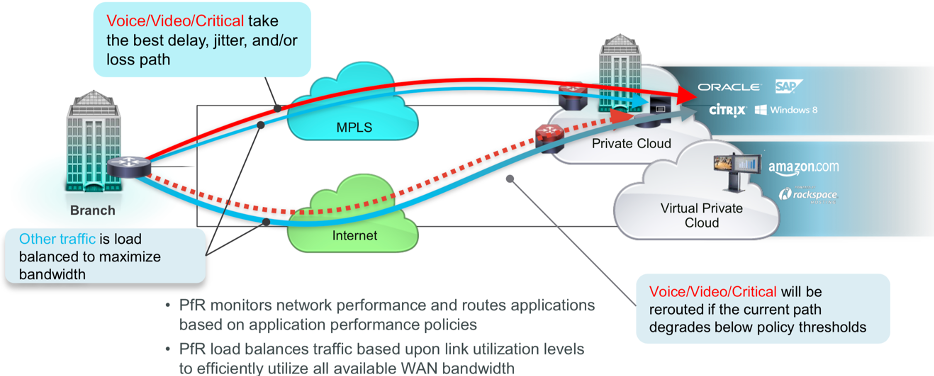

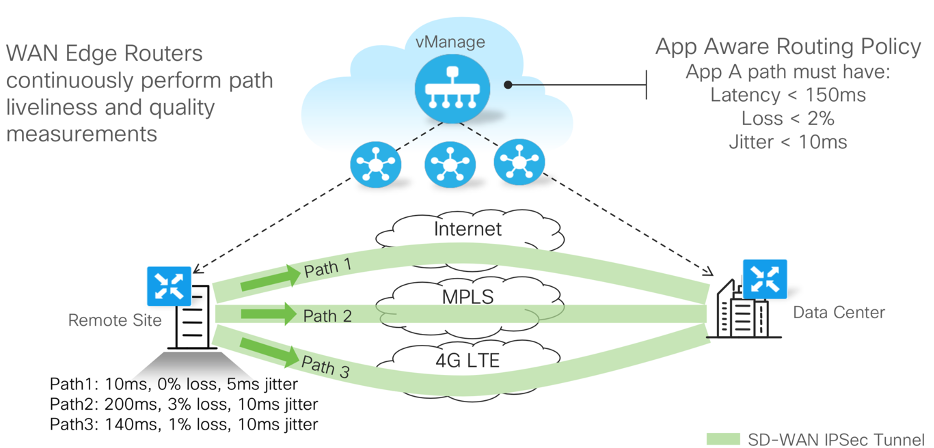

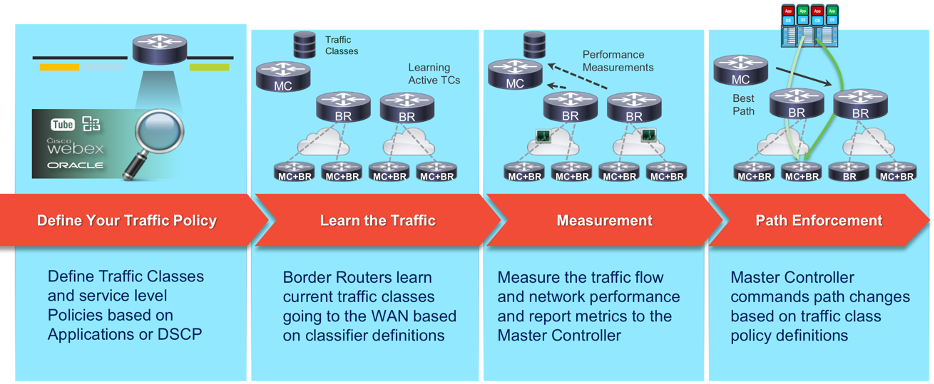

Задача Cisco Performance Routing (далее PfR) сводится к измерению состояния путей (туннелей) прохождения трафика на основе ключевых метрик, важных для сетевых приложений – задержка, вариация задержки (джиттер) и потери пакетов (в процентах). Дополнительно может измеряться используемая полоса пропускания. Эти измерения происходят максимально близко к реальному времени (насколько это возможно и оправданно) и результат этих измерений позволяет маршрутизатору, изпользующему PfR, динамически принимать решения о необходимости изменения маршрутизации того или иного вида трафика.

Таким образом задачу комбинации DMVPN/PfR можно кратко охарактеризовать следующим образом:

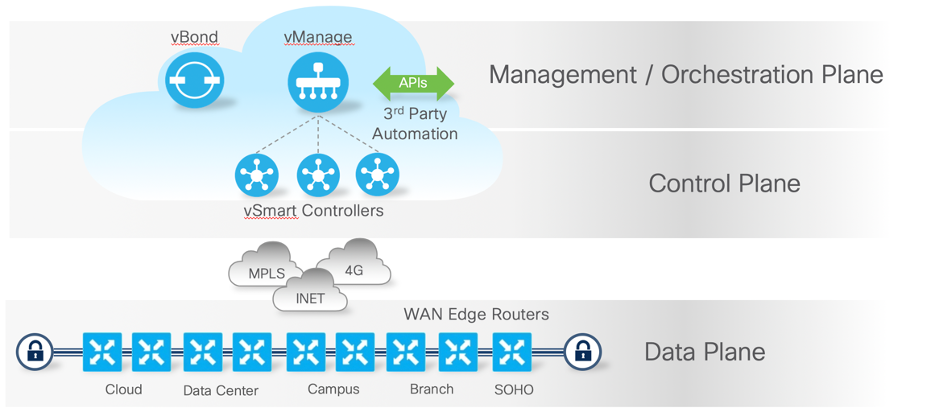

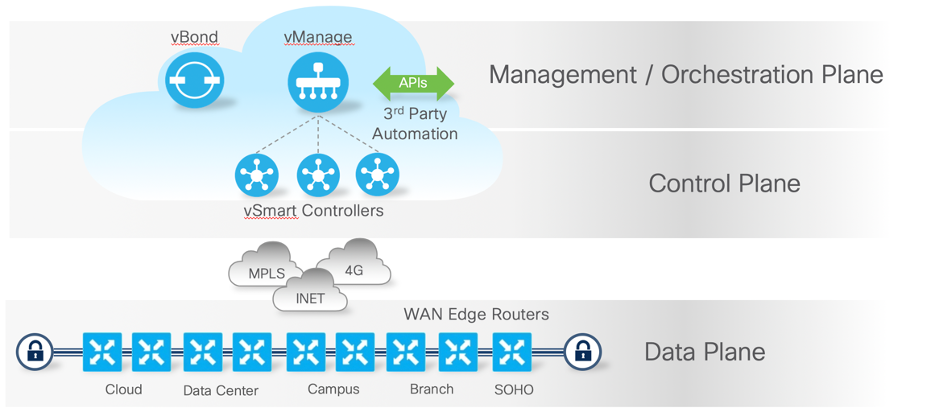

Cisco SD-WAN – это технология, которая использует SDN подход для создания и эксплуатации WAN сети организации. Это в частности означает использование так называемых контроллеров (программных элементов), которые обеспечивают централизованную оркестрацию и автоматизированную настройку всех компонентов решения. В отличии от канонического SDN (в стиле Clean Slate) в Cisco SD-WAN используется сразу несколько типов контроллеров, каждый из которых выполняет свою роль – это сделано намеренно с целью обеспечить лучшую масштабируемость и гео-резервирование.

В случае SD-WAN задача использования любых типов каналов и обеспечение работы бизнес-приложений сохраняется, но при этом расширяются требования к автоматизации, масштабированию, безопасности и гибкости такой сети.

Если теперь начать анализировать отличия этих технологий, то они будут попадать в одну из категорий:

В каждой из обозначенных технологий имеется множество «движущихся частей», у которых отличается не только роль, но и принципы взаимодействия друг с другом. От того, насколько продуманы эти принципы, и общая механика решения напрямую зависит его масштабируемость, отказоустойчивость и общая эффективность.

Рассмотрим различные аспекты архитектуры более подробно:

Data-plane – часть решения, отвечающее за передачу пользовательского трафика между источником и получателем. В DMVPN и SD-WAN реализуется в целом одинаково на самих маршрутизаторах на базе Multipoint GRE туннелей. Разница в том, за счет чего формируется необходимый набор параметров этих туннелей:

Control-plane – функции обмена, фильтрации и модификации маршрутной и другой информации между компонентами решения.

Policy-plane – часть решения отвечающее за определение, распространение и применение политик управления трафиком на распределенной сети.

Orchestration-plane – механизмы позволяющие компонентам динамически обнаружить друг друга, настроить и координировать последующее взаимодействие.

Management-plane – часть решения, обеспечивающая централизованное управление и мониторинг.

Интегрированная безопасность – здесь речь должна идти не только о защите пользовательских данных при передаче по открытым каналам, но и об общей защищенности WAN-сети на базе выбранной технологии.

Переходя к обсуждению функциональных отличий, нужно отметить, что многие из них являются продолжением архитектурных — не секрет, что при формировании архитектуры решения разработчики отталкиваются от тех возможностей, которые хотят получить в итоге. Рассмотрим наиболее значимые различия двух технологий.

Ключевые функции рассматриваемых технологий направлены на то, чтобы насколько это возможно улучшить пользовательский опыт при использовании бизнес-критичных приложений в распределенной сети. Это особенно важно в условиях, когда часть инфраструктуры не контролируется IT или даже не гарантирует успешную передачу данных.

DMVPN самостоятельно не предоставляет таких механизмов. Лучшее, что возможно сделать в классической DMVPN сети, это классифицировать исходящий трафик по приложениям и приоритезировать его при передаче в направлении WAN-канала. Выбор DMVPN туннеля обусловлен в этом случае только его доступностью и результатом работы протоколов маршрутизации. При этом никак не учитывается сквозное состояние пути/туннеля и его возможная частичная деградация с точки зрения ключевых метрик, значимых для сетевых приложений – задержка, вариация задержки (джиттер) и потери (%). В связи с этим напрямую сравнивать классический DMVPN c SD-WAN в части решения AppQ задач теряет всякий смысл – DMVPN не может решить эту задачу. При добавлении в этот контекст технологии Cisco Performance Routing (PfR) ситуация меняется и сравнение с Cisco SD-WAN становится более целесообразным.

Прежде, чем перейти к обсуждению различий, коротко о том, в чем технологии схожи. Итак, обе технологии:

DMVPN/PfR

SD-WAN

Архитектура решения Cisco SD-WAN в некоторых случая позволяет получить возможности, реализация которых в рамках DMVPN/PfR либо крайне затруднена, либо нецелесообразна в силу необходимых трудозатрат, либо вообще невозможна. Рассмотрим наиболее интересные из них:

TE включает механизмы, которые позволяют ответвлять трафик от стандартного пути, сформированного протоколами маршрутизации. TE часто используется для обеспечения высокой доступности сетевых сервисов, за счет способности быстро и/или заранее перевести важный трафик на альтернативный (непересекающийся) путь передачи, с целью обеспечения лучшего качества сервиса или скорости его восстановления в случае сбоя на основном пути.

Сложность реализации TE заключается в необходимости заранее вычислить и зарезервировать (проверить) альтернативный путь. В MPLS сетях операторов связи эту задачу решают, используя такие технологии, как MPLS Traffic-Engineering с расширениями IGP протоколов и RSVP протокола. Также в последнее время все большую популярность набирает технология Segment Routing, которая более оптимизирована для централизованной настройки и оркестрации. В классических WAN сетях эти технологии, как правило, не представлены или сведены до использования hop-by-hop механизмов вроде Policy-Based Routing (PBR), которые способны ответвить трафик, но реализуют это на каждом маршрутизаторе отдельно – без учета общего состояния сети или результата PBR на предыдущем или последующих шагах. Итог применения этих вариантов TE неутешительный – MPLS TE ввиду сложности настройки и эксплуатации, используют, как правило, только в самой критичной части сети (ядро), а PBR используют на отдельных маршрутизаторах без возможности сформировать некую единую PBR политику на всей сети. Очевидно, это касается и сетей на базе DMVPN.

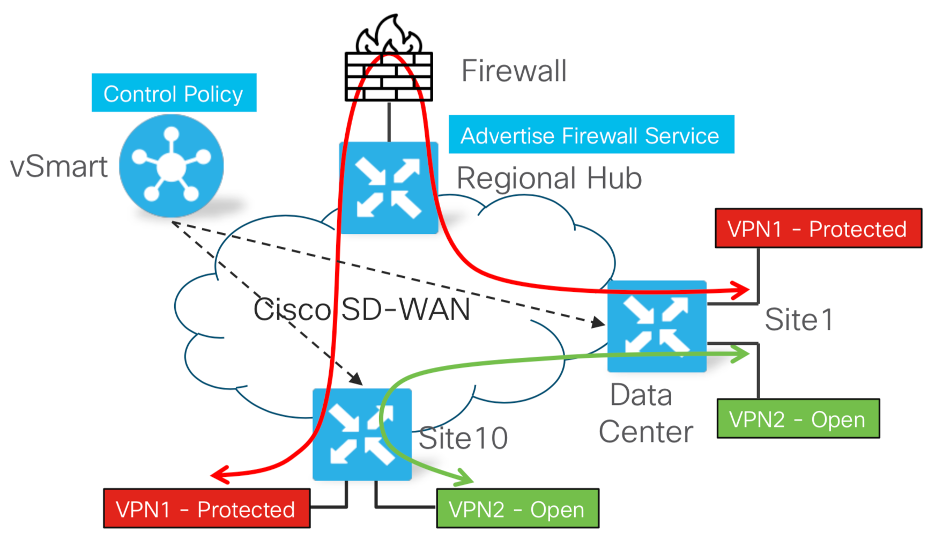

SD-WAN в этом плане предлагает гораздо более элегантное решение, которое не только легко настраивается, но и значительно лучше масштабируется. Это является результатом используемых архитектур control-plane и policy-plane. Реализация policy-plane в SD-WAN позволяет централизовано определить политику TE – какой трафик интересует? для каких VPN? через какие узлы/туннели необходимо или наоборот запрещено формировать альтернативный маршрут? В свою очередь централизация управления control-plane на базе vSmart контроллеров позволяет модифицировать результаты маршрутизации, не прибегая к настройкам отдельных устройств – маршрутизаторы уже видят только результат той логики, которая была сформирована в интерфейсе vManage и передана для применения на vSmart.

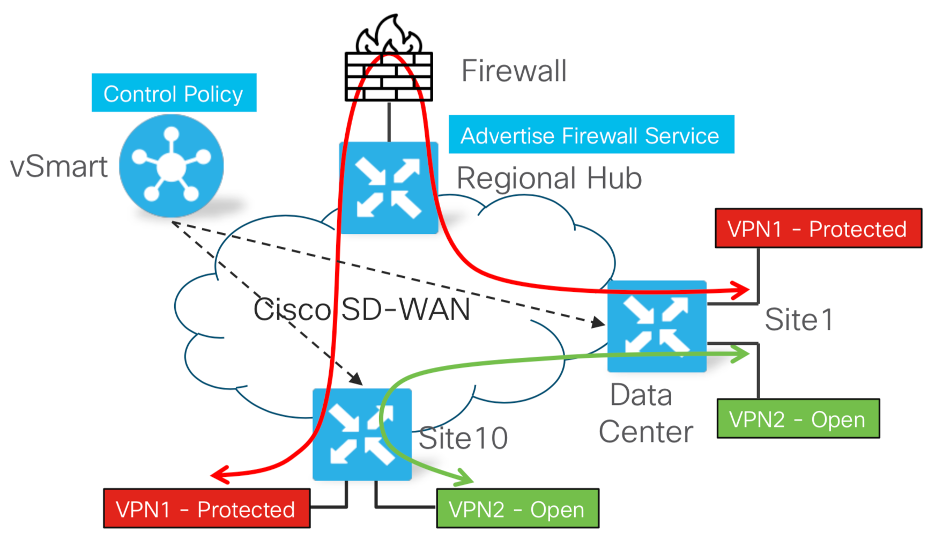

Формирование сервисных цепочек еще более трудоемкая задача в классической маршрутизации, чем уже описанный механизм Traffic-Engineering. Ведь в этом случае необходимо не только сформировать некий специальный маршрут для определенного сетевого приложения, но и обеспечить возможность вывода трафика из сети на определенных (или на всех) узлах SD-WAN сети для обработки специальным приложением или сервисом (МСЭ, Балансировка, Кэширование, Инспекция трафика и т.п.). При этом необходимо иметь возможность контролировать состояние этих внешних сервисов, чтобы не допускать ситуаций black-holing, а также нужны механизмы позволяющие размещать такие однотипные внешние сервисы в различных гео-локациях с возможностью сети автоматически выбирать наиболее оптимальный сервисный узел для обработки трафика того или иного филиала. В случае Cisco SD-WAN это достаточно легко достичь, создав соответствующую централизованную политику, которая «склеит» все аспекты целевой сервисной цепочки в единое целое и автоматически изменит логику data-plane и control-plane только там и тогда, где это необходимо.

Способность сформировать гео-распределенную обработку трафика выбранных видов приложений в определенной последовательности на специализированном (но не имеющем отношения к самой сети SD-WAN) оборудовании – это, пожалуй, наиболее наглядная демонстрация преимуществ Cisco SD-WAN над классическими технологиями и даже некоторыми альтернативными решениями SD-WAN других производителей.

Очевидно, что и DMVPN (совместно или без Performance Routing) и Cisco SD-WAN решают в конечном итоге очень похожие задачи по отношению к распределенной WAN сети организации. При этом существенные архитектурные и функциональные отличия технологии Cisco SD-WAN выводят процесс решения этих задач на другой качественный уровень. Резюмируя, можно отметить следующие значительные отличия технологий SD-WAN и DMVPN/PfR:

Из этих несложных выводов может сложиться неверное впечатление, что создание сети на базе DMVPN/PfR потеряло сегодня всякую актуальность. Это конечно не совсем так. Например, в случаях, когда на сети используется множество устаревшего оборудования и нет возможности его заменить, DMVPN может позволить объединить «старые» и «новые» устройства в единую гео-распределенную сеть с большим количеством описанных выше преимуществ.

С другой стороны следует помнить, что Все актуальные корпоративные маршрутизаторы Cisco на базе IOS XE (ISR 1000, ISR 4000, ASR 1000, CSR 1000v) сегодня поддерживают любой режим работы – и классическую маршрутизацию и DMVPN и SD-WAN – выбор определяется текущими потребностями и пониманием, что в любой момент на том же самом оборудовании можно начать двигаться в сторону более продвинутой технологии.

Здесь сразу следует сделать оговорку, что до появления SD-WAN в портфолио Cisco, DMVPN совместно с PfR составляли ключевую часть в архитектуре Cisco IWAN (Intelligent WAN), которая в свою очередь представляла собой предшественника полновесной SD-WAN технологии. При общем сходстве, как самих решаемых задач, так и способов их решения, IWAN так и не получил необходимого для SD-WAN уровня автоматизации, гибкости и масштабируемости и со временем развитие IWAN значительно снизилось. В то же время сами технологии-составляющие IWAN никуда не делись, и многие заказчики продолжают их успешно использовать в том числе на современном оборудовании. В итоге сложилась интересная ситуация – одно и то же оборудование Cisco позволяет выбрать наиболее подходящую технологию построения WAN (классическую, DMVPN+PfR или SD-WAN) в соответствии с требованиями и ожиданиями заказчиков.

Статья не предполагает подробно разбирать все особенности технологий Cisco SD-WAN и DMVPN (совместно или без Performance Routing) — для этого имеется огромное количество доступных документов и материалов. Основная задача — постараться оценить ключевые отличия этих технологий. Но все же прежде, чем перейти к обсуждению этих различий, кратко напомним о самих технологиях.

Что такое Cisco DMVPN и зачем он нужен?

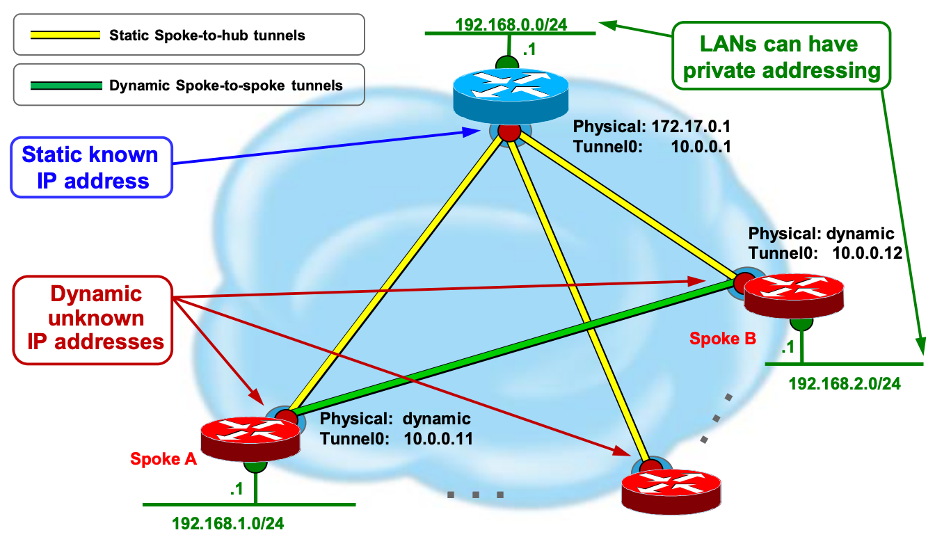

Cisco DMVPN решает задачу динамического (=масштабируемого) подключения сети удаленного филиала к сети центрального офиса предприятия при использовании произвольных типов каналов связи в том числе Интернет (= с шифрованием канала связи). Технически это реализуется созданием виртуализированной наложенной сети класса L3 VPN в режиме точка — много точка (point-to-multipoint) с логической топологией типа «Звезда» (Hub-n-Spoke). Для этого DMVPN использует комбинацию следующих технологий:

- IP маршрутизация

- Multipoint GRE туннели (mGRE)

- Next Hop Resolution Protocol (NHRP)

- IPSec Crypto профили

В чем основные преимущества Cisco DMVPN в сравнении с классической маршрутизацией с использованием MPLS VPN каналов?

- Для создания межфилиальной сети возможно использовать любые каналы связи – подходит все, что способно обеспечить IP-связность между филиалами, при этом трафик будет и шифроваться (где надо) и балансироваться (где возможно)

- Автоматически формируется полно связная топология между филиалами. При этом между центральным и удаленным филиалами – статические туннели, а между удаленными филиалами – динамические туннели по требованию (при наличии трафика)

- На маршрутизаторах центрального и удаленного филиала однообразная конфигурация с точностью до IP-адресов интерфейсов. За счет использования mGRE нет необходимости в индивидуальной настройке десятков, сотен или даже тысяч туннелей. Как следствие, достойная масштабируемость при правильном дизайне.

Что такое Cisco Performance Routing и зачем о�� нужен?

При использовании DMVPN на межфилиальной сети остается нерешенным один крайне важный вопрос – как динамически оценить состояние каждого из DMVPN туннелей на предмет соответствия требованиям критичного для нашей организации трафика и опять же на основе такой оценки динамически принимать решение о перемаршрутизации? Дело в том, что DMVPN в этой части немногим отличается от классической маршрутизации – лучшее, что можно сделать, это настроить механизмы QoS, которые позволят приоритезировать трафик в исходящем направлении, но никак не способны учитывать состояние всего пути в тот или иной момент времени.

И что делать, если канал деградирует частично, а не полностью – как это обнаружить и оценить? DMVPN сам по себе этого не умеет. Учитывая, что каналы, связывающие филиалы, могут проходить через совершенно разных операторов связи, используя совершенно разные технологии, то это задача становится крайне нетривиальной. И вот здесь на помощь приходит технология Cisco Performance Routing, которая к тому времени уже прошла несколько стадий развития.

Задача Cisco Performance Routing (далее PfR) сводится к измерению состояния путей (туннелей) прохождения трафика на основе ключевых метрик, важных для сетевых приложений – задержка, вариация задержки (джиттер) и потери пакетов (в процентах). Дополнительно может измеряться используемая полоса пропускания. Эти измерения происходят максимально близко к реальному времени (насколько это возможно и оправданно) и результат этих измерений позволяет маршрутизатору, изпользующему PfR, динамически принимать решения о необходимости изменения маршрутизации того или иного вида трафика.

Таким образом задачу комбинации DMVPN/PfR можно кратко охарактеризовать следующим образом:

- Позволить заказчику использовать на WAN сети любые каналы связи

- Обеспечить максимально возможное качество важных приложений на этих каналах

Что такое Cisco SD-WAN?

Cisco SD-WAN – это технология, которая использует SDN подход для создания и эксплуатации WAN сети организации. Это в частности означает использование так называемых контроллеров (программных элементов), которые обеспечивают централизованную оркестрацию и автоматизированную настройку всех компонентов решения. В отличии от канонического SDN (в стиле Clean Slate) в Cisco SD-WAN используется сразу несколько типов контроллеров, каждый из которых выполняет свою роль – это сделано намеренно с целью обеспечить лучшую масштабируемость и гео-резервирование.

В случае SD-WAN задача использования любых типов каналов и обеспечение работы бизнес-приложений сохраняется, но при этом расширяются требования к автоматизации, масштабированию, безопасности и гибкости такой сети.

Обсуждение различий

Если теперь начать анализировать отличия этих технологий, то они будут попадать в одну из категорий:

- Архитектурные отличия – как распределены функции по различным компонентам решения, как организовано взаимодействие таких компонентов и как это влияет на возможности и гибкость технологии?

- Функциональные возможности – что такого может одна технология, чего не может другая? И так ли это важно?

В чем заключены архитектурные различия и так ли они важны?

В каждой из обозначенных технологий имеется множество «движущихся частей», у которых отличается не только роль, но и принципы взаимодействия друг с другом. От того, насколько продуманы эти принципы, и общая механика решения напрямую зависит его масштабируемость, отказоустойчивость и общая эффективность.

Рассмотрим различные аспекты архитектуры более подробно:

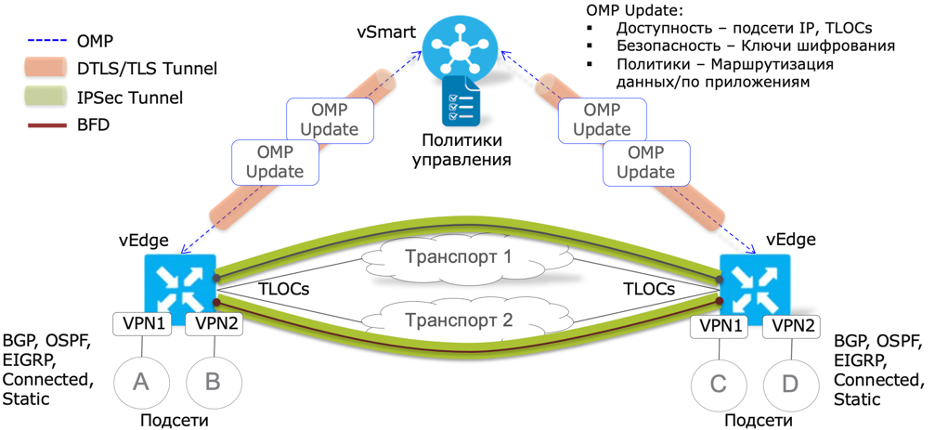

Data-plane – часть решения, отвечающее за передачу пользовательского трафика между источником и получателем. В DMVPN и SD-WAN реализуется в целом одинаково на самих маршрутизаторах на базе Multipoint GRE туннелей. Разница в том, за счет чего формируется необходимый набор параметров этих туннелей:

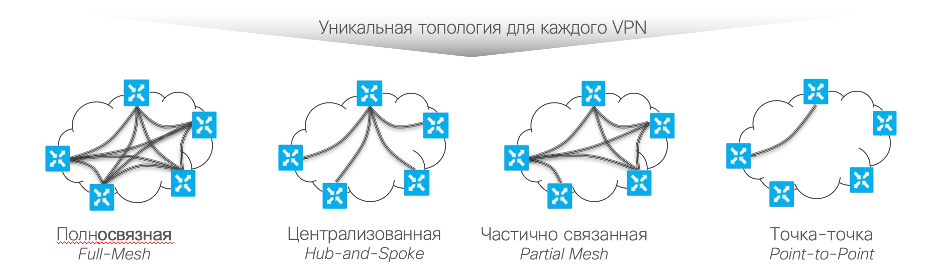

- в DMVPN/PfR – это исключительно двухуровневая иерархия узлов с топологией типа «Звезда» или Hub-n-Spoke. Обязательна статическая настройка Hub и статическая привязка Spoke к Hub, а также взаимодействие по протоколу NHRP для формирования data-plane связности. Как следствие, значительно затруднены изменения на Hub, связанные, например с изменением/подключением новых WAN-каналов или изменения параметров существующих.

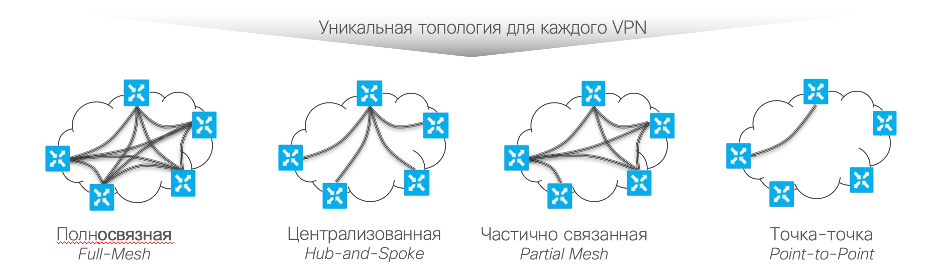

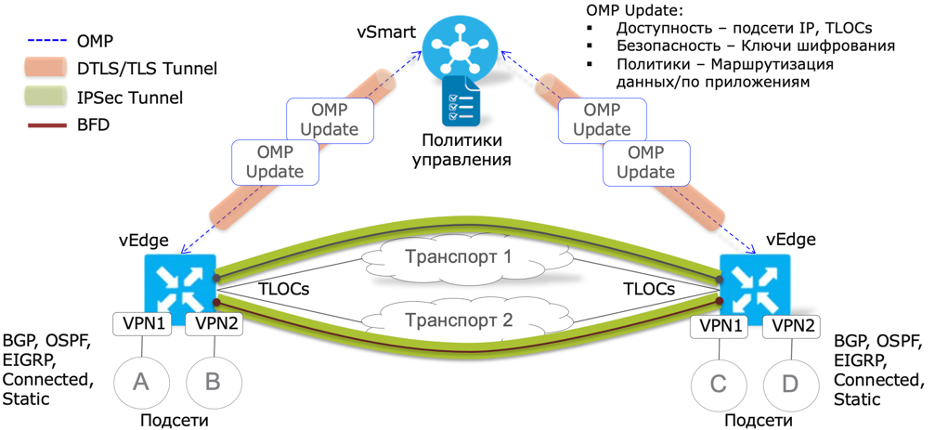

- в SD-WAN – это полностью динамическая модель обнаружения параметров устанавливаемых туннелей с опорой на control-plane (протокол OMP) и orchestration-plane (взаимодействие с контроллером vBond для задач обнаружения контроллеров и NAT traversal). При этом наложенные топологии могут любые, в том числе иерархические. В рамках установленной наложенной топологии туннелей возможна гибкая настройка логической топологии в каждом отдельном VPN(VRF).

Control-plane – функции обмена, фильтрации и модификации маршрутной и другой информации между компонентами решения.

- в DMVPN/PfR – осуществляется только между маршрутизаторами Hub и Spoke. Прямой обмен маршрутной информацией между Spoke невозможен. Как следствие, без действующего Hub невозможно функционирование control-plane и data-plane, что накладывает на Hub дополнительные требования по высокой доступности, которые не всегда могут быть выполнены.

- в SD-WAN – control-plane никогда не осуществляется напрямую между маршрутизаторами – взаимодействие происходит на основе протокола OMP и обязательно осуществляется через отдельный специализированный тип контроллера vSmart, что обеспечивает возможность балансировки, гео-резервирования и централизованного управления сигнальной нагрузкой. Другой особенностью OMP протокола является его значительная устойчивость к потерям и независимость от скорости канала связи с контроллерами (в разумных пределах, конечно). Что одинаково успешно позволяет размещать контроллеры SD-WAN в публичных или частных облаках с доступом через Интернет.

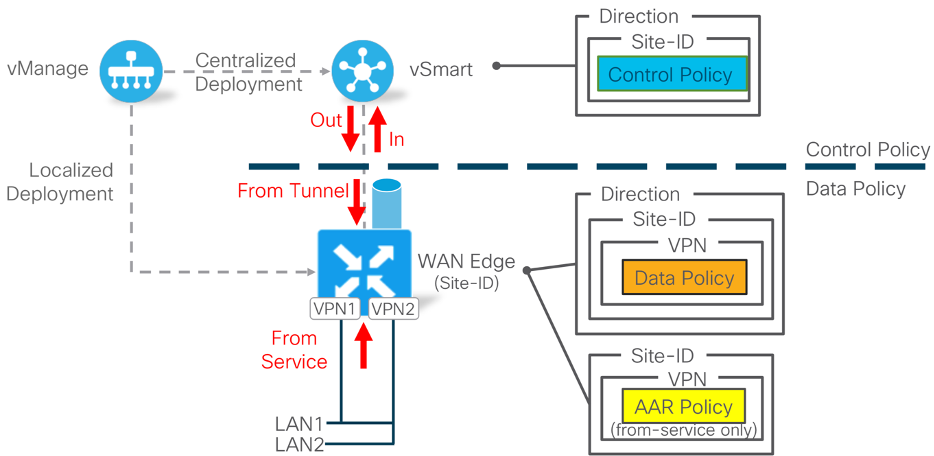

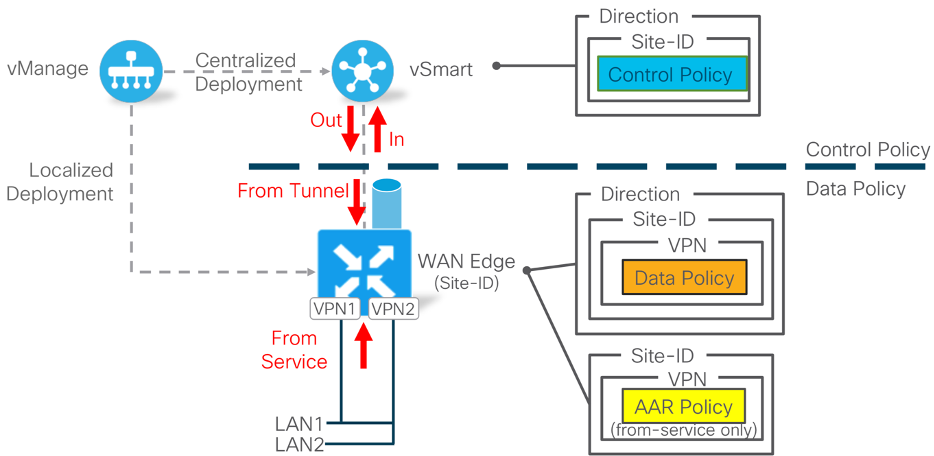

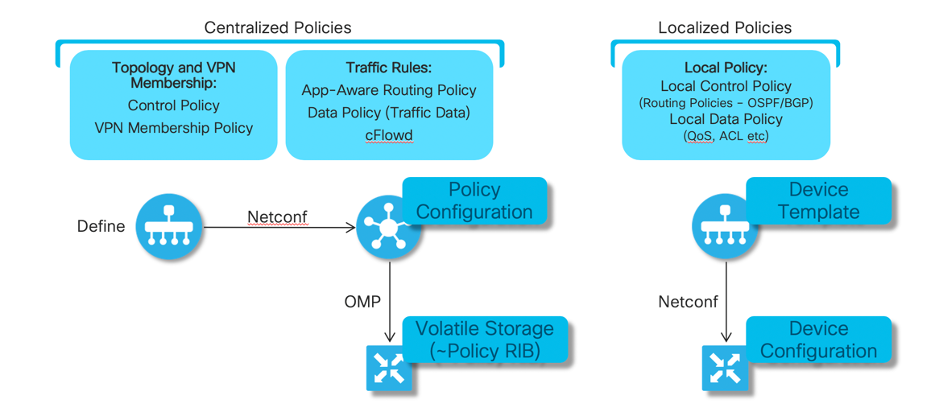

Policy-plane – часть решения отвечающее за определение, распространение и применение политик управления трафиком на распределенной сети.

- DMVPN – фактически ограничено политиками качества обслуживания (QoS), настраиваемыми индивидуально на каждом маршрутизаторе через CLI или шаблоны Prime Infrastructure.

- DMVPN/PfR – политики PfR формируются на централизованном маршрутизаторе Master Controller (MC) через CLI и далее автоматически распространяются в филиальные MC. При этом используются те же пути передачи политик, что и для data-plane. Возможности разнести обмен политиками, маршрутной информацией и пользовательскими данными нет. Распространение политик предполагает обязательное наличие IP-связности между Hub и Spoke. При этом функция MC может быть при необходимости совмещена с DMVPN маршрутизатором. Возможно (но не требуется) использование шаблонов Prime Infrastructure для централизованного формирования политик. Важная особенность — политика формируется глобально на всей сети одинаково – индивидуальные политики для отдельных сегмент��в не поддерживаются.

- SD-WAN – политики управления трафиком и качеством обслуживания определяются централизовано через графический интерфейс Cisco vManage доступный в том числе и через Интернет (при необходимости). Распространяются по сигнальными каналам напрямую или опосредованно через контроллеры vSmart (зависит от типа политики). Не зависят от data-plane связности между маршрутизаторами, т.к. используют все доступные пути передачи трафика между контроллером и маршрутизатором.

Для разных сегментов сети возможно гибкое формирование различных политик – сфера применения политики определяется множеством уникальных идентификаторов, предусмотренных в решении – номер филиала, тип приложения, направление движения трафика и т.д.

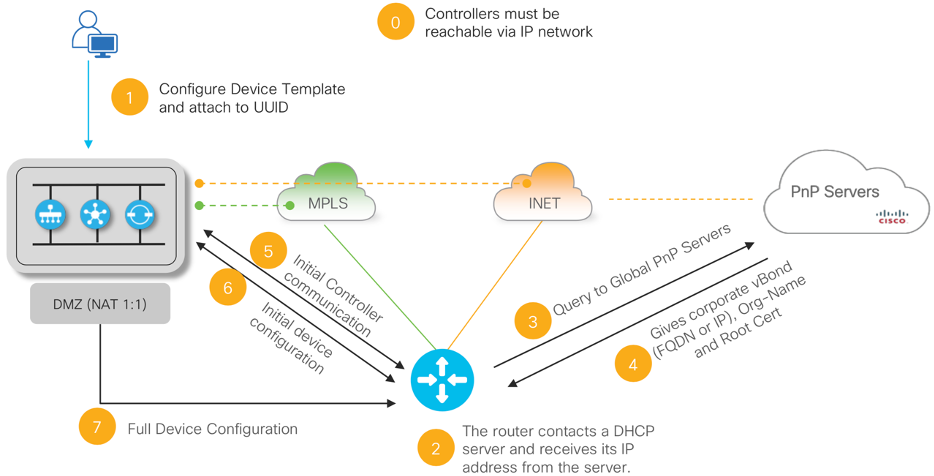

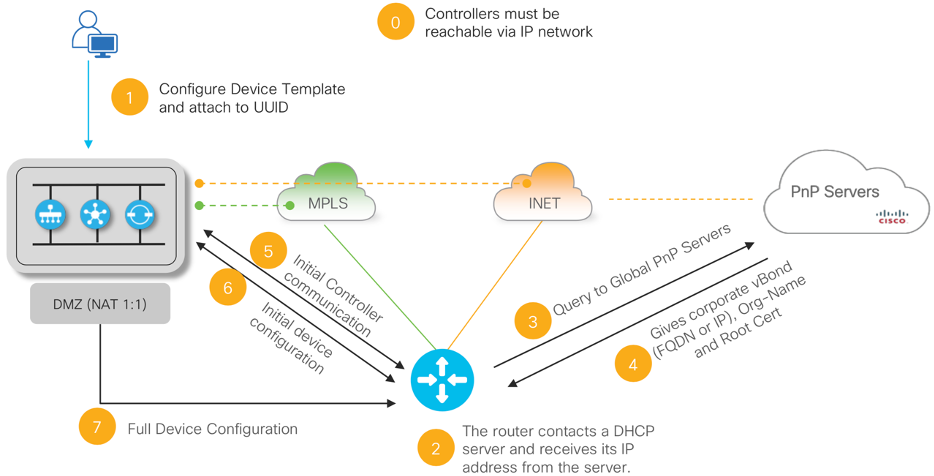

Orchestration-plane – механизмы позволяющие компонентам динамически обнаружить друг друга, настроить и координировать последующее взаимодействие.

- в DMVPN/PfR взаимное обнаружение маршрутизаторами основано на статической конфигурации Hub устройств и соответствующей настройке Spoke устройств. Динамическое обнаружение происходит только для Spoke, который сообщает о своих параметрах соединения Hub устройству, которое в свою очередь заранее внесено в конфигурацию Spoke. Без IP-связности Spoke с хотя бы одним Hub невозможно сформировать ни data-plane, ни control-plane.

- в SD-WAN оркестрация компонентов решения происходит с использованием контроллера vBond, с которым каждому компоненту (маршрутизаторам и контроллерам vManage/vSmart) необходимо предварительно уста��овить IP-связность.

Изначально компоненты не знают о параметрах подключения друг друга – для этого им необходим посредник-оркестратор vBond. Общий принцип следующий – каждый компонент в начальной фазе узнает (автоматически или статически) только о параметрах подключения к vBond, далее vBond сообщает маршрутизатору о контроллерах vManage и vSmart (обнаруженных ранее), что делает возможным автоматическое установление всех необходимых сигнальных связей.

Следующим шагом новый маршрутизатор узнает об остальных маршрутизаторах в сети через OMP-обмен с контроллером vSmart. Таким образом маршрутизатор, не зная изначально о параметрах сети вообще ничего, способен полностью автоматически обнаружить и подключиться к контроллерам и затем также автоматически обнаружить и сформировать связность с остальными маршрутизаторами. При этом параметры подключений всех компонентов изначально неизвестны и в процессе эксплуатации могут меняться.

Management-plane – часть решения, обеспечивающая централизованное управление и мониторинг.

- DMVPN/PfR – специализированного management-plane решения не предусмотрено. Для базовой автоматизации и мониторинга возможно использование таких продуктов, как Cisco Prime Infrastructure. Каждый маршрутизатор имеет возможность управления через командную строку CLI. Интеграции с внешними системами через API не предусмотрено.

- SD-WAN – все штатное взаимодействие и мониторинг осуществляется централизовано через графический интерфейс контроллера vManage. Все возможности решения без исключения доступны к настройке через vManage, а также через полностью документированную библиотеку программного интерфейса REST API.

Все настройки SD-WAN сети в vManage сводятся к двум основным конструктам – формирование шаблонов устройств (Device Template) и формирование политики, которая определяет логику работы сети и обработки трафика. При этом vManage, транслируя сформированную администратором политику, автоматически выбирает какие изменения и на каких индивидуальных устройствах/контроллерах необходимо произвести, что значительно повышает эффективность и масштабируемость решения.

Через интерфейс vManage доступна не только настройка решения Cisco SD-WAN, но и полноценный мониторинг состояния всех компонентов решения вплоть до текущего состояния метрик отдельных туннелей и статистики использования различных приложений на основе DPI анализа.

Несмотря на централизацию взаимодействия, все компоненты (контроллеры и маршрутизаторы) обладают также полнофункциональной командной строкой CLI, которая необходима на этапе внедрения или в случае нештатной ситуации для локальной диагностики. В штатном режиме (при наличии сигнального канала между компонентами) на маршрутизаторах командная строка доступна только для диагностики и недоступна для внесения локальных изменений, что гарантирует и локальную безопасность и единственный источник изменений в такой сети – vManage.

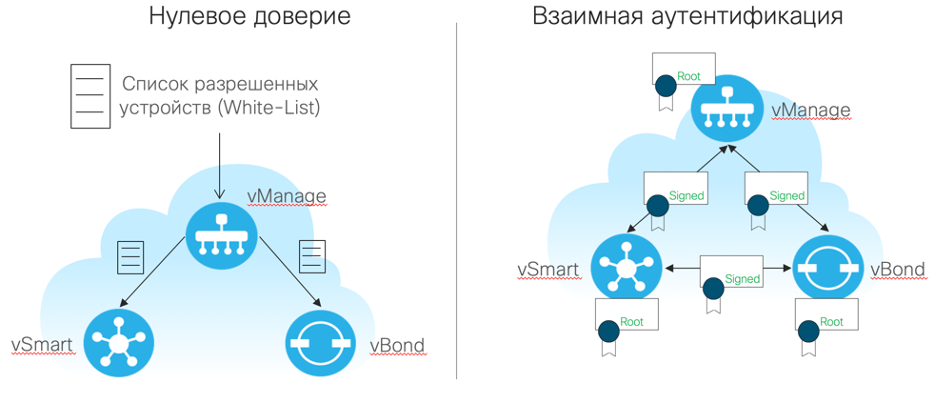

Интегрированная безопасность – здесь речь должна идти не только о защите пользовательских данных при передаче по открытым каналам, но и об общей защищенности WAN-сети на базе выбранной технологии.

- в DMVPN/PfR предусмотрена возможность шифрования пользовательских данных и сигнальных протоколов. При использовании определенных моделей маршрутизаторов дополнительно доступны функции межсетевого экранирования с инспекцией трафика, IPS/IDS. Есть возможность сегментации филиальных сетей с использованием VRF. Есть возможность аутентификации (однофакторной) контрольных протоколов.

При этом удаленный маршрутизатор по-умолчанию считается доверенным элементом сети – т.е. не предполагаются и не учитываются случаи физической компрометации отдельных устройств и возможность несанкционированного к ним доступа, нет двухфакторной аутентификации компонентов решения, что в случае географически распределенной сети может нести серьезные дополнительные риски. - в SD-WAN по аналогии с DMVPN предусмотрена возможность шифрования пользовательских данных, но со значительно расширенными функциями сетевой безопасности и L3/VRF сегментации (МСЭ, IPS/IDS, URL-фильтрация, DNS-фильтрация, AMP/TG, SASE, TLS/SSL proxy и т.д.). При этом обмен ключами шифрования осуществляется более эффективно через vSmart контроллеры (а не напрямую), по заранее установленным сигнальным каналам, защищенным DTLS/TLS шифрованием на основе сертификатов безопасности. Что в свою очередь гарантирует безопасность такого обмена и обеспечивает лучшую масштабируемость решения в плоть до десятков тысяч устройств в одной сети.

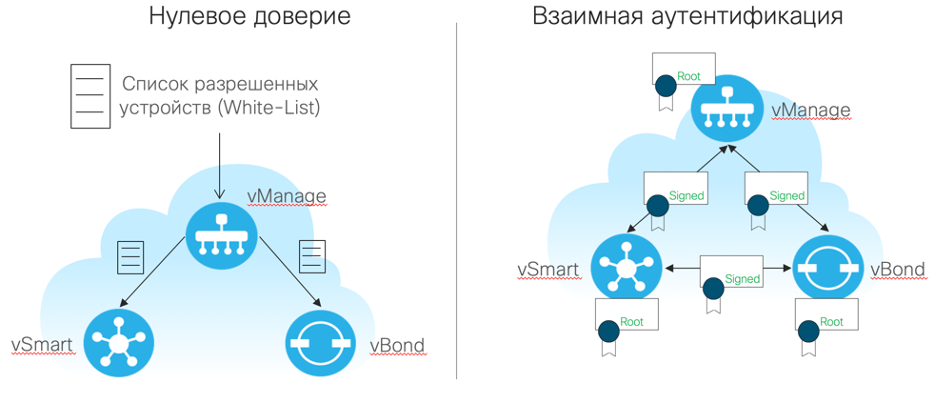

Все сигнальные соединения (контроллер-контроллер, контроллер маршрутизатор) также защищены на основе DTLS/TLS. Маршрутизаторы оснащаются сертификатами безопасности при производстве с возможностью замены/продления. Двухфакторная аутентификация достигается за счет обязательного и одновременного выполнения двух условий для возможности функционирования маршрутизатора/контроллера в SD-WAN сети:

- Действующий сертификат безопасности

- Явное и осознанное внесение администратором каждого компонента в «белый» список разрешенных устройств.

Функциональные отличия SD-WAN и DMVPN/PfR

Переходя к обсуждению функциональных отличий, нужно отметить, что многие из них являются продолжением архитектурных — не секрет, что при формировании архитектуры решения разработчики отталкиваются от тех возможностей, которые хотят получить в итоге. Рассмотрим наиболее значимые различия двух технологий.

AppQ (Application Quality)– функции обеспечения качества передачи трафика бизнес-приложений

Ключевые функции рассматриваемых технологий направлены на то, чтобы насколько это возможно улучшить пользовательский опыт при использовании бизнес-критичных приложений в распределенной сети. Это особенно важно в условиях, когда часть инфраструктуры не контролируется IT или даже не гарантирует успешную передачу данных.

DMVPN самостоятельно не предоставляет таких механизмов. Лучшее, что возможно сделать в классической DMVPN сети, это классифицировать исходящий трафик по приложениям и приоритезировать его при передаче в направлении WAN-канала. Выбор DMVPN туннеля обусловлен в этом случае только его доступностью и результатом работы протоколов маршрутизации. При этом никак не учитывается сквозное состояние пути/туннеля и его возможная частичная деградация с точки зрения ключевых метрик, значимых для сетевых приложений – задержка, вариация задержки (джиттер) и потери (%). В связи с этим напрямую сравнивать классический DMVPN c SD-WAN в части решения AppQ задач теряет всякий смысл – DMVPN не может решить эту задачу. При добавлении в этот контекст технологии Cisco Performance Routing (PfR) ситуация меняется и сравнение с Cisco SD-WAN становится более целесообразным.

Прежде, чем перейти к обсуждению различий, коротко о том, в чем технологии схожи. Итак, обе технологии:

- имеют в наличии механизм, который позволяет динамически оценить состояние каждого установленного туннеля в разрезе определенных метрик – как минимум, задержка, вариация задержки и потери пакетов (%)

- используют определенный набор инструментов для формирования, распространения и применения правил (политик) управления трафиком с учетом результата измерения состояния ключевых метрик туннелей.

- классифицируют трафик приложений на уровнях L3-L4 (DSCP) модели OSI или по L7 сигнатурам приложений на основе встроенных в маршрутизатор DPI механизмов

- позволяют для значимых приложений определить допустимые пороговые значения метрик, правила передачи трафика по-умолчанию, правила перемаршрутизации трафика при превышении пороговых значений.

- при инкапсуляции трафика в GRE/IPSec используют уже устоявшейся в индустрии механизм переноса внутренней DSCP маркировки во внешний GRE/IPSEC заголовок пакета, что позволяет синхронизировать политики QoS организации и оператора связи (при наличии соответствующего SLA).

Как отличаются механизмы оценки сквозных метрик SD-WAN и DMVPN/PfR?

DMVPN/PfR

- Для оценки стандартных метрик состояния туннеля используются как активные, так и пассивные программные сенсоры (Probes). Активные — на основе пользовательского трафика, пассивные эмулируют такой трафик (при его отсутствии).

- Тонкая настройка таймеров и условий обнаружения деградации отсутствует – алгоритм фиксирован.

- Дополнительно доступно измерение используемой полосы пропускания в исходящем направлении. Что добавляет DMVPN/PfR дополнительную гибкость управления трафиком.

- При этом некоторые механизмы PfR при превышении метрик полагаются на обратную сигнальную связь в виде специальных TCA (Threshold Crossing Alert) сообщений, которые должны исходить от получателя трафика в сторону источника, что в свою очередь предполагает, что состояния измеряемых каналов должно быть как минимум достаточно для передачи таких TCA-сообщений. Что в большинстве случаев не является проблемой, но очевидно не может быть гарантировано.

SD-WAN

- Для сквозной оценки стандартных метрик состояния туннеля используется протокол BFD в echo-режиме. При этом специальной обратной связи в виде TCA или подобных сообщений не требуется – соблюдается изолированность доменов отказа. Также не требуется присутствие пользовательского трафика для оценки состояния туннеля.

- Есть возможность тонкой настройки таймеров BFD для регулирования скорости срабатывания и чувствительности алгоритма к деградациям канала связи от нескольких секунд до минут.

- На момент написания статьи в каждом из туннелей предусмотрена только одна BFD сессия. Потенциально это создает меньшую гранулярность при анализе состояния туннеля. В действительности это может стать ограничением только в случае использования WAN-подключения на базе MPLS L2/L3 VPN с согласованным QoS SLA — если DSCP-маркировка BFD трафика (после инкапсуляции в IPSec/GRE) будет совпадать с высокоприоритетной очередью в сети оператора связи, то это может повлиять на точность и скорость обнаружения деградации для низкоприоритетного трафика. При этом есть возможность изменения маркировки BFD по-умолчанию для снижения риска возникновения подобных ситуаций. В следующих версиях ПО Cisco SD-WAN ожидается появление более тонкой настройки BFD, а также возможность запуска нескольких BFD сессий в рамках одного туннеля с индивидуальными DSCP-значениями (для разных приложений).

- BFD дополнительно позволяет оценить максимальный размера пакета, который возможно передать по тому или иному туннелю без фрагментации. Это позволяет SD-WAN динамически настраивать такие параметры, как MTU и TCP MSS Adjust, чтобы максимально эффективно использовать доступную полосу пропускания на каждом канале.

- В SD-WAN также доступна опция синхронизации QoS с операторов связи не только на основе L3 DSCP поля, но и на основе L2 CoS значений, которые могут автоматически формироваться в филиальной сети специализированными устройствами — например, IP-телефонами

Как отличаются возможности, способы определения и применения AppQ политик?

Политики DMVPN/PfR:

- Определяются на маршрутизаторе(-ах) центрального филиала (ЦФ) через командную строку CLI или CLI-шаблоны конфигураций. Формирование CLI-шаблонов требует подготовки и знания синтаксиса политик.

- Определяются глобально без возможности индивидуальной настройки/изменения под требования отдельных сегментов сети.

- Интерактивное формирование политик в графическом интерфейсе не предусмотрено.

- Отслеживание изменений, наследование, создание нескольких версий политик для быстрого переключения не предусмотрено.

- Распространяются автоматически на маршрутизаторы удаленных филиалов. При этом используется те же каналы связи, что и для передачи пользовательских данных. При отсутствии канала связи между центральным и удаленным филиалом распространение/изменение политик невозможно.

- Применяются на каждом маршрутизаторе и при необходимости модифицируют результат стандартных протоколов маршрутизации, имея более высокий приоритет.

- Для случаев, когда все WAN-каналы филиала испытывают значительные потери трафика, механизмов компенсации не предусмотрено.

Политики SD-WAN:

- Определяются в графическом интерфейсе vManage через интерактивный мастер шаблонов.

- Поддерживают создание нескольких политик, копирование, наследование, переключение между политиками в реальном режиме времени.

- Поддерживают индивидуальную настройку политики под разные сегменты (филиалы) сети

- Распространяются, используя любой доступный сигнальный канал между контроллером и маршрутизатором и/или vSmart – не зависят напрямую от data-plane связности между маршрутизаторами. При этом конечно требуется IP-связность между самим маршрутизатором и контроллерами.

- Для случаев, когда все доступные каналы филиала испытывают значительные потери данных, превышающие допустимые пороговые значения для критичных приложений, возможно использование дополнительных механизмов, повышающих надежность передачи:

- FEC (Forward Error Correction) – использует специальный алгоритм избыточного кодирования. При передаче критичного трафика по каналам со значительным процентом потерь, FEC может быть автоматически активирован и позволяет при необходимости восстановить потерянную часть данных. При этом незначительно повышается используемая полоса передачи, но значительно повышается надежность.

- Дубликация потоков данных – дополнительно к FEC политика может предусматривать автоматическое дублирование трафика выбранных приложений в случае еще более серьезного уровня потерь, которые не удается компенсировать с помощью FEC. В этом случае выбранные данные будут передаваться по всем туннелям в сторону филиала-получателя с последующей де-дубликацией (отбрасывания лишних копий пакетов). Механизм заметно увеличивает утилизацию каналов, но так же значительно повышает надежность передачи.

- FEC (Forward Error Correction) – использует специальный алгоритм избыточного кодирования. При передаче критичного трафика по каналам со значительным процентом потерь, FEC может быть автоматически активирован и позволяет при необходимости восстановить потерянную часть данных. При этом незначительно повышается используемая полоса передачи, но значительно повышается надежность.

Возможности Cisco SD-WAN, без прямых аналогов в DMVPN/PfR

Архитектура решения Cisco SD-WAN в некоторых случая позволяет получить возможности, реализация которых в рамках DMVPN/PfR либо крайне затруднена, либо нецелесообразна в силу необходимых трудозатрат, либо вообще невозможна. Рассмотрим наиболее интересные из них:

Traffic-Engineering (TE)

TE включает механизмы, которые позволяют ответвлять трафик от стандартного пути, сформированного протоколами маршрутизации. TE часто используется для обеспечения высокой доступности сетевых сервисов, за счет способности быстро и/или заранее перевести важный трафик на альтернативный (непересекающийся) путь передачи, с целью обеспечения лучшего качества сервиса или скорости его восстановления в случае сбоя на основном пути.

Сложность реализации TE заключается в необходимости заранее вычислить и зарезервировать (проверить) альтернативный путь. В MPLS сетях операторов связи эту задачу решают, используя такие технологии, как MPLS Traffic-Engineering с расширениями IGP протоколов и RSVP протокола. Также в последнее время все большую популярность набирает технология Segment Routing, которая более оптимизирована для централизованной настройки и оркестрации. В классических WAN сетях эти технологии, как правило, не представлены или сведены до использования hop-by-hop механизмов вроде Policy-Based Routing (PBR), которые способны ответвить трафик, но реализуют это на каждом маршрутизаторе отдельно – без учета общего состояния сети или результата PBR на предыдущем или последующих шагах. Итог применения этих вариантов TE неутешительный – MPLS TE ввиду сложности настройки и эксплуатации, используют, как правило, только в самой критичной части сети (ядро), а PBR используют на отдельных маршрутизаторах без возможности сформировать некую единую PBR политику на всей сети. Очевидно, это касается и сетей на базе DMVPN.

SD-WAN в этом плане предлагает гораздо более элегантное решение, которое не только легко настраивается, но и значительно лучше масштабируется. Это является результатом используемых архитектур control-plane и policy-plane. Реализация policy-plane в SD-WAN позволяет централизовано определить политику TE – какой трафик интересует? для каких VPN? через какие узлы/туннели необходимо или наоборот запрещено формировать альтернативный маршрут? В свою очередь централизация управления control-plane на базе vSmart контроллеров позволяет модифицировать результаты маршрутизации, не прибегая к настройкам отдельных устройств – маршрутизаторы уже видят только результат той логики, которая была сформирована в интерфейсе vManage и передана для применения на vSmart.

Service-chaining (Сервисные цепочки)

Формирование сервисных цепочек еще более трудоемкая задача в классической маршрутизации, чем уже описанный механизм Traffic-Engineering. Ведь в этом случае необходимо не только сформировать некий специальный маршрут для определенного сетевого приложения, но и обеспечить возможность вывода трафика из сети на определенных (или на всех) узлах SD-WAN сети для обработки специальным приложением или сервисом (МСЭ, Балансировка, Кэширование, Инспекция трафика и т.п.). При этом необходимо иметь возможность контролировать состояние этих внешних сервисов, чтобы не допускать ситуаций black-holing, а также нужны механизмы позволяющие размещать такие однотипные внешние сервисы в различных гео-локациях с возможностью сети автоматически выбирать наиболее оптимальный сервисный узел для обработки трафика того или иного филиала. В случае Cisco SD-WAN это достаточно легко достичь, создав соответствующую централизованную политику, которая «склеит» все аспекты целевой сервисной цепочки в единое целое и автоматически изменит логику data-plane и control-plane только там и тогда, где это необходимо.

Способность сформировать гео-распределенную обработку трафика выбранных видов приложений в определенной последовательности на специализированном (но не имеющем отношения к самой сети SD-WAN) оборудовании – это, пожалуй, наиболее наглядная демонстрация преимуществ Cisco SD-WAN над классическими технологиями и даже некоторыми альтернативными решениями SD-WAN других производителей.

Что в итоге?

Очевидно, что и DMVPN (совместно или без Performance Routing) и Cisco SD-WAN решают в конечном итоге очень похожие задачи по отношению к распределенной WAN сети организации. При этом существенные архитектурные и функциональные отличия технологии Cisco SD-WAN выводят процесс решения этих задач на другой качественный уровень. Резюмируя, можно отметить следующие значительные отличия технологий SD-WAN и DMVPN/PfR:

- DMVPN/PfR в целом используют проверенные временем технологии построения наложенных VPN сетей и в части data-plane схожи с более современной SD-WAN технологией, при этом есть ряд ограничений в лице обязательной статической конфигурации маршрутизаторов и выбор топологий ограничен Hub-n-Spoke. С другой стороны, у DMVPN/PfR есть некоторые функциональные возможности, которые пока недоступны в рамках SD-WAN (речь о per-application BFD).

- В рамках control-plane технологии отличаются принципиально. С учетом централизованной обработки сигнальных протоколов SD-WAN позволяет, в частности, значительно сузить домены отказа и «развязать» процесс передачи пользовательского трафика от сигнального взаимодействия – временная недоступность контроллеров не влияет на возможность передачи пользовательского трафика. В то же время временная недоступность какого-либо филиала (в том числе центрального) никак не влияет возможность остальных филиалов взаимодействовать друг с другом и контроллерами.

- Архитектура формирования и применения политик управления трафиком в случае SD-WAN также превосходит таковую в DMVPN/PfR – значительно лучше реализовано гео-резервирование, нет привязки к Hub, больше возможностей по тонкой настройки политик, список реализуемых сценариев управления трафиком также значительно больше.

- Процесс оркестрации решения также значительно отличается. DMVPN предполагает наличие заранее известных параметров, которые должны быть каким-то образом отражены в конфигурации, что несколько ограничивает гибкость решения и возможность динамических изменений. В свою очередь SD-WAN исходит из парадигмы, что в начальный момент времени подключения маршрутизатор «не знает ничего» о своих контроллерах, но знает «у кого можно спросить» – этого достаточно не только для автоматического установления связи с контроллерами, но и для автоматического формирования полно связной data-plane топологии, которую затем можно гибко настроить/изменить с помощью политик.

- В части централизованного управления, автоматизации и мониторинга SD-WAN ожидаемо превосходит возможности DMVPN/PfR, которые стали результатом развития классических технологий и в большей степени полагаются на командную строку CLI и применение систем NMS на основе шаблонов.

- В SD-WAN по сравнению с DMVPN требования безопасности вышли на другой качественный уровень. Главные принципы – нулевое доверие, масштабируемость и двухфакторная аутентификация.

Из этих несложных выводов может сложиться неверное впечатление, что создание сети на базе DMVPN/PfR потеряло сегодня всякую актуальность. Это конечно не совсем так. Например, в случаях, когда на сети используется множество устаревшего оборудования и нет возможности его заменить, DMVPN может позволить объединить «старые» и «новые» устройства в единую гео-распределенную сеть с большим количеством описанных выше преимуществ.

С другой стороны следует помнить, что Все актуальные корпоративные маршрутизаторы Cisco на базе IOS XE (ISR 1000, ISR 4000, ASR 1000, CSR 1000v) сегодня поддерживают любой режим работы – и классическую маршрутизацию и DMVPN и SD-WAN – выбор определяется текущими потребностями и пониманием, что в любой момент на том же самом оборудовании можно начать двигаться в сторону более продвинутой технологии.