На прошлой неделе британская полиция

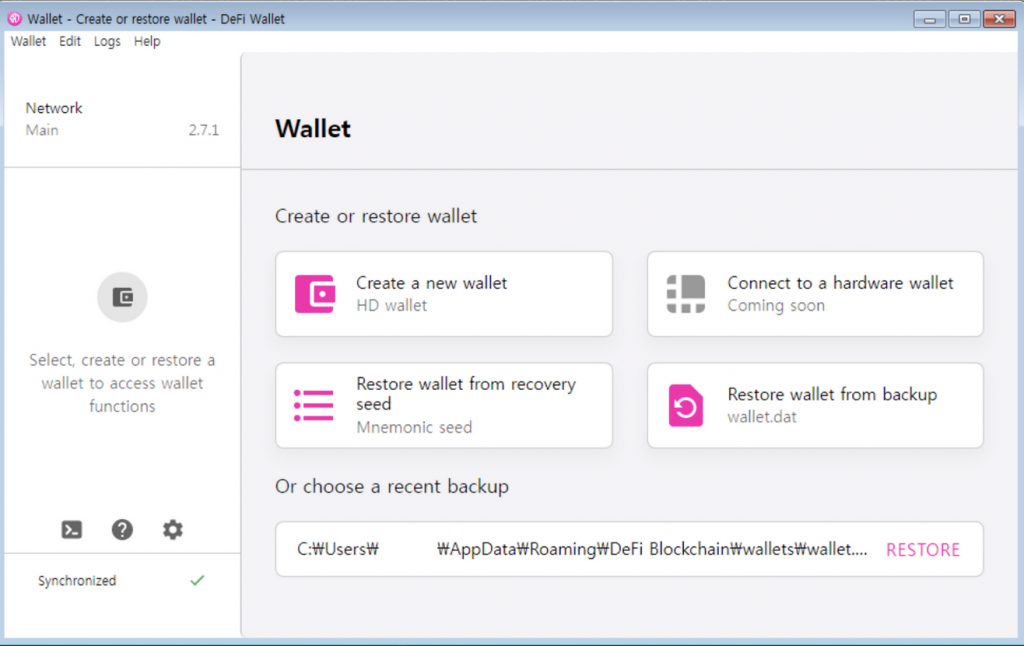

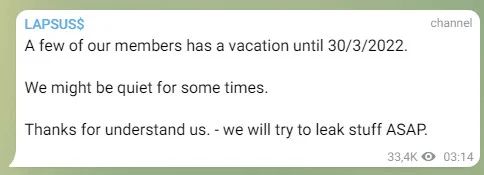

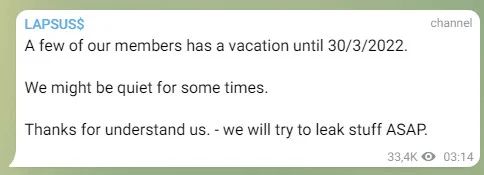

арестовала семь человек в возрасте от 16 до 21 года, предположительно связанных с хакерской группировкой. В том числе был арестован и позднее выпущен под залог 17-летний (по другим данным, ему 16 лет) житель Оксфорда, известный под никами WhiteDoxbin и Breachbase. WhiteDoxbin и остальные шесть арестованных, вероятно, связаны с группировкой LAPSUS$, которая за последние 4 месяца наделала много шума, успешно взломав инфраструктуру Nvidia, Microsoft, Okta и других компаний. Одновременно с новостью об арестах в телеграм-канале группы появилось сообщение, что несколько ее участников «берут кратковременный отпуск».

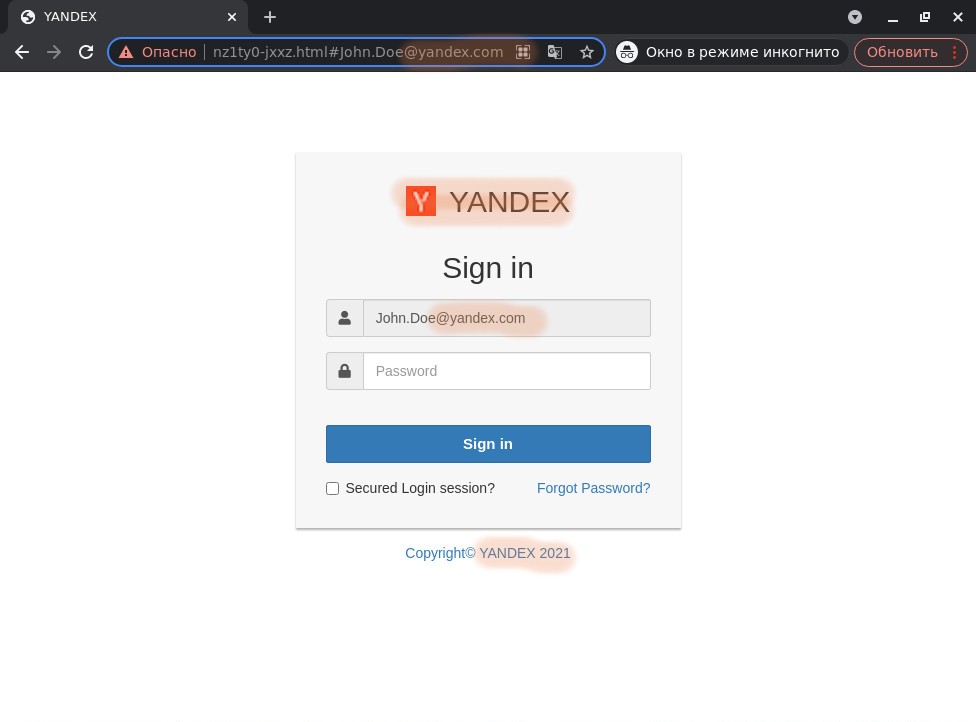

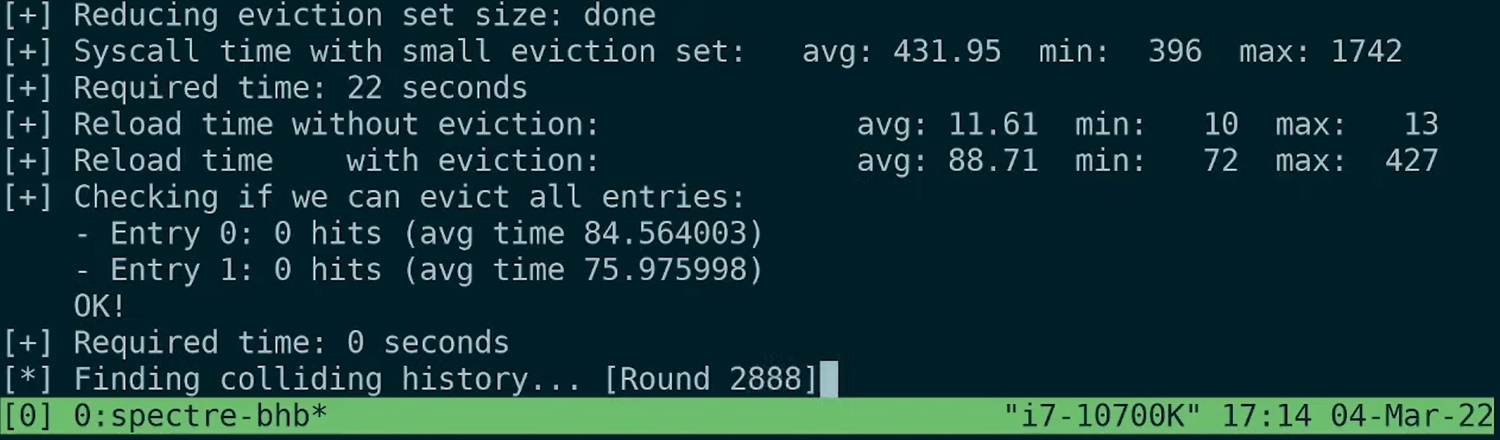

Можно сказать, что LAPSUS$ вела себя нагло, открыто занимаясь поиском сотрудников компаний, готовых за вознаграждение предоставить доступ к корпоративной инфраструктуре или как-то еще посодействовать взлому. В отличие от других киберпреступников-вымогателей, деятельность этой группировки велась с необычной степенью открытости. Сейчас уже можно предположить, что и наглость, и безрассудный слив информации об атаках

прямо в процессе взлома были скорее не стратегией, а следствием молодецкого задора участников. Конспирацию они тоже соблюдать не старались. Поводом для ареста стал слив персональных данных того же WhiteDoxbin другими киберпреступниками, которые, видимо, также не оценили инновационные практики ведения дел.

В мае мы

В мае мы