Security Week 17: последствия атаки на Linux-серверы

3 мин

На прошлой неделе было опубликовано интересное исследование об атаках на Unix-подобные системы. В нем описано создание ханипота из Docker-контейнера (новость, исходная статья Akamai). Docker было использовать не обязательно, ведь поведение «ботоводов» из отчета ничем не отличается от атаки на любую другую доступную из сети Linux-систему с дефолтным паролем. Но при работе с Docker растет вероятность ошибки оператора — когда случайно поднимается доступный из сети контейнер с настройками по умолчанию.

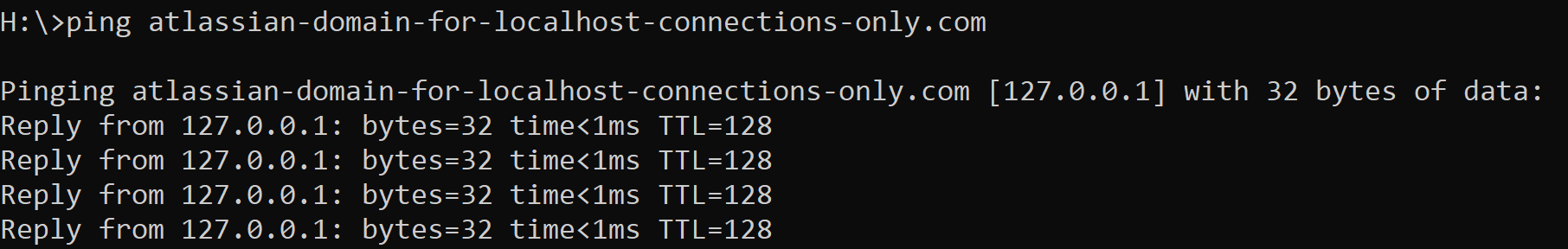

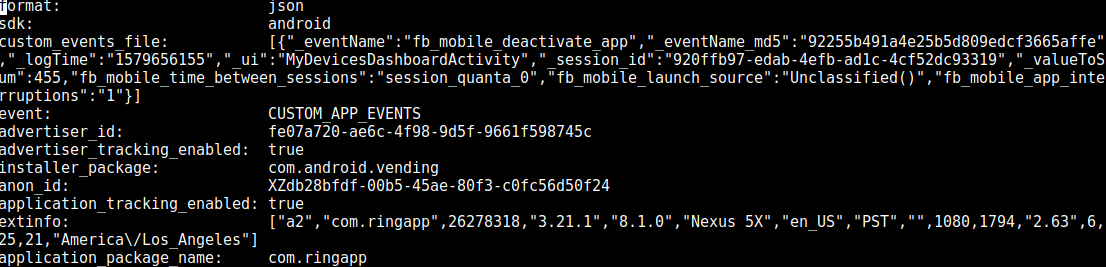

На прошлой неделе было опубликовано интересное исследование об атаках на Unix-подобные системы. В нем описано создание ханипота из Docker-контейнера (новость, исходная статья Akamai). Docker было использовать не обязательно, ведь поведение «ботоводов» из отчета ничем не отличается от атаки на любую другую доступную из сети Linux-систему с дефолтным паролем. Но при работе с Docker растет вероятность ошибки оператора — когда случайно поднимается доступный из сети контейнер с настройками по умолчанию. Соответственно, «взлом» в данном эксперименте очень простой: образ был поднят с легко угадываемым паролем для учетной записи root, а точнее, были исследованы несколько типичных пар логин-пароль вроде root:root или oracle:oracle. Интерес представляют дальнейшие действия атакующих. Для ряда успешных логинов сценарий был одинаковый: взломанная система использовалась как прокси-сервер, причем даже не для криминальных дел — был замечен трафик с сервисов Netflix, Twitch и подобных, очевидно, для обхода региональных ограничений. Но были и успешные попытки подключения системы к ботнету.

Неделю назад, 7 апреля, специалисты «Лаборатории Касперского»

Неделю назад, 7 апреля, специалисты «Лаборатории Касперского»  В четверг 2 апреля издание The Guardian поделилось впечатляющими цифрами о платформе для веб-конференций Zoom: рост посещаемости этого сервиса составил 535%. Определенно Zoom лучше конкурентов смог воспользоваться ситуацией, получив прирост если не в деньгах, то точно в популярности и количестве пользователей. Причиной такого успеха стал скорее эффективный маркетинг (например, наличие бесплатной тарифной опции), чем какие-то технические преимущества. Все было бы хорошо, если бы не характерный заголовок той же статьи в The Guardian: «Zoom — это вредоносное ПО».

В четверг 2 апреля издание The Guardian поделилось впечатляющими цифрами о платформе для веб-конференций Zoom: рост посещаемости этого сервиса составил 535%. Определенно Zoom лучше конкурентов смог воспользоваться ситуацией, получив прирост если не в деньгах, то точно в популярности и количестве пользователей. Причиной такого успеха стал скорее эффективный маркетинг (например, наличие бесплатной тарифной опции), чем какие-то технические преимущества. Все было бы хорошо, если бы не характерный заголовок той же статьи в The Guardian: «Zoom — это вредоносное ПО».  В дайджесте на прошлой неделе мы

В дайджесте на прошлой неделе мы  Новостная повестка прошлой недели в сфере информационной безопасности уверенно переместилась из области условных «компьютерных вирусов» к реальным, передающимся воздушно-капельным путем. Сотрудники множества компаний, способные выполнять свою работу удаленно, теперь связаны с коллегами и офисной инфраструктурой чисто номинально. Нельзя сказать, что переход проходит гладко, хотя очень много задач всегда можно выполнять не на рабочем месте, а из любой точки мира с более-менее надежным интернетом.

Новостная повестка прошлой недели в сфере информационной безопасности уверенно переместилась из области условных «компьютерных вирусов» к реальным, передающимся воздушно-капельным путем. Сотрудники множества компаний, способные выполнять свою работу удаленно, теперь связаны с коллегами и офисной инфраструктурой чисто номинально. Нельзя сказать, что переход проходит гладко, хотя очень много задач всегда можно выполнять не на рабочем месте, а из любой точки мира с более-менее надежным интернетом.  Компания Microsoft 10 марта

Компания Microsoft 10 марта

На прошлой неделе в Сан-Франциско прошла очередная конференция по кибербезопасности RSA Conference 2020 — мероприятие, в котором бизнеса немного больше, чем технологий. Деловые особенности индустрии не менее важны, чем технические, хотя это взаимодействие и проходит под знаком некоего антагонизма: менеджеры по развитию бизнеса говорят красивые слова, а технарям скучно. Кстати, о словах: вот как эволюционировали главные темы RSA Conference, баззворды отдельно взятой конференции, за последние пять лет. В

На прошлой неделе в Сан-Франциско прошла очередная конференция по кибербезопасности RSA Conference 2020 — мероприятие, в котором бизнеса немного больше, чем технологий. Деловые особенности индустрии не менее важны, чем технические, хотя это взаимодействие и проходит под знаком некоего антагонизма: менеджеры по развитию бизнеса говорят красивые слова, а технарям скучно. Кстати, о словах: вот как эволюционировали главные темы RSA Conference, баззворды отдельно взятой конференции, за последние пять лет. В  Сразу несколько новостей прошлой недели касались безопасности платформы Android. Наибольший интерес представляет

Сразу несколько новостей прошлой недели касались безопасности платформы Android. Наибольший интерес представляет

В февральском наборе патчей для операционной системы Android закрыта уязвимость в Bluetooth-стеке (

В февральском наборе патчей для операционной системы Android закрыта уязвимость в Bluetooth-стеке (

Седьмого января команда Google Project Zero, специализирующаяся на поиске уязвимостей в ПО, сообщила об изменениях в правилах раскрытия информации об обнаруженных багах (

Седьмого января команда Google Project Zero, специализирующаяся на поиске уязвимостей в ПО, сообщила об изменениях в правилах раскрытия информации об обнаруженных багах (