«Три, три миллиарда учетных записей Yahoo! — все, что нажито непосильным трудом, все погибло», — сообщила (ну, не дословно, конечно) компания Verizon, которая после покупки ИТ-гиганта произвела ревизию в его сильно запущенном хозяйстве. Впрочем, дело о взломе Yahoo тянется еще с прошлого года и стартовало с каких-то

200 миллионов пользовательских учеток, выставленных на продажу в дарквебе в августе 2016-го. Месяцем позже Боб Лорд, CISO компании, слегка скорректировал эту цифру, уведомив общественность о краже уже

500 миллионов аккаунтов. А к декабрю, как следует собравшись, решительно заявил, что на самом деле речь идёт

о миллиарде. Наконец, за аудит берется Verizon и сообщает, что «все уже украдено до нас» — все

3 миллиарда аккаунтов, чуть ли не полмира пострадало, да что же это делается, граждане?!

Как теперь выясняется, паслись в закромах Yahoo минимум дважды: первый раз в августе 2013-го, второй — годом позже. Однако только в 2016 году Yahoo уведомила о самих фактах взлома. Кто причастен к этой утечке — одна группа или несколько — также пока не сообщается, но, как водится, неких «госхакеров» уже обвинили. Согласно отчету Yahoo, атакеры смогли взять под контроль процесс, генерящий аутентификационные кукисы, и в результате использовали его для доступа в систему без аутентификации.

Yahoo утверждает, что в украденных данных нет незашифрованных паролей и платежных данных. Хакерам достались лишь имена, адреса электронной почты, телефонные номера, даты рождения, хеши паролей и ответы на секретные вопросы. Лишь. Сущие пустяки.

Новость этой недели и претендент на звание атаки года — KRACK (Key Reinstallation Attack). Это PoC, сконструированный бельгийским исследователем Метью Ванхуфом, чтобы наглядно продемонстрировать насколько уязвим протокол аутентификации WPA2.

Новость этой недели и претендент на звание атаки года — KRACK (Key Reinstallation Attack). Это PoC, сконструированный бельгийским исследователем Метью Ванхуфом, чтобы наглядно продемонстрировать насколько уязвим протокол аутентификации WPA2.

Жить без облачных технологий мы уже не умеем, а жить с ними еще не умеем. То и дело случаются самые нелепые факапы из-за того, что люди не очень понимают, что их облачный ресурс и аналогичный локальный – две большие разницы, и обращаться с ними нужно соответственно. Вот, например, как сейчас, когда исследователи

Жить без облачных технологий мы уже не умеем, а жить с ними еще не умеем. То и дело случаются самые нелепые факапы из-за того, что люди не очень понимают, что их облачный ресурс и аналогичный локальный – две большие разницы, и обращаться с ними нужно соответственно. Вот, например, как сейчас, когда исследователи  «Три, три миллиарда учетных записей Yahoo! — все, что нажито непосильным трудом, все погибло», — сообщила (ну, не дословно, конечно) компания Verizon, которая после покупки ИТ-гиганта произвела ревизию в его сильно запущенном хозяйстве. Впрочем, дело о взломе Yahoo тянется еще с прошлого года и стартовало с каких-то

«Три, три миллиарда учетных записей Yahoo! — все, что нажито непосильным трудом, все погибло», — сообщила (ну, не дословно, конечно) компания Verizon, которая после покупки ИТ-гиганта произвела ревизию в его сильно запущенном хозяйстве. Впрочем, дело о взломе Yahoo тянется еще с прошлого года и стартовало с каких-то  В этот раз новости из нашего дайджеста содержат самоочевидную мораль: многим компаниям плевать на безопасность их клиентов, пока это не наносит прямой финансовый ущерб. К счастью, это касается не всех компаний, но эта неделя выдалась особенно богатой на подобные постыдные истории.

В этот раз новости из нашего дайджеста содержат самоочевидную мораль: многим компаниям плевать на безопасность их клиентов, пока это не наносит прямой финансовый ущерб. К счастью, это касается не всех компаний, но эта неделя выдалась особенно богатой на подобные постыдные истории.

Каким бы действенным ни был метод защиты «отрезать кабель в интернет», пользуются им чрезвычайно редко – даже те, кому стоило бы. Но исследователи не унимаются в попытках придумать самый курьезный способ преодоления «воздушного разрыва». То

Каким бы действенным ни был метод защиты «отрезать кабель в интернет», пользуются им чрезвычайно редко – даже те, кому стоило бы. Но исследователи не унимаются в попытках придумать самый курьезный способ преодоления «воздушного разрыва». То

BlueBorne. Запомните это название. Это даже не уязвимость, это — целая пачка дыр в реализациях Bluetooth в Windows, Linux, Android и даже немножко в iOS.

BlueBorne. Запомните это название. Это даже не уязвимость, это — целая пачка дыр в реализациях Bluetooth в Windows, Linux, Android и даже немножко в iOS.  Исследователи из EnSilo

Исследователи из EnSilo

Трагическая, но поучительная история молодого британского ИБ-специалиста Маркуса Хатчинса, арестованного в США месяц назад, начала скатываться в откровенный фарс. Надо сказать, Штаты обошлись с Маркусом относительно мягко: парня выпустили под залог в $30 тыс, так что он с браслетом на ноге дожидается суда на воле. Не ограничили даже доступ к компьютеру.

Трагическая, но поучительная история молодого британского ИБ-специалиста Маркуса Хатчинса, арестованного в США месяц назад, начала скатываться в откровенный фарс. Надо сказать, Штаты обошлись с Маркусом относительно мягко: парня выпустили под залог в $30 тыс, так что он с браслетом на ноге дожидается суда на воле. Не ограничили даже доступ к компьютеру. Недавно мы опубликовали статью

Недавно мы опубликовали статью  «Докажи, что не робот: причини вред человеку или своим бездействием допусти, чтобы человек пострадал» — так могла бы выглядеть капча в оживших мирах Айзека Азимова с некоторой примесью позднего киберпанка. Пока же создатели трудящихся бок о бок с человеком роботов (co-bots, или «коботы») о трех законах не задумываются. И совершенно напрасно — в эпоху IoT машины с мозгами набекрень могут здорово насолить своим владельцам. Скажем, остановить конвейер крупного производства или оставить хозяина ночевать за порогом умного дома.

«Докажи, что не робот: причини вред человеку или своим бездействием допусти, чтобы человек пострадал» — так могла бы выглядеть капча в оживших мирах Айзека Азимова с некоторой примесью позднего киберпанка. Пока же создатели трудящихся бок о бок с человеком роботов (co-bots, или «коботы») о трех законах не задумываются. И совершенно напрасно — в эпоху IoT машины с мозгами набекрень могут здорово насолить своим владельцам. Скажем, остановить конвейер крупного производства или оставить хозяина ночевать за порогом умного дома.

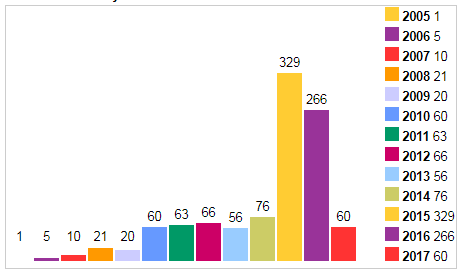

Нет, вы только вдумайтесь в эту цифру: 1033 (тысяча тридцать три) уязвимости в Flash Player законопачено с 2005 года! Это больше, чем в Internet Explorer, больше, чем в Windows XP — в общем, через него «теперь хорошо вермишель отбрасывать», поскольку

Нет, вы только вдумайтесь в эту цифру: 1033 (тысяча тридцать три) уязвимости в Flash Player законопачено с 2005 года! Это больше, чем в Internet Explorer, больше, чем в Windows XP — в общем, через него «теперь хорошо вермишель отбрасывать», поскольку  Больше всех любили Flash «черные шляпы». Благо, его уязвимости – ходовой товар, и недостатка в них никогда не наблюдалось. Особенно урожайным выдался 2015 год, когда в «решете» насчитали еще 329 новеньких дыр. А ведь еще в 2010 году Джобс

Больше всех любили Flash «черные шляпы». Благо, его уязвимости – ходовой товар, и недостатка в них никогда не наблюдалось. Особенно урожайным выдался 2015 год, когда в «решете» насчитали еще 329 новеньких дыр. А ведь еще в 2010 году Джобс