Инсайд – пожалуй, самое ущербное явление в корпоративной среде. Как в прямом, так и переносном смысле. Теперь корпоративный периметр защищается не только и не столько от внешних нарушителей, но и, по сути, от самих себя. Мы посмотрим на эту проблему со стороны инсайдера, который совмещает искусство кражи конфиденциальной информации с краем острого лезвия.

В настоящее время бизнес представляет собой «гонку вооружений»: кто быстрее и качественнее может предложить свои услуги, тот занимает ведущие позиции. «Вооружения» в этой области отличаются своей специфичностью, однако предмет «гонки» не меняется – актуальная информация при правильном ее использовании способна как обеспечить своему владельцу светлое будущее, так и поставить крест на его конкурентах.

Способы получения «полезной» информации зависят от ее типа и инфраструктуры, в которой она циркулирует, поэтому трудно проводить классификацию методов ее добычи. Однако существует два принципиально разных метода, которые, так или иначе, занимаются ее сбором и обработкой.

• Конкурентная разведка – сбор и обработка информации в условиях «легального» бизнеса. Данные получаются исключительно в результате анализа сообщений из различных СМИ и тому подобных источников, находящихся в рамках закона.

• Промышленный шпионаж – незаконное получение и (или) использование закрытой информации в условиях ведения недобросовестной конкуренции.

Оба метода присутствуют во всех сферах и уровнях бизнеса, но в разном проявлении. Я хотел бы заострить внимание на последнем, в силу особенностей используемых техник получения конфиденциальной информации.

Из наиболее распространенных практик промышленного шпионажа можно привести несколько примеров:

• шантаж лица или круга лиц, имеющих доступ к определенной информации;

• подкуп того же круга лиц;

• кража носителей информации;

• инсайдинг — гражданская активность, связанная с утечкой информации и, как следствие, с нарушением закона.

Последний пункт скрывает целый класс преступлений, которые могут быть осуществлены как умышленно (с использованием специально внедренных и подготовленных агентов), так и неумышленно (преступления, совершенные сотрудниками целевой организации по причине своей некомпетентности и т.п.).

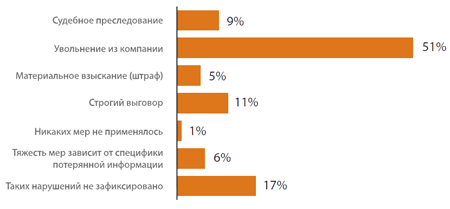

Наиболее опасными, с точки зрения защиты информации, являются именно специально внедренные инсайдеры, обладающие техническими знаниями и средствами для сбора конфиденциальной информации. Однако, как показывают ежегодные исследования аналитического центра компании Perimetrix, и те и другие нарушители внутренней информационной безопасности получают приблизительно одинаковые по степени тяжести наказания, которые зависят лишь от стоимости потерянной информации: от строгого выговора до увольнения из компании. Редко дело доходит до суда. Возможно, этот факт является следствием того, что многие компании не хотят портить себе репутацию в глазах потенциальных клиентов, но тем не менее, нарушители не получают должного наказания, что ведет к «иллюзорной» безнаказанности инсайдинга как средства конкуренции и его распространению в бизнесе.

Человек, сам того не осознавая, может оказаться инсайдером. Например, в результате социального инженеринга или по-русски говоря: развода. Нам такие личности не интересны, благо с ними в большинстве случаев справляются политики обеспечения информационной безопасности компании, регламентирующие порядок работы с информацией каждого служащего. Гораздо опаснее инсайдеры, специально подготовленные и имеющие определенную цель.

Что и говорить про обычных пользователей, которые каждый день рискуют попасть (и попадают) под колпак троянов. Причем тут инсайд? При том, что каждый может использовать оружие «засланного казачка» в своих целях, а в пользовательской среде сделать это гораздо эффективнее, нежели в корпоративной.

Политика разрешения на подключение USB-устройств может сыграть на руку злоумышленнику. Если даже во многих организациях не задумываются над этими вопросами, то что твориться у обычных пользователей… Любой flash-накопитель, плеер и т.п. usb-девайс, имея в наличии специальное ПО, может собрать необходимую информацию с целевого ПК таким образом, что у администратора даже не появится подозрений. Созданием платформы, для функционирования такого программного обеспечения для usb-девайсов мы и займемся.

Предварительным этапом будет препарирование flash-памяти. Для начала определим ее характеристики.

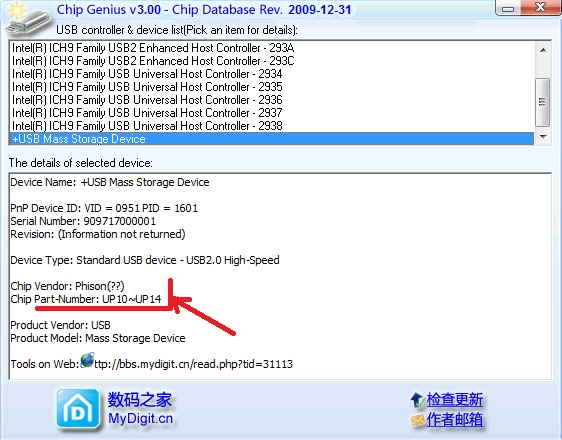

Любой usb-flash накопитель имеет контроллер – микросхему, которая выполняет роль шлюза между микросхемой памяти и интерфейсом USB компьютера. Определить тип контроллера, не разламывая корпус флешки, поможет утилита ChipGenius (ищи ссылку на эту программу в списке веб-ресурсов к статье).

Из списка USB-контроллеров выбираем нашу флешку и в области «The details of selected device» смотрим подробную информацию. Нам необходимо поле «Chip Vendor», которое содержит название производителя микросхемы; поле «Chip Part-Number» показывает версию прошивки. Этой информации достаточно для перепрошивки девайса.

В моем случае (Kingston DataTraveler 4GB):

Chip Vendor: phison

Chip Part-Number: UP10~UP14.

Определение производителя контроллера памяти и приблизительной версии прошивки:

Некоторое время назад на прилавках магазинов можно было наблюдать USB-flash память, поддерживающую технологию U3. Ничего принципиально нового такие флешки не содержали, за исключением специального ПО, которое позволяло запускать программное обеспечение, содержащееся в памяти накопителя в режиме автозагрузки. Главная особенность — специальный раздел (аналог раздела CD-ROM), который был доступен только для чтения и который содержал портируемые (portable) версии программ.

В настоящее время эти девайсы на прилавках отсутствуют, так как содержали специфичную «багу», которая позволяла перезаписать автозагружаемую область и запускать любое ПО или .bat-файл, что, в ряде случаев, могло способствовать распространению вредоносного программного обеспечения, поставить крест на конфиденциальной информации и, в общем, привести к плачевным последствиям.

Следующий этап – модернизация «спускового механизма» нашего оружия. Он заключается в перепрошивке контроллера флеш-памяти. Условие текущей задачи:

• на входе – обычная usb-flash;

• на выходе – usb-flash с поддержкой U3.

Идем на сайт flashboot.ru и находим нужный пак для нашего контроллера. Производитель: Phison. С версией нужно поэкспериментировать, потому что каждый пак содержит свои особенности для каждого уникального девайса. Требуется создание на флешке специального CD-ROM раздела, чтобы она стала поддерживать U3 или, другими словами, работать в 21 режиме (Mode 21).

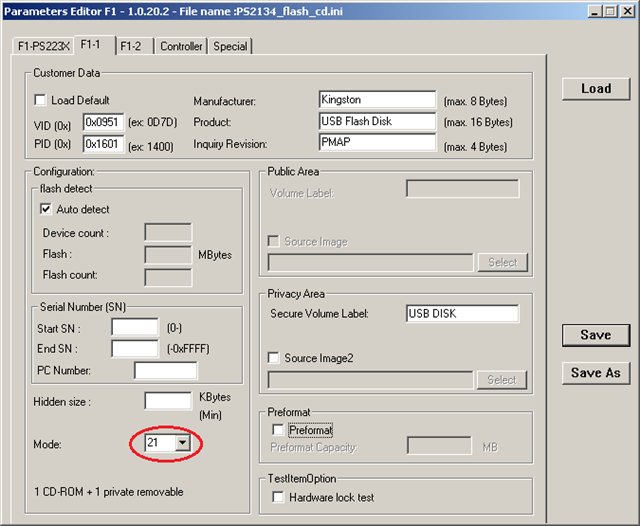

Запускаем находящуюся в паке перепрошивки утилиту ParamEdt-F1-v1.0.20.2.exe и сразу открываем вкладку «F1-1» и устанавливаем все, как на скриншоте:

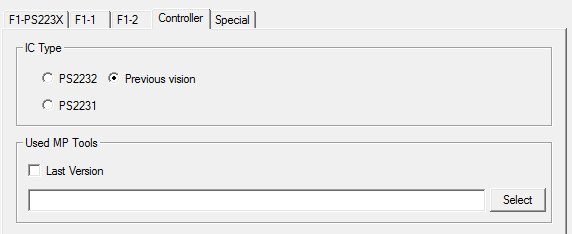

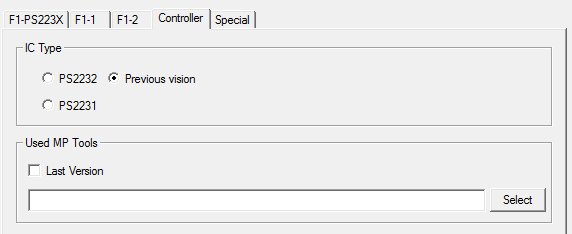

Переходим к вкладке «F1-2» и в поле CD-ROM выбираем образ CD, который будет автозагрузочным. Это может быть любая LiveCD операционная система. Однако стоит отметить, что в будущем мы будем использовать специально подготовленный .iso-образ, созданием которого займемся чуть позже. Далее переходим к вкладке «Controller», где в области «IC Type» («Тип контроллера») выбираем пункт «Previous vision» («Возможно старый экземпляр»), а в области «Used MP Tools» выбираем пункт «Last Version». Сохраняем все настройки в файл boot.ini, нажав на кнопку «Save As».

Запускаем F1_90_v196_00.exe и выбираем только что созданный boot.ini. Нажимаем «Start» и наблюдаем за процессом тестирования и записи образа. Процесс закончится, когда окно будет окрашено в зеленый цвет (светодиод накопителя при этом будет мерцать).

В результате всех манипуляций мы получаем флешку с двумя разделами: CD-ROM и накопитель стандартного типа.

От компании Kingston выпущен патч для U3-флешек, который представляет собой незащищенный RAR-архив, что позволяет изменять его содержимое по своему желанию. Именно этим и воспользовался автор вышеупомянутой статьи, модифицировав файл автозапуска защищенного диска таким образом, что он направлял выполнение кода сначала на специальный обработчик, а уже затем на файлы LaunchU3-обработчика. Результатом этих исследований стала подборка файлов, которая должна присутствовать на защищенном разделе флешки. За подробностями рекомендую обратиться к статье «Троян в мозгах Flash».

Прежде, чем записать файлы системы граббинга файлов, используя методы, описанные в предыдущем разделе, в защищенную часть, перекинем их в .iso –образ, с которым можно работать обычным архиватором. Перейдем к содержимому рабочей части – именно ей (а точнее скриптам) передается управление с защищенного хранилища. Основу рабочей области можно найти в архиве.

Я немного облегчил систему, убрав ненужный функционал (например, воспроизведение музыки) и удалив не имеющие отношение к системе файлы. Содержимое рабочей части каждый может «заточить» под свои нужды (естественно, не забываем про копирайты), благо в данном случае при любом изменении не придется перепрошивать девайс.

Нет сомнений, что эта система работает и делает то, что, собственно, и требовалось доказать. Пока администраторы не оставят свою наивность — данные как сливали, так и будут сливать. А этот концепт – всего лишь доказательство данной теоремы.

Примечательным является тот факт, что каналом утечки в данном случае являются периферийные устройства, в частности usb-носители (на борту своих микросхем контроллеры имею не только флешки, но и любые другие менее «заметные» устройства). Если смотреть реальности в глаза, в крупных организациях и организациях, следящих за безопасностью своей деятельности, в общем случае стоит запрет на подключение внешних носителей (USB в первую очередь). Про автозагрузку при этом часто забывают или забивают. Зачастую, по-прежнему остается возможность подключения устройств через другие порты (LPT, COM) и интерфейсы (SATA, IDE). При наличии такой возможности, данный метод имеет право на существование.

Изобретательность инсайдера не ограничивается активной схемой «получил доступ к ПК -> подключил устройство — > получил информацию», но развивать классику до пассивных схем проникновения в инфраструктуру, например, «оставить флешку в курилке -> инициализация любопытной жертвой вектора атаки».

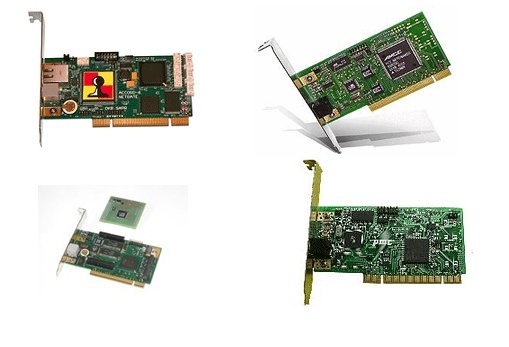

На крупных предприятиях в качестве средства защиты информации от несанкционированного доступа и осуществления контроля целостности часто используются специализированные программно-аппаратные решения. На российском рынке информационной безопасности одним из самых распространенных средств защиты, пожалуй, является программно-аппаратный комплекс «Аккорд».

Однажды установленный на целевую ЭВМ, контроллер конфигурируется системным администратором с помощью специализированного ПО, которое создает программную среду для каждого уникального пользователя. Контроль целостности оборудования аппаратным контроллером напрочь лишает злоумышленника возможности подключения периферийных устройств или осуществления загрузки своей операционной системы с мобильных носителей. Однако устройства подобного класса зачастую теряют всякий смысл, когда злоумышленник имеет физический доступ к целевому ПК, на котором они установлены.

Так, например, вышеупомянутый «Аккорд», внешне напоминающий сетевую плату, аналогичным образом встраивается в компьютер. На этапе конфигурирования контроллера металлическое крепление к корпусу ПК должно отсутствовать для того, чтобы устройство могло вести запись в свою область памяти и сохранять настройки. Далее администратор прикручивает металлическое крепление к контроллеру при помощи двух болтиков с целью замыкания контактов и тем самым блокирует дальнейшую переконфигурацию контроллера.

Инсайдеру фактически достаточно открутить один болтик, чтобы получить контроль к целевому ПК в обход защиты программно-аппаратного комплекса и, как вариант, благополучно воспользоваться «ядовитой» флешкой.

Инфраструктура, в которой циркулирует информация, также несовершенна к ее утечкам. Если в серьезных организациях техническим аспектам и стали уделять больше внимания, то организационное и кадровое обеспечение ИБ содержит потенциальные бреши практически в любой отдельно взятой компании. Внутренние уставы компаний, прежде всего, рассчитаны на «удобство работы», нежели на защиту информации. Конечно эти рассуждения весьма относительны, но позволяют сделать умозаключение – правильная организация внутрекорпоративных кодексов и уставов зачастую является одним из ключевых этапов обеспечения информационной безопасности наряду с отключением портов ввода-вывода на критичном аппаратном обеспечении.

Искажение «критической» информации зачастую более опасно, чем ее кража или потеря. Во-первых, факт изменения данных может откатить уровень развития компании, переопределив направления движения ее бизнеса в целом, и, во-вторых, искажение – трудно отслеживаемая процедура, которую можно избежать лишь логированием всех действий пользователя с «критическими» данными и архивированием всех документов.

Даже эти несколько вышеперечисленных фактов позволяют сделать вывод: только комплексный подход к обеспечению информационной безопасности позволяет пресечь попытки кражи информации санкционированными пользователями.

Полезные ресурсы:

http://flashboot.ru/index.php?name=Files&op=view_file&lid=131 — утилита ChipGenius, которая поможет в определении типа контроллера flash-памяти.

http://www.xakep.ru/magazine/xa/126/058/1.asp — статья «Троян в мозгах Flash».

http://defec.ru/sites/default/files/System.rar — исходные коды рассмотренной системы (автор: Вадим Даньшин).

http://www.xakep.ru/magazine/xa/122/016/1.asp — статья «Глазами Инсайдера».

http://perimetrix.ru/ — официальный ресурс компании Perimetrix

В настоящее время бизнес представляет собой «гонку вооружений»: кто быстрее и качественнее может предложить свои услуги, тот занимает ведущие позиции. «Вооружения» в этой области отличаются своей специфичностью, однако предмет «гонки» не меняется – актуальная информация при правильном ее использовании способна как обеспечить своему владельцу светлое будущее, так и поставить крест на его конкурентах.

Способы получения «полезной» информации зависят от ее типа и инфраструктуры, в которой она циркулирует, поэтому трудно проводить классификацию методов ее добычи. Однако существует два принципиально разных метода, которые, так или иначе, занимаются ее сбором и обработкой.

• Конкурентная разведка – сбор и обработка информации в условиях «легального» бизнеса. Данные получаются исключительно в результате анализа сообщений из различных СМИ и тому подобных источников, находящихся в рамках закона.

• Промышленный шпионаж – незаконное получение и (или) использование закрытой информации в условиях ведения недобросовестной конкуренции.

Оба метода присутствуют во всех сферах и уровнях бизнеса, но в разном проявлении. Я хотел бы заострить внимание на последнем, в силу особенностей используемых техник получения конфиденциальной информации.

Из наиболее распространенных практик промышленного шпионажа можно привести несколько примеров:

• шантаж лица или круга лиц, имеющих доступ к определенной информации;

• подкуп того же круга лиц;

• кража носителей информации;

• инсайдинг — гражданская активность, связанная с утечкой информации и, как следствие, с нарушением закона.

Последний пункт скрывает целый класс преступлений, которые могут быть осуществлены как умышленно (с использованием специально внедренных и подготовленных агентов), так и неумышленно (преступления, совершенные сотрудниками целевой организации по причине своей некомпетентности и т.п.).

Наиболее опасными, с точки зрения защиты информации, являются именно специально внедренные инсайдеры, обладающие техническими знаниями и средствами для сбора конфиденциальной информации. Однако, как показывают ежегодные исследования аналитического центра компании Perimetrix, и те и другие нарушители внутренней информационной безопасности получают приблизительно одинаковые по степени тяжести наказания, которые зависят лишь от стоимости потерянной информации: от строгого выговора до увольнения из компании. Редко дело доходит до суда. Возможно, этот факт является следствием того, что многие компании не хотят портить себе репутацию в глазах потенциальных клиентов, но тем не менее, нарушители не получают должного наказания, что ведет к «иллюзорной» безнаказанности инсайдинга как средства конкуренции и его распространению в бизнесе.

Ядовитый USB

Человек, сам того не осознавая, может оказаться инсайдером. Например, в результате социального инженеринга или по-русски говоря: развода. Нам такие личности не интересны, благо с ними в большинстве случаев справляются политики обеспечения информационной безопасности компании, регламентирующие порядок работы с информацией каждого служащего. Гораздо опаснее инсайдеры, специально подготовленные и имеющие определенную цель.

Что и говорить про обычных пользователей, которые каждый день рискуют попасть (и попадают) под колпак троянов. Причем тут инсайд? При том, что каждый может использовать оружие «засланного казачка» в своих целях, а в пользовательской среде сделать это гораздо эффективнее, нежели в корпоративной.

Политика разрешения на подключение USB-устройств может сыграть на руку злоумышленнику. Если даже во многих организациях не задумываются над этими вопросами, то что твориться у обычных пользователей… Любой flash-накопитель, плеер и т.п. usb-девайс, имея в наличии специальное ПО, может собрать необходимую информацию с целевого ПК таким образом, что у администратора даже не появится подозрений. Созданием платформы, для функционирования такого программного обеспечения для usb-девайсов мы и займемся.

Щелчок затвора

Предварительным этапом будет препарирование flash-памяти. Для начала определим ее характеристики.

Любой usb-flash накопитель имеет контроллер – микросхему, которая выполняет роль шлюза между микросхемой памяти и интерфейсом USB компьютера. Определить тип контроллера, не разламывая корпус флешки, поможет утилита ChipGenius (ищи ссылку на эту программу в списке веб-ресурсов к статье).

Из списка USB-контроллеров выбираем нашу флешку и в области «The details of selected device» смотрим подробную информацию. Нам необходимо поле «Chip Vendor», которое содержит название производителя микросхемы; поле «Chip Part-Number» показывает версию прошивки. Этой информации достаточно для перепрошивки девайса.

В моем случае (Kingston DataTraveler 4GB):

Chip Vendor: phison

Chip Part-Number: UP10~UP14.

Определение производителя контроллера памяти и приблизительной версии прошивки:

Некоторое время назад на прилавках магазинов можно было наблюдать USB-flash память, поддерживающую технологию U3. Ничего принципиально нового такие флешки не содержали, за исключением специального ПО, которое позволяло запускать программное обеспечение, содержащееся в памяти накопителя в режиме автозагрузки. Главная особенность — специальный раздел (аналог раздела CD-ROM), который был доступен только для чтения и который содержал портируемые (portable) версии программ.

В настоящее время эти девайсы на прилавках отсутствуют, так как содержали специфичную «багу», которая позволяла перезаписать автозагружаемую область и запускать любое ПО или .bat-файл, что, в ряде случаев, могло способствовать распространению вредоносного программного обеспечения, поставить крест на конфиденциальной информации и, в общем, привести к плачевным последствиям.

Следующий этап – модернизация «спускового механизма» нашего оружия. Он заключается в перепрошивке контроллера флеш-памяти. Условие текущей задачи:

• на входе – обычная usb-flash;

• на выходе – usb-flash с поддержкой U3.

Идем на сайт flashboot.ru и находим нужный пак для нашего контроллера. Производитель: Phison. С версией нужно поэкспериментировать, потому что каждый пак содержит свои особенности для каждого уникального девайса. Требуется создание на флешке специального CD-ROM раздела, чтобы она стала поддерживать U3 или, другими словами, работать в 21 режиме (Mode 21).

Запускаем находящуюся в паке перепрошивки утилиту ParamEdt-F1-v1.0.20.2.exe и сразу открываем вкладку «F1-1» и устанавливаем все, как на скриншоте:

Переходим к вкладке «F1-2» и в поле CD-ROM выбираем образ CD, который будет автозагрузочным. Это может быть любая LiveCD операционная система. Однако стоит отметить, что в будущем мы будем использовать специально подготовленный .iso-образ, созданием которого займемся чуть позже. Далее переходим к вкладке «Controller», где в области «IC Type» («Тип контроллера») выбираем пункт «Previous vision» («Возможно старый экземпляр»), а в области «Used MP Tools» выбираем пункт «Last Version». Сохраняем все настройки в файл boot.ini, нажав на кнопку «Save As».

Запускаем F1_90_v196_00.exe и выбираем только что созданный boot.ini. Нажимаем «Start» и наблюдаем за процессом тестирования и записи образа. Процесс закончится, когда окно будет окрашено в зеленый цвет (светодиод накопителя при этом будет мерцать).

В результате всех манипуляций мы получаем флешку с двумя разделами: CD-ROM и накопитель стандартного типа.

Заряжаем

От компании Kingston выпущен патч для U3-флешек, который представляет собой незащищенный RAR-архив, что позволяет изменять его содержимое по своему желанию. Именно этим и воспользовался автор вышеупомянутой статьи, модифицировав файл автозапуска защищенного диска таким образом, что он направлял выполнение кода сначала на специальный обработчик, а уже затем на файлы LaunchU3-обработчика. Результатом этих исследований стала подборка файлов, которая должна присутствовать на защищенном разделе флешки. За подробностями рекомендую обратиться к статье «Троян в мозгах Flash».

Прежде, чем записать файлы системы граббинга файлов, используя методы, описанные в предыдущем разделе, в защищенную часть, перекинем их в .iso –образ, с которым можно работать обычным архиватором. Перейдем к содержимому рабочей части – именно ей (а точнее скриптам) передается управление с защищенного хранилища. Основу рабочей области можно найти в архиве.

Я немного облегчил систему, убрав ненужный функционал (например, воспроизведение музыки) и удалив не имеющие отношение к системе файлы. Содержимое рабочей части каждый может «заточить» под свои нужды (естественно, не забываем про копирайты), благо в данном случае при любом изменении не придется перепрошивать девайс.

Выстрел!

Нет сомнений, что эта система работает и делает то, что, собственно, и требовалось доказать. Пока администраторы не оставят свою наивность — данные как сливали, так и будут сливать. А этот концепт – всего лишь доказательство данной теоремы.

Примечательным является тот факт, что каналом утечки в данном случае являются периферийные устройства, в частности usb-носители (на борту своих микросхем контроллеры имею не только флешки, но и любые другие менее «заметные» устройства). Если смотреть реальности в глаза, в крупных организациях и организациях, следящих за безопасностью своей деятельности, в общем случае стоит запрет на подключение внешних носителей (USB в первую очередь). Про автозагрузку при этом часто забывают или забивают. Зачастую, по-прежнему остается возможность подключения устройств через другие порты (LPT, COM) и интерфейсы (SATA, IDE). При наличии такой возможности, данный метод имеет право на существование.

Изобретательность инсайдера не ограничивается активной схемой «получил доступ к ПК -> подключил устройство — > получил информацию», но развивать классику до пассивных схем проникновения в инфраструктуру, например, «оставить флешку в курилке -> инициализация любопытной жертвой вектора атаки».

Контроль целостности

На крупных предприятиях в качестве средства защиты информации от несанкционированного доступа и осуществления контроля целостности часто используются специализированные программно-аппаратные решения. На российском рынке информационной безопасности одним из самых распространенных средств защиты, пожалуй, является программно-аппаратный комплекс «Аккорд».

Однажды установленный на целевую ЭВМ, контроллер конфигурируется системным администратором с помощью специализированного ПО, которое создает программную среду для каждого уникального пользователя. Контроль целостности оборудования аппаратным контроллером напрочь лишает злоумышленника возможности подключения периферийных устройств или осуществления загрузки своей операционной системы с мобильных носителей. Однако устройства подобного класса зачастую теряют всякий смысл, когда злоумышленник имеет физический доступ к целевому ПК, на котором они установлены.

Так, например, вышеупомянутый «Аккорд», внешне напоминающий сетевую плату, аналогичным образом встраивается в компьютер. На этапе конфигурирования контроллера металлическое крепление к корпусу ПК должно отсутствовать для того, чтобы устройство могло вести запись в свою область памяти и сохранять настройки. Далее администратор прикручивает металлическое крепление к контроллеру при помощи двух болтиков с целью замыкания контактов и тем самым блокирует дальнейшую переконфигурацию контроллера.

Инсайдеру фактически достаточно открутить один болтик, чтобы получить контроль к целевому ПК в обход защиты программно-аппаратного комплекса и, как вариант, благополучно воспользоваться «ядовитой» флешкой.

Инфраструктура, в которой циркулирует информация, также несовершенна к ее утечкам. Если в серьезных организациях техническим аспектам и стали уделять больше внимания, то организационное и кадровое обеспечение ИБ содержит потенциальные бреши практически в любой отдельно взятой компании. Внутренние уставы компаний, прежде всего, рассчитаны на «удобство работы», нежели на защиту информации. Конечно эти рассуждения весьма относительны, но позволяют сделать умозаключение – правильная организация внутрекорпоративных кодексов и уставов зачастую является одним из ключевых этапов обеспечения информационной безопасности наряду с отключением портов ввода-вывода на критичном аппаратном обеспечении.

Искажение «критической» информации зачастую более опасно, чем ее кража или потеря. Во-первых, факт изменения данных может откатить уровень развития компании, переопределив направления движения ее бизнеса в целом, и, во-вторых, искажение – трудно отслеживаемая процедура, которую можно избежать лишь логированием всех действий пользователя с «критическими» данными и архивированием всех документов.

Даже эти несколько вышеперечисленных фактов позволяют сделать вывод: только комплексный подход к обеспечению информационной безопасности позволяет пресечь попытки кражи информации санкционированными пользователями.

Полезные ресурсы:

http://flashboot.ru/index.php?name=Files&op=view_file&lid=131 — утилита ChipGenius, которая поможет в определении типа контроллера flash-памяти.

http://www.xakep.ru/magazine/xa/126/058/1.asp — статья «Троян в мозгах Flash».

http://defec.ru/sites/default/files/System.rar — исходные коды рассмотренной системы (автор: Вадим Даньшин).

http://www.xakep.ru/magazine/xa/122/016/1.asp — статья «Глазами Инсайдера».

http://perimetrix.ru/ — официальный ресурс компании Perimetrix