Междисциплинарная команда учёных из Стэнфорда и Северо-Западного университета, состоящая из специалистов по криптографии и нейропсихологии, разработала принципиально новый способ аутентификации, который объединяет сильные стороны биометрии и паролей. Он позволяет сохранять длинные последовательности случайных символов в подсознании так, что их невозможно извлечь ни с помощью пыток, ни под гипнозом.

Междисциплинарная команда учёных из Стэнфорда и Северо-Западного университета, состоящая из специалистов по криптографии и нейропсихологии, разработала принципиально новый способ аутентификации, который объединяет сильные стороны биометрии и паролей. Он позволяет сохранять длинные последовательности случайных символов в подсознании так, что их невозможно извлечь ни с помощью пыток, ни под гипнозом. Метод не предназначен для массового повседневного использования — на подсознательное запоминание пароля требуется около 45 минут тренировки, кроме того, он не даёт особых преимуществ в случае удалённого доступа — злоумышленники всегда могут силой или угрозами заставить пользователя войти в систему. Основное его назначение — физический контроль доступа в закрытые зоны и помещения, например секретные лаборатории или банковские хранилища.

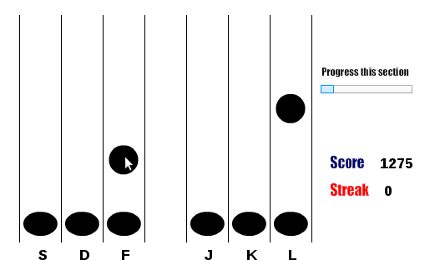

Для запоминания секретной комбинации используется что-то вроде компьютерной игры, напоминающей Guitar Hero. По шести вертикальным дорожкам падают чёрные кружки, а пользователь должен нажимать одну из шести клавиш — S, D, F, J, K или L, когда они достигают дна. (Игру можно попробовать вживую на сайте, который учёные использовали для экспериментов с помощью Mechanical Turk). Кружки падают достаточно быстро, чтобы всё внимание игрока было занято нажатием нужных кнопок. За 45 минут игры пользователь нажимает кнопки около 4000 раз. 80% этих нажатий используются для тренировки 30-символьной секретной последовательности. 20% — случайны и служат для того, чтобы не дать мозгу запомнить комбинацию на сознательном уровне.

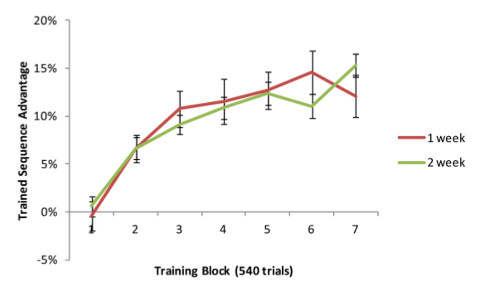

Для запоминания секретной комбинации используется что-то вроде компьютерной игры, напоминающей Guitar Hero. По шести вертикальным дорожкам падают чёрные кружки, а пользователь должен нажимать одну из шести клавиш — S, D, F, J, K или L, когда они достигают дна. (Игру можно попробовать вживую на сайте, который учёные использовали для экспериментов с помощью Mechanical Turk). Кружки падают достаточно быстро, чтобы всё внимание игрока было занято нажатием нужных кнопок. За 45 минут игры пользователь нажимает кнопки около 4000 раз. 80% этих нажатий используются для тренировки 30-символьной секретной последовательности. 20% — случайны и служат для того, чтобы не дать мозгу запомнить комбинацию на сознательном уровне.  Для того, чтобы пройти аутентификацию, необходимо пару минут поиграть в ту же игру, в которой будет задействована такая же комбинация, плюс случайные символы. Тренированный пользователь на правильной последовательности покажет результат на 10-15% лучше, чем на случайном наборе букв. Это напоминает методы поведенческой биометрии, (использование для аутентификации динамики набора обычного текста на клавиатуре, походки и других привычных действий), однако с двумя важными преимуществами.

Для того, чтобы пройти аутентификацию, необходимо пару минут поиграть в ту же игру, в которой будет задействована такая же комбинация, плюс случайные символы. Тренированный пользователь на правильной последовательности покажет результат на 10-15% лучше, чем на случайном наборе букв. Это напоминает методы поведенческой биометрии, (использование для аутентификации динамики набора обычного текста на клавиатуре, походки и других привычных действий), однако с двумя важными преимуществами. Обычные действия человек совершает каждый день, их можно записать на видео или с помощью кейлоггера, проанализировать и научиться имитировать. А вот узнать секретную комбинацию, хранящуюся в подсознании, невозможно, даже имея копию игры на локальном компьютере злоумышленника. Можно заставить пользователя играть в неё раз за разом, но он никак не сможет продемонстрировать своё знание, пока нужная комбинация не будет ему предъявлена.

Конечно, теоретически возможно использовать статистические методы, чтобы извлечь комбинацию по частям, отбирая и комбинируя короткие последовательности, которые удаются чуть лучше других, но на это уйдёт не один час (если не неделя). И тут вступает в действие второе преимущество этого метода. На запоминание правильной последовательности понадобилось 45 минут. Если поиграть ещё несколько часов, при условии, что пропатченная злоумышленником игра пытается угадать последовательность, а значит раз за разом подсовывает одни и те же, предположительно правильные фрагменты, мозг почти наверняка забудет старую комбинацию.

Благодаря этой же особенности метода, появляется недостижимая для биометрии гибкость. В отличие от рисунка сетчатки глаза, отпечатков пальцев, голоса или походки, комбинацию всегда можно сменить.

Вот ссылка на PDF с подробным описанием метода, и обсуждение его на HackerNews.