Ничего не предвещало беды, как вдруг в 2 часа ночи раздался телефонный звонок.

— Алло, милый! У меня youtube не работает!

— Прекрасно, иди спать!

— Нууу! Там новая серия вышла!

— Завтра всё сделаю!

— Ну Заяя, нуууу!

— Ладно! Ладно! Сейчас.

…

Из этого поста вы узнаете ответы на следующие вопросы:

Как спасти свою милую от стресса в 2 часа ночи? Как вернуть доступ к youtube.com, если ваш провайдер его заблокировал? Как быстро поднять VPN и настроить клиентские устройства (Android, Windows, Debian, dd-wrt) для работу с ним? Как безопасно серфить интернет на открытых точках доступа? Как заработать карму в глазах своей возлюбленной? Если вам это интересно, добро пожаловать под кат!

Начало

Первым делом я попросил сделать трейс и отрезолвить youtube.com с DNS провайдера и Google Public DNS

tracert youtube.com

nslookup youtube.com

nslookup youtube.com 8.8.8.8После этого я подкинул пару хороших и быстрых прокси, чтобы моя милая успокоилась и пошла смотреть свой любимый сериал. Попутно объяснил ей где найти очередные прокси, если эти помрут, а так же провел инструктаж о мерах предосторожности при использовании чужих прокси. Её все устроило, скорость была отменной, она визжала как поросенок, после чего пропала на пару часов в бездне кинематографа. Это был самый простой и быстрый способ ее успокоить и вернуть возможность вновь наслаждаться благами цивилизации.

Прокси, тем более публичные, это не серьезно, проблемно и очень не безопасно, нам нужен VPN подумал я, и поэтому решил — пока меня не отвлекают надо приступить к реализации. Для начала выберем сервер.

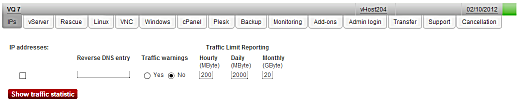

vServer VQ 7 — от Hetzner подойдет, цена вопроса всего 7.90 Евро/мес, а т.к. ничего кроме VPN мы запускать пока не планируем, этой простейшей конфигурации вполне хватит.

Как зарегистрироваться и купить сервер, объяснять не буду, скажу только что у меня попросили любой документ удостоверяющий личность, на котором видна дата рождения. Платил картой VISA.

Настройка сервера

И так, мы зарегистрировались и купили vServer VQ 7, заходим в админку и видим наш сервер

Теперь установим на него debian (кстати это можно сделать прямо во время оформления заказа). Переходим на вкладку Linux, выбираем конфигурацию Debian 6.0 minimal, 32bit, жмем Activate.

Установка начнется при следующем запуске сервера, т.е. нам надо его перезагрузить, сделать это можно на вкладке vServer, или по SSH.

Через некоторое время на почту придет письмо что все готово. Там же будет и пароль root пользователя, подключаемся по SSH к серверу и приступаем к настройке.

# меняем пароль пользователя

passwd root

# обновляем список пакетов и установим mc (дело вкуса, но я его ставлю)

apt-get update

apt-get install mc

# установим openvpn и приступим к настройке

apt-get install openvpn

cd /usr/share/doc/openvpn/examples/easy-rsa/2.0/

# редактируем переменные

nano ./vars

# меняем строки

export KEY_SIZE=1024 # Длинна ключа

export KEY_EXPIRE=3650 # Срок действия ключа в днях

# описание сертификатов по-умолчанию

export KEY_COUNTRY="RU"

export KEY_PROVINCE="RU"

export KEY_CITY="Moscow"

export KEY_ORG="http://habrahabr.ru"

export KEY_EMAIL="org@example.com"

# сохраняем файл

# инициализируем переменные и чистим папку keys и создаем сертификаты

. ./vars

. ./clean-all

./build-ca # корневой сертификат

./build-key-server server # сертификат сервера

./build-dh # ключ Диффи Хельман

# если вы планируете использовать tls-auth, который позволит скрыть порт на котором сервер слушает vpn подключения, защитить от DoS атак и кое чего еще, то выполните еще и эту строку:

openvpn --genkey --secret ./keys/ta.key

# Включили tls-auth? Тогда не забудьте передать ta.key клиентам, его надо будет положить рядом с сертификатом пользователя.

# перенесем полученные сертификаты в рабочую папку

cp ./keys/ca.crt /etc/openvpn

cp ./keys/server.crt /etc/openvpn

cp ./keys/server.key /etc/openvpn

cp ./keys/dh1024.pem /etc/openvpn

# Для tls-auth, выполните и эту строку:

cp ./keys/ta.key /etc/openvpn

# создадим сертификаты пользователей, сколько вам нужно (вводить данные не обязательно, поля будут принимать значения переменных по-умолчанию, достаточно просто нажимать Enter. В конце будет предложено ввести пароль (Enter export password), он защитит ваш сертификат от импорта недоброжелателями, хорошенько его запомните)

./build-key-pkcs12 vpn.android

./build-key-pkcs12 vpn.windows

./build-key-pkcs12 vpn.debian

./build-key-pkcs12 vpn.ddwrt

./build-key-pkcs12 vpn.home

# п��сле этого в папке /usr/share/doc/openvpn/examples/easy-rsa/2.0/keys/ появятся ваши сертификаты vpn.android.*, vpn.windows.* и другие.

# Если захотите создать сертификаты поздней, подключаетесь по SSH, и:

# cd /usr/share/doc/openvpn/examples/easy-rsa/2.0/

# . ./vars

# ./build-key-pkcs12 vpn.newuser1

# ./build-key-pkcs12 vpn.newuser2

# настроим сервер

zcat /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz > /etc/openvpn/server.conf

nano /etc/openvpn/server.conf

# все настройки по-умолчанию нас устроят, меняем, раскомментируем:

local IP_АДРЕС_ВАШЕГО_СЕРВЕРА

push "redirect-gateway def1 bypass-dhcp"

push "dhcp-option DNS 8.8.8.8"

push "dhcp-option DNS 8.8.4.4"

client-to-client # раскомментируйте, если хотите иметь доступ между клиентами внутри вашего VPN

# Для включения tls-auth, необходимо добавить (без #)

# tls-auth ta.key 0

# Если хотите спрятать сервер от китайских ботов и ФСБ, поменяйте стандартный порт, на любой другой. Только не забудьте прописат�� этот же порт в настройках клиента.

port 1194

# сохраняем

# применим настройки файрвола через rc.local, можно сделать иначе, но я остановился на этом варианте.

nano /etc/rc.local

# добавляем строки до exit 0

iptables -A FORWARD -s 10.8.0.0/24 -j ACCEPT

iptables -A FORWARD -m state --state RELATED,ESTABLISHED -j ACCEPT

iptables -t nat -A POSTROUTING -s 10.8.0.0/24 -o eth0 -j MASQUERADE

# сохраняем

nano /etc/sysctl.conf

# раскомментируем строчку

net.ipv4.ip_forward=1

# отправляем на перезагрузку, чтобы сразу убедиться что автозапуск работает

rebootВсё, серверная часть готова. Можно подключаться. Для перехода к следующим этапам, надо выгрузить с нашего сервера сертификаты из папки:

/usr/share/doc/openvpn/examples/easy-rsa/2.0/keys/Настройка android клиента (root не требуется)

1. Устанавливаем на телефон OpenVPN for Android

2. Загружаем на карту памяти сертификат p12, брать тут

/usr/share/doc/openvpn/examples/easy-rsa/2.0/keys/vpn.android.p123. Запускаем OpenVPN for Android

4. VPN Profiles > Add, вводим любое имя. Приступаем к настройке профиля:

- Basic > Server Address: IP адрес вашего VPN сервера, либо имя домена если вы его привязали

- Type: PKCS12 File

- Select: Выбираем наш файл *.p12

- PKCS12 Password: вводим пароль импорта сертификата, заданный при его генерации.

- upd: используйте последнюю версию приложения, в ней проверка remote-cert-tls server включена по-умолчанию. либо включите вручную в настройках авторизации, проверку сертификата сервера

- Если вы включили tls-auth на сервере, включите в настройках профиля tls-auth и выберите ta.key

5. Готово. Подключаемся и проверяем, текущий статус подключения доступен в панели уведомлений (можно добавить на рабочий стол ярлык для конкретного VPN, он будет стартовать сразу по клику на ярлык, без лишних телодвижений. Если хотите чтобы при каждом подключении спрашивало пароль, просто не сохраняйте его в настройках профиля).

Настройка Windows клиента

1. Скачиваем и устанавливаем клиент: 32bit | 64bit

2. Создаем файл конфигурации myvpnconfig.ovpn (обычный текстовый файл):

remote IP_вашего_сервера 1194

client

dev tun

ping 10

comp-lzo

proto udp

tls-client

remote-cert-tls server

pkcs12 vpn.windows.p12

verb 3

pull# Если вы включили tls-auth на сервере, добавьте в конфиг эту строку:

tls-auth ta.key 13. Создаем batch скрипт (start_my_vpn.cmd) для запуска VPN сессии:

cd C:\some\path\openvpn\

"C:\Program Files\OpenVPN\bin\openvpn.exe" --config C:\some\path\openvpn\myvpnconfig.ovpn4. Скрипт и конфиг ложим в одну папку, в эту же папку кидаем vpn.windows.p12 сертификат, брать его тут

/usr/share/doc/openvpn/examples/easy-rsa/2.0/keys/vpn.windows.p125. Готово, ярлык на скрипт кидаем на рабочий стол, запускаем от имени администратора или от пользователя с его правами, при запуске он попросит ввести пароль для «импорта» сертификата.

Если пароль верный, то несколько секунд и мы подключились:

Для не параноиков или автостарта туннеля без ввода пароля, можно вместо p12 использовать связку сертификатов ca.crt, vpn.windows.key и vpn.windows.crt, выглядит это так,

вместо

pkcs12 vpn.windows.p12ca ca.crt

cert vpn.windows.crt

key vpn.windows.keyФайлы брать все там же

/usr/share/doc/openvpn/examples/easy-rsa/2.0/keys/Настройка Linux клиента

Настройка на примере debian 6.0

# ставим пакет openvpn

apt-get install openvpn

# создаем папку, в любом удобном месте для хранения сертификатов и скрипта подключения к VPN

mkdir /opt/openvpn

# создаем скрипт подключения

echo 'cd /opt/openvpn

/usr/sbin/openvpn --config /opt/openvpn/myvpnconfig.ovpn

' > /opt/openvpn/start_vpn.run

# создаем файл конфигурации

echo 'remote IP_ВАШЕГО_СЕРВЕРА 1194

client

dev tun

ping 10

comp-lzo

proto udp

tls-client

remote-cert-tls server

pkcs12 vpn.debian.p12

verb 3

pull' > /opt/openvpn/myvpnconfig.ovpn

# Если вы включили tls-auth на сервере, добавьте в конфиг эту строку:

# tls-auth ta.key 1

# vpn.debian.p12 берем как обычно на сервере /usr/share/doc/openvpn/examples/easy-rsa/2.0/keys/

# опять же, можно вместо p12 использовать ca.crt, vpn.debian.key и vpn.debian.crt, как в примере с windows, для того чтобы не вводить пароль для подключения к VPN, это пригодиться например для автозапуска VPN.

chmod +x /opt/openvpn/start_vpn.runГотово. Не забудьте положить vpn.debian.p12 или ca.crt, vpn.debian.key и vpn.debian.crt в папку со скриптом и файлом конфигурации.

Для подключения к VPN, просто выполните с повышенными привилегиями:

/opt/openvpn/start_vpn.runНастройка роутера на dd-wrt (Big или Mega)

В данном случае будет проведена настройка роутера, как клиента сети VPN, для возможности удаленного подключения к роутеру, если подключение по внешнему адресу недоступно, например провайдер внезапно выдал вам NAT'ированный IP. Подключаться можно будет с любого устройства, внутри вашего VPN.

1. Перейдите на страницу router_ip/Diagnostics.asp (тех.обслуживание->команды)

2. Если у вас уже есть «Параметры запуска», то нажмите Редактировать и добавьте ниже приведенный код, после, либо до вашего. Если нет то просто вставьте его в «Командный процессор» и нажмите «Сохранить параметры запуска»

3. Собственно сам код запуска:

#### CERT ####

CA_CRT='-----BEGIN CERTIFICATE-----

C4dczC6ZeWIgri7krQzPIrX5hNYAc676PNv6iomNWVJNkugr

-----END CERTIFICATE-----'

CLIENT_CRT='-----BEGIN CERTIFICATE-----

C4dczC6ZeWIgri7krQzPIrX5hNYAc676PNv6iomNWVJNkugr

-----END CERTIFICATE-----'

CLIENT_KEY='-----BEGIN RSA PRIVATE KEY-----

C4dczC6ZeWIgri7krQzPIrX5hNYAc676PNv6iomNWVJNkugr

-----END RSA PRIVATE KEY-----'

#### CERT ####

#### OPEN VPN ####

OPVPNENABLE=`nvram get openvpncl_enable | awk '$1 == "0" {print $1}'`

if [ "$OPVPNENABLE" != 0 ]

then

nvram set openvpncl_enable=0

nvram commit

fi

sleep 30

mkdir /tmp/openvpn; cd /tmp/openvpn

echo "$CA_CRT" > ca.crt

echo "$CLIENT_CRT" > client.crt

echo "$CLIENT_KEY" > client.key

chmod 644 ca.crt client.crt

chmod 600 client.key

sleep 30

echo 'remote IP_ВАШЕГО_СЕРВЕРА 1194

client

dev tun

ping 10

comp-lzo

proto udp

tls-client

remote-cert-tls server

ca ca.crt

cert client.crt

key client.key

verb 3

pull' > openvpn.conf

# Если вы включили tls-auth на сервере, добавьте в конфиг эту строку:

# tls-auth ta.key 1

killall openvpn

openvpn --config /tmp/openvpn/openvpn.conf&

### MASQUERADE

iptables -I FORWARD -i br0 -o tun0 -j ACCEPT

iptables -I FORWARD -i tun0 -o br0 -j ACCEPT

iptables -I INPUT -i tun0 -j ACCEPT

iptables -t nat -A POSTROUTING -o tun0 -j MASQUERADE

###

4. Переменные CA_CRT, CLIENT_CRT и CLIENT_KEY, это содержимое файлов ca.crt, vpn.ddwrt.crt и vpn.ddwrt.key соответственно, просто открывайте их текстовым редактором и копируйте содержимое, в vpn.ddwrt.crt блок будет в самом конце, в двух других копируем содержимое полностью. Брать файлы известно где

/usr/share/doc/openvpn/examples/easy-rsa/2.0/keys/5. Не забудьте заменить IP_ВАШЕГО_СЕРВЕРА и нажать «Сохранить параметры запуска».

6. Перезагружаем роутер, пробуем подключиться к нему с другого устройства в вашем VPN. Посмотреть VPN IP адрес роутера можно например через ifconfig.

fin

Запустив OpenVPN на любом из клиентских устройств, проверить что вы выходите в интернет через защищенный канал достаточно просто, откройте 2ip.ru, если там будет IP адрес вашего сервера, а провайдером значится Hetzner, всё в порядке.

Настоятельно рекомендую запускать VPN туннель сразу после того как вы подключаетесь к открытым точкам доступа Wi-Fi.

Как показала моя последняя командировка, ловить в wi-fi сетях гостиниц и прочих учреждений не заботящихся о безопасности своих клиентов можно очень долго и невозбранно (особенно удивляет обилие сканов паспортов, в почтовых ящиках тур. агентов).

Помимо прочего, вы получаете возможность подключаться между устройствами, даже если они находятся за NAT провайдера, это очень удобно. Если конечно вы раскомментировали строку client-to-client в конфиге сервера.

Большое спасибо:

1. www.opennet.ru/base/sec/openvpn_server.txt.html

2. wiki.hidemyass.com/DD-WRT_OpenVPN_Setup

3. www.hetzner.de

p.s.: провайдер так и не разблокировал youtube.com.

p.p.s.: android способ проверен на стоковых One X и SGS II.

p.p.p.s.: пост опубликован во вторник, это случайность.