Доброго времени прочтения, уважаемые читатели Хабра.

Прочитал за последнее время ряд статей, в том числе на Хабре, по цифровым отпечаткам браузеров и слежке за пользователями в Интернете. Например, статья Анонимная идентификация браузеров и Ловушка в интернете журнал Forbes, раздел «технологии» — «Big Data».

А может я не хочу, чтоб меня учитывали! Только, боюсь, ирония в том, что это тоже отпечаток, да, к тому же, видимо, и основная причина появления отпечатков. ИМХО, способ только один. Применительно к FireFox — если все лисицы хором и каждая в отдельности начнут тявкать, что они обыкновенные стандартные лисицы, а не тор, не хром и не макось.

Но, из академического интереса, для сохранения индивидуальности лисиц и в ответ на очередные происки дикого капитализма, хочу предложить на суд уважаемого Хабрасообщества, следующий хитрый план.

Сразу хочу оговориться — я не являюсь специалистом в области сетевой безопасности или анонимности, в анонимных группах не состоял, в анонимизме уличен не был, тором клянусь, век даркнета не видать.

Windows 10 x64 и Firefox 62.0.3.

То, что Винда шлет телеметрию и все связанное с настройкой самой Винды, как и вопросы антивирусов и файероволов, все же в статью не укладывается. Как и хождение в Интернет ночью, из-под стола и с холодильника, через Тор браузер, который через VirtualBox с Tails, которая через Quad VPN и еще Whonix (сверху).

По следующим пунктам. Там в двух случаях предлагается очистить историю и куки-файлы профиля. Будьте внимательны, если залогинены на Хабре!

И выйти на охоту за охотниками. Для этого:

1. Скачать Lightbeam

2. Профиль должен быть чистый (без банерорезок!). Проложить трассу Яндекс-Гугл-Ок-Vk-Ютуб

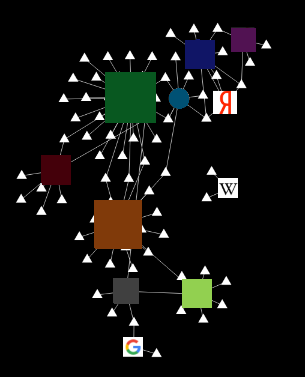

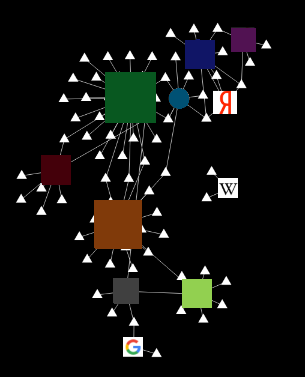

3. Посмотреть на результат. Что-то в таком духе

Тут только надо учитывать, что Lightbeam сводит все, даже если оно никакого отношения к слежке не имеет. Все API, доступы к общим ресурсам и т.д. И объединяет сайты, которые их совместно используют. И самое главное, на основе этой картинки не пытайтесь добавить что-то в правила. Второй вопрос в Гугл по запросу «yastatic» — «как убрать». Это статика, а не статистика. И теперь Lightbeam удивляется, почему у них рейтинг упал, а пользователи — почему у них «картинки не грузяцо».

4. Поставить uBlock Origin, накрыть его Nano Defender, иначе при заходе на qaru контент внезапно совершает оборот наоборот и таким образом переворачивает образ, поставить HTTPS Everywhere (что заодно верно и от Зомби-куки), Decentraleyes, Privacy Badger, добавить, ИМХО, Malwarebytes, он вроде из всех бесплатных дополнений лучше всех заблочил фишинговые сайты по списку.

Побегав, между Яндексом и Гугл получил результат

Обрадовался, что сломал систему, но заподозрил Барсука в измене, в Гугл-е то он что-то подозрительно притих. Перечитал статью, вроде бы все повыпиливали. Но под конец написания статьи, попал сюда вот, и понял, что все суета сует и томление духа, сильно приватней вряд ли станем, если только — в деревню, в глушь, в Саратов, но может хоть побезопаснее с этим всем будет. С рекламой-то и uBlock справится, да и если мне в темной подворотне внезапно предложат любимый сорт кофе — ну и ладно.

А вот если паспортные данные попадут не в те руки, да еще и с помощью бигдата будут сопоставлены с тем, по каким подворотням, в какое время ходим. В общем, гляжу, один патч от злоупотреблений выпустили. Теперь бы дождаться сервис пака.

Прочитал за последнее время ряд статей, в том числе на Хабре, по цифровым отпечаткам браузеров и слежке за пользователями в Интернете. Например, статья Анонимная идентификация браузеров и Ловушка в интернете журнал Forbes, раздел «технологии» — «Big Data».

А может я не хочу, чтоб меня учитывали! Только, боюсь, ирония в том, что это тоже отпечаток, да, к тому же, видимо, и основная причина появления отпечатков. ИМХО, способ только один. Применительно к FireFox — если все лисицы хором и каждая в отдельности начнут тявкать, что они обыкновенные стандартные лисицы, а не тор, не хром и не макось.

Но, из академического интереса, для сохранения индивидуальности лисиц и в ответ на очередные происки дикого капитализма, хочу предложить на суд уважаемого Хабрасообщества, следующий хитрый план.

Сразу хочу оговориться — я не являюсь специалистом в области сетевой безопасности или анонимности, в анонимных группах не состоял, в анонимизме уличен не был, тором клянусь, век даркнета не видать.

Целевая операционная систем и браузеры

Windows 10 x64 и Firefox 62.0.3.

НЕ о чем речь

То, что Винда шлет телеметрию и все связанное с настройкой самой Винды, как и вопросы антивирусов и файероволов, все же в статью не укладывается. Как и хождение в Интернет ночью, из-под стола и с холодильника, через Тор браузер, который через VirtualBox с Tails, которая через Quad VPN и еще Whonix (сверху).

Предлагаю, для чистоты эксперимента, создать новый профиль FireFox

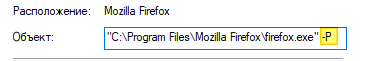

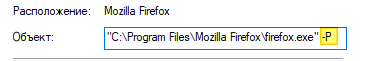

Думаю, самое простое, так:

Для того, чтоб видеть как предлагаемый апгрейд сказывается на производительности лисы

Предлагаю установить вот это: Page Speed Monitor

(это время загрузки страницы). Если по ней кликнуть, то там детальная информация.

(это время загрузки страницы). Если по ней кликнуть, то там детальная информация.

По следующим пунктам. Там в двух случаях предлагается очистить историю и куки-файлы профиля. Будьте внимательны, если залогинены на Хабре!

1. Выпилить банальную технологию слежки. Redirect

Яндекс, правда, писал, что это наоборот, в целях шифрования и анонимности, вроде и впрямь пруф, но чтоб обо всякую фигню на каждом шагу не спотыкаться:

Необходимо помнить, что оно все равно может не работать на некоторых сайтах, тогда редиректа куда надо — не будет, но все же это часть хорошей защиты, т.ч. от фишинга, ана проблемных сайтах можно выключить или добавить их в белый список

| Пруф | Пруф |

|---|---|

|

|

Яндекс, правда, писал, что это наоборот, в целях шифрования и анонимности, вроде и впрямь пруф, но чтоб обо всякую фигню на каждом шагу не спотыкаться:

- установить Google and Yandex search link fix для основных поисковиков

- установить Clean Links для всего остального.

В настройках Clean Links

— ИМХО лучше снять галку «подсвечивать очищенные ссылки» и можно, временно, поставить «показывать сообщения», чтоб понаблюдать за эффектом.

— Можно включить опцию «делать никликабельные ссылки — кликабельными»

— Заменить строку «Skip Links...» на

— Добавить в исключения — запятая, потом google.com,google.ru,yandex.ru,ru.wikipedia.org,en.wikipedia.org,passport.yandex.ru

— Можно включить опцию «делать никликабельные ссылки — кликабельными»

— Заменить строку «Skip Links...» на

\/ServiceLogin|imgres\?|searchbyimage\?|watch%3Fv|auth\?client_id|signup|bing\.com\/widget|oauth|openid\.ns|\.mcstatic\.com|sVidLoc|[Ll]ogout|submit\?url=|magnet:|(?:google|yandex)\.(?:com|ru)\/\w*captcha\w*[\/?]|(?:google|yandex)\.(?:com|ru)\/.+\.(?:google|yandex)

— Добавить в исключения — запятая, потом google.com,google.ru,yandex.ru,ru.wikipedia.org,en.wikipedia.org,passport.yandex.ru

Необходимо помнить, что оно все равно может не работать на некоторых сайтах, тогда редиректа куда надо — не будет, но все же это часть хорошей защиты, т.ч. от фишинга, ана проблемных сайтах можно выключить или добавить их в белый список

2. Выпилить традиционную технологию слежки. Cookies

2.1. Необходимо установить дополнение First Party Isolation.

Появится кнопка . Не нажимайте ее до перехода на тестовый сайт. Перед тем, как будете возвращаться сюда, ее следует привести в исходное состояние.

. Не нажимайте ее до перехода на тестовый сайт. Перед тем, как будете возвращаться сюда, ее следует привести в исходное состояние.

Правда, аффтар тут сломал таки систему. В нажатом состоянии она бледная (вкл.), а в отжатом нет (выкл.).

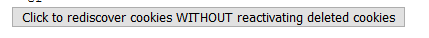

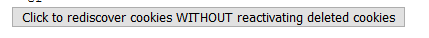

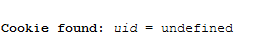

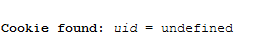

2.2. Перейти на сайт Cookie Tester.

Установить Cookie.

«Отжать» установленную кнопку. И нажать на сайте на «Refresh»

Вот тут почитать можно Улучшаем приватность в Firefox.

А'ля песочница. При нажатой кнопке включается изоляция, при отжатой выключается (и по умолчанию она почему-то и впрямь выключена).

Два состояния «изолированное» и «не изолированное». При этом «не изолированное» — для всех сайтов одно, а «изолированное» — для каждого сайта индивидуальное и один сайт не имеет доступа к другому.

Тоже самое и для одного сайта — если сейчас тут отжать кнопку, Хабр не увидит cookie. Но вычислит второй вход. Поэтому и уволит, без выходного пособия.

Но, зато, по разным сайтам куки больше передаваться не будут, при включенной кнопке сайты чужие cookie видеть перестанут, так что слежка затруднится + их будет гораздо сложнее спереть. Хотя на Evercookies и прочие нанотехнологии не действует, я узнавал.

Предложение по использованию:

Оставить кнопку включенной. Насколько читал, может быть случай, когда возникнут проблемы с авторизацией (иногда сайт пробрасывает при этом на другой, но свой же, то есть «легально»). Тогда надо будет отключить на этом сайте (если войдя — включите, вас разлогинят). Но я пока таких сайтов еще не встречал.

Появится кнопка

. Не нажимайте ее до перехода на тестовый сайт. Перед тем, как будете возвращаться сюда, ее следует привести в исходное состояние.

. Не нажимайте ее до перехода на тестовый сайт. Перед тем, как будете возвращаться сюда, ее следует привести в исходное состояние.Правда, аффтар тут сломал таки систему. В нажатом состоянии она бледная (вкл.), а в отжатом нет (выкл.).

2.2. Перейти на сайт Cookie Tester.

Установить Cookie.

«Отжать» установленную кнопку. И нажать на сайте на «Refresh»

Вот тут почитать можно Улучшаем приватность в Firefox.

А'ля песочница. При нажатой кнопке включается изоляция, при отжатой выключается (и по умолчанию она почему-то и впрямь выключена).

Два состояния «изолированное» и «не изолированное». При этом «не изолированное» — для всех сайтов одно, а «изолированное» — для каждого сайта индивидуальное и один сайт не имеет доступа к другому.

Тоже самое и для одного сайта — если сейчас тут отжать кнопку, Хабр не увидит cookie. Но вычислит второй вход. Поэтому и уволит, без выходного пособия.

Но, зато, по разным сайтам куки больше передаваться не будут, при включенной кнопке сайты чужие cookie видеть перестанут, так что слежка затруднится + их будет гораздо сложнее спереть. Хотя на Evercookies и прочие нанотехнологии не действует, я узнавал.

Предложение по использованию:

Оставить кнопку включенной. Насколько читал, может быть случай, когда возникнут проблемы с авторизацией (иногда сайт пробрасывает при этом на другой, но свой же, то есть «легально»). Тогда надо будет отключить на этом сайте (если войдя — включите, вас разлогинят). Но я пока таких сайтов еще не встречал.

3. Выпилить инновационную технологию слежки. Evercookies

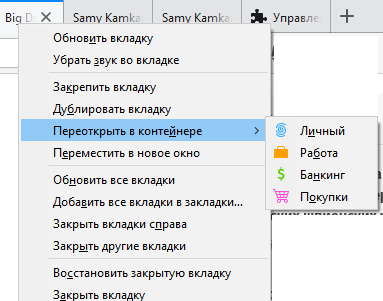

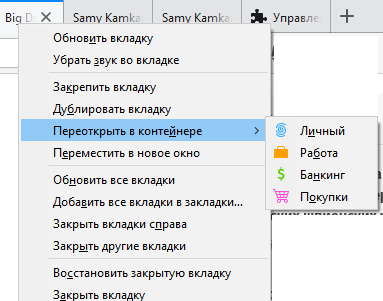

3.1. Нужно установить дополнение Multi-Account Containers

3.2. Нарваться на неприятности (ни одна Лиса не пострадает)

Хорошее описание Evercookie на Хабре.

Куки кросс-доменные, но часть из них уже не поможет — предыдущий выполненный пункт не даст. А с HTML5 canvas и т.п. Лисица ничего сделать не может (вернее, может, но сильно изощренным способом и лучше бы не надо — см. ниже). Кстати, CCleaner их подчистую сносит, но вместе с историей, печеньками и прочими полезными вещами.

Сайт с Evercookie, Нажать нужно сначала верхнюю, потом нижнюю кнопку.

Отхватили:

На панельке FireFox нужно нажать: . Пропустить всякие приветственные сообщения (кнопка «Next») и дождаться

. Пропустить всякие приветственные сообщения (кнопка «Next») и дождаться

Затем, наразвалинах часовни табе вкладки выбрать:

Контейнер в общем-то любой, они одинаковые, названия разные.

Ever-ик фейл:

Почитать подробно можно тут

Предложение по использованию:

Все соцсети, платежи и т.д., как вариант, изолировать от всего остального, назначив им контейнер по умолчанию. Только неудобно, что все ссылки, кликнутые внутри контейнера, открывает в том же контейнере.

Есть еще одна технология, поверх этой temporary-containers, ориентированная на вкладки, а не на домены (хотя зависимость проставить можно, изолировать домен в одном контейнере, можно даже поддомены).

А при закрытии умеет тереть всю историю. И сейчас бы удалило Evercookie с канва-с они там, или без (я проверял-с). Но ИМХО — еще сыровата. Вкладки у FierFox-а скачут, иногда закрываются и т.д. и т.п. И тормозит.

Evercookie, на сайте, лучше пока кнопкой удалить

до следующего захода.

3.2. Нарваться на неприятности (ни одна Лиса не пострадает)

Хорошее описание Evercookie на Хабре.

Куки кросс-доменные, но часть из них уже не поможет — предыдущий выполненный пункт не даст. А с HTML5 canvas и т.п. Лисица ничего сделать не может (вернее, может, но сильно изощренным способом и лучше бы не надо — см. ниже). Кстати, CCleaner их подчистую сносит, но вместе с историей, печеньками и прочими полезными вещами.

Сайт с Evercookie, Нажать нужно сначала верхнюю, потом нижнюю кнопку.

Отхватили:

На панельке FireFox нужно нажать:

. Пропустить всякие приветственные сообщения (кнопка «Next») и дождаться

. Пропустить всякие приветственные сообщения (кнопка «Next») и дождаться

Затем, на

Контейнер в общем-то любой, они одинаковые, названия разные.

Ever-ик фейл:

Почитать подробно можно тут

Предложение по использованию:

Все соцсети, платежи и т.д., как вариант, изолировать от всего остального, назначив им контейнер по умолчанию. Только неудобно, что все ссылки, кликнутые внутри контейнера, открывает в том же контейнере.

Кстати, еще один профит от этой технологии, хотя это итак очевидно, но все же.

Если все по контейнерам распределить то и в почте (если FireFox — браузер по умолчанию или веб форма почты открыта) и в инете, можно будет проверить, туда ли вы попали, куда хотели, если что-то важное:

Есть еще одна технология, поверх этой temporary-containers, ориентированная на вкладки, а не на домены (хотя зависимость проставить можно, изолировать домен в одном контейнере, можно даже поддомены).

А при закрытии умеет тереть всю историю. И сейчас бы удалило Evercookie с канва-с они там, или без (я проверял-с). Но ИМХО — еще сыровата. Вкладки у FierFox-а скачут, иногда закрываются и т.д. и т.п. И тормозит.

Evercookie, на сайте, лучше пока кнопкой удалить

до следующего захода.

4. Зачистить ранее выпиленное

Ранее указанный аддон «Cookie-AutoDelete» себя не оправдал.

На замену «Cookies-AutoDelete» могу предложить Cookiebro

— Оно совместимо

— Хоть и на англ., но легко настраивается

Минус — чтоб любимая печенька сохранилась, надо внести сайт в белый список, а печенек для сайта может быть over 9000. Вероятно это как-то тоже обходится, но я не искал.

Еще минус — везде, где зарегистрированы, надо вносить в белый список (по началу с Хабра каждые 5 минут разлогинивало, т.к. печеньку удаляло с этой частотой, пока эта свистопляска не надоела).

Достоверно выпиливает E-tag вместе с обновленным с п.5 (при включении добавленной в п.5 опции «Limit tab history»)

Предложение по использованию:

Настроить все предыдущие и этот пункт и вроде, можно забить на печеньки и прочее, вся эта конструкция их должна поудалять сама. И дрессировать каждый встречный сайт не надо. Плюс прокачать CCleaner по инструкции в статье о «форензики» и настроить его, чтоб удалял все остальное и базу сжимал.

Причина

«Cookies-AutoDelete» оказался хоть и совсем неявно, но несовместим с технологией first part isolation level

Как всем понятно — изоляция достигается за счет изоляции (это вам не это) в т.ч. и файлов cookies, в связи с чем FireFox выставляет соответствующие «отметки» в БД cookies.sqlite. А Cookies-AutoDelete перебивает ее своей меткой «CookiesAutoDelete» (проверено с помощью SQLiteStudio)

Как всем понятно — изоляция достигается за счет изоляции (это вам не это) в т.ч. и файлов cookies, в связи с чем FireFox выставляет соответствующие «отметки» в БД cookies.sqlite. А Cookies-AutoDelete перебивает ее своей меткой «CookiesAutoDelete» (проверено с помощью SQLiteStudio)

На замену «Cookies-AutoDelete» могу предложить Cookiebro

— Оно совместимо

— Хоть и на англ., но легко настраивается

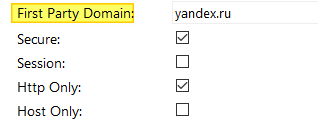

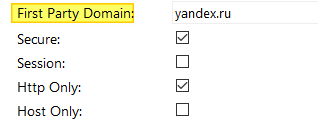

Есть редактор Cookies

Для бережно хранимых любимых печенек есть настройки безопасности

Выделено — подразумевается пруф насчет совместимости

Secure — передавать только по https

Http Only — передавать только по http. Это не в смысле https! см. выше. Это в смысле — не давать Java и прочему потенциально опасному барахлу доступ, а передавать только по-старинке, в заголовке http

Host Only — не давать к лакомству доступ поддоменам (в примере — доступ бы имел только yandex.ru, но Яндекс.Музыка и т.д. — нет)

Выделено — подразумевается пруф насчет совместимости

Secure — передавать только по https

Http Only — передавать только по http. Это не в смысле https! см. выше. Это в смысле — не давать Java и прочему потенциально опасному барахлу доступ, а передавать только по-старинке, в заголовке http

Host Only — не давать к лакомству доступ поддоменам (в примере — доступ бы имел только yandex.ru, но Яндекс.Музыка и т.д. — нет)

Минус — чтоб любимая печенька сохранилась, надо внести сайт в белый список, а печенек для сайта может быть over 9000. Вероятно это как-то тоже обходится, но я не искал.

Еще минус — везде, где зарегистрированы, надо вносить в белый список (по началу с Хабра каждые 5 минут разлогинивало, т.к. печеньку удаляло с этой частотой, пока эта свистопляска не надоела).

Достоверно выпиливает E-tag вместе с обновленным с п.5 (при включении добавленной в п.5 опции «Limit tab history»)

Предложение по использованию:

Настроить все предыдущие и этот пункт и вроде, можно забить на печеньки и прочее, вся эта конструкция их должна поудалять сама. И дрессировать каждый встречный сайт не надо. Плюс прокачать CCleaner по инструкции в статье о «форензики» и настроить его, чтоб удалял все остальное и базу сжимал.

5. Выпилить ЕTag и прочие недовыпиленные нанотехнологии

Аддон Chameleon. WebExtension от Random Agent Spoofe.

Текст изменен в связи с обновлением предлагаемого аддона

Предложил бы следующие настройки:

Вкладка Options

— ВыставитьEnable script injection — иначе половина функционала работать не будет.

— Выставить protect window.name — НО! включенная опция ломает капчу «я не робот», либо не включать либо уж помнить и выключать в таких случаях

— Enable tracking protection — наверное не надо, лучше потом поставить uBlock и скрыть его (см. ниже). Иначе «эдблокоупертые» сайты начнут огрызаться.

— Disable WebSockets — ИМХО не надо, потом половина сервисов не работает.

— Выставить Limit tab history — Ограничивает сайтам доступ к истории (предположительно до 2-х посещений)

— Spoof Client Rects — можно не выставлять, следующее дополнение это тоже умеет

— Screen size spoofing — предлагаю выбрать «Custom» и установить разрешение вручную (см. ниже «средняя температура по лисице»)

— Enable 1st party isolation — это тоже самое, что установленная в п.1. кнопка.

— Resist fingerprinting, ИМХО — не стоит (отпечатки см. ниже). FireFox, вместо того, чтоб прикинуться ветошью, начинает почему-то прикидываться Tor-браузером.

А Tor, как известно, мало где любят + перестанет работать половина другого функционала аддона + окно при старте браузера перестает разворачиваться во весь экран, под кого-то коит, не иначе.

Вкладка Headers

— Выставить Disable Authorization — Браузер позволяет отправлять скрытые данные аутентификации сторонним сайтам, включение данной опции это безобразие прекращает. Но могут возникнуть сложности с авторизацией на некоторых сайтах.

— Enable DNT (Do Not Track) — Включить отправку сообщения (не отслеживать). Сайты, конечно или игнорируют или делают вид, что нет. ИМХО — выставить (по разным данным — то рекомендуется, то нет, в зависимости от кол-ва браузеров, прошедших проверку и набор статистики по этому параметру, т.к. выбор выставлять или нет — с точки зрения «не выделяться», а не функционала)

— Выставить Spoof If-None-Match — Записывать в ETags случайное число

— Spoof X-Forwarded-For — Если задать, например, IP Нидерландов, то он добавит его в заголовок HTTP и сайт решит, что это IP компьютера, на основании того, что такое в заголовок добавляют плохонастроенные прокси. Т.е. вроде как IP компа — это IP прокси, а IP-в заголовке наоборот и в лог сайта ляжет IP из заголовка. Но тут по-моему лучше не надо, провайдера по IP забанят, как левый прокси. Другой вопрос, что при использовании прокси это может быть актуально, чтоб если он фиговый, в заголовке реальный IP не сдал.

— Disable Referer — ИМХО не нужно. Отключает реферы, не сможете, например, вернуться при перелистывании страниц на сайту на предыдущую страницу

— Выставить Spoof Source Referer (подкладывает при переходе на сайт — рефер на него самого)

— Выставить Upgrade Insecure Requests — автоматически запрашивать сайт по https, если он работает в обоих режимах (http и https)

— Referer X Origin Policy — передавать в рефере базовый домен. Рекомендуется «Match base domain» (но не уверен, что ничего не сломает, если по какой-то причине внутри домена важно, с какого поддомена вы перешили). Пример: для example.com, news.example.com, blog.example.com — будет передан рефер example.com

— Rferer Trimming Policy — обрезать передаваемый рефер. Рекомендуется «Scheme, host, port, path». Пример: для ссылки example.com:8080/page?privacy=false&trackingid=XYZ, будет передано — example.com:8080/page

— Выставить Spoof Accept-Encoding — заменит HTTP_ACCEPT_ENCODING на gzip, deflate. Вроде бы без проблем

— Spoof Accept-Language — язык, рекомендуется «eu-US», но сайты могут пытаться выдать контент на этом языке

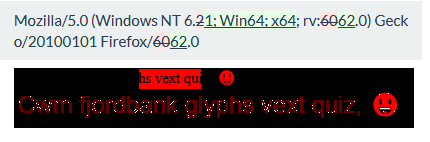

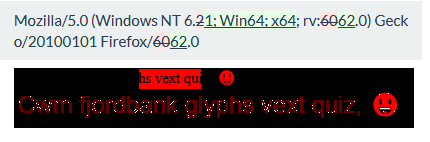

Среднюю температуру по лисице предлагаю подобрать так: переключать юзерагенты в пределах версий исходной ОС и в пределах версий FireFox (почему — см. следующую статью). Думаю, подойдет пара версий лисы 61 и 62 и Windows 7 с Windows 10, размером экрана 1366x768 или «любым», конкретнее можно уточнить еще тут StatCounter.

Следует учитывать, что смена юзерагента индежктом — всякие аддоны, типа «гуглтранслейт» сдают реальный юзерагент, т.к. пакеты мимо хамелеона проскакивают.

Текст изменен в связи с обновлением предлагаемого аддона

Предложил бы следующие настройки:

Вкладка Options

— ВыставитьEnable script injection — иначе половина функционала работать не будет.

— Выставить protect window.name — НО! включенная опция ломает капчу «я не робот», либо не включать либо уж помнить и выключать в таких случаях

— Enable tracking protection — наверное не надо, лучше потом поставить uBlock и скрыть его (см. ниже). Иначе «эдблокоупертые» сайты начнут огрызаться.

— Disable WebSockets — ИМХО не надо, потом половина сервисов не работает.

— Выставить Limit tab history — Ограничивает сайтам доступ к истории (предположительно до 2-х посещений)

— Spoof Client Rects — можно не выставлять, следующее дополнение это тоже умеет

— Screen size spoofing — предлагаю выбрать «Custom» и установить разрешение вручную (см. ниже «средняя температура по лисице»)

— Enable 1st party isolation — это тоже самое, что установленная в п.1. кнопка.

— Resist fingerprinting, ИМХО — не стоит (отпечатки см. ниже). FireFox, вместо того, чтоб прикинуться ветошью, начинает почему-то прикидываться Tor-браузером.

А Tor, как известно, мало где любят + перестанет работать половина другого функционала аддона + окно при старте браузера перестает разворачиваться во весь экран, под кого-то коит, не иначе.

Вкладка Headers

— Выставить Disable Authorization — Браузер позволяет отправлять скрытые данные аутентификации сторонним сайтам, включение данной опции это безобразие прекращает. Но могут возникнуть сложности с авторизацией на некоторых сайтах.

— Enable DNT (Do Not Track) — Включить отправку сообщения (не отслеживать). Сайты, конечно или игнорируют или делают вид, что нет. ИМХО — выставить (по разным данным — то рекомендуется, то нет, в зависимости от кол-ва браузеров, прошедших проверку и набор статистики по этому параметру, т.к. выбор выставлять или нет — с точки зрения «не выделяться», а не функционала)

— Выставить Spoof If-None-Match — Записывать в ETags случайное число

— Spoof X-Forwarded-For — Если задать, например, IP Нидерландов, то он добавит его в заголовок HTTP и сайт решит, что это IP компьютера, на основании того, что такое в заголовок добавляют плохонастроенные прокси. Т.е. вроде как IP компа — это IP прокси, а IP-в заголовке наоборот и в лог сайта ляжет IP из заголовка. Но тут по-моему лучше не надо, провайдера по IP забанят, как левый прокси. Другой вопрос, что при использовании прокси это может быть актуально, чтоб если он фиговый, в заголовке реальный IP не сдал.

— Disable Referer — ИМХО не нужно. Отключает реферы, не сможете, например, вернуться при перелистывании страниц на сайту на предыдущую страницу

— Выставить Spoof Source Referer (подкладывает при переходе на сайт — рефер на него самого)

— Выставить Upgrade Insecure Requests — автоматически запрашивать сайт по https, если он работает в обоих режимах (http и https)

— Referer X Origin Policy — передавать в рефере базовый домен. Рекомендуется «Match base domain» (но не уверен, что ничего не сломает, если по какой-то причине внутри домена важно, с какого поддомена вы перешили). Пример: для example.com, news.example.com, blog.example.com — будет передан рефер example.com

— Rferer Trimming Policy — обрезать передаваемый рефер. Рекомендуется «Scheme, host, port, path». Пример: для ссылки example.com:8080/page?privacy=false&trackingid=XYZ, будет передано — example.com:8080/page

— Выставить Spoof Accept-Encoding — заменит HTTP_ACCEPT_ENCODING на gzip, deflate. Вроде бы без проблем

— Spoof Accept-Language — язык, рекомендуется «eu-US», но сайты могут пытаться выдать контент на этом языке

Среднюю температуру по лисице предлагаю подобрать так: переключать юзерагенты в пределах версий исходной ОС и в пределах версий FireFox (почему — см. следующую статью). Думаю, подойдет пара версий лисы 61 и 62 и Windows 7 с Windows 10, размером экрана 1366x768 или «любым», конкретнее можно уточнить еще тут StatCounter.

Следует учитывать, что смена юзерагента индежктом — всякие аддоны, типа «гуглтранслейт» сдают реальный юзерагент, т.к. пакеты мимо хамелеона проскакивают.

Издержки маскировки

— Если выдавать себя за мобильник — последствия, думаю, всем известны

— Выдавать себя за Гугл Хром чревато, Гугл примет за своего (причем даже редиректы перестанет подкладывать), но при этом начнет втихаря подкармливать замаскированную лису чем-то для нее несъедобным с чего она начнет лагать, а на ютубе по фиг знает какому случаю пропадет все, кроме того видео, которое открыли

— Клиентоориентированный M$ будет упорно впаривать инсталяционные пакеты для той ОС которая в юзерагенте выставлена, даже если это KolibriOS

— Попытки подменить шрифты — правоверный способ остаться без Гугл Док

— Попытки кастовать IP-адрес через заголовки перманентно приводят к неловкой ситуации: в Гугл не пускают, в Яндексе контент, с исконным русским гостеприимством, выпиливают, а в ДакДак-Го и СтартПейдже неинтересно, туда и без таких ухищрений попасть можно

— Выдавать себя за Гугл Хром чревато, Гугл примет за своего (причем даже редиректы перестанет подкладывать), но при этом начнет втихаря подкармливать замаскированную лису чем-то для нее несъедобным с чего она начнет лагать, а на ютубе по фиг знает какому случаю пропадет все, кроме того видео, которое открыли

— Клиентоориентированный M$ будет упорно впаривать инсталяционные пакеты для той ОС которая в юзерагенте выставлена, даже если это KolibriOS

— Попытки подменить шрифты — правоверный способ остаться без Гугл Док

— Попытки кастовать IP-адрес через заголовки перманентно приводят к неловкой ситуации: в Гугл не пускают, в Яндексе контент, с исконным русским гостеприимством, выпиливают, а в ДакДак-Го и СтартПейдже неинтересно, туда и без таких ухищрений попасть можно

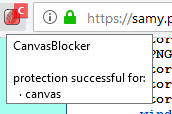

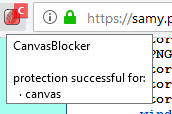

6. Довыпилить оставшихся сферических котов Шредингера в клетках Фарадея

Установить CanvasBlocker. Вернуться на сайт с EverCookie, снова создать себе проблем, но, пока они создаваться будут:

А теперь можно (внимание, авторизация на Хабре!) очистить историю FireFox обычном способом (т.е. так, как отработает в этой схеме Cookie-AutoDelete). Вернуться на тот сайт и нажать восстановить куки.

Оно ему на запрос канвы лапшы навешало, но расово-верную и с небольшим отличием от того, что он ожидал.

Разница:

Подменяет canvas, audio, history, window, domRect. Только менять ее по каждому запросу — ИМХО, что посреди улицы начать переодеваться (в настройках есть частота).

Протестировать можно на сайте BrowserLeaks и на сайте дополения.

Есть еще одно дополнение, типа NoScript — ScriptSafe. Оно еще и в отпечаток клавы рандомный шум добавляет. Но при 10-пальцевой печати, не айс.

А теперь можно (внимание, авторизация на Хабре!) очистить историю FireFox обычном способом (т.е. так, как отработает в этой схеме Cookie-AutoDelete). Вернуться на тот сайт и нажать восстановить куки.

Оно ему на запрос канвы лапшы навешало, но расово-верную и с небольшим отличием от того, что он ожидал.

Разница:

Подменяет canvas, audio, history, window, domRect. Только менять ее по каждому запросу — ИМХО, что посреди улицы начать переодеваться (в настройках есть частота).

Протестировать можно на сайте BrowserLeaks и на сайте дополения.

Есть еще одно дополнение, типа NoScript — ScriptSafe. Оно еще и в отпечаток клавы рандомный шум добавляет. Но при 10-пальцевой печати, не айс.

7. Приватизировать Лисицу и отучить ее чужую родину любить

ИМХО, основной трабл приватности лисы — в багах, точнее в их использовании, и в геолокации. И упирается даже не в FireFox и не в Google, а в само пришивание подворотничка саму геолокацию. Особенно при использования ВПН — фейл, по IP ты Лев Толстой, а по MAC — москвич простой. Остальное уж так, кидаться с вилами на скриншоты GCLI — как-то не конструктивно.

Причина трабла с геолокацией: вот этот вот самое и подобное этому. Поэтому предложил бы геолокацию в FireFox не отключать, а использовать защищенные соединения, что-нибудь намухлевать с MAC-адресом, тем более, оно может быть уже встроено, несмотря на всякие исследования британскийученых военных — так как а) найти защиту от этого обхода (она тоже уже есть, но надо гуглить и изучать) и не радомизировать MAC — думаю все ясно б) далеко не все используют всяки вундервафли и прочие нейроные сети, а кондово вяжутся к MAC-у. А отключение доступа к геолокации в FireFox, разве что дезориентирует лису и выпилит поиск в Гугл Мап, но проблему вютхнивания на каждом углу трусов с капюшоном за полцены

Дисклеймер

Прошу прощения у уважаемого образованного Хабрасообщества, в процесс изысканий начитался форумов, есть подозрение, что дело может запахнуть керосином.

После такой «оптимизации», если не удалить лишнее, например воспроизведение DRM (на Ю-туб�� и Netflix) Лиса станет крайне приватной, но нафиг никому не нужной. За 127.0.0.1 вы ее потом палкой не выгоните, а если выгоните, то у нее или лапу заломит или хвост отвалится, особенное если у вас dns на ipv6 настроен. А если это прозойт на мобиле (там сенсоры выключаются, это не анонимоверно, а для настольного ПК) станет, вдобавок, еще и нетрадицонноориентированной. Пожалуйста, провертье все внимательно и если тестировать, то лучше на тестовом профиле.

Зайти в папку лисьего профиля, как-то так: \User\AppData\Roaming\Mozilla\Firefox\Profiles\xxxxx.defalut. Очистить файл SiteSecurityServiceState (supercookie), выставить ему атрибут только чтение и сбросить для него права пользователю.

Настроить DNS over HTTP.

Получить 10ГБ в месяц бесплатного VPN.

Протестировать все как следует на IpLeak.

Причина трабла с геолокацией: вот этот вот самое и подобное этому. Поэтому предложил бы геолокацию в FireFox не отключать, а использовать защищенные соединения, что-нибудь намухлевать с MAC-адресом, тем более, оно может быть уже встроено, несмотря на всякие исследования британский

ИМХО - не решит

Отключении геолокации поможет предотвратить, разве что, такой вариант (утрированно для наглядности): зашли в туристическое бюро, пока ожидали зашли на сайт, по тихому включилась геолокация, зафиксировалось местоположение и данные входа, при следующем входе на этот сайт внезапно вылетел банер «Собрались в отпуск? Поехали к удавам!» — как результат, под подозрением КГБ и лично товарищ Сталин.

Кстати, основная причина таких фейлов с браузерами и эпохальной битвы ежей с ужами не из-за нетривиальных происков вражеской разведки, а из-за кривых инноваций типа атрибута ping в HTML5, потенциально способного сдать пользователя всем рекламщикам и спецслужбам мира, если их вписать туда через пробел, и запиливания куда ни попадя функционала navigator. Отсюда же и вся эта канитель с неожиданным доступом сайтов к батарейкам, сенсорам, языкам, юзерагентам и прочему ливеру, причем, что характерно для подобного осмия-187, оно умудряется работать без какой либо связи с геолокацией и даже там, где адаптера вай-фай по определению нет и быть не может, внезапно пробивая пользователя по IP и возвращая данные через Geolocation, чем сносит мозг начинающим программерам.

Кстати, основная причина таких фейлов с браузерами и эпохальной битвы ежей с ужами не из-за нетривиальных происков вражеской разведки, а из-за кривых инноваций типа атрибута ping в HTML5, потенциально способного сдать пользователя всем рекламщикам и спецслужбам мира, если их вписать туда через пробел, и запиливания куда ни попадя функционала navigator. Отсюда же и вся эта канитель с неожиданным доступом сайтов к батарейкам, сенсорам, языкам, юзерагентам и прочему ливеру, причем, что характерно для подобного осмия-187, оно умудряется работать без какой либо связи с геолокацией и даже там, где адаптера вай-фай по определению нет и быть не может, внезапно пробивая пользователя по IP и возвращая данные через Geolocation, чем сносит мозг начинающим программерам.

Вариант приватизации для пользователей

Пожалуйста, обратить внимания на комментарий ainu. Отдельный файлик относительно безопасной приватизации лисы — всенепременно выложу, зайдите на недельке. А на данный момент можно:

1. Зайти в папку профиля (там, вместо x — цифры\буквы), как-то так: C:\Users\User\AppData\Roaming\Mozilla\Firefox\Profiles\xxxxx.defalut

2. Посмотреть, не ли там файла user.js

3. Если есть — надо открыть, если нет — создать.

4. Из кода ниже — перенести туда блоки:

5. Сохранить файл, перезапустить лису.

6. Этот файл — user.js можно сохранить и использовать после переустановки FireFox.

Но есть две засады:

Номер раз. Надо помнить, что он имеет приоритет перед настройками, то есть если там задано значение = true для чего-то, через about:config доказать FireFox, что это = false — не получится. Надо будет править файл.

Номер два. Удаление файла — приведет не ожидаемой деприватизации лисы, а к предсказуемым попыткам вспомнить, что там было изменено и размышлениям, как теперь с этим жить дальше. Поэтому, в файле я и вписал «настройки по умолчанию». Чтоб «откатить» эти изменения, в случае чего, надо будет в этом файле — изменить настройки на те, которые указаны по умолчанию.

Но смысл в этом есть: при каждом запуске — FireFox, унюхав этот файл, считывает его и меняет свои настойки. Они так остаются измененные, даже если файла нет, зато, злонамеренные попытки изменить эти настройки в самой лисе — не прокатят, она их снова считает из файла при загрузке.

6. Если выпадет Интернет, то надо будет открыть файл по новой, найти запись и поменять true на false:

(что, на самом деле, очень вряд ли, особенно если вы не знаете, что это такое. протокол этот перспективный, но нераспространенный)

7. И там же открыть файл SiteSecurityServiceState, удалить содержимое, закрыть и сохранить. Выставить атрибут «только чтение». Для верности хорошо бы удалить и права пользователя на него, но это, в принципе, лишнее.

1. Зайти в папку профиля (там, вместо x — цифры\буквы), как-то так: C:\Users\User\AppData\Roaming\Mozilla\Firefox\Profiles\xxxxx.defalut

2. Посмотреть, не ли там файла user.js

3. Если есть — надо открыть, если нет — создать.

4. Из кода ниже — перенести туда блоки:

- потенциальные бреши в безопасности;

- потенциальные утечки;

- потенциальные отпечатки;

- возможно — лишняя нагрузка (не думаю, что для вас актуален функционал отправки статистики Mozill-е);

5. Сохранить файл, перезапустить лису.

6. Этот файл — user.js можно сохранить и использовать после переустановки FireFox.

Но есть две засады:

Номер раз. Надо помнить, что он имеет приоритет перед настройками, то есть если там задано значение = true для чего-то, через about:config доказать FireFox, что это = false — не получится. Надо будет править файл.

Номер два. Удаление файла — приведет не ожидаемой деприватизации лисы, а к предсказуемым попыткам вспомнить, что там было изменено и размышлениям, как теперь с этим жить дальше. Поэтому, в файле я и вписал «настройки по умолчанию». Чтоб «откатить» эти изменения, в случае чего, надо будет в этом файле — изменить настройки на те, которые указаны по умолчанию.

Но смысл в этом есть: при каждом запуске — FireFox, унюхав этот файл, считывает его и меняет свои настойки. Они так остаются измененные, даже если файла нет, зато, злонамеренные попытки изменить эти настройки в самой лисе — не прокатят, она их снова считает из файла при загрузке.

6. Если выпадет Интернет, то надо будет открыть файл по новой, найти запись и поменять true на false:

user_pref("network.dns.disableIPv6", <b>false</b>);

(что, на самом деле, очень вряд ли, особенно если вы не знаете, что это такое. протокол этот перспективный, но нераспространенный)

7. И там же открыть файл SiteSecurityServiceState, удалить содержимое, закрыть и сохранить. Выставить атрибут «только чтение». Для верности хорошо бы удалить и права пользователя на него, но это, в принципе, лишнее.

Дисклеймер

Прошу прощения у уважаемого образованного Хабрасообщества, в процесс изысканий начитался форумов, есть подозрение, что дело может запахнуть керосином.

После такой «оптимизации», если не удалить лишнее, например воспроизведение DRM (на Ю-туб�� и Netflix) Лиса станет крайне приватной, но нафиг никому не нужной. За 127.0.0.1 вы ее потом палкой не выгоните, а если выгоните, то у нее или лапу заломит или хвост отвалится, особенное если у вас dns на ipv6 настроен. А если это прозойт на мобиле (там сенсоры выключаются, это не анонимоверно, а для настольного ПК) станет, вдобавок, еще и нетрадицонноориентированной. Пожалуйста, провертье все внимательно и если тестировать, то лучше на тестовом профиле.

user.js

/* ТЕСТИРОВАЛОСЬ НА FIREFOX QUANTUM 62.0.3 (64-БИТ) */ //------------------------------------------------------------------------------------------------------------------------- /* ПОТЕНЦИАЛЬНЫЕ БРЕШИ В БЕЗОПАСНОСТИ */ //------------------------------------------------------------------------------------------------------------------------- /* Запрещает сайтам обращение к локальной машине, что позволило бы им анализировать список открытых портов. Возможные проблемы: станет невозможно обращение на адреса, типа http://127.0.0.1:631, используемые для конфигурации принтеров через CUPS и прочих устройств: По умолчанию: localhost, 127.0.0.1 */ user_pref("network.proxy.no_proxies_on", ""); /* Запретить соединение с устройством на Firefox OS для отладки по Wi-Fi Возможные проблемы: По умолчанию: true */ user_pref("devtools.remote.wifi.scan", false); /* Убрать права, выставленные по умолчанию (вроде бы из-за них есть возможность читать некоторые данные из about:support) Возможные проблемы: По умолчанию: resource://app/defaults/permissions */ user_pref("permissions.manager.defaultsUrl", ""); /* HTML5. Отключает отправку пинга при клике по ссылке (HTML5 поддерживает атрибут ping, вроде <a ping="http://ping.site" href="http://site.com") Эта функция отсылает данные по URI, определенному в гиперссылке, если на нее нажимает пользователь. Возможные проблемы: По умолчанию: false */ user_pref("browser.send_pings.require_same_host", false); user_pref("browser.send_pings", false); /* Отключение запроса IPv6 адресов у DNS. Возможные проблемы: если настройки DNS на сервер только IPv6 По умолчанию: true */ user_pref("network.dns.disableIPv6", true); /* Запрет использования дискового кэша, если используется шифрованное SSL-соединение. Возможные проблемы: Снижение производительности за счет отказа от кеширования По умолчанию: true */ user_pref("browser.cache.disk_cache_ssl", false); /* Offline App Cache. Не использовать без явного разрешения со стороны пользователя. Пример: (с форума). Народ,у кого проблемы с сайтами типа https://web.telegram.org/ - сохраняющие данные для автономной работы, копируя в авт.хранилище свой мусор? Возможные проблемы: По умолчанию: true */ user_pref("browser.offline-apps.notify", true); user_pref("offline-apps.allow_by_default", false); /* Добавления списка закачанных файлов в список "Недавние документы": Возможные проблемы: не будут добавляться закаченные файлы в этот список По умолчанию: true */ user_pref("browser.download.manager.addToRecentDocs", false); /* Firefox Hello (Telefonica). Видео и звонки в браузере. (Firefox соединяется без запросов пользователю) */ user_pref("loop.enabled", false); //------------------------------------------------------------------------------------------------------------------------- /* ПОТЕНЦИАЛЬНЫЕ УТЕЧКИ */ //------------------------------------------------------------------------------------------------------------------------- /* WebRTC и пиринг (используются для работы некоторых чатов, видео-звонков и т.п.). Утечка IP-адреса, в т.ч. того, который от компа до провайдера (когда нет VPN) Возможные проблемы: думаю, этим можно пожертвовать, пока брешь не залатают По умолчанию: true */ user_pref("media.peerconnection.enabled", false); //Если я правильно понял, какая-то связь peerconnection с аккаунтом FireFox, но это не точно и возм. пунктом выше уже отключается user_pref("media.peerconnection.identity.enabled", false); /* WebRTC WG. Дополнительный функционал - захват и видеотрансляция рабочих столов и Media Capture Task Force Возможные проблемы: */ user_pref("media.getusermedia.browser.enabled", false); //По умолчанию: false user_pref("media.getusermedia.screensharing.enabled", false); //По умолчанию: true /* Выполнять DNS-запросы через SOCKS-прокси, а не на клиенте (не в обход настроек прокси). Утечки DNS Внимание: Данная настройка действует только(!) через удаленный сервер; например, при использовании "луковичной" маршрутизации true - браузер осуществляет поиск DNS на удаленном сервере; false - происходит поиск DNS на localhost (как правило, прямое получение DNS от интернет-провайдера). Если удаленный сервер не используется, то применяются адреса DNS-серверов, указанные в свойствах текущего сетевого подключения компьютера, т.е. настройка не имеет значения Возможные проблемы: По умолчанию: false */ user_pref("network.proxy.socks_remote_dns", true); /* Предварительный запрос DNS для каждой ссылки на странице Утечка DNS при доступе через прокси или VPN Возможные проблемы: Потеря производительности. По умолчанию: false */ user_pref("network.dns.disablePrefetch", true); /* Отключение замеров браузером времени начала и окончания загрузки страницы. Анализ этих данных сайтами - позволяет определить факт использования прокси-сервера. Возможные проблемы: отсутствие инф. о производительности (в т.ч. дополнения: Ghostery, app.telemetry Page Speed Monitor) По умолчанию: true */ user_pref("dom.enable_performance", false); //Информация о времени начала и окончания загрузки страницы user_pref("dom.enable_performance_observer", false); //Интерфейс наблюдения за событиями измерения и новых записях производительности user_pref("dom.enable_performance_navigation_timing", false); //Resource Timing API (информации о скорости обработки элементов) /* Запрещает определять параметры соединения с сетью (при этом передаётся тип соединения: LAN, Wifi, 3G и так далее) Возможные проблемы: По умолчанию: true */ user_pref("dom.netinfo.enabled", false); /* Оптимизирующая предвыборка (упреждающие запросы). Есть вероятность сцапать лишнее + проявить излишнюю активность Возможные проблемы: Потеря производительности. С другой стороны, если из 100500 предвыбранного, потребуется 1-2, должна бы повыситься. Появятся тормоза - можно вкл. обратно */ //DNS lookups, TCP handshakes и TLS handshakes user_pref("network.predictor.enabled", false); //По умолчанию: true user_pref("network.predictor.enable-hover-on-ssl", false); //По умолчанию: false //Предварительная загрузка ссылок, которые браузер считает наиболее вероятным следующим выбором пользователя user_pref("network.prefetch-next", false); //По умолчанию: true //Предварительная загрузка страниц при наведении курсора на ссылку user_pref("network.http.speculative-parallel-limit", 0); //По умолчанию: 6 //------------------------------------------------------------------------------------------------------------------------- /* ПОТЕНЦИАЛЬНЫЕ ОТПЕЧАТКИ */ //------------------------------------------------------------------------------------------------------------------------- /* HTML5. Передача сайтам статистики о производительности декодирования HTML5-видео, по которым составляется отпечаток Возможные проблемы: По умолчанию: true */ user_pref("media.video_stats.enabled", false); /* WebGL. Интерактивная 3D-графика на JavaScript. Под подробной инфе. о графических возможностях системы можно составить отпечаток WebGL. Инеративная 3D-графика на JavaScript Возможные проблемы: */ user_pref("webgl.disable-extensions", false);// По умолчанию: false user_pref("webgl.min_capability_mode", true);// По умолчанию: false user_pref("webgl.enable-debug-renderer-info", false);// По умолчанию: true /* WebGL OffscreenCanvas Механизм выполнения отрисовки через WebGL в отдельном потоке, с помощью API OffscreenCanvas системы ServiceWorkers (то есть даже при закрытом приложении). Можно просто отключить ServiceWorkers (см. ниже) Возможные проблемы: По умолчанию: false */ user_pref("gfx.offscreencanvas.enabled", false); /* GamePad Геймеры пишут, что по инфе о контроллере и кодам необычных клавиш можно составить отпечаток. Звучит логично. Возможные проблемы: Выпилит GamePad По умолчанию: true */ user_pref("dom.gamepad.enabled", false); //------------------------------------------------------------------------------------------------------------------------- /* ВОЗМОЖНО - ЛИШНЯЯ НАГРУЗКА */ //------------------------------------------------------------------------------------------------------------------------- /* Замер времени запуска браузера. Не будет выводиться предупреждение, если он медленно стартует Возможные проблемы: По умолчанию: true */ user_pref("browser.slowStartup.notificationDisabled", false); /* Сбор статистики использования браузера о загрузке страниц Возможные проблемы: По умолчанию: true */ user_pref("beacon.enabled", false); /* Подмена запрашиваемых страниц, на страницу Mozilla С форума: Периодически всплывает строка наверху в окне браузера с надписью: "Эта сеть может потребовать от вас произвести авторизацию для получения доступа в интернет" и идет перенаправление на сайт detectportal.firefox.com. Возможные проблемы: */ user_pref("network.captive-portal-service.enabled", false); //По умолчанию: true user_pref("network.captive-portal-service.minInterval", 0); //По умолчанию: 60000 user_pref("captivedetect.maxRetryCount", 0); //По умолчанию: 5 /* Отправка отчётов о производительности и ошибках Возможные проблемы: По умолчанию: true */ user_pref("datareporting.healthreport.service.enable", false); user_pref("datareporting.healthreport.uploadEnabled", false); user_pref("datareporting.policy.dataSubmissionEnabled", false); user_pref("security.ssl.errorReporting.enabled", false); user_pref("security.ssl.errorReporting.automatic", false); user_pref("security.ssl.errorReporting.url", ""); //По умолчанию: https://incoming.telemetry.mozilla.org/submit/sslreports/ user_pref("datareporting.healthreport.infoURL", ""); //По умолчанию: https://www.mozilla.org/legal/privacy/firefox.html#health-report user_pref("datareporting.policy.firstRunURL", ""); //По умолчанию: https://www.mozilla.org/privacy/firefox/ user_pref("breakpad.reportURL", ""); //По умолчанию: https://crash-stats.mozilla.com/report/index/ /* Отправка отчётов об ошибках плагинов Возможные проблемы: По умолчанию: true */ user_pref("dom.ipc.plugins.flash.subprocess.crashreporter.enabled", false); user_pref("dom.ipc.plugins.reportCrashURL", false); /* Сбор и отправка статистики. Возможные проблемы: По умолчанию: true */ user_pref("toolkit.telemetry.enabled", false); user_pref("toolkit.telemetry.archive.enable", false); user_pref("toolkit.telemetry.unified", false); user_pref("toolkit.telemetry.bhrPing.enabled", false); user_pref("toolkit.telemetry.bhrPing.enabled", false); user_pref("toolkit.telemetry.firstShutdownPing.enabled", false); user_pref("toolkit.telemetry.newProfilePing.enabled", false); user_pref("toolkit.telemetry.reportingpolicy.firstRun", false); user_pref("toolkit.telemetry.shutdownPingSender.enabled", false); user_pref("toolkit.telemetry.shutdownPingSender.enabledFirstSession", false); user_pref("toolkit.telemetry.updatePing.enabled", false); user_pref("toolkit.telemetry.debugSlowSql", false); user_pref("toolkit.telemetry.hybridContent.enabled", false); user_pref("browser.newtabpage.activity-stream.telemetry", false); user_pref("browser.newtabpage.activity-stream.telemetry.ut.events", false); user_pref("browser.newtabpage.activity-stream.feeds.telemetry", false); user_pref("security.ssl.errorReporting.enabled", false); user_pref("browser.ping-centre.telemetry", false); user_pref("devtools.onboarding.telemetry.logged", false); user_pref("toolkit.telemetry.server", ""); //По умолчанию: https://incoming.telemetry.mozilla.org user_pref("browser.newtabpage.activity-stream.telemetry.ping.endpoint", ""); ////По умолчанию:https://tiles.services.mozilla.com/v4/links/activity-stream user_pref("toolkit.telemetry.cachedClientID", ""); /* Экспериментальные функции Возможные проблемы: По умолчанию: true */ user_pref("network.allow-experiments", false); /* Отсылка информации о дополнениях и метаданных об использовании дополнений. Возможные проблемы: Firefox, отталкиваясь от списка уже установленных дополнений, предлагает новые на странице "Get Add-ons" в менеджере дополнений После выключения - предлагать не будет По умолчанию: true */ user_pref("extensions.getAddons.cache.enabled", false); /* Запрет создания кэша для просмотра страниц в офлайне Возможные проблемы: По умолчанию: true */ user_pref("browser.cache.offline.enable", false); //------------------------------------------------------------------------------------------------------------------------- /* ВОЗМОЖНО - ЛИШНИИ СЕРВИСЫ */ //------------------------------------------------------------------------------------------------------------------------- /* WebGL. Интерактивная 3D-графика на JavaScript. Но вроде бы, эта технология не очень распространена Пример: https://habr.com/post/190388/ */ user_pref("webgl.disabled", true); //По умолчанию: false /* Snippets. Отключение отсылки статистической информации, связанной с технологией Snippets ("фрагмент"). Домашняя страница Firefox, установленная по умолчанию (about:home), содержит встроенный механизм показа некоторой информации и отслеживания пользовательских предпочтений. */ user_pref("browser.aboutHomeSnippets.updateUrl", ""); //По умолчанию: https://snippets.cdn.mozilla.net/%STARTPAGE_VERSION%/%NAME%/%VERSION%/%APPBUILDID%/%BUILD_TARGET%/%LOCALE%/%CHANNEL%/%OS_VERSION%/%DISTRIBUTION%/%DISTRIBUTION_VERSION%/ user_pref("browser.newtabpage.activity-stream.disableSnippets", true); //По умолчанию: false user_pref("browser.newtabpage.activity-stream.feeds.snippets", false); //По умолчанию: false /* WebRTC и пиринг (используются для работы некоторых чатов, видео-звонков и т.п.). */ user_pref("media.peerconnection.enabled", false); //По умолчанию: false user_pref("media.peerconnection.ice.default_address_only", false); //По умолчанию: false user_pref("media.peerconnection.ice.tcp", false); //По умолчанию: false user_pref("media.peerconnection.identity.enabled", false); //По умолчанию: false user_pref("media.peerconnection.rtpsourcesapi.enabled", false); //По умолчанию: false user_pref("media.peerconnection.simulcast", false); //По умолчанию: false user_pref("media.peerconnection.video.enabled", false); //По умолчанию: false user_pref("media.peerconnection.video.vp9_enabled", false); //По умолчанию: false user_pref("media.peerconnection.use_document_iceservers", false); //По умолчанию: false /* SSDP. Стриминг. Не посылать запросы в сеть для обнаружения телевизора и видео-трансляции на него */ user_pref("browser.casting.enabled", false); /* WebSpeech. Распознавание и синтез речи */ user_pref("media.webspeech.synth.enabled", false); user_pref("media.webspeech.test.fake_recognition_service", false); user_pref("media.webspeech.test.fake_fsm_events", false); user_pref("media.webspeech.test.enable", false); user_pref("media.webspeech.synth.force_global_queue", false); user_pref("media.webspeech.recognition.force_enable", false); user_pref("media.webspeech.recognition.enable", false); /* GCLI. Автоматическая публикация скриншотов на Imgur.com */ user_pref("devtools.gcli.underscoreSrc", ""); user_pref("devtools.gcli.lodashSrc", ""); user_pref("devtools.gcli.jquerySrc", ""); user_pref("devtools.gcli.imgurUploadURL", ""); user_pref("devtools.gcli.imgurClientID", ""); /* WebVR. Поддержка устройств виртуальной реальности */ user_pref("dom.vr.require-gesture", false); user_pref("dom.vr.poseprediction.enabled", false); user_pref("dom.vr.openvr.enabled", false); user_pref("dom.vr.oculus.invisible.enabled", false); user_pref("dom.vr.oculus.enabled", false); user_pref("dom.vr.enabled", false); user_pref("dom.vr.test.enabled", false); user_pref("dom.vr.puppet.enabled", false); user_pref("dom.vr.osvr.enabled", false); user_pref("dom.vr.external.enabled", false); user_pref("dom.vr.autoactivate.enabled", false); user_pref("dom.vr.autoactivate.enabled", false); /* WebCompat Возможность отправки отчетов на https://webcompat.com о проблемах совместимости браузера с сайтами Для заинтересованных, есть аддон для быстрой отправки отчетов: https://addons.mozilla.org/ru/firefox/addon/webcompatcom-reporter/ */ user_pref("media.decoder-doctor.new-issue-endpoint", ""); //По умолчанию: https://webcompat.com/issues/new user_pref("extensions.webcompat-reporter.newIssueEndpoint", ""); //По умолчанию: https://webcompat.com/issues/new user_pref("media.decoder-doctor.wmf-disabled-is-failure", true); //По умолчанию: false user_pref("media.decoder-doctor.verbose", false); //По умолчанию: false //------------------------------------------------------------------------------------------------------------------------- /* ВОЗМОЖНО - НЕНУЖНЫЕ СЕРВИСЫ */ //------------------------------------------------------------------------------------------------------------------------- /* Геолокация и Google геопозиционирование (GeoIP при работе с поисковыми серверами) Возможные проблемы: Выпилит геолокацию. Сайты запрашивают доступ к местоположению, чтобы точнее отвечать на поисковые запросы и предоставлять актуальную информацию с учетом местонахождения пользователя. Может неожиданно контент выдать на US, вместо RU */ user_pref("geo.enabled", false); //По умолчанию: true user_pref("geo.wifi.uri", ""); //По умолчанию: https://www.googleapis.com/geolocation/v1/geolocate?key=%GOOGLE_API_KEY% user_pref("browser.geolocation.warning.infoUR", ""); //По умолчанию: https://www.mozilla.org/%LOCALE%/firefox/geolocation/ //GeoIP user_pref("browser.search.geoSpecificDefaults", false); //По умолчанию: true user_pref("browser.search.geoip.url", ""); //По умолчанию: https://location.services.mozilla.com/v1/country?key=%MOZILLA_API_KEY% user_pref("browser.search.countryCode", "US"); //По умолчанию: RU user_pref("browser.search.region", "US"); //По умолчанию: RU /* Все, что связанно с поиском дополнений и тем в окошке настроек "Получить дополнения" Возможные проблемы: "Получить дополнения" работать не будет */ user_pref("extensions.getAddons.compatOverides.url", ""); //По умолчанию:https://services.addons.mozilla.org/api/v3/addons/compat-override/?guid=%IDS%&lang=%LOCALE% user_pref("extensions.getAddons.compatOverides.url", ""); //По умолчанию:https://services.addons.mozilla.org/api/v3/addons/search/?guid=%IDS%&lang=%LOCALE% user_pref("extensions.getAddons.compatOverides.url", ""); //По умолчанию:https://addons.mozilla.org/%LOCALE%/firefox/ user_pref("extensions.getAddons.compatOverides.url", ""); //По умолчанию:https://addons.mozilla.org/%LOCALE%/firefox/search?q=%TERMS%&platform=%OS%&appver=%VERSION% user_pref("extensions.getAddons.compatOverides.url", ""); //По умолчанию: https://addons.mozilla.org/%LOCALE%/firefox/themes/?src=firefox user_pref("extensions.webservice.discoverURL", ""); //По умолчанию: https://discovery.addons.mozilla.org/%LOCALE%/firefox/discovery/pane/%VERSION%/%OS%/%COMPATIBILITY_MODE% /* Pocket. Позволяет сохранять ссылки на тексты в облачном хранилище для их дальнейшего прочтения Возможные проблемы: */ user_pref("extensions.pocket.enabled", false); user_pref("extensions.pocket.site", ""); //По умолчанию: getpocket.com user_pref("extensions.pocket.api", ""); //По умолчанию: api.getpocket.com user_pref("extensions.pocket.oAuthConsumerKey", ""); /* Воспроизведение DRM ("Защищенный (платный) медиаконтент", EME). Возможные проблемы: Выпилит Ю-туб и Netflix */ user_pref("media.eme.enabled", false); user_pref("media.gmp-eme-adobe.enabled", false); /* Аккаунты FireFox */ user_pref("identity.fxaccounts.enabled", false); //По умолчанию: true user_pref("identity.fxaccounts.remote.profile.uri", ""); //По умолчанию: https://profile.accounts.firefox.com/v1 user_pref("identity.fxaccounts.remote.oauth.uri", ""); //По умолчанию: https://oauth.accounts.firefox.com/v1 user_pref("identity.fxaccounts.auth.uri", ""); //По умолчанию: https://api.accounts.firefox.com/v1 user_pref("identity.fxaccounts.remote.root", ""); //По умолчанию: https://accounts.firefox.com/ user_pref("browser.newtabpage.activity-stream.fxaccounts.endpoint", ""); //По умолчанию: https://accounts.firefox.com/ user_pref("identity.sync.tokenserver.uri", ""); //По умолчанию: https://token.services.mozilla.com/1.0/sync/1.5 /* Синхронизация */ user_pref("services.sync.engine.addons", false); //По умолчанию: true user_pref("services.sync.engine.bookmarks", false); //По умолчанию: true user_pref("services.sync.engine.history", false); user_pref("services.sync.engine.passwords", false); user_pref("services.sync.engine.prefs", false); user_pref("services.sync.engine.tabs", false); user_pref("services.sync.engine.bookmarks.buffer", false); //По умолчанию: false user_pref("services.sync.engine.creditcards", false); //По умолчанию: false user_pref("services.sync.engine.creditcards.available", false); //По умолчанию: false user_pref("services.sync.engine.addresses", false); //По умолчанию: false user_pref("services.sync.engine.addresses.available", false); //По умолчанию: false user_pref("services.sync.fxa.privacyURL", ""); //По умолчанию: services.sync.fxa.privacyURL user_pref("services.sync.fxa.termsURL", ""); //По умолчанию: https://accounts.firefox.com/legal/terms user_pref("services.sync.declinedEngines", ""); //По умолчанию: "" /* Веб Push-уведомления. Даже если сайт не загружен и есть подписка от него, он может о чем-то уведомлять (выход новой статьи, поступление товара) */ user_pref("dom.push.userAgentID" , ""); user_pref("dom.push.serverURL", ""); //По умолчанию: wss://push.services.mozilla.com/ user_pref("dom.push.alwaysConnect", false); user_pref("dom.push.enabled", false); user_pref("dom.push.connection.enabled", false); user_pref("dom.push.alwaysConnect", false); user_pref("dom.push.maxQuotaPerSubscription", 0); user_pref("dom.webnotifications.enabled", false); user_pref("dom.webnotifications.requireinteraction.enabled", false); user_pref("dom.webnotifications.serviceworker.enabled", false); /* ServiceWorkers Имеет смысл отключать вместе с синхронизацией и Push-уведомлениями Скрипт, который браузер запускает в фоновом режиме, не требует веб-страниц или взаимодействия с пользователем. На текущий момент - такие функции как push-уведомления и фоновая синхронизаци. https://habr.com/company/2gis/blog/345552/ Но, есть, большая вероятность, что если какой-то сайт это использует, то функционал сайта будет недоступен */ user_pref("dom.serviceWorkers.enabled", false); user_pref("dom.serviceWorkers.testUpdateOverOneDay", false); user_pref("dom.serviceWorkers.parent_intercept", false); user_pref("devtools.serviceWorkers.testing.enabled", false); /* Отключение протокола SPDY https://ru.wikipedia.org/wiki/SPDY В теории - неприватный Google, на практике - он для повышения производительности и внезапно может что-то начать сильно тормозить */ user_pref("network.http.spdy.enabled", false); user_pref("network.http.spdy.enabled.deps", false); user_pref("network.http.spdy.enabled.http2", false); //------------------------------------------------------------------------------------------------------------------------- /* ЖЕЛЕЗО */ //------------------------------------------------------------------------------------------------------------------------- /* Сбор информации с сенсоров (для настольного ПК не нужно) */ user_pref("device.sensors.enabled", false); /* Мониторинг аккумулятора (для настольного ПК не нужно) */ user_pref("dom.battery.enabled", false); /* Отключение взаимодействия с вибратором мобильного устройства (для настольного ПК не нужно) */ user_pref("dom.vibrator.enabled", false); /* Отключение взаимодействия с микрофоном и веб-камерой: */ user_pref("media.navigator.enabled", false); //------------------------------------------------------------------------------------------------------------------------- /* ПОТЕНЦИАЛЬНАЯ ОПИТИМИЗАЦИЯ */ //------------------------------------------------------------------------------------------------------------------------- //Число одновременных подключений к одному серверу. Просто так увеличивать значения больше этих - не рекомендуется user_pref("network.http.max-persistent-connections-per-server", 8); // 6 user_pref("network.http.max-connections", 1500); //900 //------------------------------------------------------------------------------------------------------------------------- /* ТЮНИНГ */ //------------------------------------------------------------------------------------------------------------------------- //Моментальная проверка орфографии в текстовых полях user_pref("layout.spellcheckDefault", 2); //По умолчанию: 1 //Включает автодописывание адреса в адресной строке user_pref("browser.urlbar.autoFill", true); //false //Не захватывать пробел при выделении слова на страничке двойным кликом user_pref("layout.word_select.eat_space_to_next_word", false); //Отключить предупреждение сайтом о закрытии вкладки с важной информацией. //Сообщение "Вы действительно хотите уйти с этого сайта?" user_pref("dom.disable_beforeunload", true); //По умолчанию: false //Убрать рамку, обводящую ссылку во время клика user_pref("browser.display.focus_ring_on_anything", true); //По умолчанию: false user_pref("browser.display.focus_ring_width", 0); //По умолчанию: 1 //Запрет автопроигрывания мультимедийного содержимого user_pref("media.autoplay.enabled", false);

Зайти в папку лисьего профиля, как-то так: \User\AppData\Roaming\Mozilla\Firefox\Profiles\xxxxx.defalut. Очистить файл SiteSecurityServiceState (supercookie), выставить ему атрибут только чтение и сбросить для него права пользователю.

Настроить DNS over HTTP.

Получить 10ГБ в месяц бесплатного VPN.

Протестировать все как следует на IpLeak.

И выйти на охоту за охотниками. Для этого:

1. Скачать Lightbeam

2. Профиль должен быть чистый (без банерорезок!). Проложить трассу Яндекс-Гугл-Ок-Vk-Ютуб

3. Посмотреть на результат. Что-то в таком духе

Тут только надо учитывать, что Lightbeam сводит все, даже если оно никакого отношения к слежке не имеет. Все API, доступы к общим ресурсам и т.д. И объединяет сайты, которые их совместно используют. И самое главное, на основе этой картинки не пытайтесь добавить что-то в правила. Второй вопрос в Гугл по запросу «yastatic» — «как убрать». Это статика, а не статистика. И теперь Lightbeam удивляется, почему у них рейтинг упал, а пользователи — почему у них «картинки не грузяцо».

4. Поставить uBlock Origin, накрыть его Nano Defender, иначе при заходе на qaru контент внезапно совершает оборот наоборот и таким образом переворачивает образ, поставить HTTPS Everywhere (что заодно верно и от Зомби-куки), Decentraleyes, Privacy Badger, добавить, ИМХО, Malwarebytes, он вроде из всех бесплатных дополнений лучше всех заблочил фишинговые сайты по списку.

Настроить Privacy Badger

Настроить Malwarebytes

1. В настройках «Enable protection» отключить «Enable advertising/tracker protection». Может выпиливать совсем не то, что нужно и это для «антивируса» явно лишнее.

2. В исключения добавить сайты, которые нужны будут для тестирования в следующей главе (они не опасны, но, естественно, снимают отпечатки и т.д.): browserprint.info, ipcheck.info, iphones.ru, ip-check.info, lolzteam.net

2. В исключения добавить сайты, которые нужны будут для тестирования в следующей главе (они не опасны, но, естественно, снимают отпечатки и т.д.): browserprint.info, ipcheck.info, iphones.ru, ip-check.info, lolzteam.net

Настроить uBlock Origin

Предполагается отдельная статья

Побегав, между Яндексом и Гугл получил результат

Обрадовался, что сломал систему, но заподозрил Барсука в измене, в Гугл-е то он что-то подозрительно притих. Перечитал статью, вроде бы все повыпиливали. Но под конец написания статьи, попал сюда вот, и понял, что все суета сует и томление духа, сильно приватней вряд ли станем, если только — в деревню, в глушь, в Саратов, но может хоть побезопаснее с этим всем будет. С рекламой-то и uBlock справится, да и если мне в темной подворотне внезапно предложат любимый сорт кофе — ну и ладно.

А вот если паспортные данные попадут не в те руки, да еще и с помощью бигдата будут сопоставлены с тем, по каким подворотням, в какое время ходим. В общем, гляжу, один патч от злоупотреблений выпустили. Теперь бы дождаться сервис пака.