Привет, Хабр! Помните, в 2019 году была интересная история про уязвимость протокола WPAD у питерского провайдера SkyNet? Может показаться, что уязвимость достаточно банальная и удивительно, как вообще такой опытный "участник Интернета" как ISP мог ее допустить? Вот вам ситуация поинтереснее.

DISCLAIMER

Вся информация приведена в ИСКЛЮЧИТЕЛЬНО академических целях. Автор с уважением относится к коллегам и всячески порицает любой дестрой!

Поехали!

Итак, помогал я как-то юному прогрессивному геймеру и начинающему стримеру настраивать качественный, быстрый и отказоустойчивый Интернет. Естественно, MikroTik, Dual-WAN, мониторинг, вот это все.. Провайдер FTTB с IPoE. Предлагает забивать статику ручками и выдает /22 подсеть. В голове крутится мысль - "Интересно, а как организован доступ?". По идее, каждый юзер должен иметь изолированый порт (Vlan per User или типо того) и не "отсвечивать" своим бродкастом соседям. А на деле.. Ну, все немного не так.

Привет, сетевой сосед!

Начинаем эээксперименты. В WinBox'e добавляю порт, к которому подключен кабель от провайдера (WAN) в один bridge вместе с портом, который смотрит в локалку (в моем случае в ПК юного геймера), сливая таким образом наш бродкаст домен с бродкастом провайдера:

Ну и, собственно, все готово!

Можно переходить к веселью!

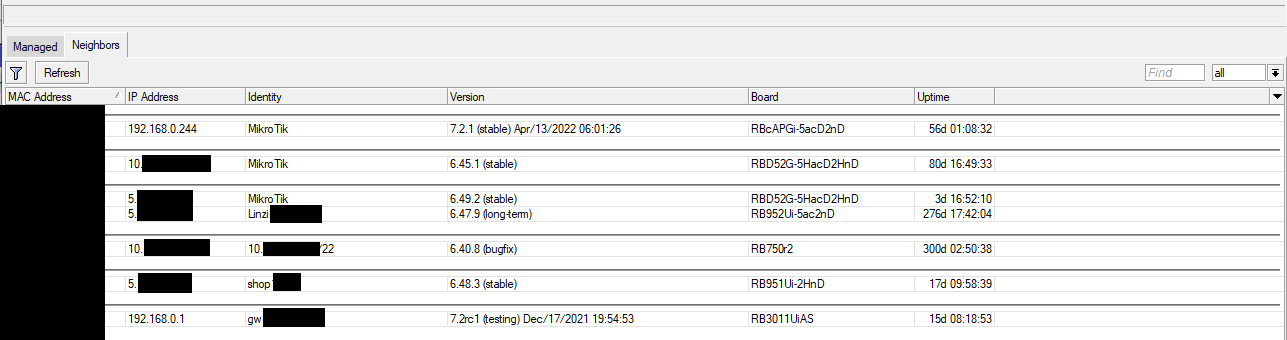

На самом деле, это не сработает. А вот поснифать трафик широковещательных протоколов мы можем. Не отходя далеко от кассы, сразу проверяем всякие discovery protocols тем же WInBox'ом (микротики с 192.168.0.0/24 - мои). Вуаля!

Кто-то даже не боится выставлять managment интерфейс наружу без всяких там VPN. Рисковые однако парни!

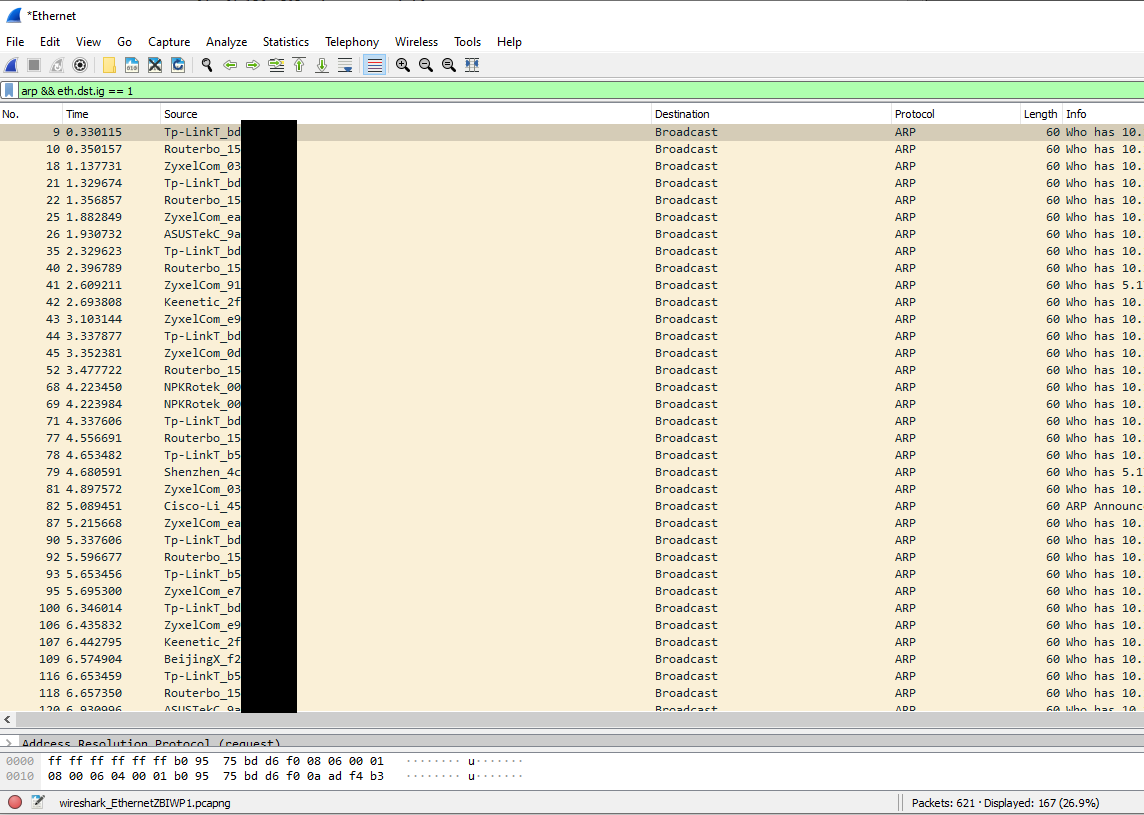

Т.к. время у меня ограниченно и линукса с nmap под рукой нет, быстро ставлю Wireshark на винду, и едем дальше. Давайте посмотрим, как там с ARPом дела обстоят?

А дела обстоят очень даже хорошо. 621 (!) ARP-пакет за 30 секунд! Zyxel, TP-Link, Tenda (провайдер дает в аренду), Циска, даже какой-то BeijingX (судя по гуглу что-то из зоопарка Xiaomi). Красота. Ради интереса решил посмотреть, что это там за Циска. Оказался чей-то IP-телефон:

К сожалению, полноценный пентест остальных хостов провести не получилось, к тому же линк привязан к документам родителя юного геймера, и в случае чего будут большие проблемы :(. Но суть вы, думаю, уловили.

Конечно, наверняка на свитчах настроена защита от штормов и разного спуфинга. Но сам факт того, что провайдер сажает весь дом в один бродкаст несколько настораживает, т.к. способы пролезть к соседу всегда найдутся.

Вместо заключения

IPoE - это замечательно. Больше не надо объяснять юзеру как поднять PPPx сессию, никаких тебе логинов и паролей, которые нужно запоминать, меньше нагрузка на оборудование, ни единого разры.. Красота! Но сажать абонентов со всего дома в общую /22? Интересное решение. А что вы об этом думаете?