Меня зовут Ян Жу, я инженер по безопасности компании Yahoo, это Питер Эккерсли, ведущий компьютерный специалист компании Electronic Frontier Foundation, лидер команды разработчиков технологий, и Джеймс Кастен, специалист по технологиям и аспирант компьютерных наук и инженерии Мичиганского университета. Итак, кого из Вас потрясла возможность зашифровать весь Интернет? Я в восторге от вашего энтуазиазма!

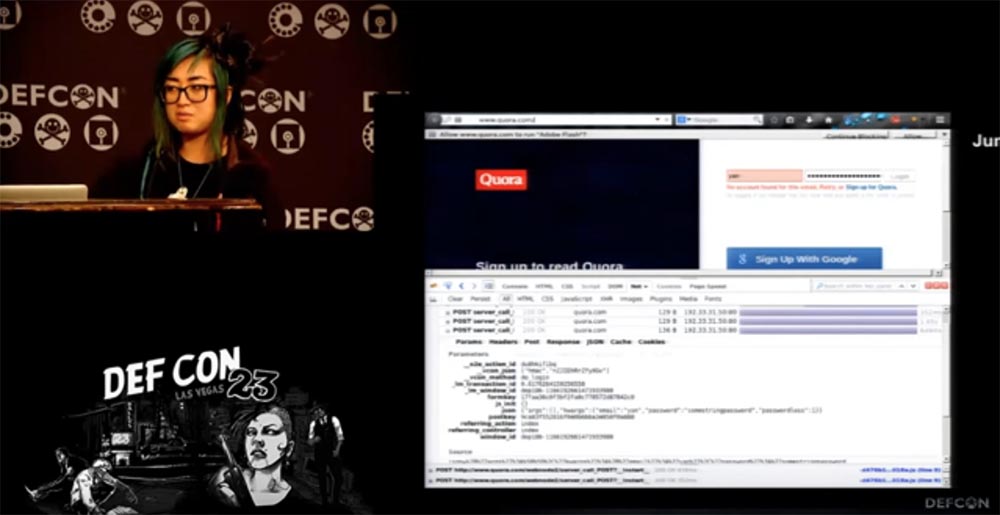

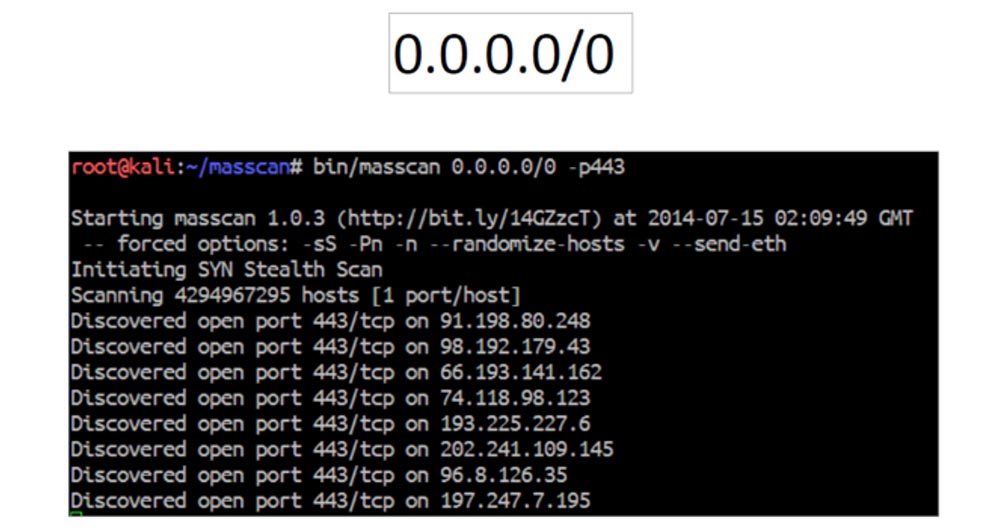

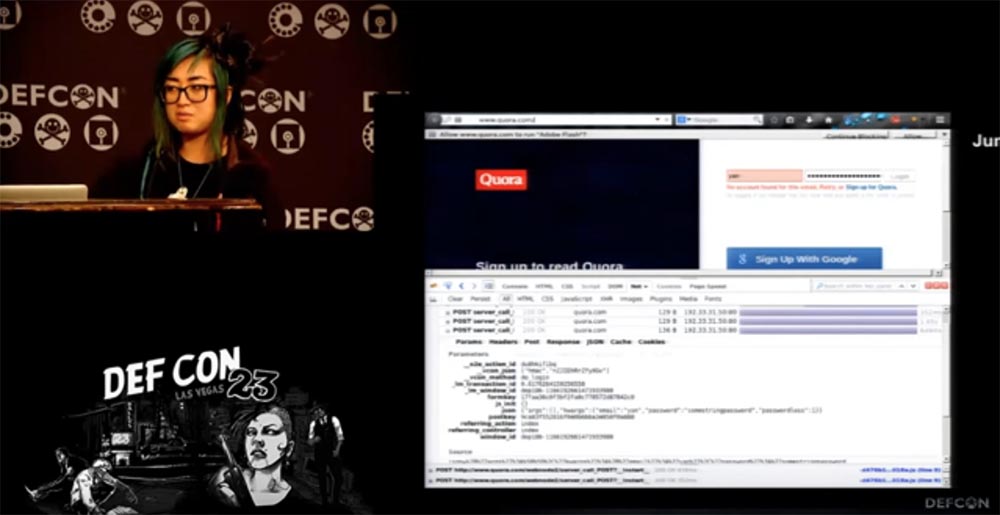

Так вот, какие проблемы волнуют мир, кроме глобального потепления, детского голода и всего подобного? Проблема того, что протоколы защиты транспортного уровня TLS до сих пор не распространены повсеместно, даже в 2015 году. Прошлым летом, когда я захотела воспользоваться сайтом Quora, я зашла на страничку авторизации и увидела, что она реализована на основе простого http, что уже плохо. Кроме того, http открыт для воздействия инструментов злоумышленников и передаёт Ваши пароли в виде открытого текста. Это действительно плохо, если Вы ежедневно видите миллионы активных пользователей, которые входят на сайт подобным образом. Целью Quora является распространение социальных знаний, а может, и дезинформация пользователей, это сайт вопросов-ответов на различные темы.

Есть ещё такой небольшой сайт под названием Google, пусть поднимут руки те, кто о нём слышал, так вот они всегда были достаточно хороши в смысле использования SSL. Однако некоторые странички, как вот этот лендинг приложений Google Ads, до сих пор по умолчанию использует обычный протокол HTTP. Вы можете сказать, что в этом нет ничего страшного, это статичная публичная страница, не требующая ввода пользовательских данных. Но человек вроде меня, который разбирается в этих вопросах, проверит, куда ведёт кнопка Log In. Обычный пользователь, ничего не подозревая, после нажатия на эту кнопку может быть перенаправлен на фишинговый сайт, где и введёт свои регистрационные данные.