Разбор работы Deception на примере атаки

Предотвратить проникновение злоумышленника, сделать периметр организации неприступной крепостью – именно такие задачи чаще всего ставятся перед подразделениями ИБ. По многим объективным причинам это не работает на 100%. Периодически всплывают громкие скандалы со взломом крупных компаний, например, кибератака на SolarWinds в результате которой пострадали многие ИТ компании, среди которых были даже производители средств защиты информации. Пандемия неожиданно принесла еще один сюрприз в виде размытия периметра. Организации, вынужденно отпустив своих сотрудников во время локдаунов на удаленку, зачастую, решили сохранить данный режим работы или же сделать смешанный режим. Конечно, контролировать периметр, когда множество девайсов появляется и исчезает уже внутри инфраструктуры становится значительно сложнее.

Если компаниям уже нельзя значительно повысить сложность проникновения злоумышленника в инфраструктуру организации, то можно повысить скорость выявление злоумышленника внутри этой инфраструктуры.

Согласно исследованиям в 100% случаев, если атакующий проник в инфраструктуру организации, то атака заканчиваются достижением цели атакующих.

Почему так происходит?

Потому что атаку не смогли вовремя обнаружить.

Что делать в такой ситуации?

Для начала нарастить инструментарий для выявления того, чего не должно быть в инфраструктуре.

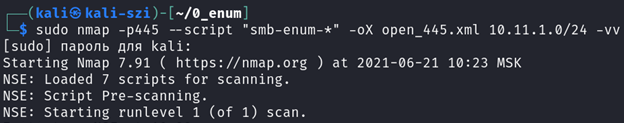

Одним из классов систем, которые значительно ускоряют выявление злоумышленника, являются Deception системы. Для тех, кто еще не успел познакомиться с этим классом решений, напомню, Deception системы — это комбинация серверов-ловушек, способов обмана злоумышленника и подталкивания его на взаимодействие с серверами-ловушек, которые детектируют любое взаимодействие с ними. Именно способ «подталкивания» злоумышленника к взаимодействию и является отличительной (и, наверное, самой важной) чертой разных Deception систем от honeypot. Обман обычно сводится к двум способам.