Мы профессионально занимаемся социнжинирингом, и нам за это платят

Нас целая команда экспертов по проникновению в информационные сети.

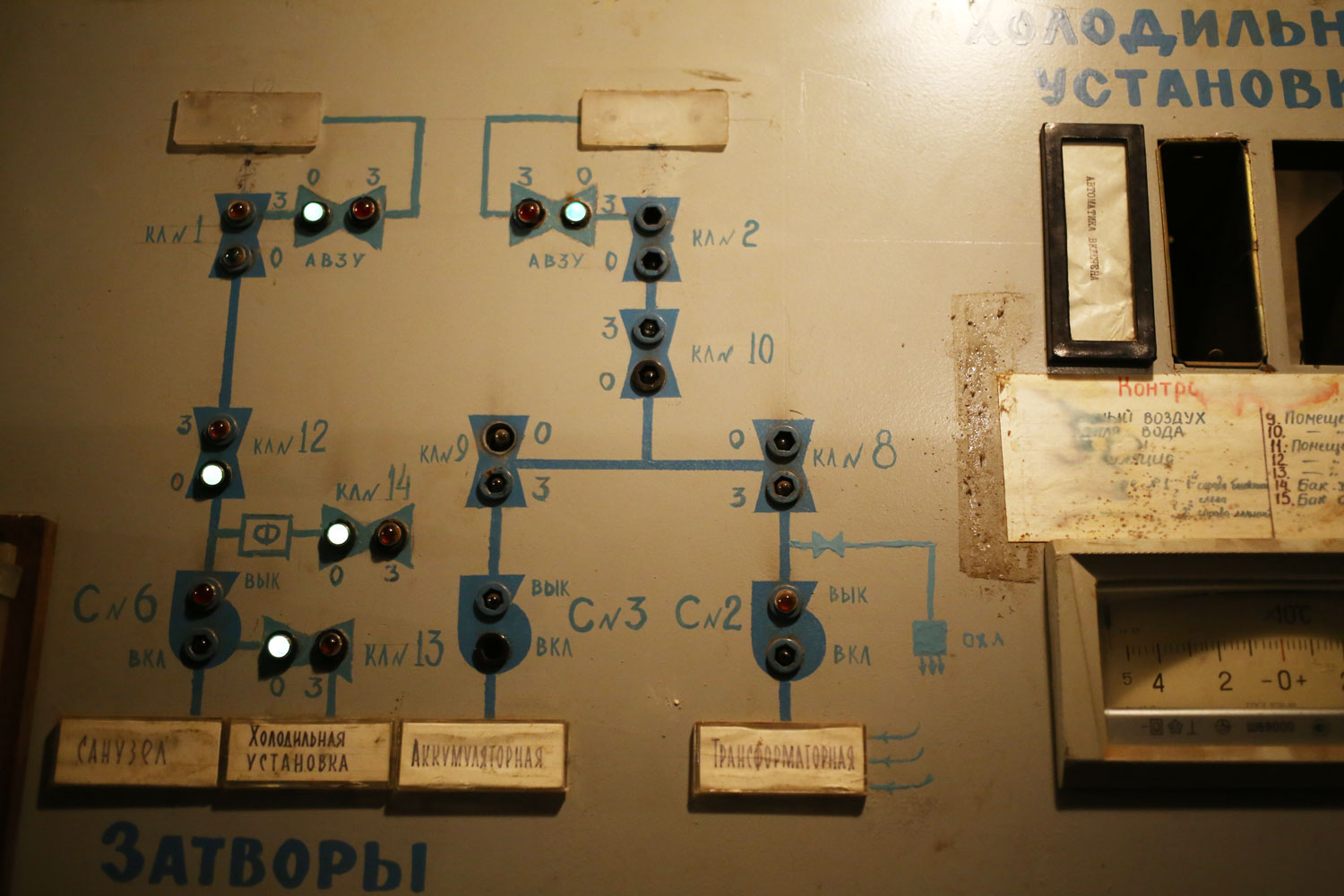

Предположим, мы хотим понять, можно ли украсть данные с крупного промышленного комплекса. Обычно мы стараемся подключиться ко внутренней сети предприятия (однажды даже удалось подключить своё маленькое устройство к свободно висящему патч-корду, пока ходили на собеседование). Иногда мы делаем рассылку по всей компании, с просьбой что-то проверить в зарплатном файле, и приземляем людей на фишинговый сайт, изображающий их Джиру или корпоративный портал. Иногда просто просим срочно прислать, потому что у нас контракт на 100 миллионов горит и «ЕСЛИ СЕЙЧАС НЕ БУДЕТ, ТО УВОЛЮ К ЧЕРТЯМ!!»

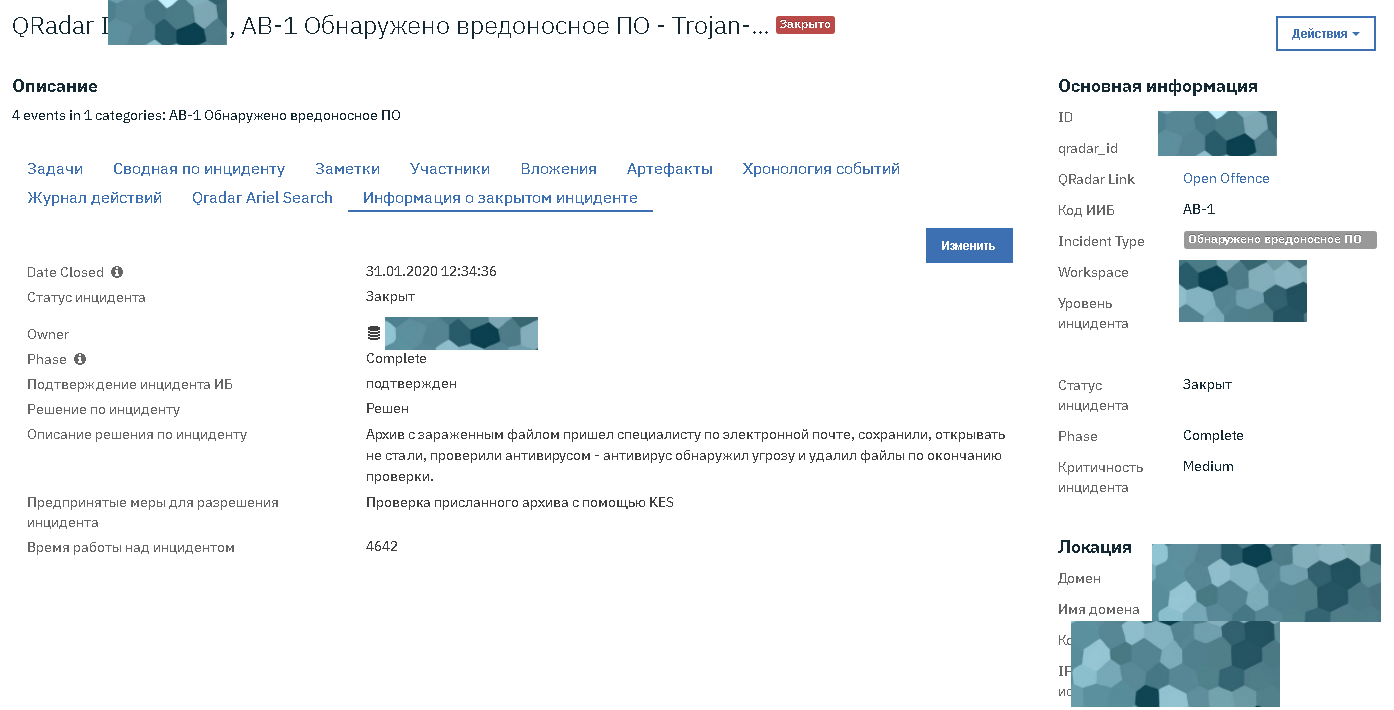

Практически в любом случае нам нужно как можно больше данных о компании. Нужно знать, какие стоят средства защиты на рабочих станциях пользователей: для этого можно забросить исполняемый файл, позвонить человеку, попросить его открыть, а потом прочитать логи прямо с экрана. Нам очень важно знать, как зовут ИТ-директора, главного безопасника или руководителя направления, потому что письмам от них поверят. Часто бывают нужны коды двухфакторной авторизации из SMS или почты.

Или, например, в отношении тестируемой компании мы сначала смотрим на геометки доставки. Затем, сопоставляя данные различных утечек, можно найти практически всех сотрудников, их имена, почты и телефоны. Плюс данные из социальных сетей и сайта — и вот у нас уже есть телефонный справочник компании, понимание, кто когда онлайн, кто где находится (спасибо фото из отпуска), хобби, имена детей, собак и всё нужное, чтобы составить сценарий разговора.