Лечение или профилактика: как справиться с пандемией COVID-брендированных кибератак

5 min

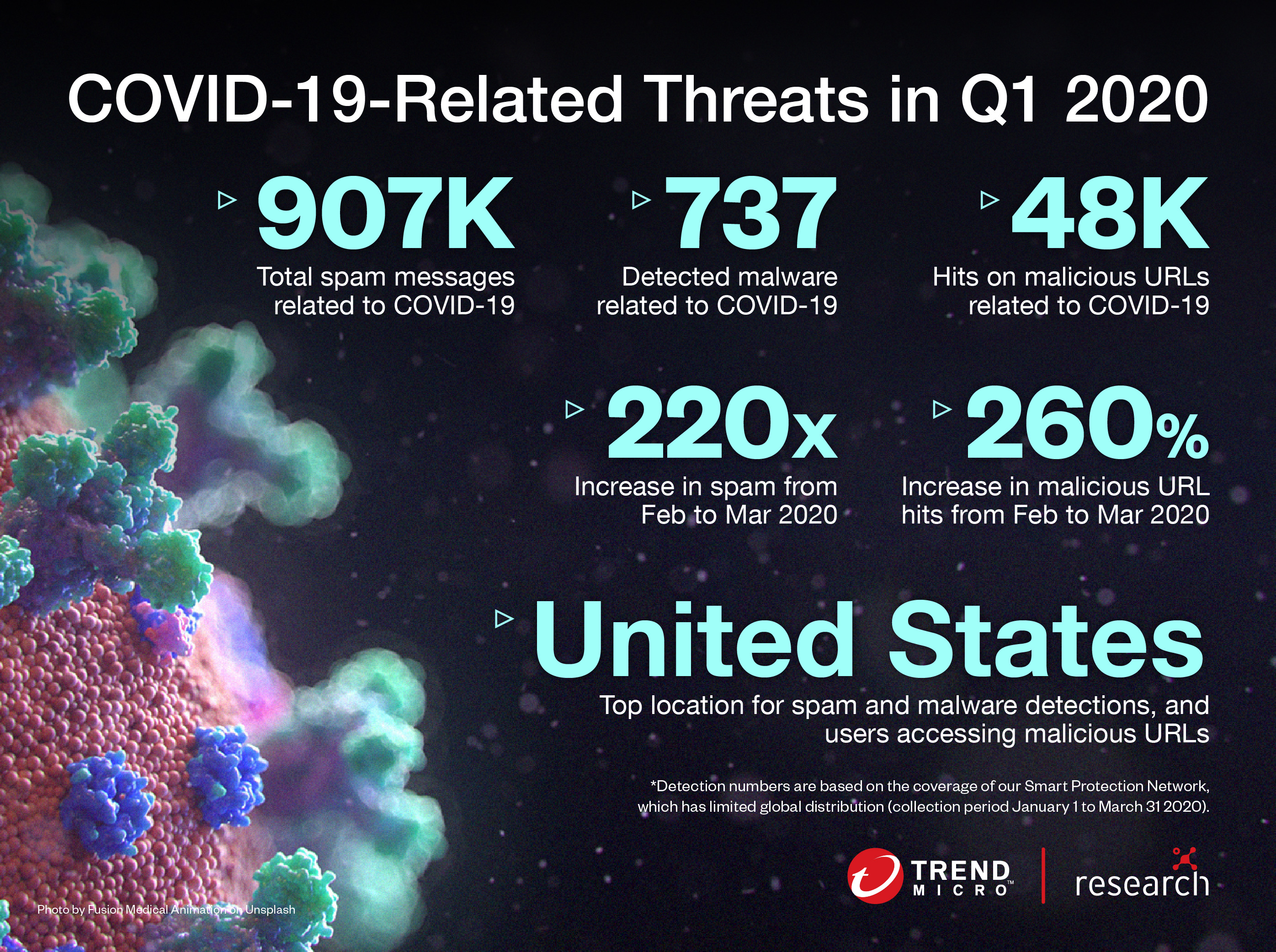

Охватившая все страны опасная инфекция уже перестала быть инфоповодом номер один в средствах массовой информации. Однако реальность угрозы продолжает привлекать внимание людей, чем успешно пользуются киберпреступники. По данным Trend Micro, тема коронавируса в киберкампаниях по-прежнему лидирует с большим отрывом. В этом посте мы расскажем о текущей ситуации, а также поделимся нашим взглядом на профилактику актуальных киберугроз.

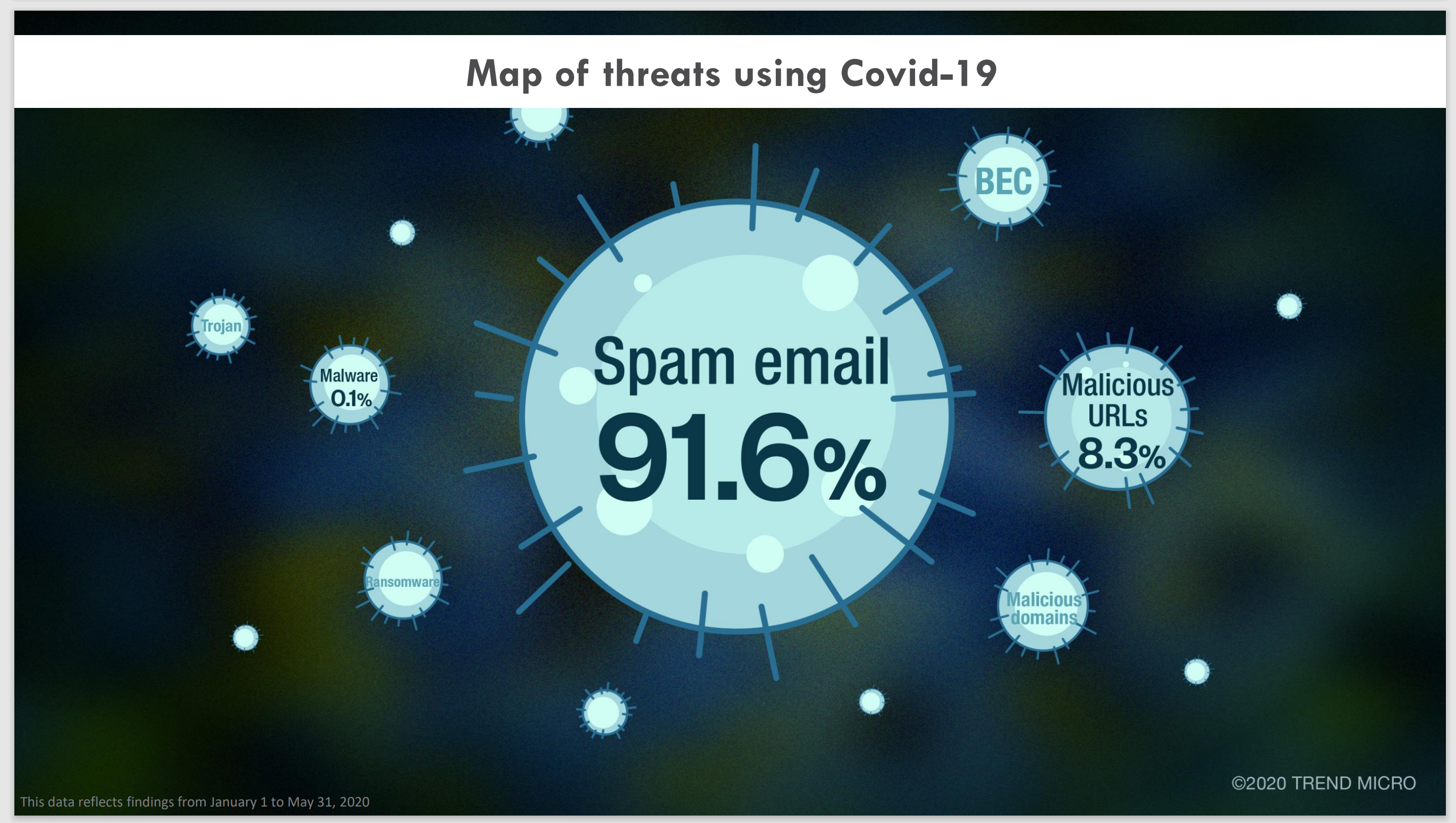

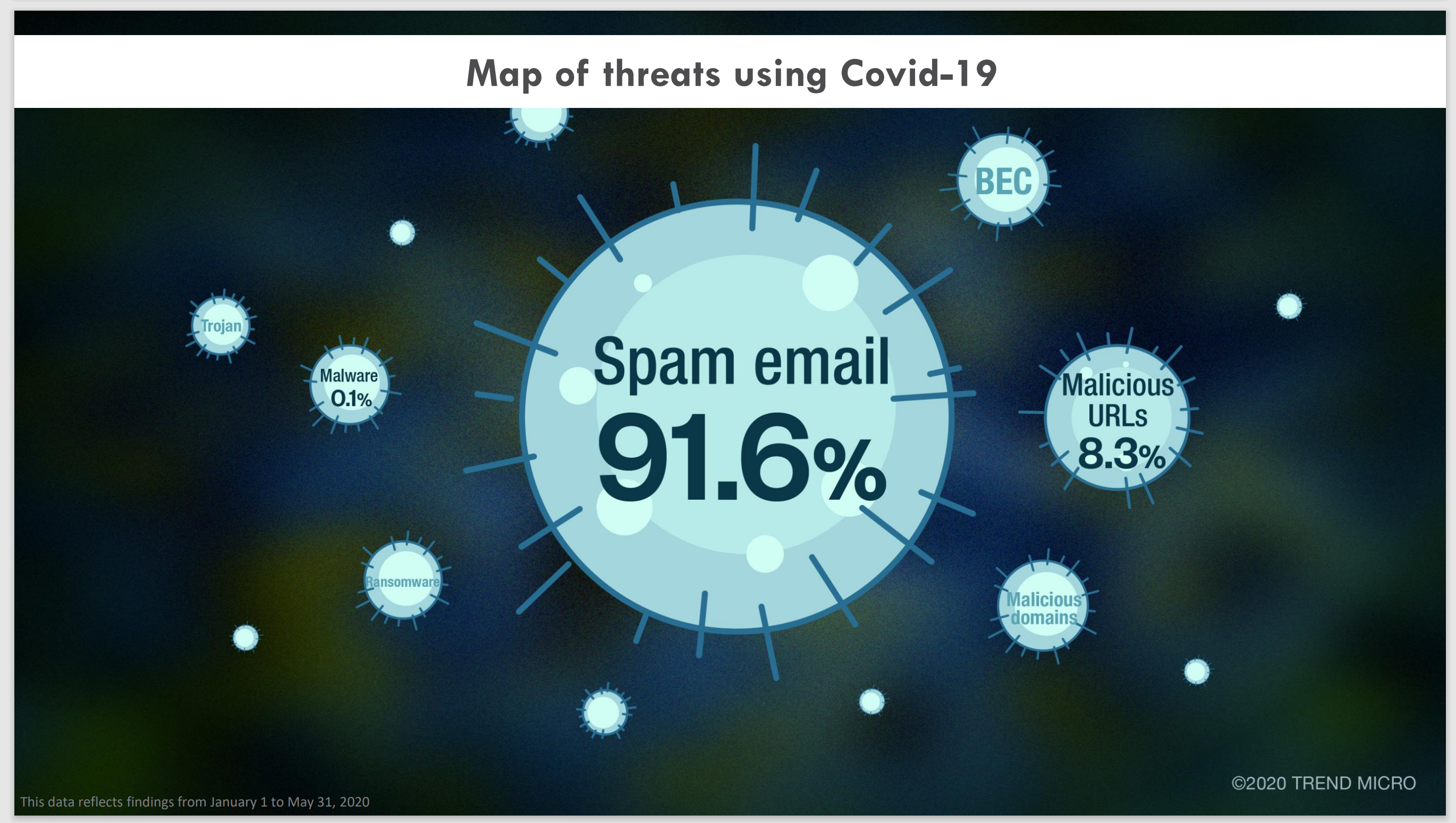

Карта векторов распространения, которые используют брендированные под COVID-19 кампании. Источник: Trend Micro

Главным инструментом киберпреступников по-прежнему остаются спам-рассылки, причём несмотря на предупреждения со стороны государственных органов граждане продолжают открывать вложения и переходить по ссылкам в мошеннических письмах, способствуя дальнейшему распространению угрозы. Страх заразиться опасной инфекцией приводит к тому, что, помимо пандемии COVID-19, приходится бороться с киберпандемией — целым семейством «коронавирусных» киберугроз.

Немного статистики

Карта векторов распространения, которые используют брендированные под COVID-19 кампании. Источник: Trend Micro

Главным инструментом киберпреступников по-прежнему остаются спам-рассылки, причём несмотря на предупреждения со стороны государственных органов граждане продолжают открывать вложения и переходить по ссылкам в мошеннических письмах, способствуя дальнейшему распространению угрозы. Страх заразиться опасной инфекцией приводит к тому, что, помимо пандемии COVID-19, приходится бороться с киберпандемией — целым семейством «коронавирусных» киберугроз.