Sliver C2: Подробный туториал

Данная статья содержит подробный разбор нашумевшего в 2023 году инструмента Sliver, который набирает популярность среди хакеров. Подробнее об этом описано в новостях xaker.ru. Приятного прочтения!

User

Данная статья содержит подробный разбор нашумевшего в 2023 году инструмента Sliver, который набирает популярность среди хакеров. Подробнее об этом описано в новостях xaker.ru. Приятного прочтения!

Привет, Хабр! В данной статье хотел бы поделиться историей, как был найден достаточно простой в исполнении баг, но приводящий к опасной уязвимости веб приложения. Данный баг был найден в сервисе CloudTips от Тинькофф и CloudPayments на BugBounty площадке app.bugbounty.bi.zone.

Всем привет, в этой статье мы рассмотрим CTF как некоторый инструмент, в частности такой универсальный швейцарский нож, составляющие которого обозначим следующим образом:

1) CTF как рождение будущего тимлида

2) CTF как шпаргалка HR-у

3) CTF как отладчик руководителя

Недавно прошел PatriotCTF 2023. Таски хорошие особенно для начинающих.

Зацепил меня таск по разделу PWN. Чтобы его решить необходимы знания в:

1. Реверсе

2. ROP-цепочках

3. Базовых понятиях интов

4. Знать что такое переполнение буффера

Это экзамен для начинающих, потому что в таске включены все базовые уязвимости и атаки, которые должен знать PWN-ер.

Приветствую, вас, уважаемые кулхацкеры. Данный райт будет посвящен прохождению машины raz0rblack на TryHackMe.

Это вторая часть нашей серии о реверс-инжиниринге двоичных файлов Go с помощью Ghidra. В предыдущей статье мы обсуждали, как восстановить имена функций в удаленных файлах Go и как помочь Ghidra распознавать и определять строки в этих двоичных файлах. Мы сосредоточились на двоичных файлах ELF, лишь кратко упомянув различия между PE-файлами.

В этой статье будет обсуждаться новая тема - процесс извлечения информации о типе из двоичных файлов Go. Мы также более подробно объясним, как обращаться с файлами Windows PE. И, наконец, мы исследуем различия между различными версиями Go, включая изменения, произошедшие со времени нашей последней публикации в блоге.

Данная статья содержит подробный разбор лабораторной работы с TryHackMe, посвященной тестированию на проникновение Active Directory. Приятного прочтения!

Дисклеймер: Все методы примененные в статье продемонстрированы в учебных целях.

В данной статье будет затронута тема создания криптоконтейнеров с помощью различного опенсорсного софта. Коснемся TrueCrypt и VeraCrypt, рассмотрим все с самых азов. Разберемся как создать простой том, том с двойным дном, как создать ключи шифрования и прочее. Все это проделаем под линуксом в консольном режиме.

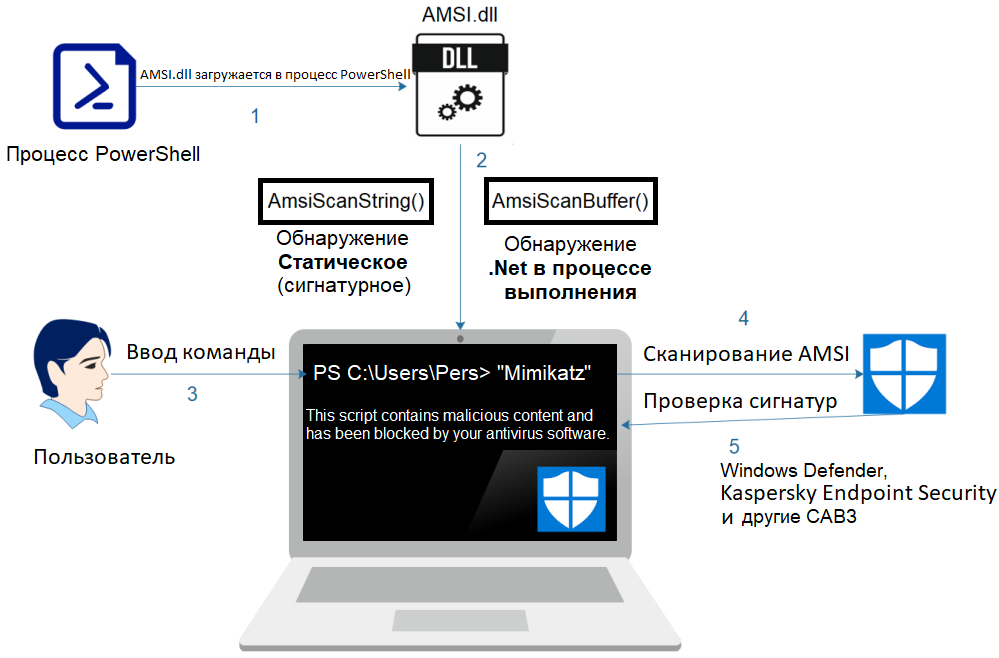

В одной из наших предыдущих статей (советую ознакомиться) мы рассматривали типовые механизмов защиты для операционных систем семейства Windows. В главе AMSI Bypass кратко рассмотрели принцип работы библиотеки и почему обход amsi.dll является одним из самых популярных среди злоумышленников. Сегодня мы погрузимся глубже в библиотеку и то, как она помогает антивирусному средству осуществить анализ подозрительных файлов. Рассмотрим известные реализации обхода и остановимся подробнее на новых методах лета 2023 года в Windows 11. Поехали!

Язык программирования Go (так же известный как Golang) с каждым днем все больше и больше программистов хотят на нем писать программы. Для хакеров этот язык программирования становится еще более привлекательным за счет кросс-компиляции для различных платформ - Windows, Linux, MacOS. Например, хакеры могут написать загрузчик на Go, внутри может быть ВПО, созданное с использованием более распространенного языка.

На Go также пишутся так называемые дропперы, использующиеся для декодирования, загрузки и установки ВПО. Все идет к тому, что Go, вероятно, будет еще чаще использоваться злоумышленниками. Уже появлялись и шифровальщики использующие Go для шифрования основного вредоносного модуля. Одним из самых примитивных примеров использования Go - написание кроссплатформенного ReverseShell . Отсюда и вытекает необходимость реверс-инжиниринга бинарных файлов написанных на язке Go.

Некоторые особенности языка программирования Go усложняют задачу реверс-инженерам при исследовании бинарных файлов Go. Инструменты обратного проектирования (например, дизассемблеры) могут отлично справляться с анализом двоичных файлов, написанных на более популярных языках (например, C, C++, .NET), но Go создает новые проблемы, которые делают анализ более громоздким.

Бинарные файлы Go обычно статически связаны, что означает, что все необходимые библиотеки включены в скомпилированный бинарный файл. Это приводит к большим размерам файла, что затрудняет распространение вредоносного ПО для злоумышленников. С другой стороны, некоторые продукты безопасности также имеют проблемы с обработкой больших файлов. Это означает, что большие двоичные файлы могут помочь вредоносным программам избежать обнаружения. Другое преимущество статически связанных двоичных файлов для злоумышленников заключается в том, что вредоносное ПО может работать на целевых системах без проблем с зависимостями.

Эта статья будет посвящена уязвимости в расширениях для Kerberos S4U2Self и S4U2Proxy. Для полного понимания того, как работает уязвимость нужно знать, как происходит аутентификация в Kerberos, а также понимать такие процессы как делегирование.

Дисклеймер: Все данные, предоставленные в данной статье, взяты из открытых источников, не призывают к действию и являются только лишь данными для ознакомления, и изучения механизмов используемых технологий.

Kerberos – это протокол аутентификации пользователей, серверов и других ресурсов в домене. Протокол основан на симметричной криптографии, где каждый принципал имеет свой ключ. Этот ключ известен только самим принципалам и центру распределения ключей (KDC – Key Distribution Center). В его роли выступает контроллер домена (DC, Domain Controller).

В данной статье будут рассмотрены базовые методы уклонения ВПО от обнаружения методом внедрения в память легитимных процессов, основная изюминка которых заключается в том, что вредонос живет только в оперативной памяти, не оставляя никаких следов на ПЗУ. Эти методы хороши тем, что после перезагрузки рабочей машины ни один специалист по компьютерной криминалистике не скажет, что случилось, потому что все артефакты будут стерты.

Почему Go?

С годами малыш Golang завоевал популярность среди разработчиков и конено же у специалистов по информационной безопасности и хакеров. Как это часто бывает, он привлекает внимание и разработчиков вредоносного программного обеспечения ( ВПО ). Использование Go — заманчивый выбор для разработчиков вредоносных программ, поскольку он поддерживает кросс-компиляцию для запуска двоичных файлов в различных операционных системах. Компиляция одного и того же кода для всех основных платформ (Windows, Linux, macOS) значительно упрощает жизнь злоумышленнику, поскольку ему не нужно разрабатывать и поддерживать разные кодовые базы для каждой целевой среды.

В этой статье рассмотрены типовые механизмы современных антивирусных средств, виды нагрузок, используемые злоумышленниками и специалистами в области информационной безопасности, а также методы обхода защиты. Эти знания помогут специалистам по информационной безопасности лучше понять логику атакующих и повысить защищенность своей организации.