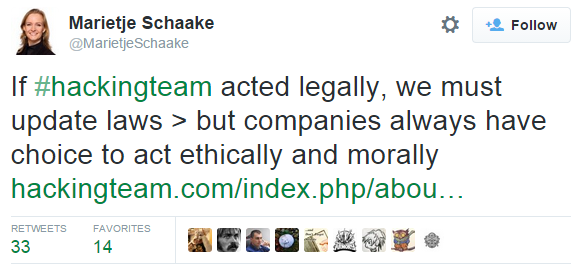

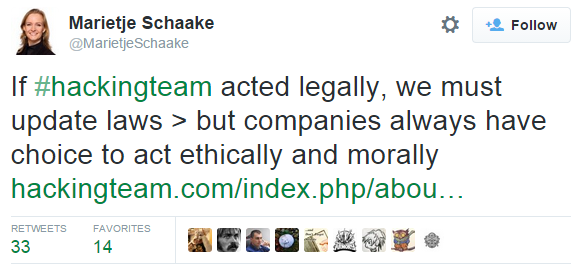

Регуляторы ЕС не нашли нарушения законодательства в деятельности Hacking Team

3 min

Ранее мы публиковали достаточно развернутый пост, посвященный утекшим в сеть данным Hacking Team (HT). Мы также назвали Hacking Team кибергруппой, хотя для нее также подойдет и термин «компания». HT можно назвать кибергруппой хотя бы потому, что они специализировались на покупке эксплойтов у сторонних разработчиков, а затем использовали их в своих целях. Основным продуктом HT является система удаленного контроля RCS Galileo, причем в этот программный комплекс входят модули, фактически, для всех платформ и ОС, включая, Windows, OS X, Android, iOS, а также буткиты для них.

HT не являлась компанией «с потолка», а специализировалась на продаже Galileo государственным структурам различных стран, причем для этого оформлялись специальные договора. Она также разрабатывала различные кибер-схемы, которые позволяли им обходить антивирусное ПО. Архив с данными HT сделал всю эту информацию доступным для всех. Условно говоря, HT помогала спецслужбам «находить и обезвреживать террористов по всему миру», т. е. их деятельность являлась легитимной в рамках существующего законодательства ЕС.

HT не являлась компанией «с потолка», а специализировалась на продаже Galileo государственным структурам различных стран, причем для этого оформлялись специальные договора. Она также разрабатывала различные кибер-схемы, которые позволяли им обходить антивирусное ПО. Архив с данными HT сделал всю эту информацию доступным для всех. Условно говоря, HT помогала спецслужбам «находить и обезвреживать террористов по всему миру», т. е. их деятельность являлась легитимной в рамках существующего законодательства ЕС.