Известная кибергруппа Hacking Team (@hackingteam), которая специализируется на разработке и продаже специального шпионского ПО для правоохранительных органов и спецслужб различных государств стала объектом кибератаки, в результате которой для общественности стал доступен архив с 400ГБ различной конфиденциальной информации. В сеть утекла личная переписка Hacking Team с их клиентами, заключенные договора на продажу своих кибер-изделий различным государствам, а также большое количество другой информации, связанной с деятельностью компании.

В результате утечки стало известно, что к услугам HT прибегали не только государственные структуры, но и частные компании. Также из опубликованных данных видно, что одним из клиентов HT были российские структуры или фирмы. Архив содержит и информацию о наработках кибергруппы (Exploit_Delivery_Network_android, Exploit_Delivery_Network_Windows), а также огромное количество различной поясняющей информации (wiki).

Рис. Список стран-клиентов HT. Видно, что в списке присутствуют Россия, Казахстан, Узбекистан. Азербайджан.

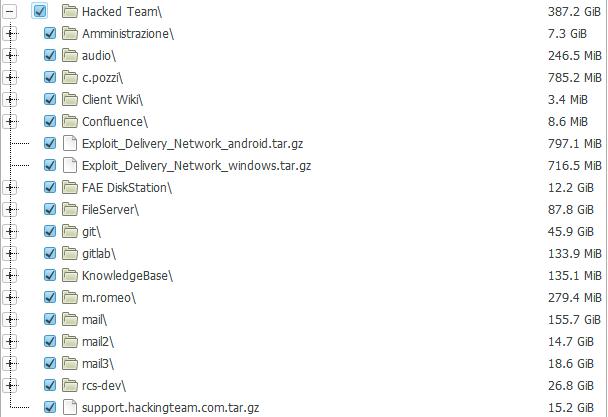

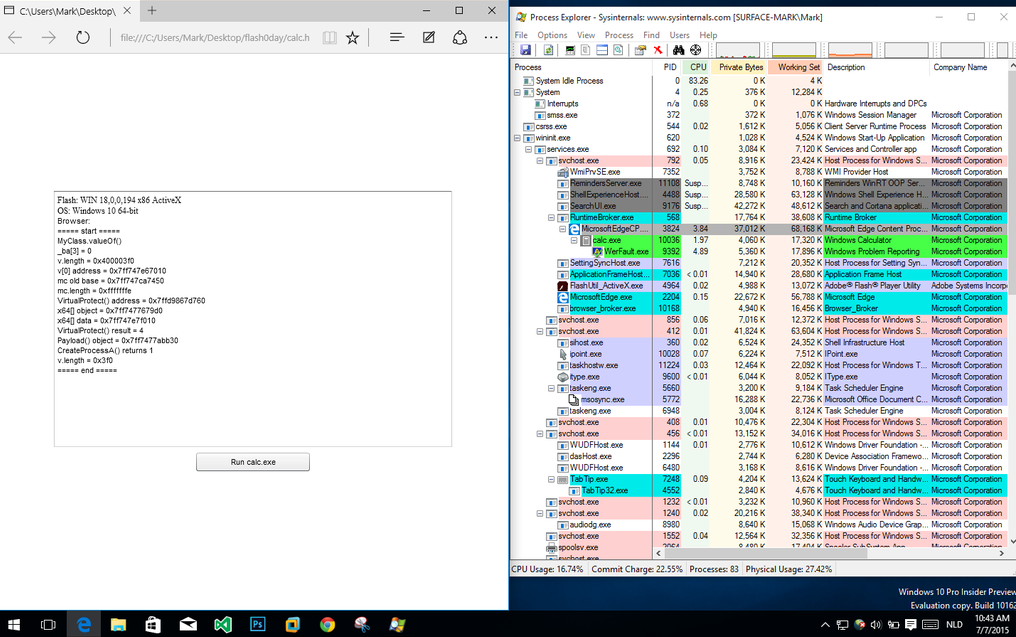

Рис. Структура опубликованного в сети архива.

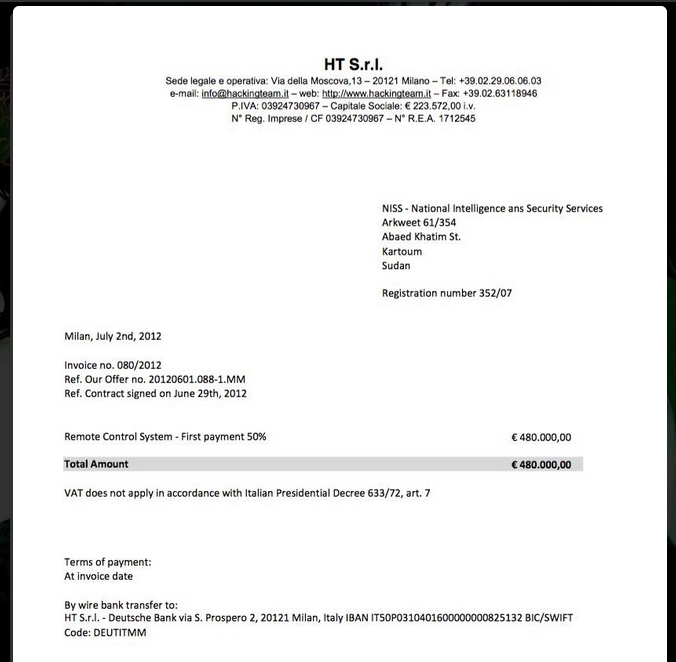

Рис. Один из документов, подтверждающих сотрудничество HT со спецслужбами Судана, что явно противоречит принятым недавно дополнениям для Вассенаарских соглашений, которые налагают ограничения на экспорт такого вида ПО в страны с «недемократическим» режимом. Из опубликованных данных стало видно, что HT рекомендовала таким странам при работе с их сервисами использовать специальные VPN-службы, расположенные в Германии и США.

HT специализируется на разработке т. н. шпионского ПО Remote Control Systems (RCS), которое спецслужбы и правоохранительные органы используют для своих целей в киберпространстве. Изделия HT могут работать на самых разных платформах, включая, Windows, Android, OS X. Один из самых известных продуктов HT известен как DaVinci или Galileo, файлы которого уже неоднократно попадали под «объективы» антивирусных компаний.

Компания является довольно закрытой и о ее деятельности до недавних пор было мало что известно. Одной из первых организаций, кто пролил свет на деятельность HT была Wikileaks.

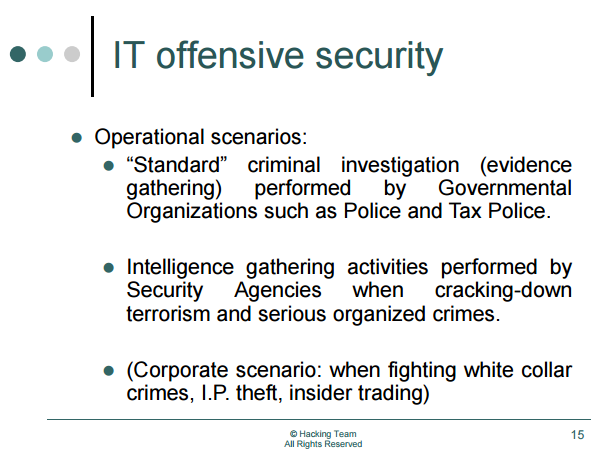

Рис. Предлагаемые HT методы шпионажа, данные Wikileaks.

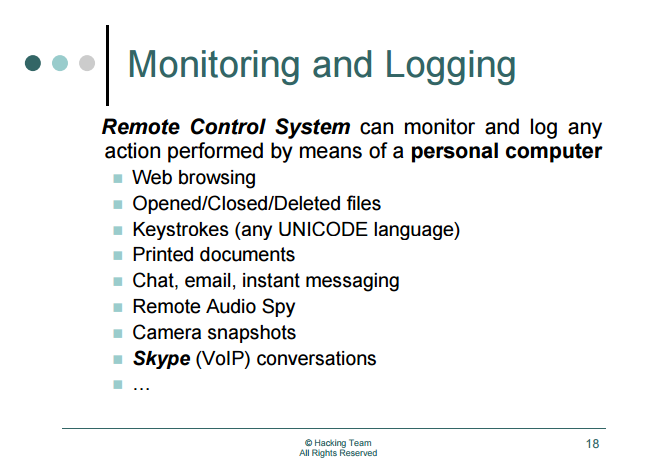

Так Hacking Team позиционирует свое ПО. Спектр выполняемых им действий довольно обширен: сбор различных данных на компьютере с последующей их отправкой на удаленный сервер, кейлоггер, запись телефонных разговоров, сохранение данных камеры устройства и т. д.

Рис. Список выполняемых DaVinci/Galileo действий, данные Wikileaks.

UPD:

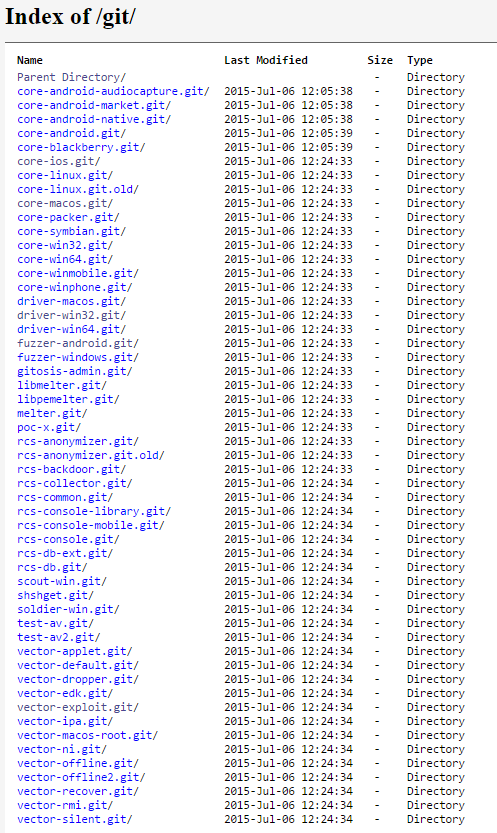

Рис. Исходные тексты ПО HT и их различных инструментов из архива. Видно, что поддерживаются самые разнообразные ОС, включая, мобильные.

Для подписания приложений iOS, HT использовали свой enterprise developer сертификат со следующими идентификаторами.

Subject: UID=DE9J4B8GTF, CN=iPhone Distribution: HT srl, OU=DE9J4B8GTF, O=HT srl, C=IT

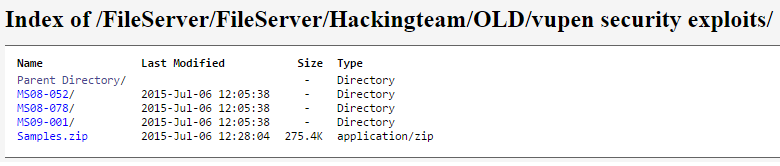

Рис. Часть эксплойтов, которые использовали HT.

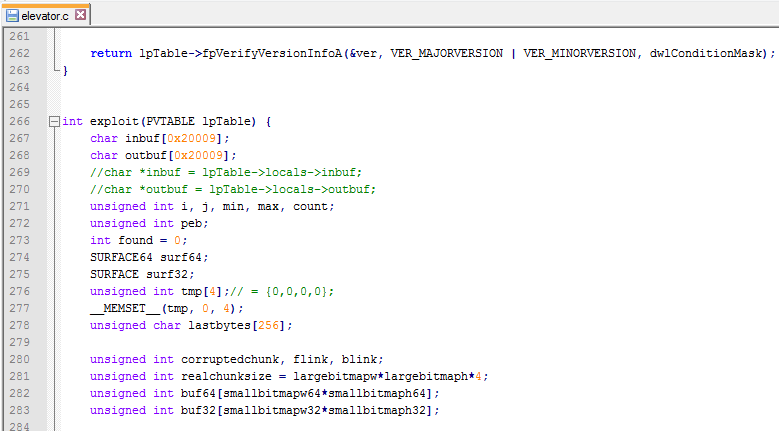

Рис. Часть исходных текстов LPE (sandbox escape) 0day эксплойта для системной библиотеки atmfd.dll. [gitlab/Windows-Multi-Browser/2_stage_shellcode_so urce/source_pie_8.1/elevator.c]

Рис. Презентация HT по перехвату трафика TOR. [rcs-dev%5cshare/HOME/Naga/httpX/Prese ntation.pptx]

UPD2: HT уведомила своих клиентов о необходимости прекратить использование ПО.

Hacking Team Asks Customers to Stop Using Its Software After Hack

motherboard.vice.com/read/hacking-team-asks-customers-to-stop-using-its-software-after-hack

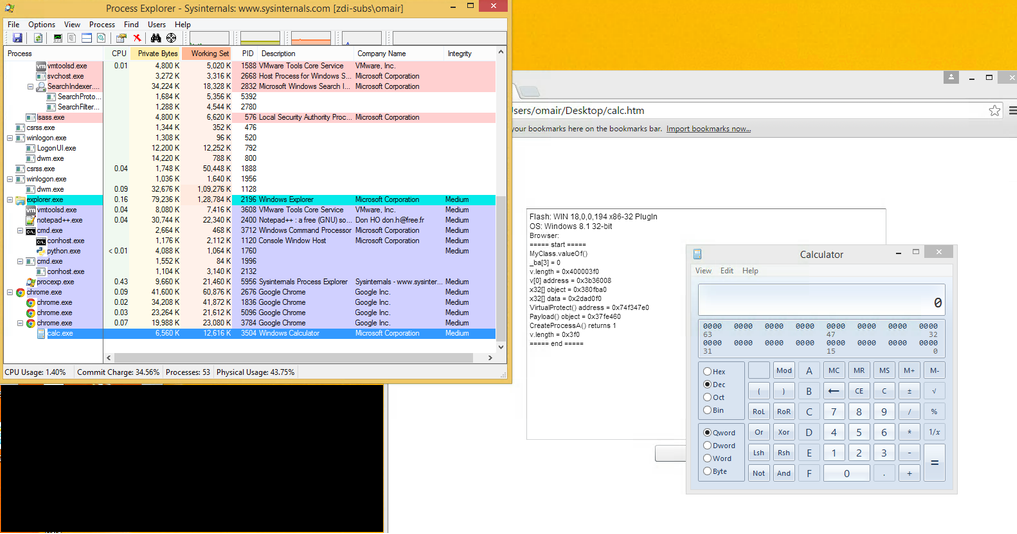

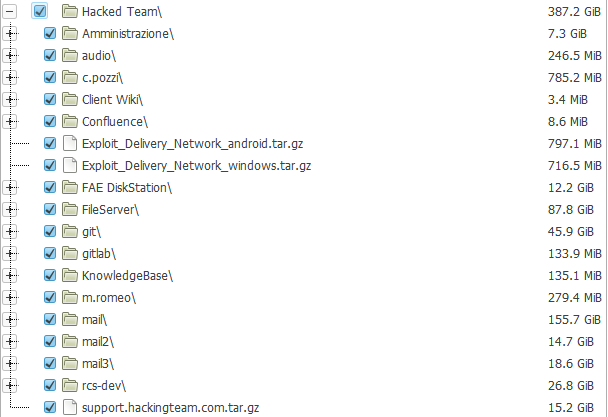

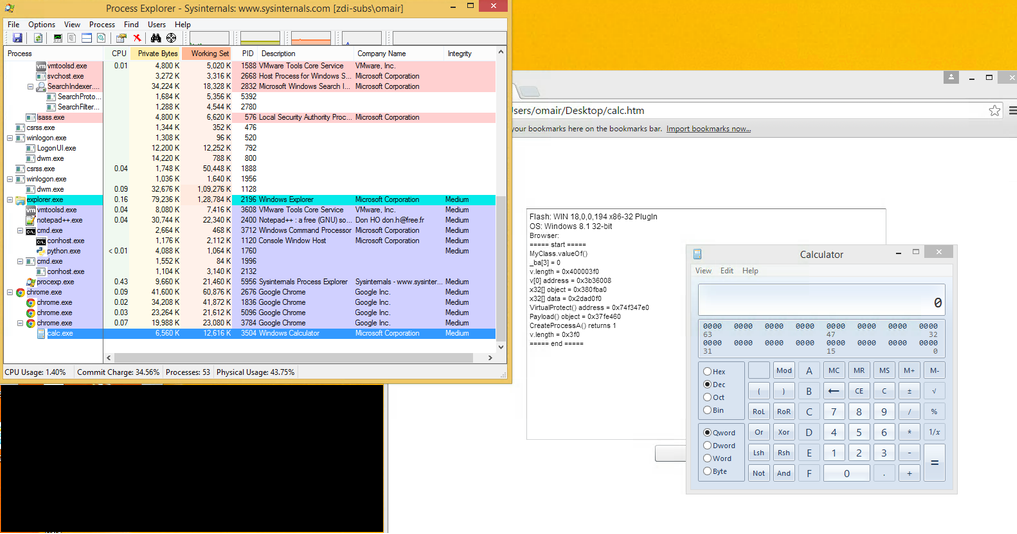

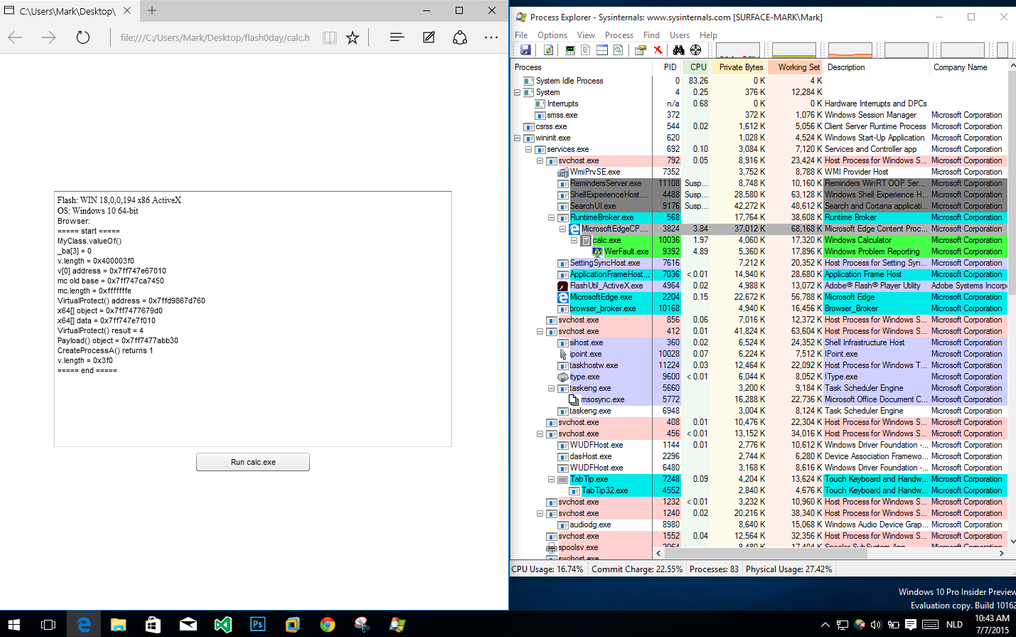

UPD3 Архив содержит RCE 0day эксплойт для Flash Player с возможностью обхода sandbox на актуальной версии Google Chrome.

Демонстрация успешной эксплуатации. Источник здесь.

Эксплойт также прекрасно работает на новейшем веб-браузере MS Edge на Windows 10 (build 10162).

Директория /rcs-dev\share/Documentation/Manuals/ содержит большое количество документации по разным версиям продукта RCS. Документ /rcs-dev%5cshare/Documentation/Manuals/9.5.0/EN/RCS%209.5%20Technician%20EN.pdf содержит подробное описание функций одной из самых последний версий RCS [170 страниц].

UPD4 Отдельный пост по информации о 0day уязвимости в Flash Player.

В Adobe Flash Player обнаружена опасная 0day уязвимость

habrahabr.ru/company/eset/blog/261979

В результате утечки стало известно, что к услугам HT прибегали не только государственные структуры, но и частные компании. Также из опубликованных данных видно, что одним из клиентов HT были российские структуры или фирмы. Архив содержит и информацию о наработках кибергруппы (Exploit_Delivery_Network_android, Exploit_Delivery_Network_Windows), а также огромное количество различной поясняющей информации (wiki).

Рис. Список стран-клиентов HT. Видно, что в списке присутствуют Россия, Казахстан, Узбекистан. Азербайджан.

Рис. Структура опубликованного в сети архива.

Рис. Один из документов, подтверждающих сотрудничество HT со спецслужбами Судана, что явно противоречит принятым недавно дополнениям для Вассенаарских соглашений, которые налагают ограничения на экспорт такого вида ПО в страны с «недемократическим» режимом. Из опубликованных данных стало видно, что HT рекомендовала таким странам при работе с их сервисами использовать специальные VPN-службы, расположенные в Германии и США.

HT специализируется на разработке т. н. шпионского ПО Remote Control Systems (RCS), которое спецслужбы и правоохранительные органы используют для своих целей в киберпространстве. Изделия HT могут работать на самых разных платформах, включая, Windows, Android, OS X. Один из самых известных продуктов HT известен как DaVinci или Galileo, файлы которого уже неоднократно попадали под «объективы» антивирусных компаний.

Компания является довольно закрытой и о ее деятельности до недавних пор было мало что известно. Одной из первых организаций, кто пролил свет на деятельность HT была Wikileaks.

Рис. Предлагаемые HT методы шпионажа, данные Wikileaks.

In modern digital communications, encryption is widely employed to protect users from eavesdropping. Unfortunately, encryption also prevents law enforcement and intelligence agencies from being able to monitor and prevent crimes and threats to the country security.

Remote Control System (RCS) is a solution designed to evade encryption by means of an agent directly installed on the device to monitor. Evidence collection on monitored devices is stealth and transmission of collected data from the device to the RCS server is encrypted and untraceable.

Так Hacking Team позиционирует свое ПО. Спектр выполняемых им действий довольно обширен: сбор различных данных на компьютере с последующей их отправкой на удаленный сервер, кейлоггер, запись телефонных разговоров, сохранение данных камеры устройства и т. д.

Рис. Список выполняемых DaVinci/Galileo действий, данные Wikileaks.

UPD:

Рис. Исходные тексты ПО HT и их различных инструментов из архива. Видно, что поддерживаются самые разнообразные ОС, включая, мобильные.

Для подписания приложений iOS, HT использовали свой enterprise developer сертификат со следующими идентификаторами.

Subject: UID=DE9J4B8GTF, CN=iPhone Distribution: HT srl, OU=DE9J4B8GTF, O=HT srl, C=IT

Рис. Часть эксплойтов, которые использовали HT.

Рис. Часть исходных текстов LPE (sandbox escape) 0day эксплойта для системной библиотеки atmfd.dll. [gitlab/Windows-Multi-Browser/2_stage_shellcode_so urce/source_pie_8.1/elevator.c]

Рис. Презентация HT по перехвату трафика TOR. [rcs-dev%5cshare/HOME/Naga/httpX/Prese ntation.pptx]

UPD2: HT уведомила своих клиентов о необходимости прекратить использование ПО.

Hacking Team Asks Customers to Stop Using Its Software After Hack

motherboard.vice.com/read/hacking-team-asks-customers-to-stop-using-its-software-after-hack

UPD3 Архив содержит RCE 0day эксплойт для Flash Player с возможностью обхода sandbox на актуальной версии Google Chrome.

Демонстрация успешной эксплуатации. Источник здесь.

Эксплойт также прекрасно работает на новейшем веб-браузере MS Edge на Windows 10 (build 10162).

Директория /rcs-dev\share/Documentation/Manuals/ содержит большое количество документации по разным версиям продукта RCS. Документ /rcs-dev%5cshare/Documentation/Manuals/9.5.0/EN/RCS%209.5%20Technician%20EN.pdf содержит подробное описание функций одной из самых последний версий RCS [170 страниц].

UPD4 Отдельный пост по информации о 0day уязвимости в Flash Player.

В Adobe Flash Player обнаружена опасная 0day уязвимость

habrahabr.ru/company/eset/blog/261979