От создателя криптосервиса Tarsnap для резервного копирования

В недавней дискуссии на Hacker News комментатор задал вопрос:

Итак, что мы думаем о Tarsnap? Автор явно гений, который тратит время на резервные копии вместо того, чтобы решать задачи тысячелетия. Я говорю это с величайшим уважением. Может, соблазн предпринимательства — ловушка?Сначала я хотел ответить в самом треде, но подумал, что тема заслуживает глубокого ответа, который прочитает больше людей, чем в середине обсуждения HN на сто с лишним комментариев.

Во-первых, разберёмся с философской стороной вопроса: да, это моя жизнь, и да, я могу её использовать — или тратить — как мне нравится. Но при этом нет ничего плохого в вопросе, как лучше всего потратить время. Это вдвойне верно, если речь идёт не только о моём личном выборе, но и о более широком вопросе: действительно ли наше общество структурировано таким образом, что побуждает людей приносить меньше пользы, чем они могли бы?

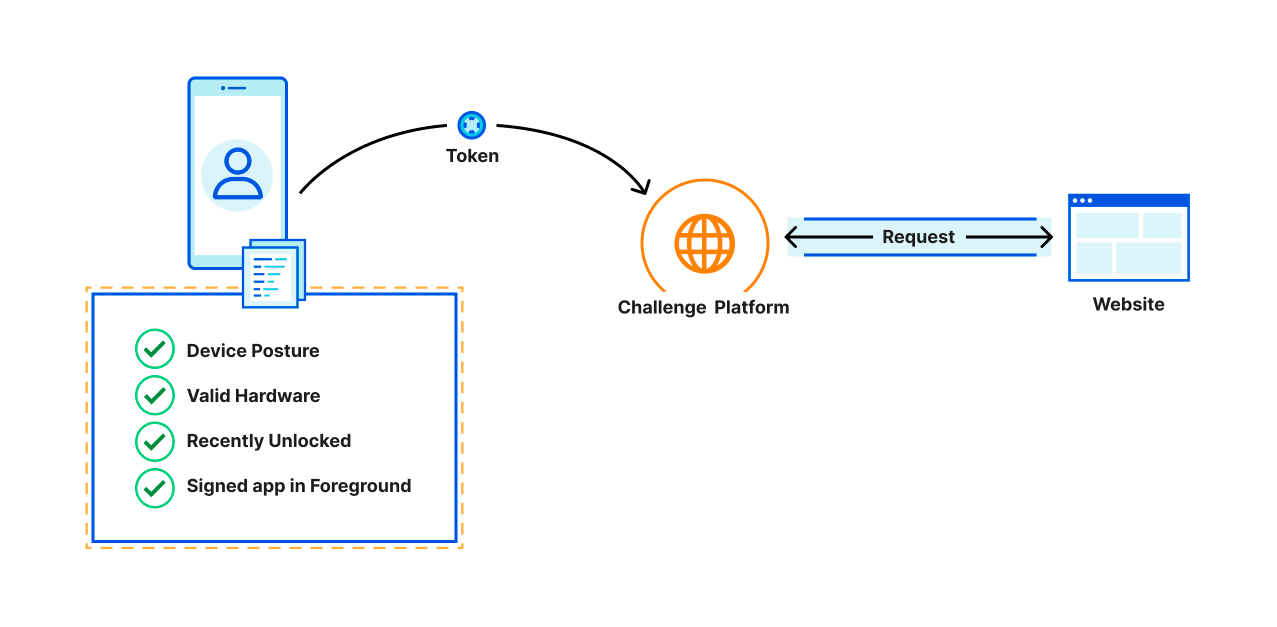

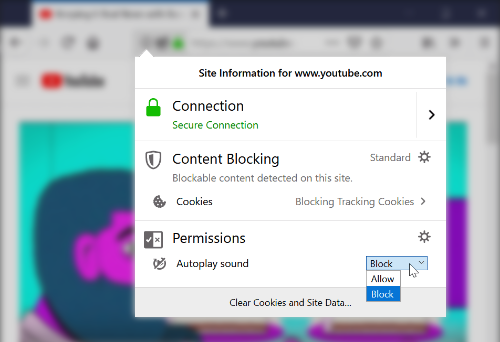

Firefox стал первым браузером, который реализовал шифрование

Firefox стал первым браузером, который реализовал шифрование

В сентябре прошлого года разработчики Chrome выдвинули радикальное предложение:

В сентябре прошлого года разработчики Chrome выдвинули радикальное предложение: