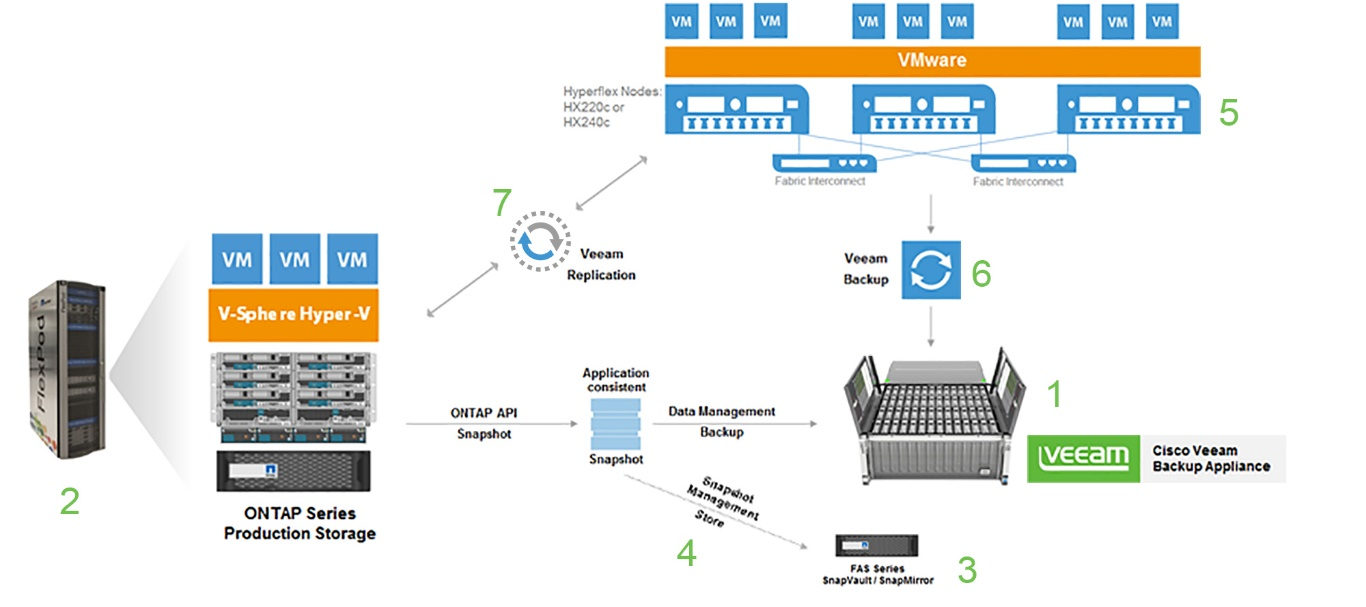

В наше время от ИТ-отдела требуется обеспечить бесперебойное функционирование дата-центра компании, так как любой сбой в работе сайта, базы данных, телефонии и т.п. может привести к финансовым и репутационным потерям. Поэтому важной частью модернизации ЦОД становится создание стандартизованных, воспроизводимых и надежных эталонных архитектур их построения. Эталонная архитектура определяет технические характеристики и подход к развертыванию, которые, с одной стороны, отвечают специфическим потребностям бизнеса, а с другой — фундаментальным принципам построения высоконадежных систем. Эталонная модель включает в себя описание состава и структуры компонентов, а также лучшие практики по установке и настройке продуктов, обеспечивающих оптимальную работу ЦОД в целом. Такая модель служит удобным шаблоном при работе над различными проектами ИТ-подразделения.

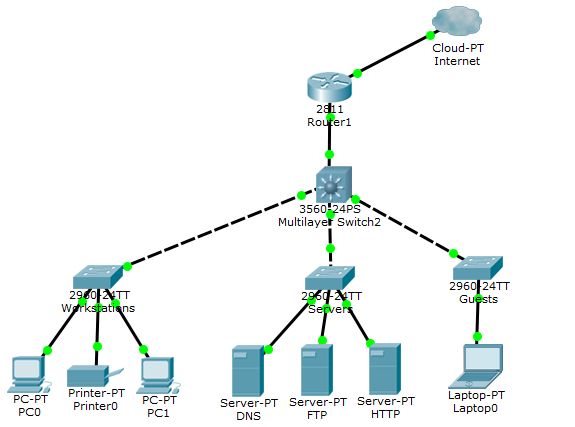

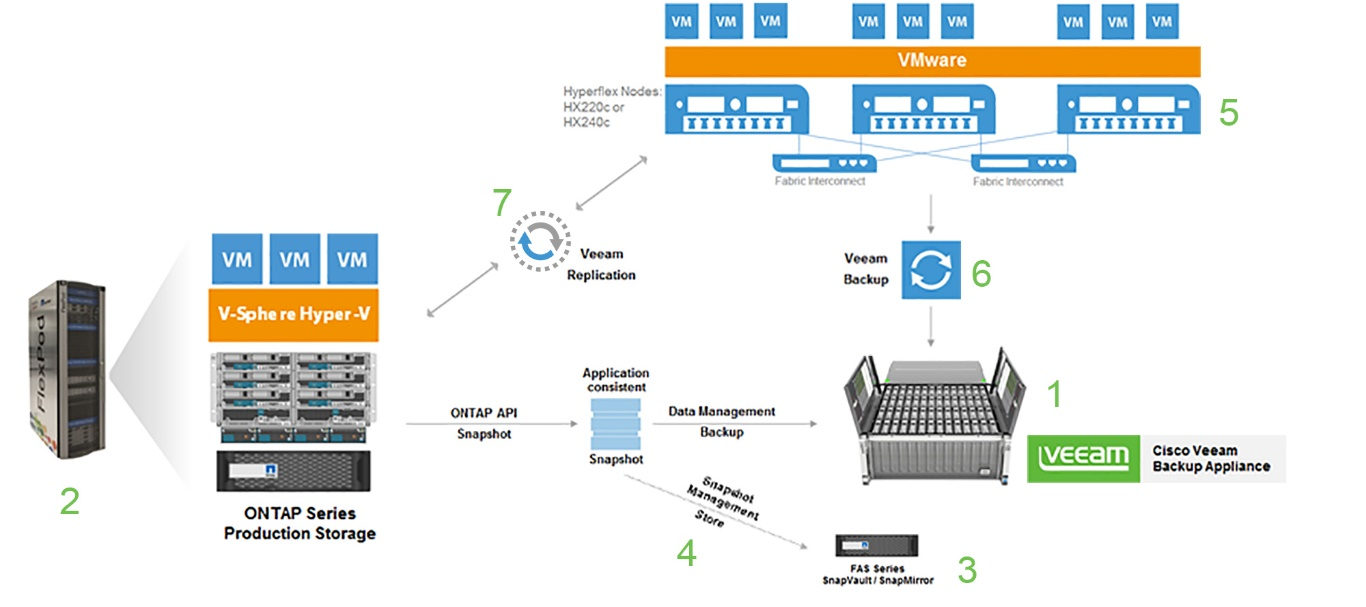

Для того, чтобы разработать дизайн ИТ-инфраструктуры на базе эталонной модели ЦОД, сначала необходимо четко сформулировать требования и ожидания от работы этой инфраструктуры. Затем нужно подробно описать компоненты, которые планируется использовать. ИТ-отделу необходим такой дизайн, который обеспечивал бы требуемую производительность, а также защиту от сбоев и высокую доступность данных. В качестве примера рассмотрим модель инфраструктуры ЦОД, включающую в себя решения от NetApp, Cisco и Veeam.

Рис.1. Модель архитектуры ЦОД на базе Cisco, NetApp и Veeam