Хакеры создали подставную фирму SecuriElite, чтобы атаковать исследователей безопасности и других хакеров

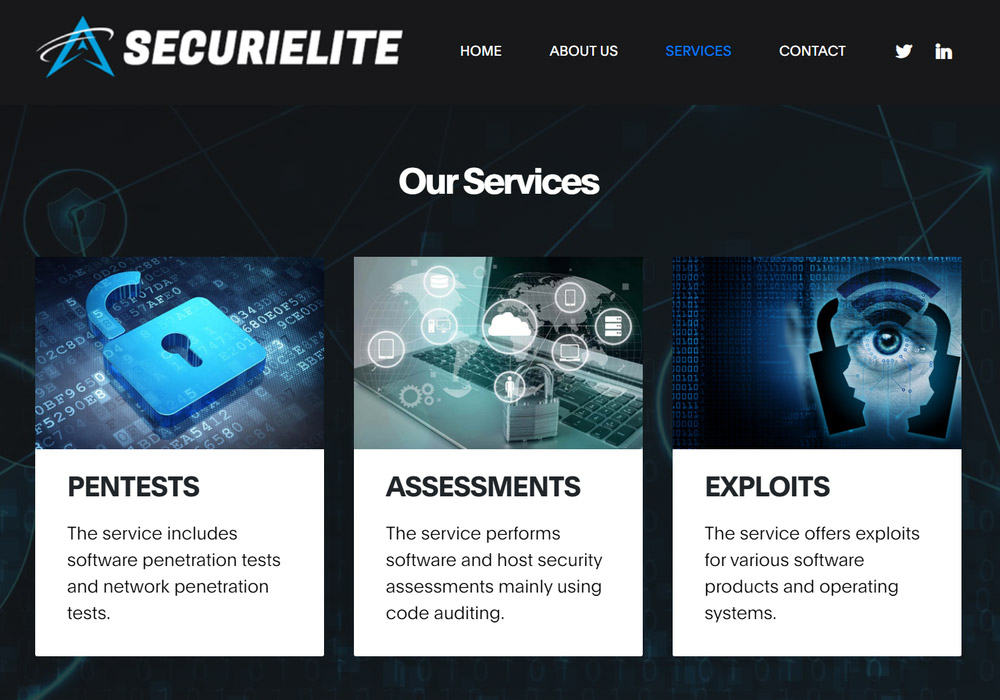

Сайт несуществующей компании SecuriElite

В январе 2021 года специалисты Google Threat Analysis Group (TAG) рассказали об атаке на исследователей ИТ-безопасности по всему миру. Теперь опубликованы некоторые подробности этой необычной операции.

Злоумышленники использовали новые 0-day, которые срабатывают в последних версиях Windows 10 и Chrome. Кроме того, исследователям предлагали поучаствовать в совместном проекте Visual Studio и по их запросу предоставляли DLL якобы с кодом эксплоита (хэш DLL на VirusTotal). Такой вектор социальной инженерии встречается впервые в мире.