Комментарии 195

Справедливости ради это беда не только Ростелекома, но и многих отечественных веб-сервисов. Как минимум такой же у хедхантера видел недавно и пишут в интернетах, что сбер так делает.

Ростелек, видимо, решил набор пассивно собираемых данных пополнить активным сканированием ещё.

Не понял вашего комментария, к чему он, какое отношение имеет к веь-сервису и почему я минус словил. Переформулирую — тот же набор портов точно также сканирует и hh со сбером. Очевидно, что встраивают один и тотже скрипт или крайне схожего поведения. Зачем не ясно, но очень интересно было бы узнать.

Банками декларируется, например, что Digital ID может помочь бороться с мошенничеством. Технически это реализуется следующим образом — когда пользователь пользуется сайтом для совершения банковских операций, сайт тащит всю информацию, до которой он только может дотянуться, и составляет цифровой отпечаток конкретного устройства, а также связывает потом его с конкретным аккаунтом (пользователь же не просто на сайт зашёл, ему там кредсы придётся ввести). Если цифровой отпечаток устройства у этого аккаунта сильно поменяется — это дополнительный индикатор в оценке пользовательских транзакций в системе анти-фрода, например.

Для чего это нужно Ростелеку — не знаю. Но, например, цифровые отпечатки и их привязки к реальным ФИО/иными идентифицирующим признакам из реальной жизни можно продавать заинтересованным лицам. Тем же банкам.

P/S/: Минус — это не от меня.

Digital ID может помочь бороться с мошенничествомЭто все миф, не один банк от Ваших денег отказываться не будет. Ситуация наоборот противоположная на Вас хотят еще больше заработать, хотя бы на вашей статистике.

На месте автора я бы написал заявление в прокуратуру ст. 137 и ст.138 УК РФ еще не отменили.

Например, чтобы человек не вводил данные банковской карты. Мало ли какие кейлоггеры засели.

Весьма сомнительная услуга, конечно.

И не увидел 4го варианта: Ростелеком ломанули, и выложили такой полу-вредоносный скрипт.

https://localhost:port/ и Firefox это пропускает.ну а в чем смысл такой проверки? я не думаю что зловреды и прочии сервисы будут cors прописывать. или тут важен сам факт как быстро ответили?

Запросы проходят, но ответы скрипт не получает. Чтобы узнать, разрешён ли CORS, браузеру необходимо сделать запрос и проверить заголовки ответа.

Думаю да, проверил с WebSocket — если порт закрыт ответ приходит за 900-1100 ms, а иначе как сервер ответит (обычно очень быстро, например 0 или 100).

Но если они просто порты сканят, то почему не через ws? Можно всю локалку сканировать.

Список фильтров EasyPrivacy

Контекст lk.rt.ru

Сторона(1) rt.ru ⇒ rt.ru

Тип script

URL hxxps://lk.rt.ru/ruxitagentjs_ICA2SVfhqrux_10169190521113456.js

Поверхностный поиск по слову «ruxitagentjs» выдаёт ссылки на datamining и статистику. Вероятно, это стандартная навесная приблуда, используемая много где. Не зря она в правиле по ключевому слову без контекста в EasyPrivacy прописана.

Судя по этой странице, это какой-то Dynatrace Real user monitoring

Dynatrace is the only vendor to capture the full visibility of customer experience across every digital transaction. No sampling of data, Dynatrace gives you a complete picture, from the frontend to the backend.

- Monitor user journeys

- Replay individual customer transactions for rapid problem handling

- Dynatrace provides a single problem notification that identifies the root cause of the problem

- Identify and resolve technical issues proactively

Но зачем оно сканирует порты — не понять

Т.е. это как если вам предложат в госконторе идентифицировать вас не по паспорту, а клизмой?

А без сарказма — мне действительно интересно, можно ли с этим что-то сделать, кроме как добавив этот (и все остальные подобные и последующие скрипты — много их) в запрет в плагинах блокировок JS (без которых в интернете вообще работать уже нельзя). И надеяться, что его функционал не перекинут куда-то в скрипт, отвечающий за прорисовку интерфейса. Потому что репутационные риски работают только для стартапов.

кто-то считает Ростелеком приличным

Ну, он приличный в контексте того, что это не какой-то сайт однодневка со статьями про увеличение различных органов и платными подписками.

А без сарказма — мне действительно интересно, можно ли с этим что-то сделать, кроме как добавив этот (и все остальные подобные и последующие скрипты — много их) в запрет в плагинах блокировок JS (без которых в интернете вообще работать уже нельзя). И надеяться, что его функционал не перекинут куда-то в скрипт, отвечающий за прорисовку интерфейса. Потому что репутационные риски работают только для стартапов.Поставить браузер в контейнер, например lxc/lxd.

Ну, раз вам не жарко и не холодно (особенно не жарко) — я вам сейчас скину файлик, запустите его у себя, и пусть работает. Вам ресурсов не жалко, а мне прибыль пойдёт.

Но вообще, тут, видимо, недопонимание. Вредоносность этого скрипта не в том, что он ищет уязвимости (он этого не делает). Вредоносность его в том, что он делает какие-то свои вещи в своих целях на моём компьютере, пользуясь моими ресурсами, и в этом ничем не отличается от майнера.

по поводу майнинга скажу так, что есть ряд сайтов, которые в своем джаваскриптовом коде содержат что-то подобное. и я, вы не поверите, все равно захожу на эти сайты и пользуюсь их функционалом, даже несмотря на то, что они в этот момент пользуются моими ресурсами. так устроен мир: что-то берешь, а что-то отдаешь. при этом, конечно, нигде на сайте не написано, что они делают. но лично я готов закрыть на это глаза. есть платные аналоги, где ничего не майнят, но цена намного выше стоимости ресурсов моего компа.

содержите свою систему в порядке и не нужно будет беспокоиться по поводу скриптов.Наличие ssh, http, torrent — система не в порядке?

ssh закрывается паролем или сертификатом, http на post запросы закрывается паролем. torrent то чем не угодил?

ssh закрывается паролем или сертификатомОт zero day?

И зачем кому-то постороннему знать — открыт ли у меня ssh, http или любой другой порт? Я не хочу, чтобы посторонние люди шарились и проверяли мой собственный компьютер.

А злоумышленники наверняка научаться менять дефолтные порты. Впрочем, честные люди тоже, так как постоянные атаки ботов им тоже не нужны.

То же самое на сайте банков (ОАО ВТБ, ФК Открытие, ЯндексДеньги и тд), например, вот ФК Открытие www.banki.ru/services/responses/bank/response/10225412 — там же в комментариях разбор что за скрипты и на каких они доменах.

Позже написал запросы составителям списков блокировки рекламы и они таки включали, пример коммита github.com/AdguardTeam/AdguardFilters/commit/78a9f4e300d1ef0d786fb0175c976b903666b031, репорт тут github.com/AdguardTeam/AdguardFilters/issues/28073

Не понятно почему все грешат на Dynatrace.

зачем ib-group собирает что-то с полями, похожими на «логин», «пароль», капча-код" итд?

P.S. Наконец хоть кто-то обнаружил, чем на самом деле занимается Group-IB.

А сбором личной информации занимаются ростелеком, сбер и другие клиенты, пользуясь предоставленным Group-IB инструментарием.

А сбором личной информации занимаются ростелеком, сбер и другие клиенты, пользуясь предоставленным Group-IB инструментарием.

Вообще-то сбором информации занимаются именно они. Обо этом понятно написано к описанию их продукта(-ов).

К слову личной и говорить что она обезличена придираться не надо.

Читайте описание продукта(-ов) там все написано. Тут не скотч и не паяльник.

И скотч, и паяльник имеют сотни полезных и добронамеренных для их пользователя применений, поэтому к их продавцам никаких вопросов быть не может.

Собиралка цифрового отпечатка пользователя вообще не имеет ни одного полезного для этого самого пользователя применения. Пользу она принесет только тем, кто на этом пользователе зарабатывает. Разумеется пользователи негодуют, что тут странного?

Польза конкретно для нас с вами, соглашусь, неочевидна.

Но нужна ли нам такая безопасность?

Скрипт встраивается в личный кабинет и собирает сведения об устройстве пользователя, составляет его «цифровой отпечаток».

В дальнейшем, это используется безопасниками Банков в целях антифрода.

С каким фродом и кто тут борется?

Мне не понятно, зачем скрипту считывать что я пишу в поля ввода: у меня есть менеджер секретов, я буду выглядеть как бот для этого скрипта/автоматики за ним?

Возможно, после этой статьи на Хабре мы всё-таки увидим правило ||group-ib.ru^$third-party в EasyList и прочих.

Но делалось это чтобы предупредить юзера о возможном заражении вирусами, между делом — предлагая подписку на антивирус или бесплатное лечение в офисе (Где ставили Trial тогоже антивируса).

Тоесть чистый маркетинг и немного заботы о юзерах.

«здравствуйте! Если у вас есть подозрения на несанкционированный доступ в личный кабинет, то обязательно сообщите об этом в личные сообщения группы, указав номер лицевого счета и ФИО владельца договора. Наша компания также предлагает воспользоваться антивирусами на выгодных условиях: 30 дней можно пользоваться услугой без абонентской платы. В дальнейшем проходит пролонгация и стоимость будет зависеть от выбранного вами антивируса.

Защитная программа дает возможность:

— Защиты от всех видов интернет-угроз, атак, спама, фишинга.

— Защита от утечек конфиденциальной информации.

— Автоматическое обновление баз.

— Постоянный сетевой контроль.»

(если что, я не имею никакого отношения к ним, просто пофанился)

«Сожалеем, но Единый личный кабинет несовместим с некоторыми версиями браузеров

Для корректной работы рекомендуем установить современный браузер, поддерживающий HTML 5, CSS 3 и JavaScript, например: Mozilla Firefox v.51 и выше, Google Chrome v.56 и выше, Opera v.43 и выше, Internet Explorer v.11 и выше, Safari v.11 и выше, Яндекс браузер v.18 и выше, Edge v.15 и выше, Спутник v.4.1 и выше.»

На за Ростелекомом, как впрочем и за всеми крупными гос и около госорганизациями много и других неприятных дел. Так, зайдя в личный кабинет видишь, что ты «должен». Когда выясняешь с оператором, выкладываешь чеки, квитанции, долга нет. На вопрос, откуда долг идет стандартный ответ — ну, так программа составлена, что авансовый платеж (!) долгом считает и не сразу обновляет данные. Им что, госдеп программу пишет?

И это не говоря о том, что тарифы они не забывают поднимать. Мало того, они могут какой тариф объявить старым (например тариф «сельский») и отправить его в архив… с поднятием цены с 250 до 700 рублей в месяц! Пользователю об этом не скажут. И только через пару месяцев, когда пользователю в очередной квитанции укажут долг в 1 — 2 тысячи, он станет в курсе.

И вот я, инвалид 1 гр, на клюшках, еду в райцентр менять тариф. Грязно всё это.

И ко всему этому «вишенка на торте». Помните анекдотичную реплику — «Ваш звонок очень важен для нас»? Так вот, на сайте Ростелекома, пользователю регулярно предлагают заполнить анкету «качества обслуживания». Я понимаю, что это издевка на нами и представляю, как ржало руководство, вводя эту анкету.

Позже узнал, что у одного моего друга была точно такая же ситуация.

P.S. Зашел сейчас в свой кабинет. Нет, слава богу, на касперского не подписали. Но мой тарифный план отправили в архив. Из предложенных, нет ничего дешевле 500 рублей.

Господи, как им денег-то хочется, готовы уже пенсионеров/инвалидов душить тарифами!

А ведь смысл в выборе тарифа «Сельский», как раз был в его дешевизне, подходящей под пенсию по инвалидности!

Вероятно это или часть готового решения которое по древней традиции тяп ляп и в продашкше впилил разработчик сайта, из серии, мне нужен слайдер, а вот же целый фрэймворк в котором оно есть.

Или, возможно они таким образом собирают информацию для службы поддержки, по сути перечисленные порты могут оказывать влияние на процесс поддержки, тот же торрент может отъедать канал и у пользователя будет тормозить видео или заикаться вайбер, при это большая часть пользователей это никак у себя не свяжет и будет обращаться в службу поддержки.

А давно из джаваскрипта можно подключаться к локальным tcp-сервисам?

— запущен тимвьювер на 80 порту? — блочим сервисы ДБО!

— запущен радмин на 3389? — блочим сервисы ДБО!

и т.д.

Сразу вспоминается Play Protect, логика (а точнее, её отсутствие) та же самая.

из джаваскрипта можно подключаться к локальным tcp-сервисам?Обычно браузер блокирует. Но с помощью нехитрого трюка, это обходится

habr.com/en/company/fbk_cs/blog/439522

Т.е. кроме минификации, в Ростелекоме добавили ещё и обфускацию, значит они подозревали, что делают что-то не очень хорошее, и надо бы это скрыть.

Я могу ошибаться, но минификация не включает разве частичную обфусикацию? На мой взгляд, скрывать ничего не хотели, да и смысла как такого нет

window.location[Ma(1402)] + $e(1358) + c)То видно явное скрытие намерений, для минификации есть другие решения.

Ma(1402) — константа, в которой лежит 'href', 'origin', 'protocol' или другое необходимое название поля из window.location.

$e(1358) — глобальная переменная/константа с частью урла (например, //localhost, либо текущий ip).

c — переменная из фукнции с номером порта (если this.Ye действительно хранит список портов).

Ну и где тут обфускация, которая что-то запутывает?

Возьму свои слова обратно, посыплю голову пеплом и обновлю статью, если покажете библиотеку для минификации, которая сделает подобный треш с нормальным кодом.

Около года назад мне стать на эту же тему не пропустили. У РТ спрашивать бесполезно, в ответ мычат и шлют ржачные исследования типа "удалось выяснить что 127.0.0.1 это.....". По факту это часть системы мониторинга ру сегмента от ,group-ib где то должен быть ответ от их суппорта.

Казалось бы, при чем здесь Джордж Оруэлл...

Однозначно зловред, дополнительно нагружающий систему, снижающий производительность, сажающий аккумулятор и наносящий вред экологии.

/usr/bin/firejail --net=eth0 --netfilter=/etc/firejail/nolocal.net firefox

в nolocal.net добавить дроп пакетов идущих на 127.0.0.0/8

Если их завалить подобными «предупреждениями» — что-то в итоге ответят: отмазку придумают или тупо признаются в слежке за пользователями, например…

Или обязательно пойдут HTTP заголовки вначале?

И подумал, что у граждан России — теперь есть ещё и личный кабинет в Роскомнадзоре.

5931 — AMMYY admin Remote Control.

Как ты выше правильно сказали, это часть системы антифрода от GroupIB. Так как Ростелеком сам процессит банковские карточки, то по требованием PCI DSS обязан иметь некий антифрод. В данном случае GroupIB им (и другим банкам и процессингам) продало средство скоринга на основе сканирования портов и предположения о зловредах. Скорее всего транзакция, сделанная с открытым плохим портом типа Radmin или Ammy, будет заблокирована до телефонного звонка, в ходе которого подтвердят легитимность транзакции.

CRS действительно не даёт соединяться с локальными сервисами, но по таймингам видно, что закрытые порты возвращают ответ за 1000ms, открытые — в пределах 100-200ms. По этим таймингам вижу, что скрипт корректно определил у меня Teamviewer на 5939, RDP на 3389, http и https на 80, https на 445. Неправильно определён только 22 ssh порт, который закрыт, так как это Windows машина, и telnet не подключается к нему.

Мой опыт работы по поддержке ДБО, в том числе борьбы с мошенниками, говорит что лазанье на компьютерах пользователей сети интернет которые не совершают в данный момент операцию через систему ДБО никаким боком к антитфроду.

Часть описанного может иметь отношение к антифроду только после начала и во время операции через личный кабинет абонента.

Притом личный кабинет абонента — это перечисление денег жестко закрепленному лицу, зачем спрашивается?

У меня вот для банков и операций виртуальная машина, а для личных кабинетов физическая машина — что все в виртуалки переносить? (если смириться с такой политикой разных объектов)

И к прилетевшим минусам

Программами удаленными доступами любит пользоваться поддержка банка, т.к по телефонному разговору им тяжело работать, раньше до примерно 2010 года большинство обращений решалось только телефонным разговором или выездом на место, т.к. программы удаленного доступа были не очень распространены, или вообще запрещены к использованию на рабочих местах.

И

Скорее всего транзакция, сделанная с открытым плохим портом типа Radmin или Ammy, будет заблокирована до телефонного звонка, в ходе которого подтвердят легитимность

транзакции.

это бред, банку обычно все равно как совершается подключение. А совершать банком телефонные звонки еще больший бред т.к. усложнение работы операционистов и увеличение затрат (аля снижение прибыли) (за исключением больших сумм, но там другие правила проверки)

Программами удаленными доступами любит пользоваться поддержка банка, т.к по телефонному разговору им тяжело работать, раньше до примерно 2010 года большинство обращений решалось только телефонным разговором или выездом на место, т.к. программы удаленного доступа были не очень распространены, или вообще запрещены к использованию на рабочих местах.

В большинстве случаев обнаруженный открытый порт, характерный для программы для удаленного управления компьютером, – это лишь один из признаков, а не немедленная блокировка учетной записи. Еще в том же 2010 году многие организации работали с системами ДБО через терминальный сервер (по RDP).

это бред, банку обычно все равно как совершается подключение. А совершать банком телефонные звонки еще больший бред т.к. усложнение работы операционистов и увеличение затрат (аля снижение прибыли) (за исключением больших сумм, но там другие правила проверки)

Кому-то все равно, а кому-то нет. Тем более, есть юридические риски (например, часть 15 статьи 9 ФЗ «О НПС»). Про «еще больший бред» комментировать даже не буду. ;-)

а не немедленная блокировка учетной записи

Вы какую учетную запись блокировать собрались? И с чего ее собрались блокировать?

Еще в том же 2010 году многие организации работали с системами ДБО через терминальный сервер (по RDP)

Вы про что речь ведете? Видели толстых клиентов? Когда весь функционал у клиента находится в его инфраструктуре, весь обмен банком с клиентом осуществляется посредством пакетов информации, и банковские сотрудники вообще не видят что творится у клиента?

Я сказал что поддержка разных банков с определенного времени начала усиленно использовать перечисленные программы удаленного доступа Teamviewer, AMMYY admin Remote Control… и прочие. А до этого большинство обращений в поддержку банка осуществлялось поддержкой на слух, не видя рабочий экран у пользователя. И использование сторонних программ поддержка начала применять и для толстых и для тонких клиентов.

Работа через терминальный сервер по RDP конечно возможна сотрудниками организации. В организации определенный компьютер используется для связи с банками, а сотрудники к нему подключаются со своих компьютеров посредством RDP. Но вот чтобы поддержка банка подключилась удаленно к компьютеру клиента через RDB, а не более простым способом — ни разу не видел.

И чтобы клиенты работали на терминальном сервере банка (по RDP) не разу не встречал.

При этом работа через RDP и терминальный сервер частенько была проблемной из-за систем криптозащиты используемой для подписания документов.

В поле я работал с обоих сторон и около 20 лет, у вас какое-то другое поле.

Вы какую учетную запись блокировать собрались? И с чего ее собрались блокировать?

Никакую. Просто кто-то считает, что одного из «подозрительных» признаков уже достаточно для блокировки со стороны банка. Я же написал, что нет. Перечитайте еще раз.

Вы про что речь ведете? Видели толстых клиентов? Когда весь функционал у клиента находится в его инфраструктуре, весь обмен банком с клиентом осуществляется посредством пакетов информации, и банковские сотрудники вообще не видят что творится у клиента?

Речь шла и про тонкие клиенты в том числе. Тут тип клиента роли не играет.

И чтобы клиенты работали на терминальном сервере банка (по RDP) не разу не встречал.

Вы читать умеете? На стороне клиента банка стоит терминальный сервер, где есть клиент системы ДБО. Бухгалтер подключается к этому терминальному серверу и работает. Это не сервер банка, это сервер организации – клиента банка. И с него ведется работа с системой ДБО. Именно так, как вы описали в том же абзаце чуть выше.

И уже из-за наличия таких конфигураций один лишь факт работы на компьютере программы-сервера для удаленного управления (который определяется по открытому порту) не может играть решающей роли.

Более того, «антифрод»-скрипты умеют не только определять открытые порты, но и определять (с некоторой вероятностью, но все же довольно точно), что клиент работает в браузере через RDP/VNC и т. п.

В поле я работал с обоих сторон и около 20 лет, у вас какое-то другое поле.

Я работал именно в этом поле, в одной из компаний, которая в обсуждении здесь упоминалась.

Просто кто-то считает, что одного из «подозрительных» признаков уже достаточно для блокировки со стороны банка.

Комментируя и пытаясь опровергнуть мое сообщение, а так же поставленные минусы, а не того кто это написал?

Так что на это

Скорее всего транзакция, сделанная с открытым плохим портом типа Radmin или Ammy, будет заблокирована до телефонного звонка, в ходе которого подтвердят легитимность транзакции.

мой комментарий

А совершать банком телефонные звонки еще больший бред т.к. усложнение работы операционистов и увеличение затрат (аля снижение прибыли) (за исключением больших сумм, но там другие правила проверки)

после вашего

Кому-то все равно, а кому-то нет. Тем более, есть юридические риски (например, часть 15 статьи 9 ФЗ «О НПС»). Про «еще больший бред» комментировать даже не буду.

Будем считать что операционисты в банках совершают звонки по изменению у клиента? Или нет?

Ох как бы меня послали все операционисты с которыми работал после таких заявлений. Проверить что ли по знакомым в организациях как часто им звонят из банков...

(например, часть 15 статьи 9 ФЗ «О НПС»

конечно она есть, вот только принималось не только для снижения банковских рисков. Может ткнете где в пункте 15 про такой сбор данных оператором.

К чему RDP когда мной было написано на комментарий "Teamviewer, AMMYY admin Remote Control.про… сделанная с открытым плохим портом типа Radmin или Ammy" про программы удаленного доступа, не про RDP?

И уже из-за наличия таких конфигураций один лишь факт работы на компьютере программы-сервера для удаленного управления (который определяется по открытому порту) не может играть решающей роли.

Все комментарии на которые вы отвечали были про программы удаленного доступа, где RDP совсем не упоминалось.

Речь шла и про тонкие клиенты в том числе. Тут тип клиента роли не играет.

Очень большую имеет роль. Работа толстых клиентов посредством обмена пакетами просто не позволяют применять те скрипты о которых речь. Там нету ни браузера, ни поведения пользователя, а только несколько параметров.

И антифроды там совсем не эти скрипты по которые речь.

Вы читать умеете?

Конечно умею. Я вон сколько написал на что получил ответ "Именно так, как вы описали в том же абзаце чуть выше", но опровергаете только то где написал что в это не верю.

И уже из-за наличия таких конфигураций один лишь факт работы на компьютере программы-сервера для удаленного управления (который определяется по открытому порту) не может играть решающей роли.

Да неужели. Пусть у клиента работали по RDP, но если внезапно на компьютере стала активна программа "типа Radmin или Ammy", а обычно ее нету — то нужно брать на заметку.

Будем считать что операционисты в банках совершают звонки по изменению у клиента? Или нет?

Ох как бы меня послали все операционисты с которыми работал после таких заявлений. Проверить что ли по знакомым в организациях как часто им звонят из банков...

Простите, но: изменение одного параметра != попытка хищения. Как я уже говорил, один признак обычно не является показателем.

конечно она есть, вот только принималось не только для снижения банковских рисков. Может ткнете где в пункте 15 про такой сбор данных оператором.

Пункт про сбор данных лучше искать в пачке документов, регламентирующих ДБО. Начать можно с договора с банком.

Все комментарии на которые вы отвечали были про программы удаленного доступа, где RDP совсем не упоминалось.

Как в Windows реализован RDP? Программой, конечно же. Чем же еще? Далее читайте определение программы.

Очень большую имеет роль. Работа толстых клиентов посредством обмена пакетами просто не позволяют применять те скрипты о которых речь. Там нету ни браузера, ни поведения пользователя, а только несколько параметров.

И антифроды там совсем не эти скрипты по которые речь.

В «толстый клиент» можно добавить куда больше «антифрод»-функциональности, чем в «тонкий клиент». Можно даже драйвер загрузить. Вы точно разбираетесь в теме?

А тип действительно не важен, потому что с любым типом клиента можно работать удаленно. Сюрприз, да?

Конечно умею. Я вон сколько написал на что получил ответ «Именно так, как вы описали в том же абзаце чуть выше», но опровергаете только то где написал что в это не верю.

Про «веру» вы точно ничего не писали. Точно умеете читать?

Да неужели. Пусть у клиента работали по RDP, но если внезапно на компьютере стала активна программа «типа Radmin или Ammy», а обычно ее нету — то нужно брать на заметку.

Поздравляю, вы нашли второй признак (первым был факт наличия открытого порта): факт отсутствия открытого порта в прошлом. Попробуйте найти еще возможные признаки.

Любой антифрод — это компромисс между «проверять всех и всё», либо проверять только в некоторых нестандартных случаях, обзванивая клиента и добавляя в белый список связку «сайт — карта». Возможно в моём случае сработало несколько факторов — я никогда ранее не пополнял мегафон на такую сумму, и у меня открыты порты RDP и Teamviewer.

Возможно в моём случае сработало несколько факторов — я никогда ранее не пополнял мегафон на такую сумму, и у меня открыты порты RDP и Teamviewer.Ключевым фактом послужило, что ваш компьютер не защищен от сканирования портов, от проникновения вредоносного скрипта через браузер.

Скажу без иронии, Вам крупно повезло, что этот скрипт анализировал только открытые порты, а не данные ваших учетных записей к примеру.

Паранойя некоторых ГосОрганов и компаний по защите информации на первый взгляд превышает все здравые границы. А по факту получается, что мы даже недооцениваем угрозу.

2. давно пора браузеры в изолированных контейнерах запускать, причем по контейнеру для каждой вклаки. И удалять куки, кеш после закрытия вкладок

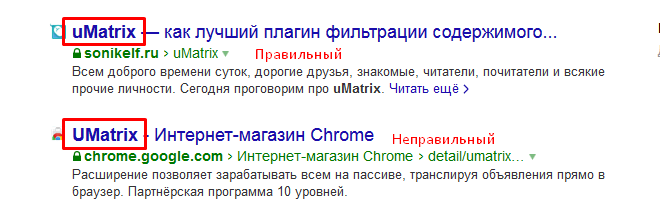

3. Ходить в современный web без umatrix/ublock — ну такая себе идея

Спокойно граждане, без паники. Вот сейчас придет EditorGIB и объяснит вам что что это все домыслы и никаких поводов для беспокойства у вас нет.

Group-IB вон что с 2016 года развертывал по банкам

https://www.arinteg.ru/catalog/soft/1339/133845/

Пользовательский модуль Bot-Trek SB загружается вместе с веб-страницами банка без участия клиента. Работа скрипта происходит незаметно для клиента и не сказывается на скорости загрузки страницы. Модуль… собирает идентификационные данные клиентского устройства и различные признаки работы…

…

Без установки дополнительного программного обеспечения на устройства клиентов Bot-Trek Secure Bank в режиме реального времени выявляет… при которых используются следующие средства:

…

Несанкционированные удаленные подключения к устройству клиента и проведение транзакции от его имени

погоди-погоди. хочешь сказать любая вкладка может долбиться на локалхост начхав на same origin policy? вот это поворот. или это только Фокс таке позволяет?

у тебя просто вкладка была открыта или ты еще сервис-воркеры с этого сайта поставил?

Т.е. кроме минификации, в Ростелекоме добавили ещё и обфускацию, значит они подозревали, что делают что-то не очень хорошее, и надо бы это скрыть.

это бред, результат обычной утилиты uglify чтобы пожать скрипт. таких "обфускированных" скриптов миллионы в интернете

Для браузера.

Что же до заработка в интернете, тут интересно.

«Расширение с большой буквы» конечно блокирует рекламу, если рекламодатели не заплатили разрабом расширения, но в основном мимикрирующее дерьмо занято совершенно обратным. Не блокирует рекламу, а наоборот, внедряет. А вроде в одну букву ошибка.

/usr/bin/firejail --net=eth0 --netfilter=/etc/firejail/nolocal.net firefox

комментарии излишни

Ещё немного подождать и появятся заголовки «Мужчина взломал Ростелеком, сканируя эти 14 портов...» :)

P.S. После прочтения заголовка вспомнилась тема с «In Soviet Russia» — у нас интернет-провайдер ломает абонентов…

Пройдясь по личным кабинетам совершая ежемесячные платежи возник вопрос:

Заявляется что это функционал антифрода при работе в личном кабинете провайдера Ростелекома где в том числе оплачиваются услуги с перечислением денежных средств ( с пластиковых карт) на жестко заданный счет владельца этого личного кабинета (юридического лица оказывающее услуги или поставляющее товар).

А мобильные приложения на Android разных поставщиков, магазинов, ну например сейчас есть глобальный кабинет по газу, так же используют антифрод скрипты для мобильных платформ (в описании продуктов для банков такое присутствует)?

Поясню. Собирают инфу о разрешении экрана, об открытых портах + геолокация.

Меняем IP. Сколько таких машин, у которых такое же разрешение экрана и те же открытые порты?

Косвенно — найден тот же комп.

Приложение внедряемое в банковскую инфраструктуру (или госуслуги) позволяет легко сопоставить анонимов с реальным ФИО. И этому желанию и внедрению через банки уже более 5 лет. Раньше было проще, ЦБ РФ было нужно намного меньше данных по документам которые спускались в банки для организации ими дистанционного банковского обслуживания.

Скрипт сканера выполняется на вашей же машине. И чего вы добились бы если устроили такую атаку на собственное устройство?

Ну и остальные, тут в комментариях уже много вариантов, вплоть до браузера в нескольких слоях виртуалок, как то яйцо из знаменитой сказки.

1. Не потерять комфорт при использовании сервисов — виртуалки мимо, ковровая блокировка JS тоже;

2. Дать понять любопытным, что любопытство далеко не всегда уместно и раздражает.

Сидеть и отлавливать каждый вариант любоптыного скрипта — такое себе удовольствие. А вот если бы написать софт который будет по паттернам поведения определять любопытных и не просто блокировать, а делать так, чтобы это сканирование дорого обходилось любопытствующим — вот это было бы круто!

Честно говоря, тут у меня не хватает компетенции для определения хорошего ответного вектора.

https://www.antifraud2.ru/articles/web-antifraud-ne-skaniruet-porty-i-ne-pinguet-polzovateley

Да, штука далеко не самая эффективная, однако стоимость качественного поддержания фичи без простукивания портов существенно выше (парсеры, фиды, задержки, детект удалёнки). Так что фича спорная, но имеет право на жизнь.

Burp — проксирующий механизм, перехватывающий и обрабатывающий все поступающие от браузера запросы.

xook.js — OWASP Xenotix XSS Exploit Framework

Сканер портов в личном кабинете Ростелекома