В сентябре мы организовали в онлайне кибертренинг в рамках CyberCamp 2022. В нем приняли участие 40 команд со всей России, а с нашей стороны более 40 человек придумывали задания, тестили платформу, мониторили инфраструктуру, курировали команды. О полученном опыте, эмоциях и набитых шишках рассказываем в этом посте.

Мысли о том, чтобы организовать масштабные киберучения, у нас крутились несколько лет. Хотелось создать что-то необычное, новый формат, который бы не просто развлек, но и реально чему-то научил. Подход «хакеры против защитников» мы отмели, потому что «таких мероприятий уже есть», зачем повторяться? В процессе поиска идей мы вдруг поняли, что не надо ничего придумывать — все и так уже есть!

Дело в том, что чуть больше года назад мы создали сначала для самих себя, а потом и для заказчиков платформу киберучений Jet CyberCamp, которая воспроизводит типовой ИТ-ландшафт предприятия со всеми возможными уязвимостями. Сервис «зашел» нашим заказчикам, потому что помогает быстро отработать навыки в расследовании инцидентов или локализации атак. За год мы провели на платформе тренинги для ИБ-служб и работников SOC нескольких компаний с крутой обратной связью от коллег.

Итак, этот сервис нам сам подсказал, какой формат публичного кибертренинга нам можно организовать. Но поскольку формат мы хотели учебный, нужен был учебный контент. То есть нужны были наставники, эксперты, спикеры, которые бы подсказали ИБ-спецам начального уровня, как можно решить ту или иную задачку. Выбор пал на формат конференции, которая бы шла в параллели с кибертренингом. То есть слушаешь доклад, а после этого, уже подготовленный, выполняешь задание. Так и сделали. Большая часть выступлений спикеров открывала задания на платформе киберучений. В докладах, как правило, давалась теоретическая база для выполнения заданий. И если какая-то команда ранее не работала с определенным решением по безопасности (например, с WAF), она все равно имела хороший шанс выполнить соответствующее задание, внимательно прослушав доклад и изучив вспомогательные материалы по продукту.

Кстати, в некоторых заданиях командам приходилось примерять на себя роль Red Team и осваивать хакерские практики. Таким образом команды узнавали об инструментарии злоумышленников, чтобы лучше им противостоять в будущем.

Виртуальная компания SuperCorp и задания для команд

Наши 40 команд были разного уровня подготовки. Мы специально выбирали их из 140 (!) заявок, которые были поданы за время регистрации. Пятнадцать были студенческими: пять из московских вузов и десять из университетов, находящихся в других городах России. Остальные 25 команд были сборными из Junior- и Middle-специалистов. Некоторые из них представляли довольно известные компании.

На время киберучений мы организовали специальный штаб, который следил за тем, чтобы «ничего не сломалось», и, конечно, помогал командам при возникновении технических сложностей. Несмотря на то, что мы разработали поддерживающий чат-бот, вопросов, которые приходилось решать лично, все равно был очень и очень много.

Ольга Елисеева, руководитель сервиса Jet CyberCamp компании «Инфосистемы Джет»:

«Были и трудности — как и в реальной жизни, что-то подтормаживало, иногда участники случайно выключали машины, и нам нужно было их быстро восстанавливать. Нам было важно, чтобы технические моменты не отвлекали команды, потому что у них спринт — времени и так мало. Взаимодействие с участниками, а также скорость восстановления инфраструктуры стали первыми приоритетами работы нашего штаба. Кстати, самый пик заявок и самая горячая работа чат-бота и штаба приходились на последний час первых двух дней мероприятия — в 23:59 задания закрывались, и команды до последней минуты стремились улучшить свое положение в турнирной таблице».

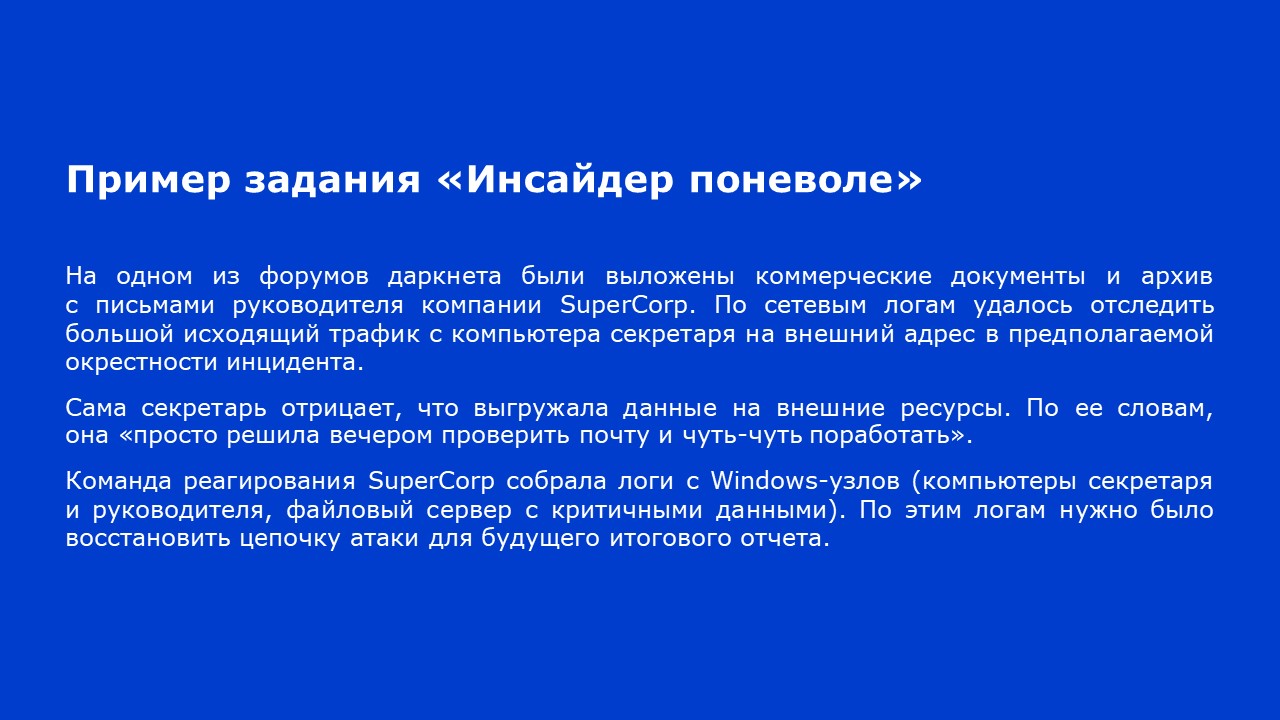

Большая часть заданий CyberCamp 2022 была связана с обеспечением информационной безопасности вымышленной компании SuperCorp. Действие происходило на одной общей типовой инфраструктуре компании, а не на отдельных не связанных между собой стендах. Условия были приближены к реальным, а каждое задание начиналось с легенды — какой инцидент случился в инфраструктуре. Команды получали конкретные задачи: что необходимо сделать и какие инструменты для этого использовать.

Задания были поделены по дням на три тематических блока. В первый день команды учились обеспечивать безопасность инфраструктуры без применения специализированных средств защиты информации. Участникам было необходимо подготовить безопасную ИТ-инфраструктуру и воспользоваться встроенными механизмами безопасности операционных систем. Во второй день команды учились применять специализированные средства – например, для защиты веб-приложений, изучения вредоносной активности на конечных точках, автоматизации реагирования на инциденты.

Финальное задание было самым масштабным — для его выполнения задействовалась большая часть ИТ-инфраструктуры виртуальной компании SuperCorp. На задание выделялось три часа. Командам нужно было обнаружить действия злоумышленника-инсайдера во внутренней сети. Для этого надо было изучить все данные, поступающие от доступных средств защиты информации и из системных журналов безопасности. Все усложнялось тем, что в компании SuperCorp работала Red Team, и их действия тоже фиксировались в логах систем — это могло запутать команды и навести на ложный след. Команде также было необходимо отправить уведомление об инциденте на копию портала ГосСОПКА. Проверкой уведомлений занимались сотрудники Национального координационного центра по компьютерным инцидентам (НКЦКИ). Они общались с командами через специальный чат на портале ГосСОПКА и задавали уточняющие вопросы. На основании их решения о корректности отправки уведомления выставлялись дополнительные баллы за эту часть задания.

Победители и впечатления

По итогам трех дней были выбраны победители, которые набрали наибольшее количество баллов в киберучениях. Каждый из них получил денежное вознаграждение: 300 тысяч рублей для первого места, 200 тысяч рублей — для второго, 100 тысяч рублей — для третьего. Отдельным призом в 100 тысяч рублей была награждена лучшая студенческая команда.

⚡ Первое место: SinSec (Екатеринбург).

⚡ Второе место: Pharmacists (Санкт-Петербург).

⚡ Третье место: Cookie Monster (Екатеринбург).

⚡ Студенческая номинация: Test Team Please Ignore (Архангельск, САФУ).

Максим, капитан команды-победителя SinSec (Екатеринбурга, Банк Синара):

«Внутри команды мы распеределили роли по компетенциям. Каждый отвечал за ту область, в которой он более компетентен: кто-то за SOC, кто-то за безопасность прикладной части, за сетевую часть, за уязвимости. В общем, мы постарались подготовиться к киберучениям, собрать команду из разных сфер. Сильная сторона нашей команды в том, что мы давно работаем вместе, в том, что мы понимаем друг друга с полуслова, у нас слаженная работа, как в часовом механизме. От лица команды хочу поблагодарить организаторов за такое замечательное мероприятие».

Максим, капитан команды Киберволки (Томск):

«Мы представляем Томск, университет ТУСУР. Это было наше первое подобное мероприятие, нам было немного трудно, не все получилось, но тем не менее было очень интересно. И пусть мы не достигли высоких результатов, но получили очень большой опыт по итогам трех дней киберучений».

Мы обязательно сделаем несколько подробных постов на Хабр о самих заданиях с вариантами решений, а также в планах — написать отдельный подробный пост о нашей платформе киберучений.