В книге Нила Стивенсона «Криптономикон», про которую у нас в блоге был

пост, описываются разные виды утечек информации по сторонним каналам. Есть практические, вроде перехвата

ван Эйка, и чисто теоретические, для красного словца: отслеживание перемещений человека по пляжу на другой стороне океана, построение карты города по тому, как его жители преодолевают бордюрный камень на перекрестках (вот это сейчас можно реализовать акселерометрами, только бордюры везде спилили

и переименовали в поребрики). Перехват Ван Эйка, впрочем, тоже сложная штука — реконструировать картинку на экране по электромагнитному излучению монитора непросто, особенно если не упрощать атакующему жизнь и не печатать в ворде огромные буквы.

21 августа ученые из университетов США и Израиля опубликовали работу, которая реализует похожую идею: как реконструировать картинку, отслеживая излучение монитора. Только в качестве побочного канала утечки данных они использовали довольно простой в обращении звук. С вами такое наверняка тоже случалось: стоит неаккуратно положить провода или же попадется неудачная комбинация из монитора и колонок — и вы начинаете слышать противный писк, который еще и меняется в зависимости от направления прокрутки текста мышью. Работа посвящена анализу такого звукового излучения. Ученым удалось «увидеть» на атакуемой системе крупный текст, идентифицировать посещаемый сайт и даже подсмотреть пароль, набираемый на экранной клавиатуре.

Учитывая другие открытия в сфере атак по боковым каналам, возможно, мы уверенно движемся к тому моменту, когда это направление исследований перевернет не только qdɐɓнǝvɐʞ, но и все наши представления о цифровой приватности.

На прошлой неделе Google объявил (новость) о закрытии социальной сети Google+, но сделано это было достаточно необычно. Компания Google вообще не стесняется закрывать проекты, которые по разным причинам не взлетели. Многие до сих пор не могут простить компании отказа от поддержки сервиса Google Reader в 2013 году, через два года после запуска «гугл-плюс».

На прошлой неделе Google объявил (новость) о закрытии социальной сети Google+, но сделано это было достаточно необычно. Компания Google вообще не стесняется закрывать проекты, которые по разным причинам не взлетели. Многие до сих пор не могут простить компании отказа от поддержки сервиса Google Reader в 2013 году, через два года после запуска «гугл-плюс».

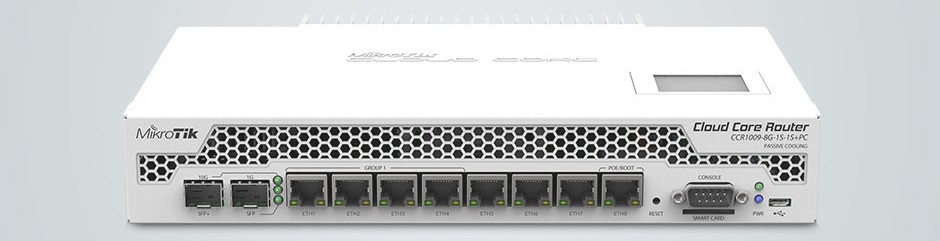

Кажется, пора переименовывать дайджест. За прошедшую неделю вышло сразу три исследования про новые дыры в трех разных роутерах, еще одно — про уязвимость в умных телевизорах Sony, и еще — про безопасность роутеров в целом, в

Кажется, пора переименовывать дайджест. За прошедшую неделю вышло сразу три исследования про новые дыры в трех разных роутерах, еще одно — про уязвимость в умных телевизорах Sony, и еще — про безопасность роутеров в целом, в

Telnet — это очень старый протокол. Википедия

Telnet — это очень старый протокол. Википедия

В книге Нила Стивенсона «Криптономикон», про которую у нас в блоге был

В книге Нила Стивенсона «Криптономикон», про которую у нас в блоге был

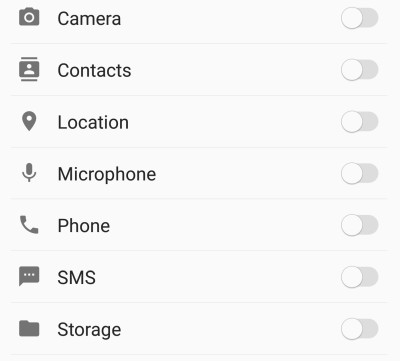

Давно мы что-то не писали про безопасность Android. В целом ситуация там вроде бы неплохая: таких серьезных проблем, как трехлетней давности баг

Давно мы что-то не писали про безопасность Android. В целом ситуация там вроде бы неплохая: таких серьезных проблем, как трехлетней давности баг  Black Hat — это конференция по информационной безопасности, исполненная в традиционном для индустрии жанре «вопросы без ответов». Каждый год в Лас-Вегасе специалисты собираются, чтобы поделиться своими последними достижениями, которые вызывают у производителей «железа» и разработчиков софта бессонницу и тремор рук. И не то чтобы это было плохо. Наоборот, оттачивать исскусство поиска проблем, будучи при этом на «светлой стороне», — это прекрасно!

Black Hat — это конференция по информационной безопасности, исполненная в традиционном для индустрии жанре «вопросы без ответов». Каждый год в Лас-Вегасе специалисты собираются, чтобы поделиться своими последними достижениями, которые вызывают у производителей «железа» и разработчиков софта бессонницу и тремор рук. И не то чтобы это было плохо. Наоборот, оттачивать исскусство поиска проблем, будучи при этом на «светлой стороне», — это прекрасно! Не было на прошлой неделе новостей о инфобезопасности, достойных детального описания в дайджесте. Это не значит, что ничего не происходило — такая ситуация, кажется, и вовсе невозможна. Кого только не взломали. Что же, в качестве компенсации за

Не было на прошлой неделе новостей о инфобезопасности, достойных детального описания в дайджесте. Это не значит, что ничего не происходило — такая ситуация, кажется, и вовсе невозможна. Кого только не взломали. Что же, в качестве компенсации за  Опять! Всего две недели назад мы

Опять! Всего две недели назад мы  19 июля издание Motherboard

19 июля издание Motherboard  Не хочется писать о Spectre, а надо: на прошлой неделе это однозначно самая важная новость. Новые варианты уязвимости Spectre, как и исходные, показаны представителями академического сообщества. Научный сотрудник Массачусетского технологического института Владимир Кирьянский и независимый эксперт Карл Вальдспургер показали две новые модификации Spectre, названные, без затей и логотипов, Spectre 1.1 и Spectre 1.2 (

Не хочется писать о Spectre, а надо: на прошлой неделе это однозначно самая важная новость. Новые варианты уязвимости Spectre, как и исходные, показаны представителями академического сообщества. Научный сотрудник Массачусетского технологического института Владимир Кирьянский и независимый эксперт Карл Вальдспургер показали две новые модификации Spectre, названные, без затей и логотипов, Spectre 1.1 и Spectre 1.2 ( Не откажем же себе в удовольствии пришить друг к другу белыми нитками два произошедших на прошлой неделе события. Во-первых, в самых современных телефонах Samsung Galaxy

Не откажем же себе в удовольствии пришить друг к другу белыми нитками два произошедших на прошлой неделе события. Во-первых, в самых современных телефонах Samsung Galaxy  Люблю читать научные работы, исследующие компьютерные уязвимости. В них есть то, чего индустрии инфобезопасности часто не хватает, а именно — осторожности при формулировке определенных допущений. Это достоинство, но есть и недостаток: как правило, практическая польза или вред от свежеобнаруженного факта неочевидны, слишком уж фундаментальные феномены подвергаются исследованию. В этом году мы немало узнали о новых аппаратных уязвимостях, начиная со Spectre и Meltdown, и обычно эти новые знания появляются в виде научной работы. Качества этих аппаратных проблем соответствующие: им подвержены целые классы устройств, их трудно (а то и вовсе невозможно) полностью закрыть софтовой заплаткой, потенциальный ущерб тоже непонятен. Да что там говорить, иногда сложно понять, как они вообще работают.

Люблю читать научные работы, исследующие компьютерные уязвимости. В них есть то, чего индустрии инфобезопасности часто не хватает, а именно — осторожности при формулировке определенных допущений. Это достоинство, но есть и недостаток: как правило, практическая польза или вред от свежеобнаруженного факта неочевидны, слишком уж фундаментальные феномены подвергаются исследованию. В этом году мы немало узнали о новых аппаратных уязвимостях, начиная со Spectre и Meltdown, и обычно эти новые знания появляются в виде научной работы. Качества этих аппаратных проблем соответствующие: им подвержены целые классы устройств, их трудно (а то и вовсе невозможно) полностью закрыть софтовой заплаткой, потенциальный ущерб тоже непонятен. Да что там говорить, иногда сложно понять, как они вообще работают.  На прошлой неделе компания Juniper Research в исследовании рынка Интернета вещей спрогнозировала двукратный рост количества таких устройств к 2022 году (

На прошлой неделе компания Juniper Research в исследовании рынка Интернета вещей спрогнозировала двукратный рост количества таких устройств к 2022 году (