Security Week 2339: жизнь казино после атаки кибервымогателей

3 мин

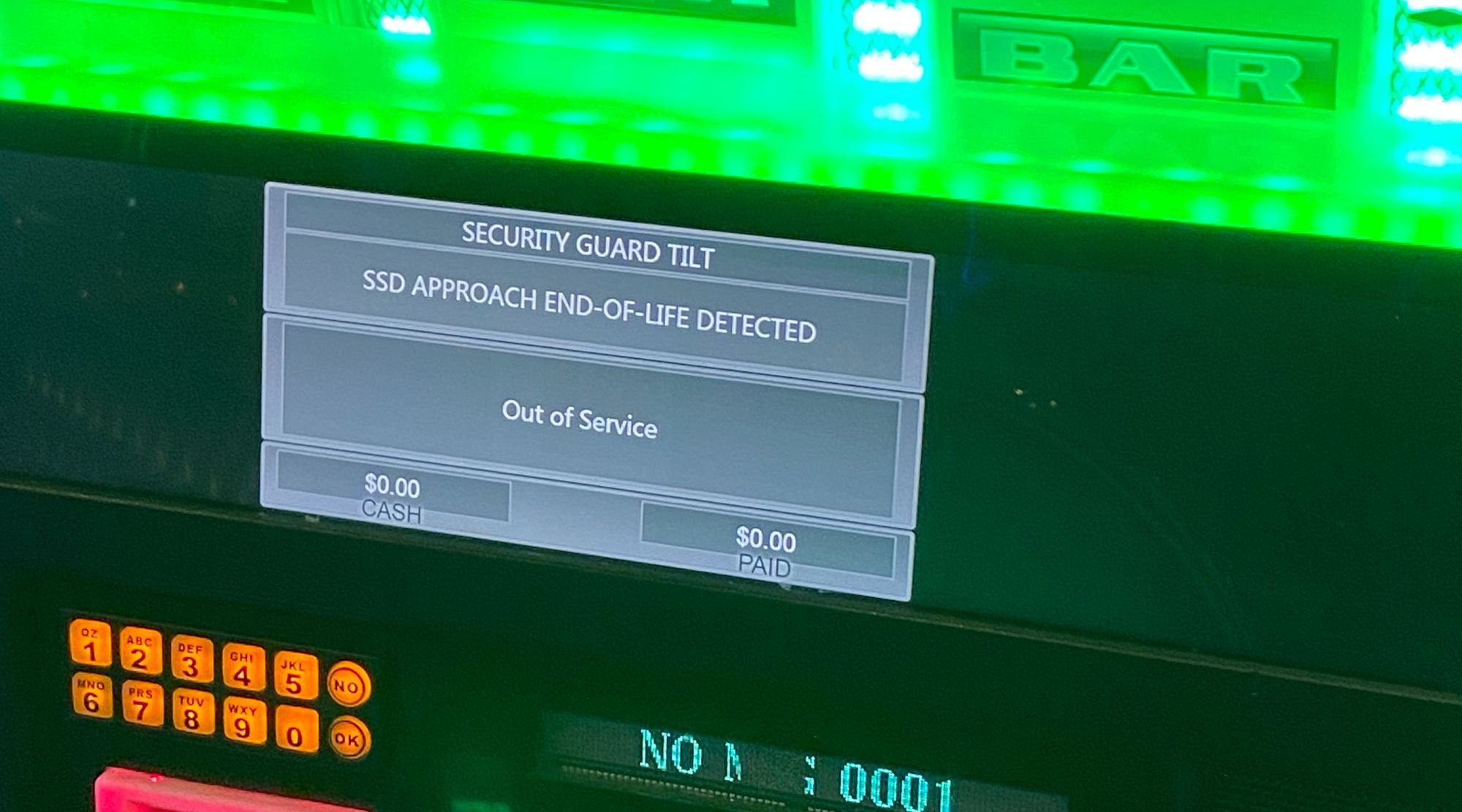

18 сентября издание 404media опубликовало интересный репортаж из казино группы MGM в Лас-Вегасе (США). Ранее эта компания, управляющая 14 отелями и казино в столице азартных игр, подверглась атаке кибервымогателей, которые потребовали выкуп за восстановление работоспособности ее IT-систем. Другая подобная организация, Caesars, подверглась аналогичной атаке, но в итоге решила заплатить выкуп в размере 15 миллионов долларов. Репортаж 404media предоставляет достаточно редкую возможность узнать, каковы могут быть последствия успешной, деструктивной кибератаки на публичный бизнес.

Хочется добавить «публичный бизнес, зависящий от IT», но на самом деле трудно представить себе организацию, которая от современных технологий не зависела бы. Главная мысль публикации заключается в том, что для посетителей казино MGM кибератака привела к ряду относительно мелких неудобств. А вот для сотрудников компании недоступность множества компьютерных систем превратилась в настоящий кошмар. Многие ранее автоматизированные операции пришлось проводить вручную — от контроля доступа в гостиницы до продажи фаст-фуда.

Хочется добавить «публичный бизнес, зависящий от IT», но на самом деле трудно представить себе организацию, которая от современных технологий не зависела бы. Главная мысль публикации заключается в том, что для посетителей казино MGM кибератака привела к ряду относительно мелких неудобств. А вот для сотрудников компании недоступность множества компьютерных систем превратилась в настоящий кошмар. Многие ранее автоматизированные операции пришлось проводить вручную — от контроля доступа в гостиницы до продажи фаст-фуда.