Еще раз коротко о последней эпидемии

- Если вас заразили не платите выкуп — адрес wowsmith123456@posteo.net заблокирован провайдером, что делает невозможным получение ключа для расшифровки. (о чем уже была статья — прим. пер.)

- Распространение происходит на компьютеры с актуаль��ой системой Windows внутри домена.

- Создание файла по адресу C:\Windows\perfc блокирует вектор атаки через WMIC.

- Если после перезагрузки компьютера на экране появился CHKDSK стоит немедленно выключить компьютер — в этот момент как раз шифруются файлы.

Также как и в случае последней атаки WannaCry рекомендуется как можно быстрее поставить обновление от Microsoft MS17-010. Если по каким то причинам поставить патч невозможно рекомендуется выключить протокол SMBv1.

Распространение вируса

Petya & Mischa, в отличие от WannaCry, распространяются внутри локальной сети (по умолчанию, безопасной среды). В изученных нами экземплярах не были встроены механизмы распространения через Интернет.

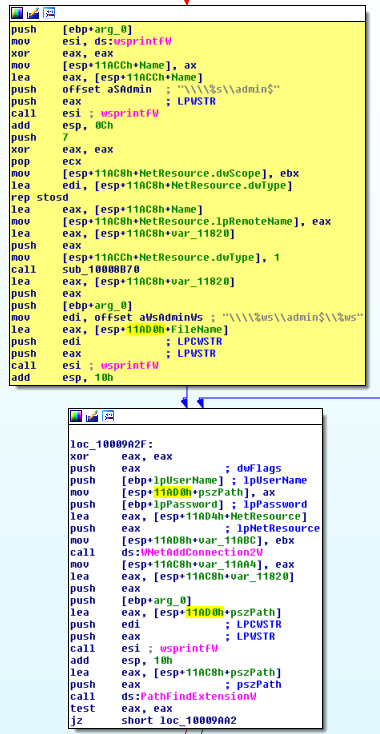

После запуска ransomware, инфецированный компьютер сканирует локальную подсеть (/24) в поиске общих сетевых ресурсов ADMIN$, чтобы скопировать payloadu на другой компьютер и запустить с помощью PsExec.

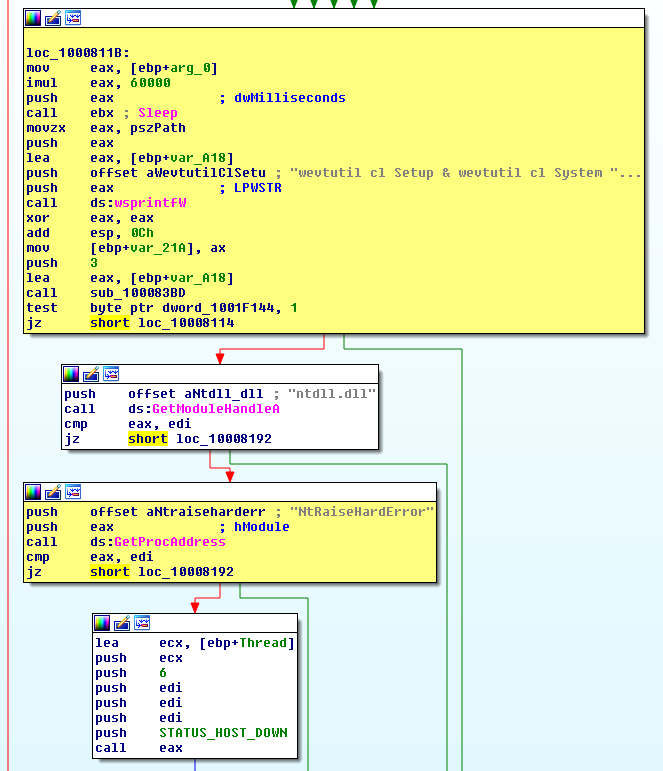

Следующим шагом было выполнение команды WMIC (process call create \”C:\Windows\System32\rundll32.exe \\”C:\Windows\perfc.dat\) на найденных компьютерах. Данный для подключения получались с помощью Mimikatz.

Последним способом распространения было использование уязвимости EternalBlue.

Как работает вирус

Ransomware сканировал только локальные диски. Сетевые и внешние диски не были целью атаки.

Шифровались файлы со следующими расширениями:

.3ds .7z .accdb .ai .asp .aspx .avhd .back .bak .c .cfg .conf .cpp .cs .ctl .dbf .disk .djvu .doc .docx .dwg .eml .fdb .gz .h .hdd .kdbx .mail .mdb .msg .nrg .ora .ost .ova .ovf .pdf .php .pmf .ppt .pptx .pst .pvi .py .pyc .rar .rtf .sln .sql .tar .vbox .vbs .vcb .vdi .vfd .vmc .vmdk .vmsd .vmx .vsdx .vsv .work .xls .xlsx .xvd .zip

В механизме перезаписи загрузочного сектора MBR не найдено существенных изменений по сравнению с прошлогодней кампанией. После заражения очищаются системные логи (Setup, System, Security, Application).

В расписание задач добавляется также команда на перезапуск компьютера через час после заражения. Petya использует также недокумендированную возможность функции WinAPI NtRaiseHardError чтобы перезагрузить машину.