Comments 18

Спасибо за статью, но чуть включу зануду :))

Сегментация населения по l2 чудесна.. когда применима :( часто красиво нарисованное ломается о реальность и вагоне исключений, и тут на помощь приходят всякие механизмы, которые условно можно отнести к ngfw - фаерволить не по сетям, но по пользователям (группам в которых пользователь состоит).. да и ngfw поможет (немношк) избавится от легаси-прокси, с реализацией реально прозрачной работы. С работой через mitm или хотя бы по sni.

А для подключения инженеров к рабочим станциям лучше использовать не доменные учётки, а локальные с уникальными паролями (laps).

И ещё - стоит обязательно вдумчиво продумывать адресацию, чтобы использовать аггрегацию сетей для классической фильтрации. Например, сегмент users 192.168.0.0/23, в который входит sales с 192.168.0.0/24 и buh 192.168.1.0/24. Вдумчивый адресный план поможет с классическим фаерволеньем без моднейших nac и ngfw систем, или удачно их дополнит.

Позанудствую, в огромном количестве компаний России после начала СВО, NGFW более не доступны и ни о каких доступах по группам пользователей к сожалению речь более не идет.

Архитектура корпоративных приложений - клиент-сервер, исключение VoIP(там есть и P2P). Соответственно на уровне доступа пользователей мы имеем возможность пропускать IP трафик от пользователя к серверам, пропустить RTP VoIP ( UDP порты > 16k) и icmp для диагностики на всех, запрет на приватные адреса, разрешить остальной трафик (Интернет). IP адреса серверов должны находиться в сети с некой широкой маской, охватывающей все серверные сегменты. Получаем простое стандартное правило фильтрации, применимое для сетевого оборудования уровня для L3 коммутации точно. В итоге взаимодействия между пользовательскими сетевыми сегментами исключены. Если оборудование уровня доступа пользователей имеет возможность фильтрации на физическом порту, то мы исключим опасные межпользовательские взаимодействия даже внутри сегмента. Исключения для сетевиков, безопасники, группы обслуживания АРМ(хотя лучше их пускать через терминальный сервер). Возлагать больше функций на сетевое оборудование уровня пользовательского доступа не стоит, мое мнение( если не вспоминать про 802.1x). Выход в Интернет или защита серверов это другая проблема, тут могут быть ngfw, поднять ipsec/vpn во внутренней сети, мутить с сертификатами...

Практический результат - все вирусные эпидемии за десятилетия имели минимальное воздействие.

Если не лень читать. Из прошлого опыта на очень больших масштабах ( более 14к пользователей). Классификация ПК и переключение в разные сетевые сегменты является крайне сложным и трудоемким процессом, постоянно вызывающим нарекания клиентов. На больших масштабах, распределенных командах, востребованности WiFi, текучки кадров, наличие опенспейсов, постоянного перемещения сотрудников и явления всяких прочих исключений это будет мало применимо. Была куча побочных эффектов: сложные коммуникации между командой сетевиков и командой обслуживания ПК, большое количество виланов на сетевом оборудовании уровня доступа, требования пробрасывать вилан из здания в здание для распределенных команд (вот за это сетевики имеют моральное права разок дать в морду за будущие хлопоты и нервы).

ИМХО Cybersecurity evangelist (ваша подпись) должен ZeroTrust Network и EndPoint Security проповедовать, а не вот это вот махровое ДМЗ и однообразные, но при этом неграмотные картинки

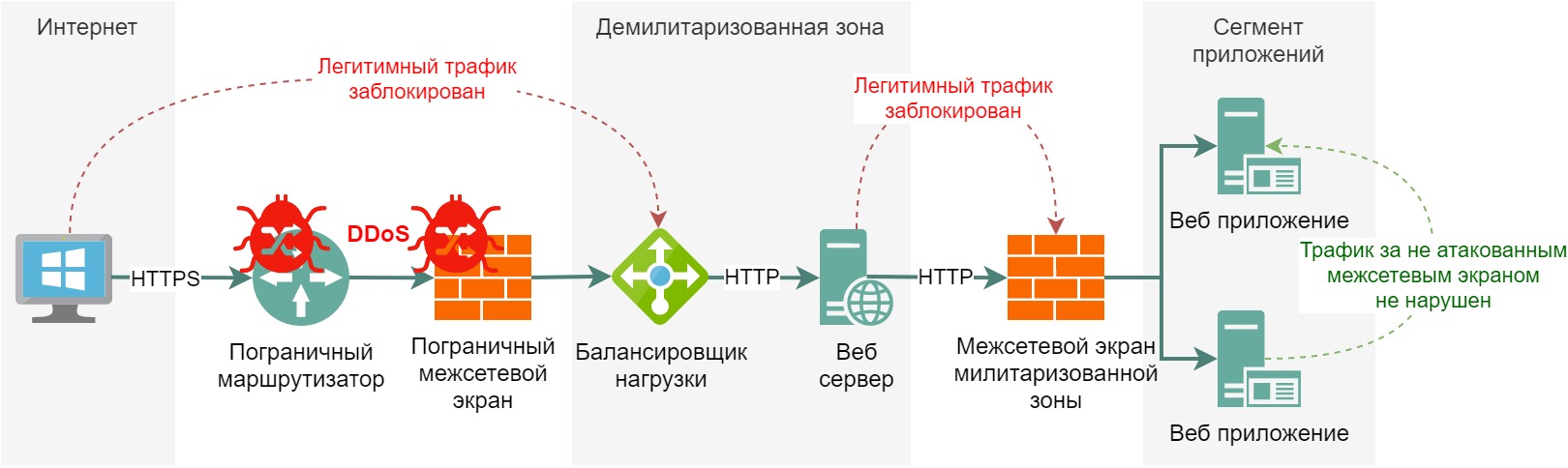

Да, картинки неграмотные:

коммутатор и маршрутизатор обозначаются одним символом и при этом подключены в произвольном порядке в котором никакой логики не прослеживается

пограничный маршрутизатор стоит за файрволом

впн концентратор получает от провайдера собственный интернет отдельно от бордера. Наверно и оплачивается отдельно?

что это за виды подключения А,Б,В? Да, там ниже есть пояснение, но оно ничего не поясняет

сетевые сегменты не просто рисуются как палка палка огуречик, а проектируются с учетом отказоустойчивости

ну и текст тоже не помешает спелчекером полирнуть

Привет! Критикуя - предлагай.

пограничный маршрутизатор стоит за файерволом

Приведите реальные доводы в вашу сторону, чтобы иным пользователям из малого, среднего и крупного бизнеса было понятно почему у одних так, у других иначе или всех нужно равнять.

ок, попробую...

смотрите - задача сетевиков построить сеть которая будет надежно т.е. отказоустойчиво и быстро (это важно) доставлять пакеты (или таймслоты в прошлом) от одного хоста до другого.

при этом содержимое этих пакетов сеть не интересует. кроме ддос потому что оно снижает полосу и таким образом снижается пропускная способность т.е. качество, но там есть свои специализированные простые доступные рабочие решения.

так вот для строительства таких сетей существует целый спектр технологий, протоколов, архитектур и бестпрактисес

к примеру узел доступа в интернет состоит из нескольких бордеров, каждый смотрит в своего провайдера, связаны они через разные выделенные сервисные коммутаторы таким образом что при отказе любого маршрутизатора коммутатора или любого линка связь не прервалась и даже не сильно деградировала.

Теперь на сцену выходят инфобезопасники со своими мидлбоксами - запомните это слово. любое устройство безопасности, которое ставится в существующую сеть - это не сетевая нода, призванная обеспечить сетевую функцию, а наоборот устройство призванное связность ограничить. И ставится оно не вместо сетевой ноды а куда нибудь посрединке. Потому и мидлбокс. Это касается вообще любого апплаенса будь то файрвол, IPS/IDS, WAF ну и тем более ваши VPN-концентраторы которые, даже никакой не мидлбокс а по сути, просто сервер и соответственно стоять он может вообще в любом месте была бы связность. Но нет, вы (не только Вы. Почему то все мне знакомые ИБ-шники стремятся сделать так же) его рисуете рядом с бордером, а то и перед ним.

При этом эти ваши мидлбоксы не умеют в половину сетевых протоколов, а в те что умеют работают кое как и только в ипв4, а главное они медленнее на порядки существующего сетевого железа (да, именно порядки!) и при этом часто дороже.

а еще по природе своей часто (если не сказать всегда) требуют синхронности трафика, что требует радикального пересмотра изменения простой, а значит дешевой и надежной архитектуры.

таким образом мидлбоксы ставить можно не туда куда захочется, а туда где оно не сильно снизит надежность и пропускную способность

а теперь подумайте сами почему не стоит ставить бордер за файрволом т.е. файрвол перед бордером

подсказки иным пользователям из малого, среднего и крупного бизнеса:

асинхронная природа трафика

протокол бгп (фулвью и в6)

производительность железки

если не убедил посмотрите бестпрактисы от вендоров

глобальных сетевых вендоров, а не нишевых продавцов мидлбоксов разумеется

@iddqdaСпасибо за развернутый ответ, во второй статье я по какой-то причине не стал рисовать перед FW, но про него у меня описано в первой части Трехуровневая архитектура достаточно много

впн концентратор получает от провайдера собственный интернет отдельно от бордера. Наверно и оплачивается отдельно?

О какой картинке идет речь?

сетевые сегменты не просто рисуются как палка палка огуречик, а проектируются с учетом отказоустойчивости

На вашей картинке как раз "палка палка огуречик".

Покажите как правильно рисовать? Статья все же больше про основы логического разделения, а не про высший уровень сетевого инженера. Не очень понятно в чем конкретно ошибка.

И почему такого изображения для основ недостаточно?

Спасибо за пресную статью, я бы многим (начинающим) рекомендовал к обязательному прочтению.

А в порядке бреда: доступ в интернет с ПК сотрудника с повышенным доступом на внутренние бд и т.п. через его мобильную точку доступа как отражен у вас на схемах?? И где обратная связь? Кто-то отслеживает течение и выпады?

через его мобильную точку доступа как отражен у вас на схемах?

Это к теме межсетевого экранирования не относится, как бы вы отразили это на картинке?

Кто-то отслеживает течение и выпады?

Данные термины мне к сожалению не знакомы

Уважаемый, можете чуть расшифровать, что такое "Течение" и "Выпады". Заранее спасибо. Логически что-то понятное, но не слышал таких "жаргонизмов" ранее

Сегментация сети для самых маленьких: рабочие станции