AvosLocker — относительно новый вымогатель. Его операторы приняли на вооружение все «передовые» методы, которые уже отработаны коллегами по цеху. Это и многоуровневое вымогательство, и модель «вымогатель как услуга». AvosLocker стал одним из нескольких семейств, стремящихся перехватить инициативу после ухода REvil. И хотя он (пока) не так заметен, как LockBit или Conti, атаки на критическую инфраструктуру США, Канады и Великобритании уже заставили ФБР обратить на него внимание. И неспроста: низкий уровень обнаружения и нестандартное использование известных тактик превращают его в угрозу, за которой стоит следить уже сегодня.

Главное об AvosLocker

AvosLocker впервые обнаружили в июле 2021 года. За прошедшие несколько месяцев у него появилось несколько новых вариантов. Вот основные характеристики этого вымогателя:

для подключения к машинам жертв используется инструмент удалённого администрирования AnyDesk, далее операторы вручную управляют компьютером, устанавливая на него вымогательское ПО и похищая данные;

ключевой фишкой AvosLocker является работа в безопасном режиме — злоумышленники используют её как часть тактики уклонения: перезагружая компьютер, они отключают определённые драйверы и работают в безопасном режиме, что позволяет спрятаться от защитных систем, которые не могут работать в этом режиме; операторы настраивали систему таким образом, чтобы AnyDesk работал даже в безопасном режиме (подобную тактику ранее использовала группировка REvil);

украденные данные выставляются на аукцион — в этом операторы AvosLocker снова взяли пример с REvil, что может быть способом группы дополнительно монетизировать одну успешную атаку или спасти неудачную.

Тактика запуска в безопасном режиме появилась во второй версии AvosLocker. А в версии от октября 2021 года AvosLocker «порадовал» Linux-вариантом, который умеет атаковать виртуальные машины VMware ESXi.

Операторы AvosLocker стремятся атаковать жертвы, которые с большой вероятностью заплатят выкуп, поэтому перед каждой кампанией проводят тщательную разведку и соответствующим образом адаптируют свои действия.

Отрасли и страны

Активность AvosLocker наблюдается по всему миру. Наибольшее количество обнаружений с 1 июля 2021 года по 28 февраля 2022 года показали Индия и Канада.

Наибольшую активность AvosLocker проявил в секторе продуктов питания и напитков, за ним следуют технологический и финансовый секторы (тут стоит учитывать небольшой размер выборки).

Наибольшее количество обнаружений AvosLocker было зафиксировано в феврале 2022; это стало продолжением резкого роста, наблюдавшегося в начале года.

Выкуп платят не все

Мы заглянули на сайт утечек AvosLocker и обнаружили, что за период с 1 декабря 2021 по 28 февраля 2022 там были опубликованы данные 15 организаций, которые были успешно атакованы, но не заплатили выкуп.

Почти все они были из Северной Америки, и больше половины из них — небольшие компании.

Цепочка заражения AvosLocker может варьироваться в зависимости от цели. Приведённая ниже схема призвана показать разнообразие тактик и инструментов, применяемых этим вымогателем.

Рассмотрим этапы работы AvosLocker подробнее.

Первоначальный доступ

Для проникновения в систему AvosLocker использует уязвимость в Zoho ManageEngine ServiceDesk Plus. Получив доступ, операторы вредоноса загружают на компьютер жертвы веб-оболочку и AnyDesk. В некоторых случаях использовался доступ к жертвам через RDP с помощью скомпрометированных учётных записей.

Уклонение от обнаружения и доступ к учётным данным

Для отключения определенных антивирусных процессов AvosLocker использует Avast Anti-Rootkit Driver и сценарий PowerShell. Отключение антивирусов, которые могут работать в безопасном режиме Windows, производится с помощью bat-файла.

Учётные данные пользователей AvosLocker получает с помощью Mimikatz и XenArmor Password Recovery Pro Tool.

Для обнаружения хостов в целевой сети операторы вымогателя использует Nmap, NetScan и команды Windows (ipconfig, nslookup и другие).

Боковое перемещение и управление

Управление целевыми системами AvosLocker выполняет с помощью AnyDesk, а распространение и выполнение сценариев на компьютерах-жертвах производится с помощью PDQ Deploy.

Воздействие

Выполнив подготовительные действия, операторы AvosLocker запускают процедуру шифрования данных. В настоящее время существует как Windows-, так и Linux-версия шифровальщика, причём версия для Linux также завершает работу виртуальных машин ESXi. В последних инцидентах Windows-версия выполнялась после перезапуска в безопасном режиме, чтобы помешать защитным программам обнаружить себя.

Для выполнения в безопасном режиме AvosLocker добавляет запись в ключ реестра RunOnce. Дальнейшее расследование выявило несколько способов выполнения AvosLocker через RunOnce:

прямое выполнение шифровальщика,

выполнение сценария PowerShell, который загружает и выполняет шифровальщик,

выполнение сценария PowerShell, который расшифрует и выполнит шифровальщик из замаскированного файла .jpg.

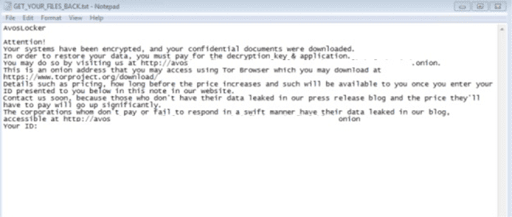

Завершив шифрование, AvosLocker оставляет вымогательскую записку.

Рекомендации

Хотя AvosLocker пока не набрал силу и ещё не так заметен, как другие семейства вымогательского ПО, он, похоже, идёт по стопам более известных игроков, используя эффективные тактики REvil. Уже одно это должно стать достаточной причиной для пристального наблюдения за AvosLocker — чтобы быть в курсе последних тенденций и тактик, используемых сегодня операторами вымогателя.

Помочь защитить системы от подобных угроз организации могут через создание системы безопасности, которая позволит систематически выделять ресурсы для создания надёжной защиты.

Вот некоторые эффективные методы, которые могут использоваться:

— аудит и инвентаризация:

проведите инвентаризацию активов и данных,

определите авторизованные и неавторизованные устройства и программное обеспечение,

проведите аудит журналов событий и инцидентов;

— конфигурирование и мониторинг:

управляйте конфигурациями аппаратного и программного обеспечения;

предоставляйте административные привилегии только когда это действительно необходимо;

контролируйте сетевые порты, протоколы и службы;

активируйте конфигурации безопасности на брандмауэрах и маршрутизаторах;

создайте на компьютерах пользователей список разрешённых программ и запретите выполнение всех остальных;

— патчи и обновления:

регулярно проводите оценку уязвимостей,

устанавливайте исправления или применяйте виртуальные исправления для операционных систем и приложений,

обновляйте программное обеспечение и приложения до последних версий;

— защита и восстановление:

внедрите меры по защите, резервному копированию и восстановлению данных,

включите многофакторную аутентификацию;

— безопасность и защита:

используйте анализ в «песочнице» для блокирования вредоносной электронной почты, развёртывайте последние версии решений безопасности на всех уровнях системы, включая электронную почту, конечные точки, веб и сеть,

следите за ранними признаками атаки, например, за появлением подозрительных инструментов в системе;

используйте передовые технологии обнаружения, в том числе технологии, основанные на искусственном интеллекте и машинном обучении.