Гал Вaйцман, исследователь информационной безопасности, описал технические детали уязвимостей высокой степени (CVE-2019-18426) в WhatsApp. Они позволяли злоумышленникам читать файлы с ПК под управлением Windows и macOS и выполнять произвольный код. Сейчас уязвимости устранены разработчиком.

Бреши обнаружились именно в настольных версиях WhatsApp, а также в веб-версии приложения. Они позволяли хакерам удаленно получать доступ к пользовательским файлам и отправлять специально созданное сообщение, похожее на код, просмотр которого позволял осуществить выполнение произвольного кода в контексте веб-домена WhatsApp.

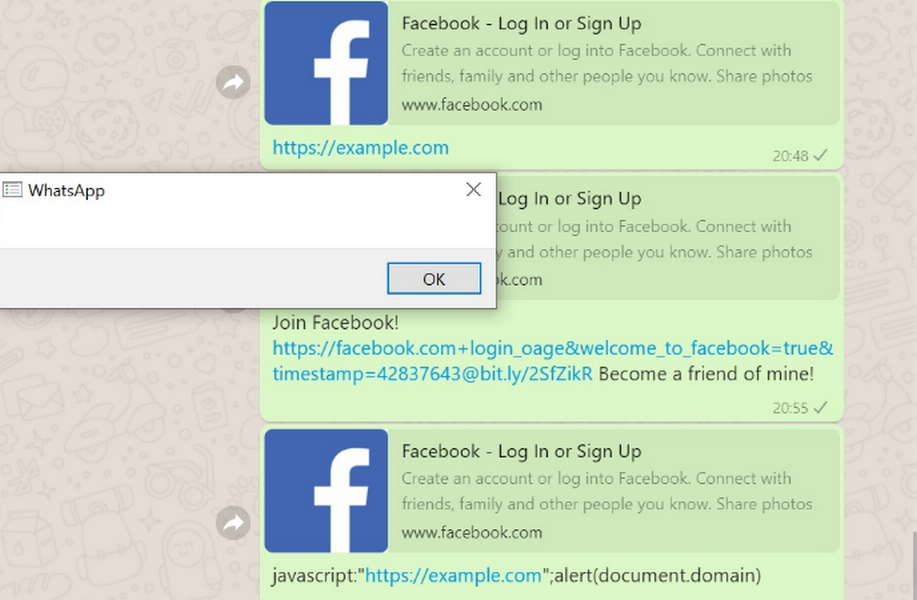

Вайцман смог изменить текст чужого ответа на сообщение, используя строку кода с метаданными:

Затем он создал сообщение, которое выглядело, как обычный месседж с предпросмотром, но вместо этого при простой подмене ссылки перенаправляло на другой домен.

Ссылка может выглядеть и менее очевидной:

Это работает благодаря роли @ в спецификации URL. Цель @ в URL-адресах — передать имя пользователя и пароль для посещаемых доменов следующим образом: https: // ИМЯ ПОЛЬЗОВАТЕЛЯ: PASSWORD@DOMAIN.COM. Можно злоупотребить этим и заменить имя пользователя и пароль на что-нибудь еще: https: //DOMAIN-A.COM@DOMAIN-B.com, и оно все равно будет работать. Firefox — единственный браузер, который по умолчанию предупреждает пользователей, если этот метод используется без указания имени пользователя и пароля.

А вот пример с использованием javascript: URI:

Неправильно настроенная политика безопасности контента (CSP) в веб-домене позволяла осуществлять межсайтовый скриптинг с помощью iframe с отдельного ресурса.

Вайцман также проверил уязвимости мессенджера для получения прав на удаленное чтение файлов внутри атакуемой системы.

Исследователь сообщил об обнаруженных им уязвимостях в 2019 году. После этого служба безопасности Facebook выпустила соответствующее обновление. В качестве вознаграждения исследователь получил $12 500.

Ранее израильская компания Check Point опубликовала исследование уязвимости, которая позволяла злоумышленникам блокировать работу WhatsApp на устройствах тех, с кем они состояли в одном групповом чате. Хакеры могли вступать в заранее выбранный групповой чат и на правах участника менять определенные параметры, а затем отправлять вредоносные сообщения, используя Whatsapp Web и инструмент отладки веб-браузера. Таким образом, злоумышленники запускали замкнутый круг сбоев для всех членов группового чата, которые запрещали им доступ ко всем функциям мессенджера. Пользователи удаляли и заново скачивали WhatsApp, но не могли вернуться в чат. Чтобы прервать замкнутый круг ошибок, им приходилось в конце концов удалить сам чат. К настоящему моменту проблема решена в версиях приложения выше 2.19.246.

См. также: