Набор цифровых личностей — для работы, дома и друзей

3 min

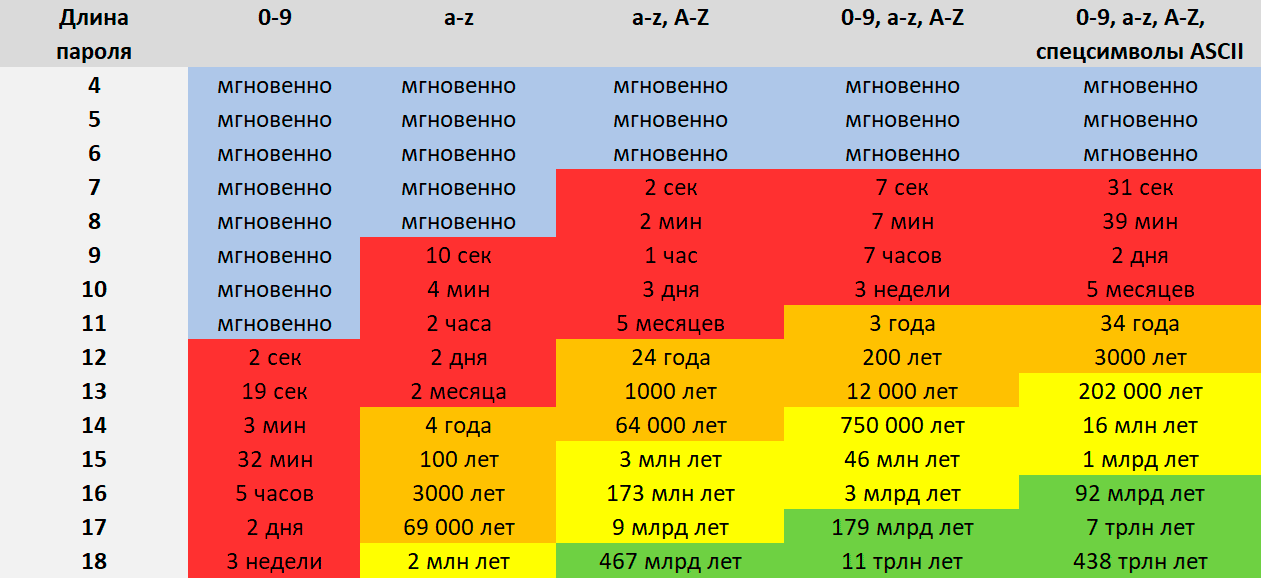

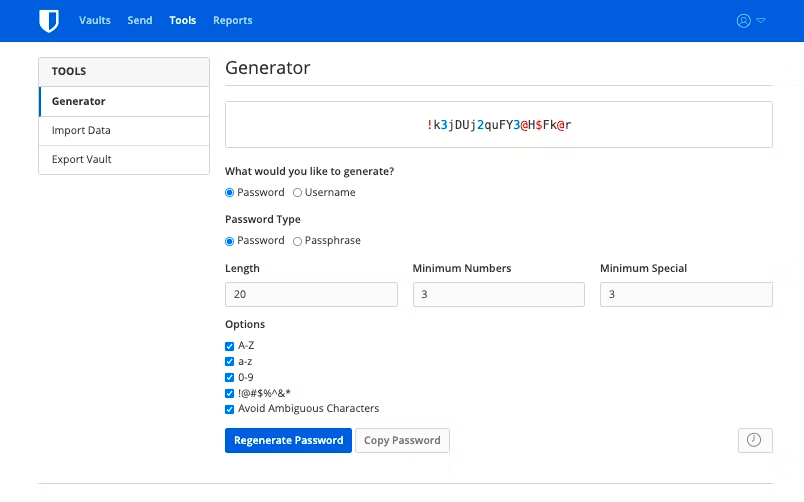

Парольный менеджер с генератором случайных паролей — стандартный инструмент современного пользователя. Но для максимальной рандомизации аккаунтов желательно генерировать не только пароли, но и юзернеймы.

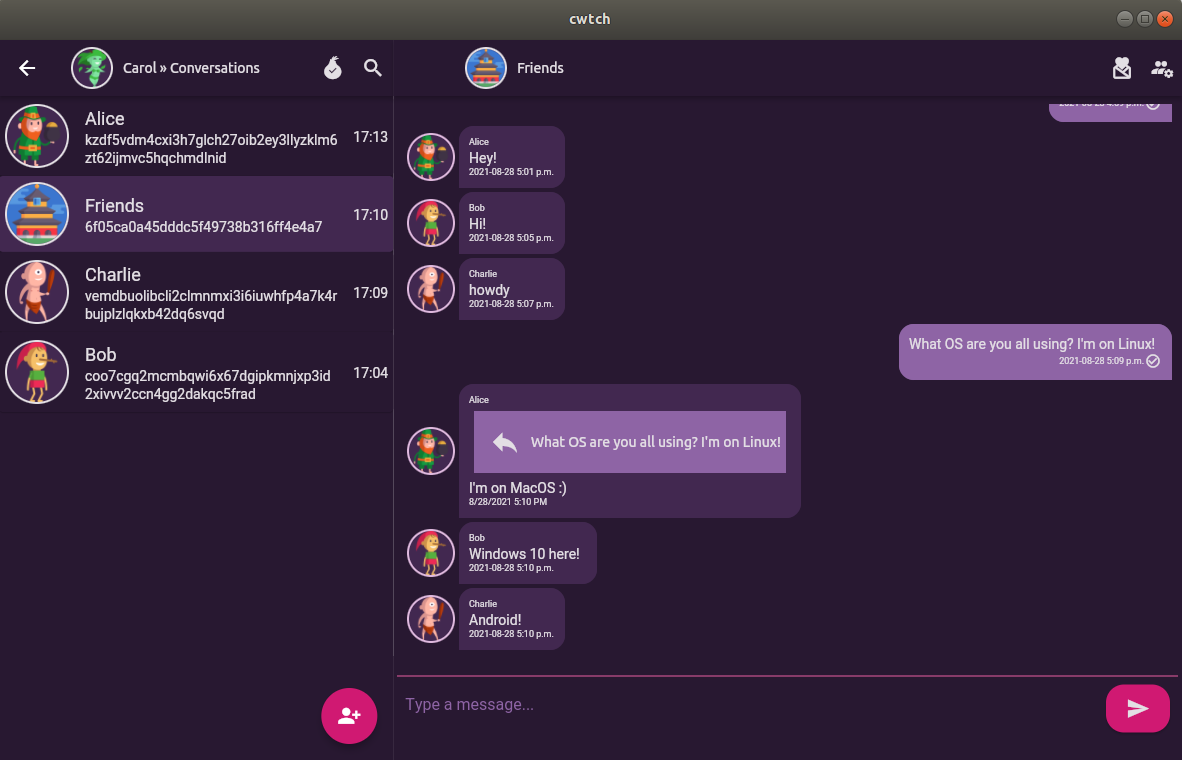

Например, в рабочем чате и на постороннем любительском форуме лучше использовать профили с разными именами, чтобы постороннему наблюдателю было сложнее связать их в единое целое и использовать приватные детали жизни человека против него. Для безопасности каждая цифровая личность может использовать отдельный набор учётных данных — email, телефон, профили в социальных сетях, разные аккаунты в мессенджерах и др.