CoLaboratory: Industrial Cybersecurity Meetup #4

1 min

28 мая в 19:00 в нашем московском офисе пройдет четвертая встреча специалистов по кибербезопасности АСУ ТП.

28 мая в 19:00 в нашем московском офисе пройдет четвертая встреча специалистов по кибербезопасности АСУ ТП.Пользователь

28 мая в 19:00 в нашем московском офисе пройдет четвертая встреча специалистов по кибербезопасности АСУ ТП.

28 мая в 19:00 в нашем московском офисе пройдет четвертая встреча специалистов по кибербезопасности АСУ ТП. Нелегкая выдалась неделя для средств обмена зашифрованными сообщениями. Средства как бы работали, но то в одном найдут дыру, то в другом еще какую проблему. Все началось в понедельник, когда группа европейских исследователей анонсировала серьезные уязвимости в ряде почтовых клиентов, поддерживающих шифрование по стандартам OpenPGP или S/MIME (новость). Анонсировала, поделилась информацией с особо важными людьми «под эмбарго»: в мире уязвимостей так делают, чтобы попавшие под раздачу вендоры смогли, например, выпустить патч. А еще — чтобы «особо важные люди» высказались в пользу важности и нужности исследования в публичном порядке.

Нелегкая выдалась неделя для средств обмена зашифрованными сообщениями. Средства как бы работали, но то в одном найдут дыру, то в другом еще какую проблему. Все началось в понедельник, когда группа европейских исследователей анонсировала серьезные уязвимости в ряде почтовых клиентов, поддерживающих шифрование по стандартам OpenPGP или S/MIME (новость). Анонсировала, поделилась информацией с особо важными людьми «под эмбарго»: в мире уязвимостей так делают, чтобы попавшие под раздачу вендоры смогли, например, выпустить патч. А еще — чтобы «особо важные люди» высказались в пользу важности и нужности исследования в публичном порядке.  Прошлая неделя была богата новостями на тему искусственного интеллекта. Начнем с сообщения издания The Information о прогрессе в расследовании смертельного ДТП с автономно управляемым автомобилем Uber. ДТП произошло в марте в Аризоне: погибшая в аварии переходила дорогу в неположенном месте, и даже если бы назначенный следить за роботами водитель-наблюдатель не клевал носом, вовремя отреагировать он не успел бы. Но ведь на то и нужны всякие сенсоры: они по идее и в темноте лучше видят, и реагируют быстрее. По данным The Information, датчики действительно обнаружили женщину относительно вовремя, но софтом было принято решение какое-то время не реагировать на объект — с целью борьбы с ложными срабатываниями.

Прошлая неделя была богата новостями на тему искусственного интеллекта. Начнем с сообщения издания The Information о прогрессе в расследовании смертельного ДТП с автономно управляемым автомобилем Uber. ДТП произошло в марте в Аризоне: погибшая в аварии переходила дорогу в неположенном месте, и даже если бы назначенный следить за роботами водитель-наблюдатель не клевал носом, вовремя отреагировать он не успел бы. Но ведь на то и нужны всякие сенсоры: они по идее и в темноте лучше видят, и реагируют быстрее. По данным The Information, датчики действительно обнаружили женщину относительно вовремя, но софтом было принято решение какое-то время не реагировать на объект — с целью борьбы с ложными срабатываниями. 3 мая Twitter попросил всех своих пользователей сменить пароль (новость). Причиной тому была не хакерская атака, как это обычно бывает, а некий глюк в системе регистрации событий. Снаружи пароли были не видны, но из-за неправильной настройки в лог они записывались в открытом виде.

3 мая Twitter попросил всех своих пользователей сменить пароль (новость). Причиной тому была не хакерская атака, как это обычно бывает, а некий глюк в системе регистрации событий. Снаружи пароли были не видны, но из-за неправильной настройки в лог они записывались в открытом виде.  Окей, Гугл, раз-раз, как меня слышно, прием? 12 апреля видеоблоггер Mitchollow устраивает в прямом эфире Ютьюба эксперимент, чтобы ответить на простой вопрос: если у вас на компьютере установлено какое-то ПО от Google (например, браузер Chrome), означает ли это, что Гугл, как родина, всегда слушает вас через микрофон? Автор видео сначала показывает табличку с названием товара (игрушки для собак), о котором позже он говорит вслух в течение пары минут. После этого, открыв пару популярных сайтов, моментально натыкается на рекламу зоомагазинов в больших количествах.

Окей, Гугл, раз-раз, как меня слышно, прием? 12 апреля видеоблоггер Mitchollow устраивает в прямом эфире Ютьюба эксперимент, чтобы ответить на простой вопрос: если у вас на компьютере установлено какое-то ПО от Google (например, браузер Chrome), означает ли это, что Гугл, как родина, всегда слушает вас через микрофон? Автор видео сначала показывает табличку с названием товара (игрушки для собак), о котором позже он говорит вслух в течение пары минут. После этого, открыв пару популярных сайтов, моментально натыкается на рекламу зоомагазинов в больших количествах.  На прошлой неделе в Сан-Франциско прошла очередная, двадцать седьмая по счету бизнес-конференция RSA Conference. До начала 2000-х данное мероприятие можно было охарактеризовать как узкоспециализированную вечеринку криптографов, но постепенно деловой контент почти полностью вытеснил технический. Не всем такой формат мероприятия по информационной безопасности пришелся по душе. Всю неделю в твиттере то и дело проскакивали едкие комментарии технических экспертов, типа «RSA проходит максимально продуктивно, если запереться в гостиничном номере и поработать».

На прошлой неделе в Сан-Франциско прошла очередная, двадцать седьмая по счету бизнес-конференция RSA Conference. До начала 2000-х данное мероприятие можно было охарактеризовать как узкоспециализированную вечеринку криптографов, но постепенно деловой контент почти полностью вытеснил технический. Не всем такой формат мероприятия по информационной безопасности пришелся по душе. Всю неделю в твиттере то и дело проскакивали едкие комментарии технических экспертов, типа «RSA проходит максимально продуктивно, если запереться в гостиничном номере и поработать». Широкое обсуждение вопросов приватности данных пользователей в Facebook — тема больше общественная, и если пытаться найти в ней какие-то технические особенности, то выходит, что с фейсбуком за последний месяц и вовсе ничего не произошло. Разве что разработчики браузера Firefox в конце марта выпустили решение, позволяющее изолировать учетную запись пользователя Facebook от прочей активности в вебе. А в остальном как обычно: то журналисты накопают еще больше шокирующих деталей об утечке данных, то Тим Кук из Apple выскажется на тему «мы продаем продукты пользователям, а не пользователей рекламодателям», то Марк Цукерберг отреагирует, что «все не так однозначно». В техническом сообществе в основном удивляются: а что тут нового? Уже давно понятно, что любая публичная активность в Интернете будет кем-то анализироваться и, возможно, как-то использоваться — во благо пользователям или как получится. Далеко не всегда обработка больших данных — обязательное зло. Вопрос в том, как сделать этот процесс прозрачнее.

Широкое обсуждение вопросов приватности данных пользователей в Facebook — тема больше общественная, и если пытаться найти в ней какие-то технические особенности, то выходит, что с фейсбуком за последний месяц и вовсе ничего не произошло. Разве что разработчики браузера Firefox в конце марта выпустили решение, позволяющее изолировать учетную запись пользователя Facebook от прочей активности в вебе. А в остальном как обычно: то журналисты накопают еще больше шокирующих деталей об утечке данных, то Тим Кук из Apple выскажется на тему «мы продаем продукты пользователям, а не пользователей рекламодателям», то Марк Цукерберг отреагирует, что «все не так однозначно». В техническом сообществе в основном удивляются: а что тут нового? Уже давно понятно, что любая публичная активность в Интернете будет кем-то анализироваться и, возможно, как-то использоваться — во благо пользователям или как получится. Далеко не всегда обработка больших данных — обязательное зло. Вопрос в том, как сделать этот процесс прозрачнее.  Банкам и правоохранительным органам придется поднапрячься: известные торговцы крадеными данными кредиток JokerStash выставили на продажу реквизиты богатеньких клиентов элитных магазинов Saks Fifth Avenue и Lord & Taylor Stores — то есть американцев и гостей Штатов, для которых норма тратиться по-крупному. И снимать деньги за рубежом, конечно. Не так-то просто вычленить среди всех этих операций темные делишки мошенников.

Банкам и правоохранительным органам придется поднапрячься: известные торговцы крадеными данными кредиток JokerStash выставили на продажу реквизиты богатеньких клиентов элитных магазинов Saks Fifth Avenue и Lord & Taylor Stores — то есть американцев и гостей Штатов, для которых норма тратиться по-крупному. И снимать деньги за рубежом, конечно. Не так-то просто вычленить среди всех этих операций темные делишки мошенников. А вот любопытная свеженькая находка наших коллег. Некие предприимчивые товарищи решили снабдить публику необычными новостями. Впрочем, новости были так себе: не очень свежий эксплойт IE да троян Buhtrap, известный с 2014 года. И все это добро вывесили на ряд российских новостных сайтов, откуда и раздавали читателям. Незаметно, разумеется.

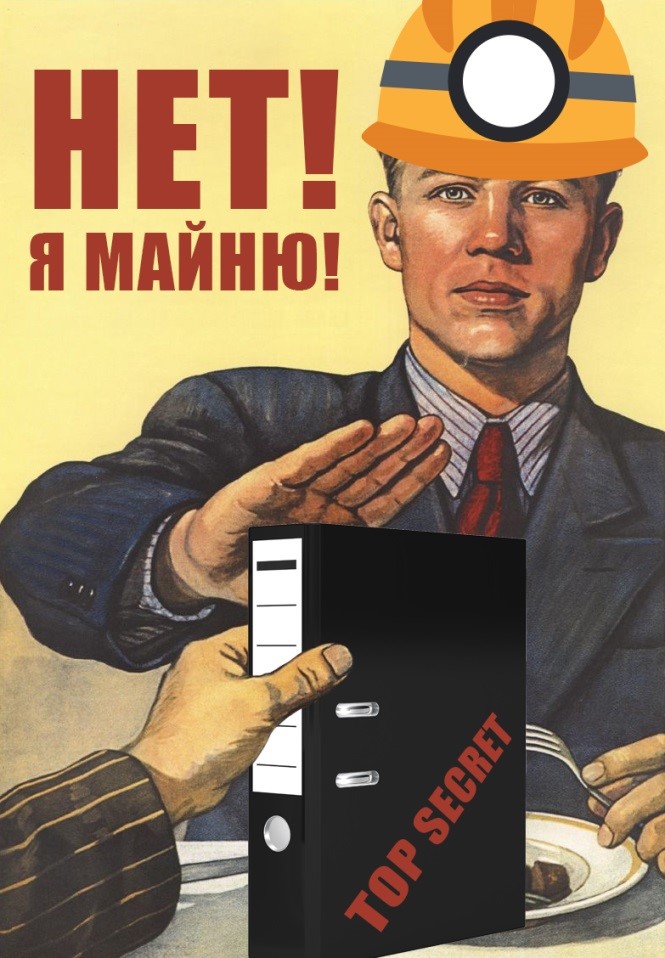

А вот любопытная свеженькая находка наших коллег. Некие предприимчивые товарищи решили снабдить публику необычными новостями. Впрочем, новости были так себе: не очень свежий эксплойт IE да троян Buhtrap, известный с 2014 года. И все это добро вывесили на ряд российских новостных сайтов, откуда и раздавали читателям. Незаметно, разумеется. Любители халявной криптовалюты, кажется, дружно озадачились вопросом, куда бы спрятать майнер, чтобы его подольше не нашли. Как известно, там, где все банальное уже перепробовано, открывается простор для креатива. Так, некоторые умельцы нашли источник вдохновения в прекрасном лике голливудской звезды Скарлетт Йоханссон.

Любители халявной криптовалюты, кажется, дружно озадачились вопросом, куда бы спрятать майнер, чтобы его подольше не нашли. Как известно, там, где все банальное уже перепробовано, открывается простор для креатива. Так, некоторые умельцы нашли источник вдохновения в прекрасном лике голливудской звезды Скарлетт Йоханссон. Майнинг стал, пожалуй, самым частым поводом для новостей и самым модным развлечением киберпреступников. Однако где популярность — там и конкуренция: такими темпами скоро на каждом компьютере будет работать несколько зловредов разных разработчиков, не говоря уже о скриптах, встроенных в веб-страницы. А ресурсы CPU не резиновые.

Майнинг стал, пожалуй, самым частым поводом для новостей и самым модным развлечением киберпреступников. Однако где популярность — там и конкуренция: такими темпами скоро на каждом компьютере будет работать несколько зловредов разных разработчиков, не говоря уже о скриптах, встроенных в веб-страницы. А ресурсы CPU не резиновые. Среди авторов вредоносного ПО тоже попадаются романтики. К примеру, некий деятель под ником iCoreX0812 любовно назвал свой троян-шифровальщик Annabelle — в честь проклятой куклы, звезды вот уже двух фильмов ужасов сомнительной художественной ценности. Как и киноперсонаж, программа призвана приводить жертву в ужас, вот только получается у нее как-то не очень.

Среди авторов вредоносного ПО тоже попадаются романтики. К примеру, некий деятель под ником iCoreX0812 любовно назвал свой троян-шифровальщик Annabelle — в честь проклятой куклы, звезды вот уже двух фильмов ужасов сомнительной художественной ценности. Как и киноперсонаж, программа призвана приводить жертву в ужас, вот только получается у нее как-то не очень. Большинство из нас использует в быту максимум две раскладки клавиатуры и вряд ли задумывается о том, что приложения, которые мы ежедневно запускаем, для корректной работы должны понимать и правильно отображать тысячи символов из сотен языков. И если забыть хотя бы про один знак, вся программа может рухнуть подобно Вавилонской башне.

Большинство из нас использует в быту максимум две раскладки клавиатуры и вряд ли задумывается о том, что приложения, которые мы ежедневно запускаем, для корректной работы должны понимать и правильно отображать тысячи символов из сотен языков. И если забыть хотя бы про один знак, вся программа может рухнуть подобно Вавилонской башне. Безграмотное письмо партнеру или заказчику может сильно подпортить репутацию. Но проверив в нем орфографию и пунктуацию, как оказалось, можно сделать его достоянием широкой общественности. В сервисе Grammarly, предназначенном для поиска ошибок в английском тексте, была обнаружена серьезная уязвимость, позволявшая посторонним с помощью несложного скрипта получать токены авторизации пользователей — и, соответственно, доступ к их документам.

Безграмотное письмо партнеру или заказчику может сильно подпортить репутацию. Но проверив в нем орфографию и пунктуацию, как оказалось, можно сделать его достоянием широкой общественности. В сервисе Grammarly, предназначенном для поиска ошибок в английском тексте, была обнаружена серьезная уязвимость, позволявшая посторонним с помощью несложного скрипта получать токены авторизации пользователей — и, соответственно, доступ к их документам.

Недавно был обнаружен новый IoT-ботнет, созданный, по всей видимости, большим фанатом GTA: командный сервер размещен в домене фанатских мультиплеерных модов для GTA San Andreas. Помимо хостинга самопальных серверов «Сан-Андреаса», на сайте можно заказать DDoS-атаку за умеренную плату (от 20 долларов). Прозвали новый ботнет JenX, из-за рабочего бинарного файла с нежным девичьим именем Jennifer.

Недавно был обнаружен новый IoT-ботнет, созданный, по всей видимости, большим фанатом GTA: командный сервер размещен в домене фанатских мультиплеерных модов для GTA San Andreas. Помимо хостинга самопальных серверов «Сан-Андреаса», на сайте можно заказать DDoS-атаку за умеренную плату (от 20 долларов). Прозвали новый ботнет JenX, из-за рабочего бинарного файла с нежным девичьим именем Jennifer. Недавно в поле зрения ИБ-исследователей попали владельцы прокси-сервиса для Tor, которые грабили своих пользователей и вымогателей. Дело в том, что этот Tor-прокси сервис часто использовался жертвами криптовирусов, неспособными или не готовыми разбираться с установкой браузера Tor. Именно через этот сервис они заходили на .onion сайт злоумышленников. Некоторые вымогатели даже указывали в записках о выкупе ссылку для прямого захода через этот прокси-сервис — как говорится, все для клиента. Вот только при загрузке страниц адрес кошелька вымогателей тихонько менялся на посторонний.

Недавно в поле зрения ИБ-исследователей попали владельцы прокси-сервиса для Tor, которые грабили своих пользователей и вымогателей. Дело в том, что этот Tor-прокси сервис часто использовался жертвами криптовирусов, неспособными или не готовыми разбираться с установкой браузера Tor. Именно через этот сервис они заходили на .onion сайт злоумышленников. Некоторые вымогатели даже указывали в записках о выкупе ссылку для прямого захода через этот прокси-сервис — как говорится, все для клиента. Вот только при загрузке страниц адрес кошелька вымогателей тихонько менялся на посторонний. Судьба зловреда Exobot, с помощью которого злоумышленники добывали данные банковских карт пользователей еще с 2013 года, сложилась интереснее, чем у большинства подобных троянов — но весьма проблематично для экспертов безопасности. Авторы бота охотно сдавали его в аренду на любой срок, причем сервис оказался столь успешен коммерчески, что появилась даже вторая версия, переработанная практически с нуля. Что характерно, заказчики могли по своему желанию модифицировать троян с помощью контрольной панели, выбирая нужные им функции. Практически фабрика клонов со спецификациями на любой вкус.

Судьба зловреда Exobot, с помощью которого злоумышленники добывали данные банковских карт пользователей еще с 2013 года, сложилась интереснее, чем у большинства подобных троянов — но весьма проблематично для экспертов безопасности. Авторы бота охотно сдавали его в аренду на любой срок, причем сервис оказался столь успешен коммерчески, что появилась даже вторая версия, переработанная практически с нуля. Что характерно, заказчики могли по своему желанию модифицировать троян с помощью контрольной панели, выбирая нужные им функции. Практически фабрика клонов со спецификациями на любой вкус. Популярные продукты Oracle пали жертвами недавно опубликованного эксплойта, позволяющего удаленно выполнять произвольный код, — правда, к удивлению экспертов, ничего хуже несанкционированной добычи криптовалюты с ними не случилось. Злоумышленники использовали уязвимость в серверах приложений WebLogic, пропатченную Oracle еще в прошлом октябре.

Популярные продукты Oracle пали жертвами недавно опубликованного эксплойта, позволяющего удаленно выполнять произвольный код, — правда, к удивлению экспертов, ничего хуже несанкционированной добычи криптовалюты с ними не случилось. Злоумышленники использовали уязвимость в серверах приложений WebLogic, пропатченную Oracle еще в прошлом октябре. Новость на русском, подробнее на английском

Новость на русском, подробнее на английском