Аналитика Solar JSOC: как атакуют российские компании

6 min

Центр мониторинга и реагирования на киберугрозы Solar JSOC опубликовал исследование киберугроз за первое полугодие 2017 г., подготовленное на базе обезличенной статистики по инцидентам ИБ у заказчиков. Полученная аналитика отвечает на вопросы о том, кто, как, в какое время и с использованием каких векторов и каналов атакует крупнейшие российские компании. Отчет предназначен для информирования служб ИТ и информационной безопасности о текущем ландшафте угроз и основных трендах.

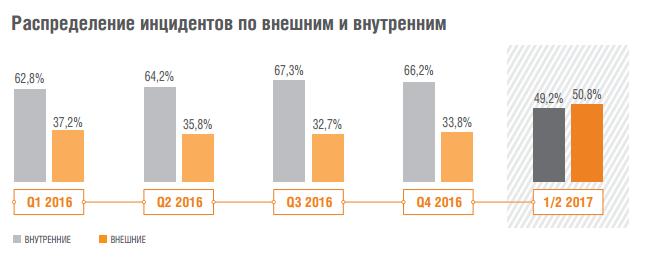

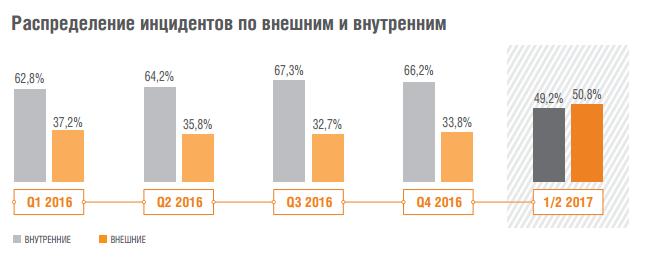

В первой половине 2017 года средний поток событий ИБ составлял 6,156 миллиардов в сутки, из них около 950 в сутки – события с подозрением на инцидент (172 477 за полгода). Это примерно на 28% больше, чем в первом полугодии 2016 года. Доля критичных инцидентов составила 17,2%. Таким образом, если в 2016 году критичным был каждый 9-й инцидент, то теперь – уже каждый 6-й. Предполагается, что такая динамика связана с общим повышением интенсивности массовых и целенаправленных атак на организации.

В первой половине 2017 года средний поток событий ИБ составлял 6,156 миллиардов в сутки, из них около 950 в сутки – события с подозрением на инцидент (172 477 за полгода). Это примерно на 28% больше, чем в первом полугодии 2016 года. Доля критичных инцидентов составила 17,2%. Таким образом, если в 2016 году критичным был каждый 9-й инцидент, то теперь – уже каждый 6-й. Предполагается, что такая динамика связана с общим повышением интенсивности массовых и целенаправленных атак на организации.

В начале июня мы с моим другом и коллегой Андреем Данкевичем съездили на несколько дней в Лондон на Information Security Europe. Это крупнейшая выставка в Европе и «одна из» в мире. В этом году ее посетило более 15 000 человек, и проходила она уже в 22 раз.

В начале июня мы с моим другом и коллегой Андреем Данкевичем съездили на несколько дней в Лондон на Information Security Europe. Это крупнейшая выставка в Европе и «одна из» в мире. В этом году ее посетило более 15 000 человек, и проходила она уже в 22 раз.