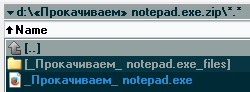

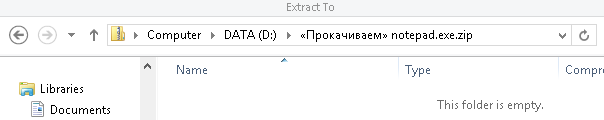

CPL malware представляет из себя особый вид вредоносного ПО, который распространяется в виде динамических DLL библиотек, выступающих в роли расширений элементов панели управления Windows (Windows Control Panel). Такой тип вредоносных программ особенно популярен у злоумышленников в Бразилии и используется для распространения даунлоадера Win32/TrojanDownloader.Banload и банкера Win32/Spy.Banker.T.

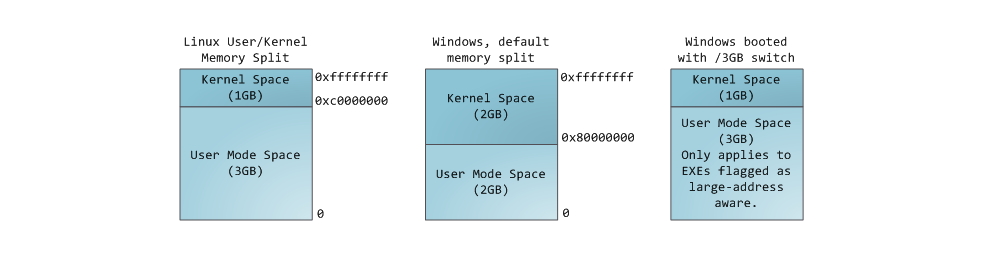

Каждый CPL-файл представляет из себя динамически подключаемую библиотеку. Сама DLL, по своей модели, хранит исполняемый код и данные, которые могут быть использованы другими исполняемыми PE-файлами через механизм экспортов DLL. Однако, исполнение библиотеки напрямую пользователем невозможно, поскольку она может быть использована только через исполняемый файл и созданный для него процесс.

Каждый CPL-файл представляет из себя динамически подключаемую библиотеку. Сама DLL, по своей модели, хранит исполняемый код и данные, которые могут быть использованы другими исполняемыми PE-файлами через механизм экспортов DLL. Однако, исполнение библиотеки напрямую пользователем невозможно, поскольку она может быть использована только через исполняемый файл и созданный для него процесс.