В данной статье мы разберем самые основы менеджмента информационной безопасности, которые должен понимать каждый специалист по информационной безопасности, а уж Сертифицированный Специалист по Кибербезопасности и подавно.

Система менеджмента

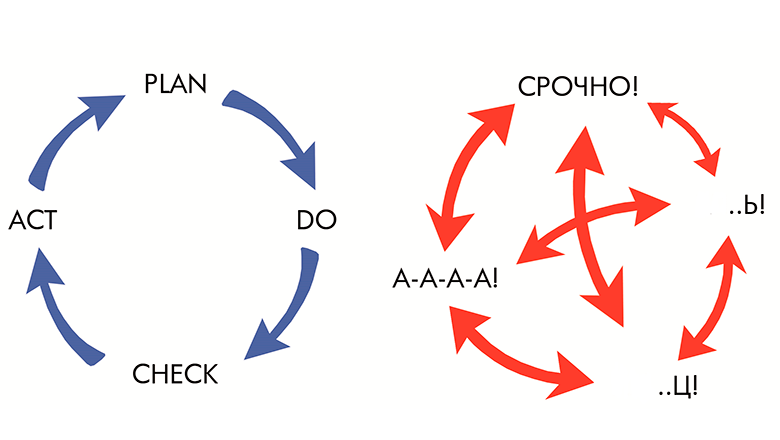

Думаю, все согласятся, что основной целью любого человека, занимающегося менеджментом чего-либо, является получение результата (результативность), при этом этот менеджер работает с ограниченными ресурсами и поэтому хочет достичь желаемой цели исключительно минимальными усилиями (эффективность). Когда речь заходит об организации, в которой необходимо направлять к единой цели группы людей и управлять многими процессами, возникает потребность в системе менеджмента. Она должна включать в себя четко сформулированные цели и принципы их достижения, распределение обязанностей и ответственности, описание того, что и как нужно делать, ну и, конечно, необходимые ресурсы.

Организации выстраивают системы менеджмента в различных сферах своей деятельности - управление качеством, ИТ, энергопотреблением и т.д, и т.п. Для нас представляет интерес менеджмент информационной безопасности.

Система менеджмента информационной безопасности

Система менеджмента информационной безопасности (СМИБ) определяется в ГОСТ Р ИСО 27000 через перечисление составляющих ее элементов: “Система менеджмента информационной безопасности (СМИБ) включает в себя политику, процедуры, руководящие принципы и связанные с ними ресурсы и мероприятия, коллективно управляемые организацией в целях защиты ее информационных активов.”