Часть 1. Выбираем и устанавливаем сервер

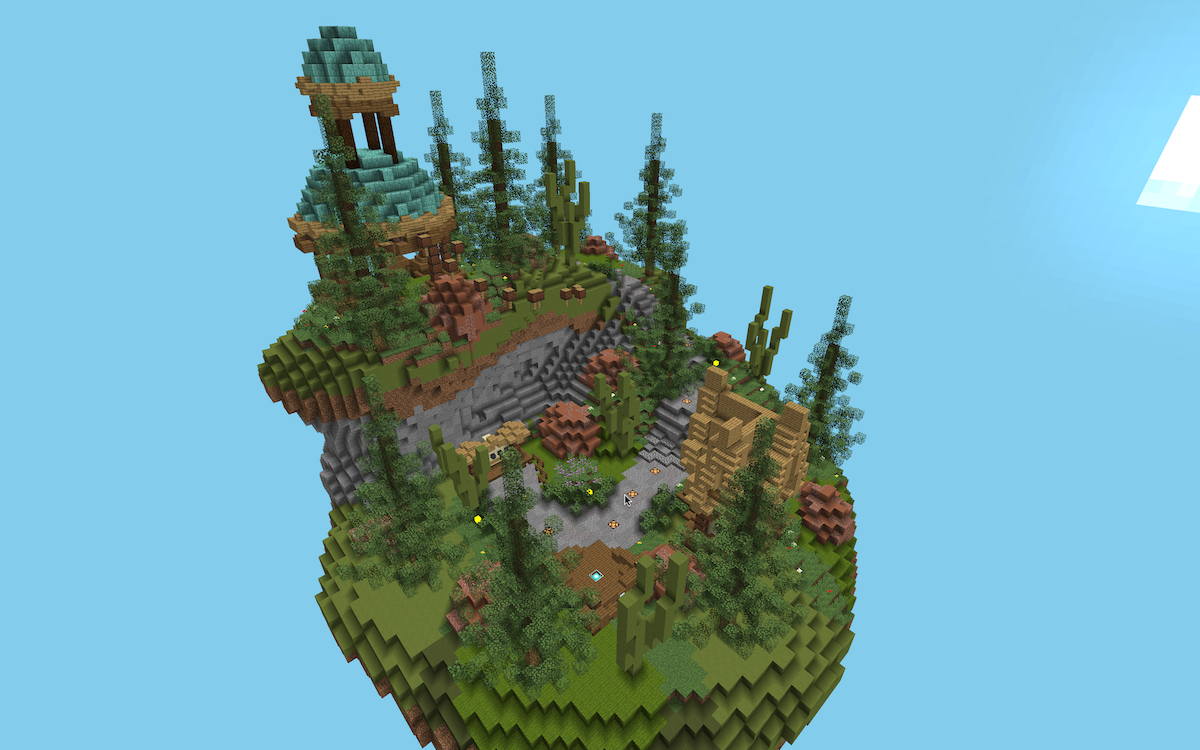

Часть 2. Устанавливаем карту для лобби сервера

Посмотреть, что в итоге получилось у меня: mc.piratebayserver.net

По любым вопросам пишите в Discord.

И так, лобби у нас готово, теперь нам нужно запустить сервера с мини-играми и прокси сервер.

Для этого нам понадобится такие плагины:

- BungeeCord — прокси, который объединяет сервера в одну сеть и делает незаметным переход между ними для игрока

- SuperLobbyDeluxe — отличный плагин, который позволяет настраивать лобби, ограничивать права игроков на создании и разрушение блоков, отключать смену погоды и времени и многое другое.

- Citizens — плагин для создания npc

- Citizens Server Selector — плагин для создания npc с командами перехода между серверами

- ItemJoin — плагин, позволяющий выдать игроку определенные предметы при подключении к серверу

- Chest Commands — прекрасный плагин для создания графического пользовательского интерфейса

- Murder Mystery — популярная мини-игра

- Holographic Displays — плагин, позволяющий создавать голографические надписи, требуется, как зависимость, для Murder Mystery

- BSkyBlock — еще одна популярная мини-игра

- LuckPerms — очень удобный плагин для управления правами пользователей