Искусственный интеллект, импортозамещение и другие особенности безопасности приложений

5 min

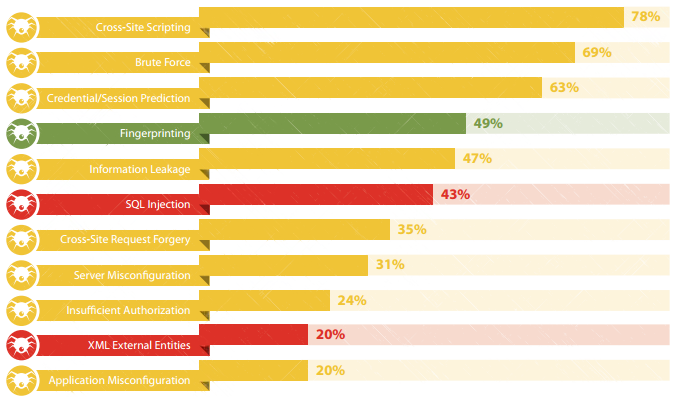

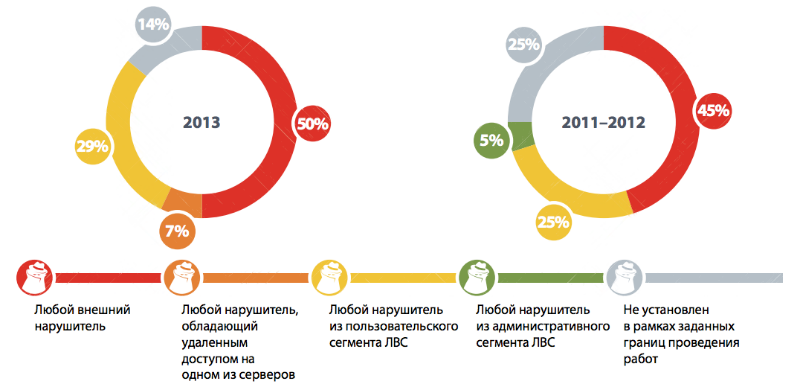

Защищенность российских информационных систем падает с каждым годом: в 2014 году 77% критически важных приложений крупных компаний и госпредприятий содержали опасные уязвимости. Еще больше усложняет ситуацию курс на импортозамещение: приходится строить системы из «сырого» отечественного ПО. Чтобы ответить на эти вызовы безопасности, необходимы защитные решения нового поколения, сочетающие серьезный научный подход и высокую степень автоматизации для раннего обнаружения угроз. Этими и другими наблюдениями поделились с журналистами эксперты компании Positive Technologies на пресс-конференции, посвященной безопасности приложений.

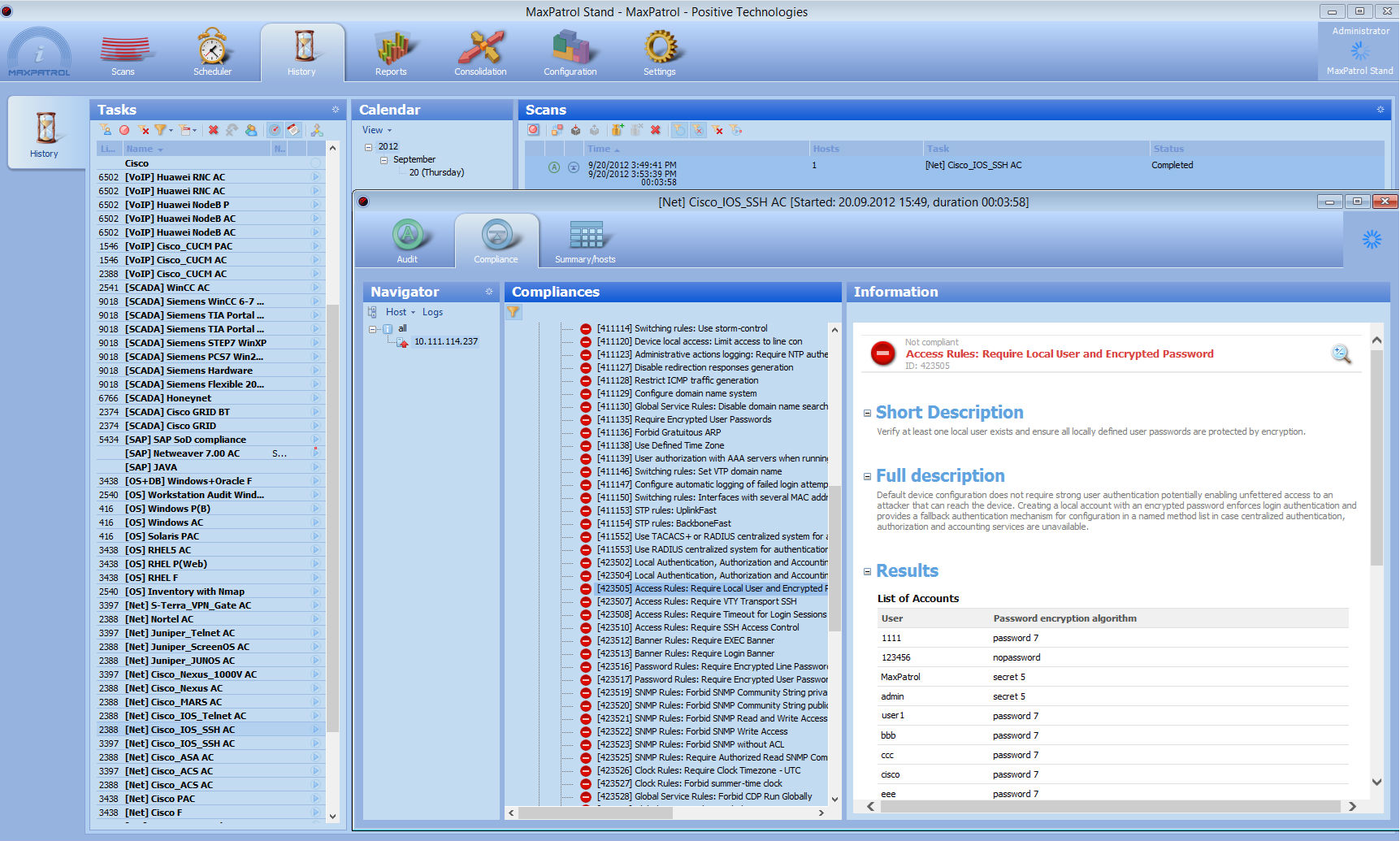

Невзирая на 15-летний опыт работы на ИБ-рынке, компания нечасто проводит подобные публичные презентации для СМИ. Одним из поводов для «раскрытия» стало недавнее исследование IDC, согласно которому Positive Technologies заняла 3-е место на рынке защитного ПО в России. После публикации этого отчета стало ясно, что для некоторых журналистов «защитное ПО» является синонимом «антивируса», поскольку они гораздо хуже знакомы с другими технологиями безопасности — включая системы анализа защищенности, контроля соответствия стандартам, анализаторы кода, системы защиты приложений.

Об этих технологиях эксперты и решили рассказать журналистам. Тем более что появился ещё один повод: компания Positive Technologies недавно выпустила новую линейку продуктов для защиты приложений в самых разных отраслях, включая интернет-банкинг и ERP-системы, порталы госуслуг и веб-сервисы телекомов. Не исключено, что эти разработки серьёзно изменят рынок информационной безопасности – как российский, так и мировой.

В этом году на Positive Hack Days проходил конкурс WAF Bypass, участники которого могли попробовать свои силы в обходе

В этом году на Positive Hack Days проходил конкурс WAF Bypass, участники которого могли попробовать свои силы в обходе  В этом году конкурс

В этом году конкурс