Обзор (Discovery) и Боковое перемещение (Lateral Movement)

Ссылки на все части:

Часть 1. Первоначальный доступ к мобильному устройству (Initial Access)

Часть 2. Закрепление (Persistence) и Эскалация привилегий (Privilege Escalation)

Часть 3. Получение учетных данных (Credential Access)

Часть 4. Обход защиты (Defense Evasion)

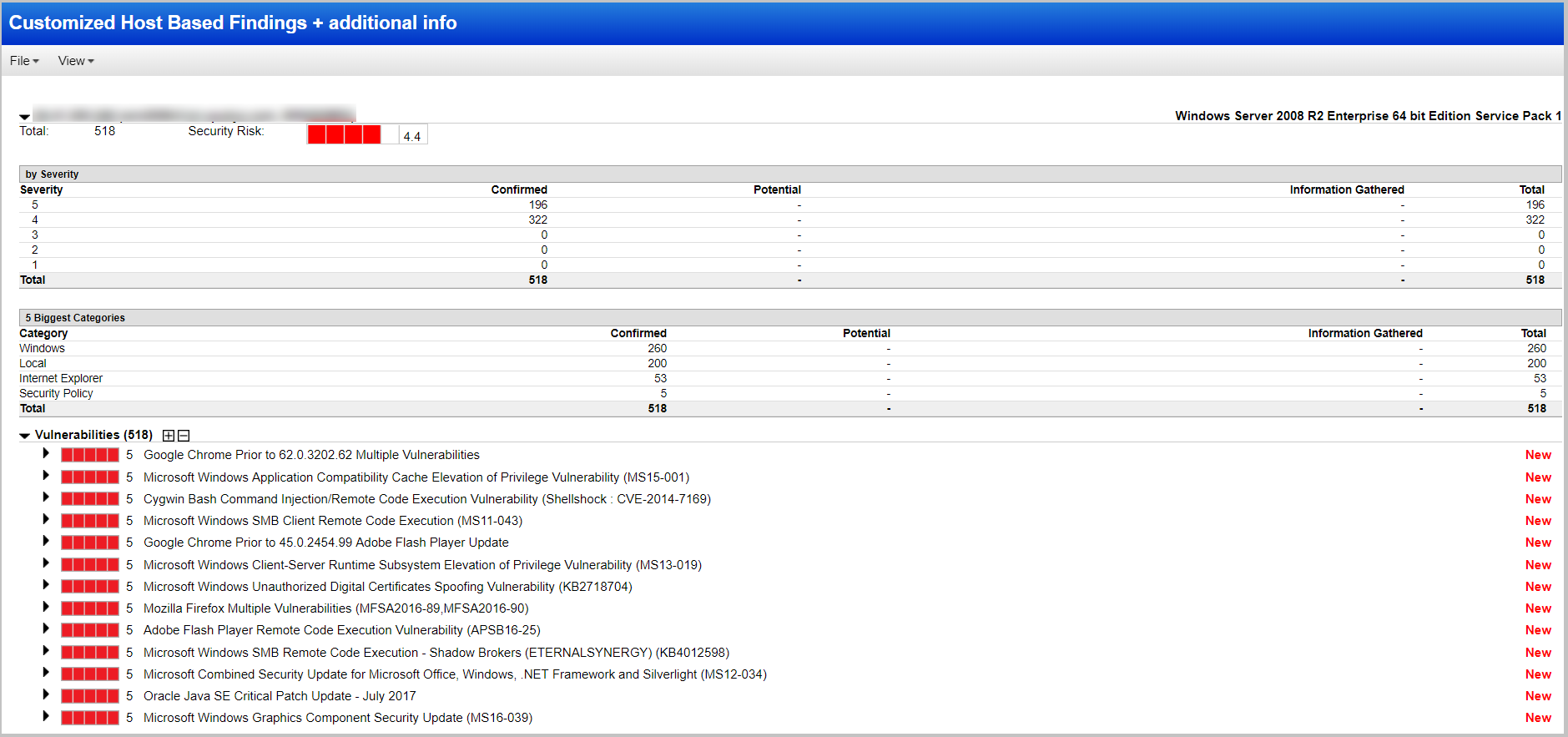

Получив доступ к мобильному устройству противник, вероятно, попытается использовать штатные средства операционной системы, чтобы «осмотреться», понять какое преимущество получено, способствует ли оно достижению цели вторжения. Данный этап атаки называется «Обзор» (Discovery). Техники осуществления обзора направлены на получение информации о характеристиках скомпрометированного мобильного устройства, а также других доступных сетевых систем.

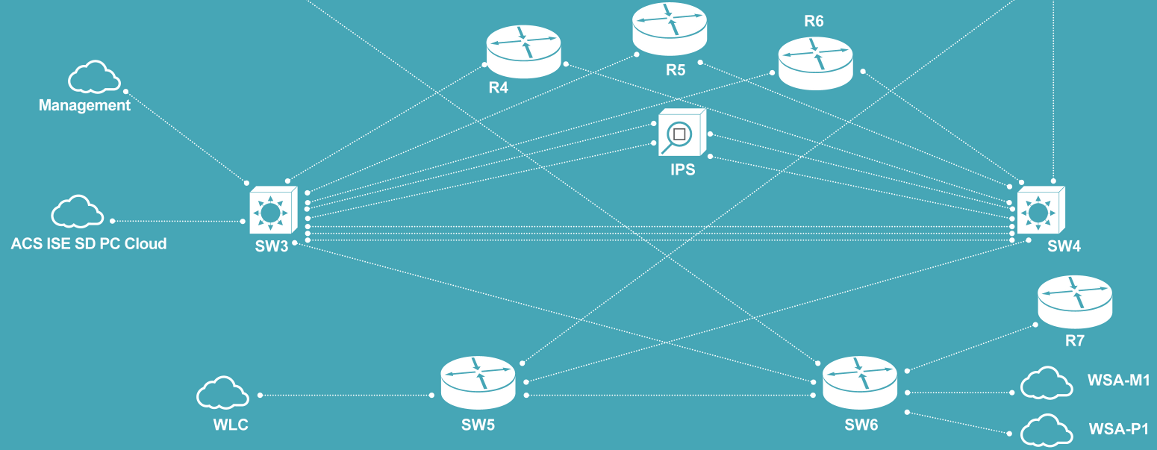

Оценив имеющиеся в атакуемой среде возможности, противник попытается получить доступ к удаленным системам, и, возможно, контроль над ними, предпримет попытки запуска на удаленных системах вредоносных инструментов. Описанную активность называют Боковым перемещением (Lateral Movement). Методы бокового перемещения так же включают средства сбора информации из удаленных систем без использования дополнительных инструментов, таких как утилиты RAT (Remote Access Tools).